Windows Server 2019 DHCP mit einer NIC für mehrere VLANs

Hallo zusammen, ich hoffe ihr könnt mir helfen.

Und zwar stehe ich gerade vor der Aufgabe unseren DHCP-Bereich zu vergrößern, der ist nämlich ständig am Limit.

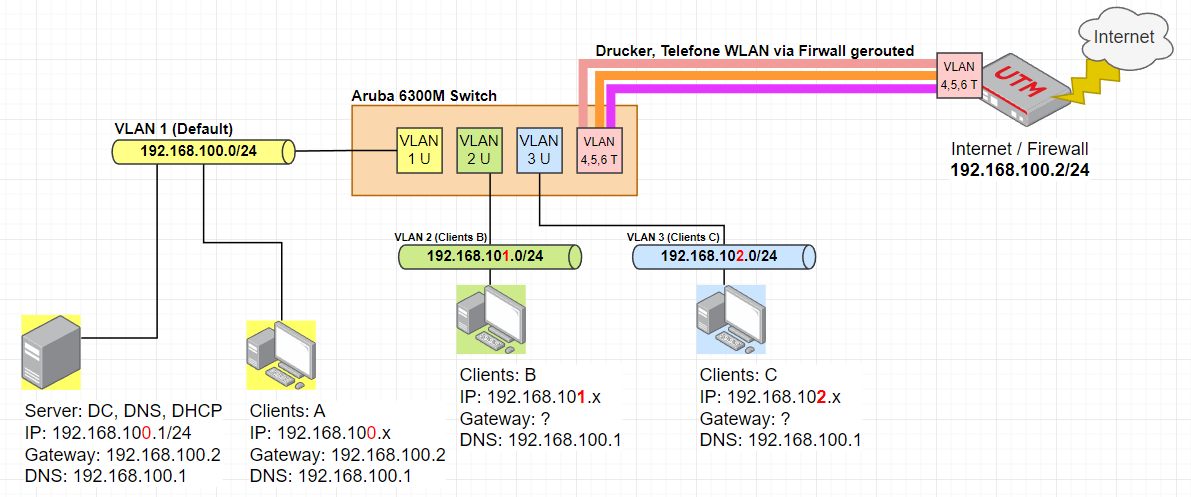

- der physische Server 2019 ist DC, DNS und DHCP und verteilt für die Clients lediglich im Bereich von 192.168.100.80/24 bis 192.168.100.250/24

- die Adressen davor und danach sind für statische Adressvergabe für die Server vorgesehen.

- Drucker, Telefon, WLAN, etc sind bereits in eigenen VLANs und werden jeweils über 1 GBit's Ports der Firewall gerouted.

Meine Idee die Netzmaske überall auf 255.255.252.0 zu ändern habe ich wieder verworfen. (wegen der goldenen Regel eine Broadcast Domain nicht zu überfrachten).

Die ca. 50 Server und andere Geräte in ein neues VLAN zu packen ist aktuell zu umfangreich. Da die IPs teils an zuvielen anderen Stellen hart hinterlegt sind.

Meine Idee:

Nun denke ich, dass es besser wäre die Clients in ein eigenes (oder mehrere) VLANs zu packen. Dieses soll aber NICHT über die Firewall gerouted werden, da dafür der Traffic zu hoch ist.

Folgendes möchte ich erreichen:

- mein neues VLAN 2 und VLAN 3 sollen den DHCP Server im default VLAN erreichen

- außerdem sollen die neuen VLANs vollständigen Zugriff auf das default VLAN erhalten, ohne dass ich an meinen Clients & Servern routen setzen muss. D.h. also, dass der Aruba 6300M Switch das routing übernehmen soll.

Ich stehe aber bei folgendem auf dem Schlauch:

- ich habe verstanden, dass ich am neuen VLAN 2 mittels

meinen DHCP-Server verfügbar machen kann.

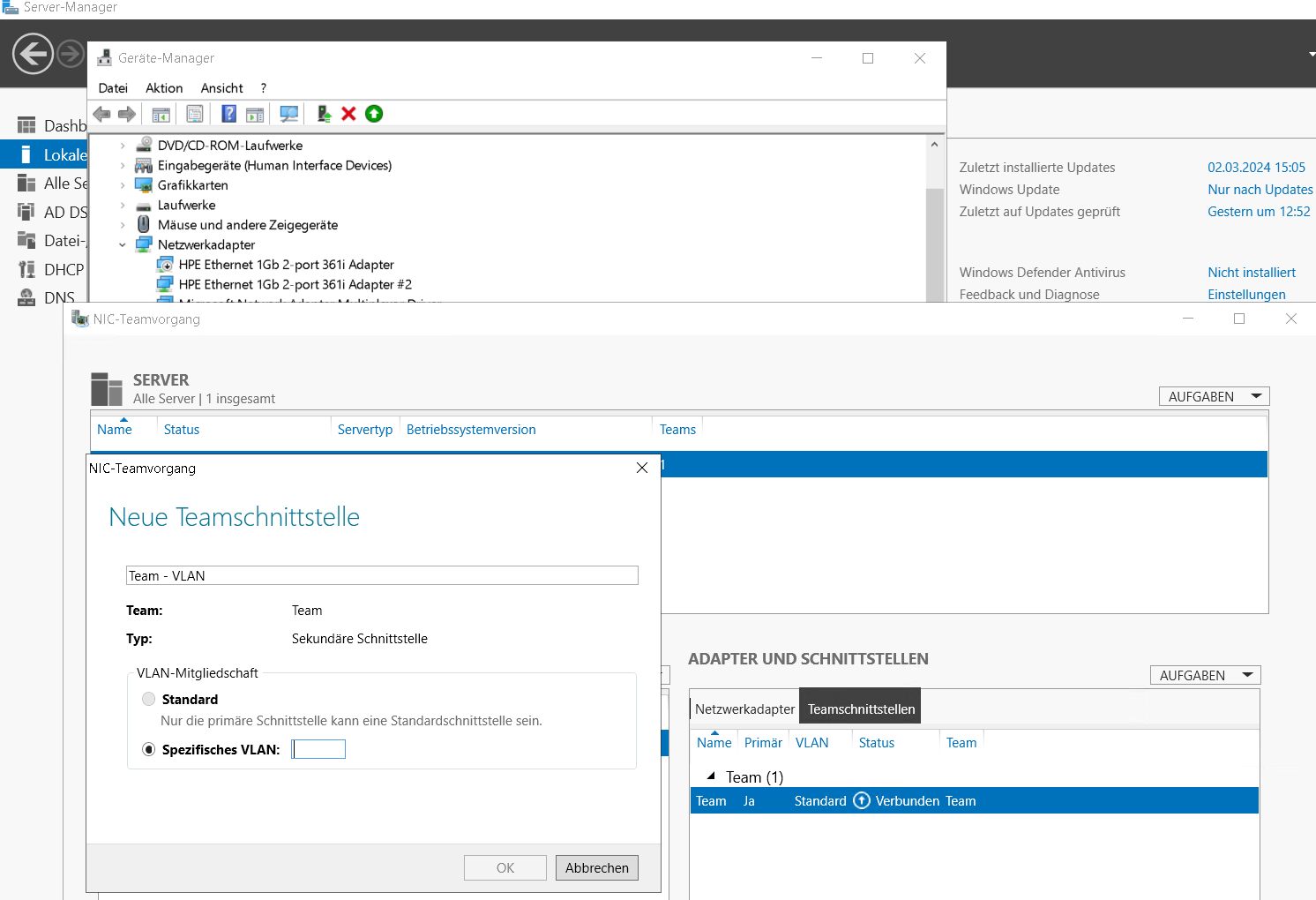

- ich verstehe aber noch nicht, wie ich mehrere VLANs an einer physischen NIC meines Server verfügbar machen kann.

- die NIC ist eine HPE 361i

- über das NIC-Teaming kann ich einen virtuellen Adapter einen VLAN-Tag geben

- am Switch Port ist das default VLAN untagged, hier kann ich das neue VLAN 2 (und VLAN 3) taggen

- dann müsste ich einen neuen DHCP-Bereich anlegen.

Da es sich um einen DC einer Produktivumgebung handelt, möchte ich ungern einfach so drauf los konfigurieren.

Kann mein Plan so funktionieren? Was habe ich vergessen?

Und zwar stehe ich gerade vor der Aufgabe unseren DHCP-Bereich zu vergrößern, der ist nämlich ständig am Limit.

- der physische Server 2019 ist DC, DNS und DHCP und verteilt für die Clients lediglich im Bereich von 192.168.100.80/24 bis 192.168.100.250/24

- die Adressen davor und danach sind für statische Adressvergabe für die Server vorgesehen.

- Drucker, Telefon, WLAN, etc sind bereits in eigenen VLANs und werden jeweils über 1 GBit's Ports der Firewall gerouted.

Meine Idee die Netzmaske überall auf 255.255.252.0 zu ändern habe ich wieder verworfen. (wegen der goldenen Regel eine Broadcast Domain nicht zu überfrachten).

Die ca. 50 Server und andere Geräte in ein neues VLAN zu packen ist aktuell zu umfangreich. Da die IPs teils an zuvielen anderen Stellen hart hinterlegt sind.

Meine Idee:

Nun denke ich, dass es besser wäre die Clients in ein eigenes (oder mehrere) VLANs zu packen. Dieses soll aber NICHT über die Firewall gerouted werden, da dafür der Traffic zu hoch ist.

Folgendes möchte ich erreichen:

- mein neues VLAN 2 und VLAN 3 sollen den DHCP Server im default VLAN erreichen

- außerdem sollen die neuen VLANs vollständigen Zugriff auf das default VLAN erhalten, ohne dass ich an meinen Clients & Servern routen setzen muss. D.h. also, dass der Aruba 6300M Switch das routing übernehmen soll.

Ich stehe aber bei folgendem auf dem Schlauch:

- ich habe verstanden, dass ich am neuen VLAN 2 mittels

conf

int vlan 2

ip helper-address 192.168.100.1

show dhcp-relay- ich verstehe aber noch nicht, wie ich mehrere VLANs an einer physischen NIC meines Server verfügbar machen kann.

- die NIC ist eine HPE 361i

- über das NIC-Teaming kann ich einen virtuellen Adapter einen VLAN-Tag geben

- am Switch Port ist das default VLAN untagged, hier kann ich das neue VLAN 2 (und VLAN 3) taggen

- dann müsste ich einen neuen DHCP-Bereich anlegen.

Da es sich um einen DC einer Produktivumgebung handelt, möchte ich ungern einfach so drauf los konfigurieren.

Kann mein Plan so funktionieren? Was habe ich vergessen?

Please also mark the comments that contributed to the solution of the article

Content-Key: 14053584742

Url: https://administrator.de/contentid/14053584742

Printed on: April 27, 2024 at 10:04 o'clock

10 Comments

Latest comment

Hi,

ich weiss nicht ob ich dich richtig verstanden habe..... aber du brauchst deinem DHCP Server nicht weitere IP-Adressen geben, damit dieser IPs aus anderen DHCP bereichen verteilt.

Über das DHCP Relay sieht der DHCP Server, aus welchem Netz die Anfrage kommt. Wenn der DHCP Server für dieses Netz einen Bereich eingerichtet hat, vergibt der auch eine IP aus diesem Bereich.

Gruß

Xearo

ich weiss nicht ob ich dich richtig verstanden habe..... aber du brauchst deinem DHCP Server nicht weitere IP-Adressen geben, damit dieser IPs aus anderen DHCP bereichen verteilt.

Über das DHCP Relay sieht der DHCP Server, aus welchem Netz die Anfrage kommt. Wenn der DHCP Server für dieses Netz einen Bereich eingerichtet hat, vergibt der auch eine IP aus diesem Bereich.

Gruß

Xearo

Oben steht "VLAN 0" So ein VLAN mit dieser ID ist im 802.1q Standard technisch nicht möglich, da nicht spezifiziert!!

WAS also soll das sein?? Ein dedizierter Routing Port auf dem Switch? (IP direkt auf dem Port Interface) oder hast du hier bei der VLAN ID gepatzt?

Ansonsten ist dein Weg genau richtig.

Kannst es ja einmal mit einem kleinen Raspberry Pi aus der Bastelschublade als DHCP Server vorab wasserdicht austesten ohne die Produktivsystem anfassen zu müssen:

Netzwerk Management Server mit Raspberry Pi

Lediglich ein weiterer Scope auf dem DHCP Server ist aber generell "ungefährlich".

WAS also soll das sein?? Ein dedizierter Routing Port auf dem Switch? (IP direkt auf dem Port Interface) oder hast du hier bei der VLAN ID gepatzt?

Ansonsten ist dein Weg genau richtig.

- Segmentieren per VLANs und IP Adressen NUR für diese VLANs auf dem L3 Switch eintragen. Über die FW geroutete VLAN Segmente dürfen keinesfalls IP Adressen auf dem Switch haben! Übrigens: Hier ist hier deine o.a. Zeichnung IP routingtechnisch völlig falsch wenn du selber schreibst das die FW die bzw. einige VLANs routet. Dann gibt es niemals ein dediziertes Segment (dein falsches VLAN0) was zu Firewall geht sondern dann MUSS es ein Trunk (Tagged Uplink) sein wie es in diesem Tutorial mit einer "one armed" Firewall oder Router beschrieben ist! Irgendwie klaffen hier Realität und deine Beschreibung technisch auseinander?! 🤔

- Im neuen Client Segment DHCP Forwarding aktivieren und den Forwarder auf die IP des zentralen DHCP Server setzen

- Im DHCP einen weiteren Scope für das neue Segment eintragen

- Fertisch

Was habe ich vergessen?

Nichts. Grob hast du alles richtig gemacht. Grundlegende Details dazu beschreibt das hiesige Layer3 VLAN Tutorial.Kannst es ja einmal mit einem kleinen Raspberry Pi aus der Bastelschublade als DHCP Server vorab wasserdicht austesten ohne die Produktivsystem anfassen zu müssen:

Netzwerk Management Server mit Raspberry Pi

Lediglich ein weiterer Scope auf dem DHCP Server ist aber generell "ungefährlich".

Moin,

ich gehe davon aus, das das in L3 Switch ist.

Am Switch musst du für die VLANS 1 und 2 jeweils ein IP Interface konfigurieren. Das dient dann als GW für die jeweiligen Clients. IP Helper ist passt so wie von dir eingestellt. Dem Switch musst du dann noch dein Default-GW mitteilen,

Am DHCP musst du für jedes VLAN ein Scope definieren die zur IP Adresse/netzmaske des Switches im jeweiligen VLAN passt.

lg,

Slainte

ich gehe davon aus, das das in L3 Switch ist.

Am Switch musst du für die VLANS 1 und 2 jeweils ein IP Interface konfigurieren. Das dient dann als GW für die jeweiligen Clients. IP Helper ist passt so wie von dir eingestellt. Dem Switch musst du dann noch dein Default-GW mitteilen,

Am DHCP musst du für jedes VLAN ein Scope definieren die zur IP Adresse/netzmaske des Switches im jeweiligen VLAN passt.

lg,

Slainte

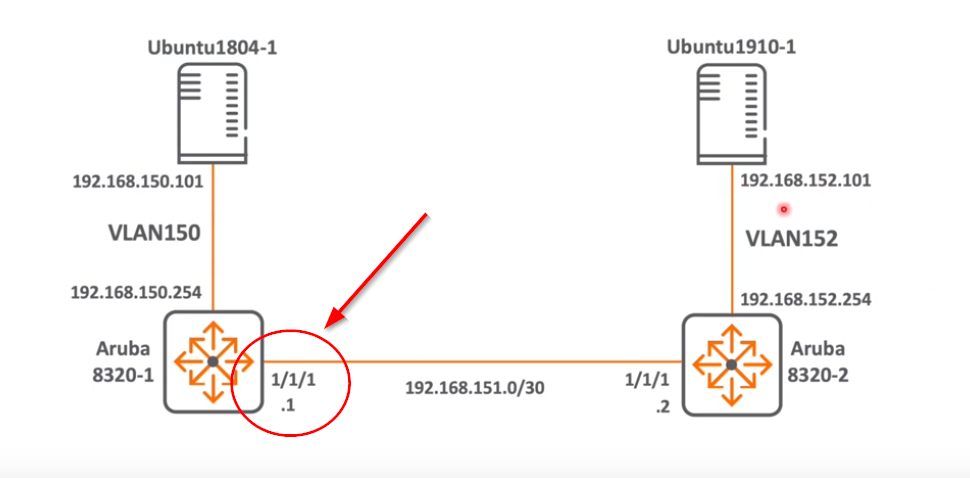

Nebenbei: Für den Punkt zu Punkt Link .151er Netz musst du kein /30er "verschwenden" Mit /31ern ist das deutlich effizienter!

https://packetlife.net/blog/2008/jun/18/using-31-bit-subnets-on-point-po ...

Sinnvollerweise macht man das in einem sauberen Design mit einem Trunk (Tagged Uplink). Idealerweise mit einem LACP LAG vom Switch um die Bandbreiten zu garantieren.

https://packetlife.net/blog/2008/jun/18/using-31-bit-subnets-on-point-po ...

Ja ich habe mich da vertan und entsprechend die Grafik angepasst.

Du hast aber (hoffentlich) nicht im Ernst wie im tiefsten Netzwerk Neandertal 3 einzelne Strippen von jedem VLAN separat auf die Firewall gesteckt, oder?Sinnvollerweise macht man das in einem sauberen Design mit einem Trunk (Tagged Uplink). Idealerweise mit einem LACP LAG vom Switch um die Bandbreiten zu garantieren.

Das Statische Routing muss ich doch aber nicht zusätzlich einrichten, oder?

Wie denkst du denn sollen die beiden Netze VLAN150 und VLAN152 kommunizieren können wenn du kein dynamisches Routing (RIPv2, OSPF etc.) auf den Switches aktiviert hast?! Wie sollte Aruba Gurke 1 wissen wie sie ans 152er Netz an Gurke 2 kommt und vice versa wenn es keine Route oder kein dynamisches Routing gibt?! (Siehe Grundlagen IP Routing)!Eigentlich eine etwas sinnfreie Frage bei dem Design...

Router 1 = Zielnetz: 192.168.152.0, Maske: 255.255.255.0, Gateway: 192.168.151.2

Router 2 = Zielnetz: 192.168.150.0, Maske: 255.255.255.0, Gateway: 192.168.151.1