136423

Sep 24, 2018

Subnetz-Routing

Liebe Community,

Ich hätte eine kurze Frage an euch, bei der ich euch gerne um Hilfe bitte würde.

Wir realisieren die Internetverbindung unserer Clients über folgenden Aufbau:

INTERNET <=> VDSL-Modem <=> Cisco ASA Router <=> Layer-3-Switch <=> Subnetze

Wir verwenden 5 verschiedene Sub-Netzwerke:

Sub-Netzwerk 1: DMZ

Sub-Netzwerk 2: Client Netzwerk

Sub-Netzwerk 3: Administrationsnetzwerk

Sub-Netzwerk 4: Netzwerk physische Hosts

Sub-Netzwerk 5: Jump-Host

Das Routing zwischen den Subnetzen würde ich mittels Layer-3-Switch realisieren, die DMZ allerdings direkt an den Cisco-Router hängen um sämtlichen Kontakt zur DMZ über die Firewall zu regulieren.

Demnach hätte ich folgende Anschlüsse am Cisco Router:

Cisco-Router-Port 1: Upstream zum Internet

Cisco-Router-Port 2: DMZ

Cisco-Router-Port 3: Verbindung zum Layer-3-Switch

Folgende Anschlüsse am Layer-3-Switch:

Layer-3-Switch Port 1: Upstream zum Cisco

Layer-3-Switch Port 2-5: Client Netzwerk

Layer-3-Switch Port 6-10: Administrationsnetzwerk

Layer-3-Switch Port 11-15: Netzwerk physische Hosts

Der Cisco-Router würde nun allerdings auch zum Herstellen einer VPN Verbindung verwendet werden. Ich meine mich erinnern zu können, dass in der Cisco Doku stand, dass bei der Konfiguration des VPN die jeweiligen Subnetze ausgewählt werden können, auf die ein VPN-Client Zugriff erhält.

Ich schätze, dass bei einer VPN Verbindung wohl nur das Cisco-Gerät zum Routing verwendet wird, weswegen man nach einer VPN-Verbindung wohl auch nur auf die DMZ zugreifen könnte?

Wir erhalte ich nun aber Zugriff auf die Subnetzwerke hinter dem Layer-3-Switch?

a) Braucht jedes Subnetz eine dedizierte Verbindung zum Cisco-Router?

b) müsste man einen Jump-Host direkt an den Cisco-Router hängen und von dort ein default-Routing zum Layer-3-Switch?

c) Gibt es eine Möglichkeit eine Default-Route zum Layer-3-Netzwerk herzustellen, ohne Jump-Host?

Bitte entschuldigt die dummen Fragen, aber dieses Thema ist neu für mich.

Mit lieben Grüßen,

niLuxx

Ich hätte eine kurze Frage an euch, bei der ich euch gerne um Hilfe bitte würde.

Wir realisieren die Internetverbindung unserer Clients über folgenden Aufbau:

INTERNET <=> VDSL-Modem <=> Cisco ASA Router <=> Layer-3-Switch <=> Subnetze

Wir verwenden 5 verschiedene Sub-Netzwerke:

Sub-Netzwerk 1: DMZ

Sub-Netzwerk 2: Client Netzwerk

Sub-Netzwerk 3: Administrationsnetzwerk

Sub-Netzwerk 4: Netzwerk physische Hosts

Sub-Netzwerk 5: Jump-Host

Das Routing zwischen den Subnetzen würde ich mittels Layer-3-Switch realisieren, die DMZ allerdings direkt an den Cisco-Router hängen um sämtlichen Kontakt zur DMZ über die Firewall zu regulieren.

Demnach hätte ich folgende Anschlüsse am Cisco Router:

Cisco-Router-Port 1: Upstream zum Internet

Cisco-Router-Port 2: DMZ

Cisco-Router-Port 3: Verbindung zum Layer-3-Switch

Folgende Anschlüsse am Layer-3-Switch:

Layer-3-Switch Port 1: Upstream zum Cisco

Layer-3-Switch Port 2-5: Client Netzwerk

Layer-3-Switch Port 6-10: Administrationsnetzwerk

Layer-3-Switch Port 11-15: Netzwerk physische Hosts

Der Cisco-Router würde nun allerdings auch zum Herstellen einer VPN Verbindung verwendet werden. Ich meine mich erinnern zu können, dass in der Cisco Doku stand, dass bei der Konfiguration des VPN die jeweiligen Subnetze ausgewählt werden können, auf die ein VPN-Client Zugriff erhält.

Ich schätze, dass bei einer VPN Verbindung wohl nur das Cisco-Gerät zum Routing verwendet wird, weswegen man nach einer VPN-Verbindung wohl auch nur auf die DMZ zugreifen könnte?

Wir erhalte ich nun aber Zugriff auf die Subnetzwerke hinter dem Layer-3-Switch?

a) Braucht jedes Subnetz eine dedizierte Verbindung zum Cisco-Router?

b) müsste man einen Jump-Host direkt an den Cisco-Router hängen und von dort ein default-Routing zum Layer-3-Switch?

c) Gibt es eine Möglichkeit eine Default-Route zum Layer-3-Netzwerk herzustellen, ohne Jump-Host?

Bitte entschuldigt die dummen Fragen, aber dieses Thema ist neu für mich.

Mit lieben Grüßen,

niLuxx

Please also mark the comments that contributed to the solution of the article

Content-Key: 387527

Url: https://administrator.de/contentid/387527

Printed on: April 27, 2024 at 04:04 o'clock

9 Comments

Latest comment

Hey,

Das ist doch ein ganz normaler netzaufbau wie man ihn macht und eigentlich kein Hexenwerk.

A) nein wieso auch? Du trägst doch in der Asa für die internen Netzwerke Routen ein sodass die Pakete über den Uplink zum Switch geschickt werden und dieses leitet dann in das entsprechende Netz weiter.

Also neben deiner default Route ins Internet trägst du für jedes interne Netzwerk eine zusätzliche Route in der Asa ein. Ggfs. Kannst du auch eine Route nehmen wenn du alle Netze in einer zusammenfassen kannst.

B) was ist ein jump host?

C) ?????

Ich glaube du denkst viel zu kompliziert das ist einfaches Routing!

Bsp:

Transfernetz

172.16.0.0/24

Asa 172.16.0.1

Switch 172.16.0.2

Internes netz1

10.0.0.0/24

Internes netz2

10.0.1.0/24

Usw...

In der Asa müssen dann folgende Routen in dem Beispiel stehen

Ziel gateway

0.0.0.0/0 <isp-router>

10.0.0.0/24 172.16.0.2

10.0.1.0/24 172.16.0.2

Usw.

In der VPN Konfiguration musst du dann noch angeben in welche Netze die Clients verbinden dürfen! No nat nicht zu vergessen ;)

Gruß Mojo

Das ist doch ein ganz normaler netzaufbau wie man ihn macht und eigentlich kein Hexenwerk.

A) nein wieso auch? Du trägst doch in der Asa für die internen Netzwerke Routen ein sodass die Pakete über den Uplink zum Switch geschickt werden und dieses leitet dann in das entsprechende Netz weiter.

Also neben deiner default Route ins Internet trägst du für jedes interne Netzwerk eine zusätzliche Route in der Asa ein. Ggfs. Kannst du auch eine Route nehmen wenn du alle Netze in einer zusammenfassen kannst.

B) was ist ein jump host?

C) ?????

Ich glaube du denkst viel zu kompliziert das ist einfaches Routing!

Bsp:

Transfernetz

172.16.0.0/24

Asa 172.16.0.1

Switch 172.16.0.2

Internes netz1

10.0.0.0/24

Internes netz2

10.0.1.0/24

Usw...

In der Asa müssen dann folgende Routen in dem Beispiel stehen

Ziel gateway

0.0.0.0/0 <isp-router>

10.0.0.0/24 172.16.0.2

10.0.1.0/24 172.16.0.2

Usw.

In der VPN Konfiguration musst du dann noch angeben in welche Netze die Clients verbinden dürfen! No nat nicht zu vergessen ;)

Gruß Mojo

Guten Morgen,

1. No Nat bedeutet das er kein nating macht für die ich nenns jetzt mal interne Kommunikation also z.B. vom Client Netz zu den VPN Clients.

Also eine Regel die sagt vom Internen Netz zum Netz der VPN Clients die "originale" Source und Destination IP und Ports belassen.

2. Wenn du die Einwahl über pppoe machst, musst du die Route nicht explizit eintragen sondern kannst bei deinem WAN Interface das häckchen setzen bzw. Den Befehl geben, dass er die Route lernt.

3. Auf dem Switch trägst du einfach die default Route ein welche auf die Asa zeigt!

Die anderen Netze sind ja direkt verbunden und somit für das Switch bekannt.

3.3

Du brauchst in dem Setup keine tagged Ports oder hast du noch weitere Switche an dem l3 Switch hängen? Für jedes Netz (auch transfer) ein eigenes vlan und alle Ports untagged!

Auch der uplinkport muss nicht alle vlans taggen da das Switch ja zwischen den vlans routet

3.4 ne diese acl bräuchtest du nur wenn das Ads Interface vom transfernetz nach intern kommunizieren soll!

Du musst eine Regel erstellen die direkt den VPN Clients erlaubt ins interne Netz zu kommunizieren

Also beispielsweise:

Source Destination Action

<VPN-Client-Netz> <Server-netz> Allow

Gruß

Mojo

1. No Nat bedeutet das er kein nating macht für die ich nenns jetzt mal interne Kommunikation also z.B. vom Client Netz zu den VPN Clients.

Also eine Regel die sagt vom Internen Netz zum Netz der VPN Clients die "originale" Source und Destination IP und Ports belassen.

2. Wenn du die Einwahl über pppoe machst, musst du die Route nicht explizit eintragen sondern kannst bei deinem WAN Interface das häckchen setzen bzw. Den Befehl geben, dass er die Route lernt.

3. Auf dem Switch trägst du einfach die default Route ein welche auf die Asa zeigt!

Die anderen Netze sind ja direkt verbunden und somit für das Switch bekannt.

3.3

Du brauchst in dem Setup keine tagged Ports oder hast du noch weitere Switche an dem l3 Switch hängen? Für jedes Netz (auch transfer) ein eigenes vlan und alle Ports untagged!

Auch der uplinkport muss nicht alle vlans taggen da das Switch ja zwischen den vlans routet

3.4 ne diese acl bräuchtest du nur wenn das Ads Interface vom transfernetz nach intern kommunizieren soll!

Du musst eine Regel erstellen die direkt den VPN Clients erlaubt ins interne Netz zu kommunizieren

Also beispielsweise:

Source Destination Action

<VPN-Client-Netz> <Server-netz> Allow

Gruß

Mojo

Das Routing zwischen den Subnetzen würde ich mittels Layer-3-Switch realisieren, die DMZ allerdings direkt an den Cisco-Router hängen

Das ist auch richtig so und best practise !Demnach hätte ich folgende Anschlüsse am Cisco Router:

Korrekt und richtig !Folgende Anschlüsse am Layer-3-Switch:

Auch korrekt und richtig so !Der Cisco-Router würde nun allerdings auch zum Herstellen einer VPN Verbindung verwendet werden.

Auch das ist richtig und millionenfach übliche Standard Praxis !dass bei der Konfiguration des VPN die jeweiligen Subnetze ausgewählt werden können

Ja, das steuerst du mit der VPN Konfig auf dem Router.IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Es ist allerdings etwas vom verwendeten VPN Protokoll abhängig und da du es leider versäumt hast uns das mitzuteilen hier müssten wir alle raten was natürlich nicht zielführend ist für dich

Ich schätze, dass bei einer VPN Verbindung wohl nur das Cisco-Gerät zum Routing verwendet wird

Du hast ja mehrere "Cisco Geräte" ! Welches meinst du denn genau ?!Kommen wir mal zu deinen Fragen:

a) Braucht jedes Subnetz eine dedizierte Verbindung zum Cisco-Router?

Nein !Wie du ja schon selber sagst routest du ja die VLAN Subnetze auf dem Layer 3 Switch.

Dort richtest du, wie oben schon beschrieben, ein Transfer Netz (VLAN) ein zum Cisco Router z.B. VLAN 99.

Dieses Transfer Netz verbindet dann L3 Switch und Router. Default Route auf dem Switch zum Router und auf dem Router statische Routen in die VLAN Subnetze. Fertig ist der Lack !

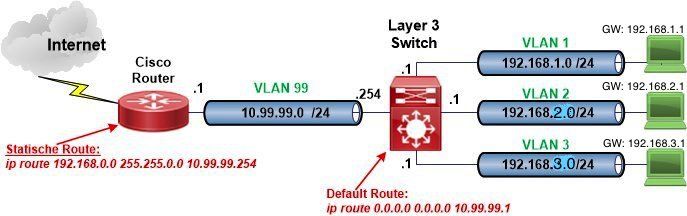

So sähe es aus wenn du es richtig machst:

Konfig Router:

!

interface ethernet 1

description Transfer VLAN zum L3 Switch

ip address 10.99.99.1 255.255.255.0

!

ip route 192.168.0.0 255.255.0.0 10.99.99.254

!

Konfig L3 Switch:

!

interface Fastethernet 1

description Transfer VLAN zum Router

switchport mode access

switchport access vlan 99

!

interface Fastethernet 2

description VLAN 1 Port

switchport mode access

switchport access vlan 1

!

interface Fastethernet 3

description VLAN 2 Port

switchport mode access

switchport access vlan 2

!

interface Fastethernet 4

description VLAN 3 Port

switchport mode access

switchport access vlan 3

!

interface vlan 1

description L3 Interface VLAN 1

ip address 192.168.1.1 255.255.255.0

!

interface vlan 2

description L3 Interface VLAN 2

ip address 192.168.2.1 255.255.255.0

!

interface vlan 3

description L3 Interface VLAN 3

ip address 192.168.3.1 255.255.255.0

!

interface vlan 99

description L3 Interface Transfer VLAN

ip address 10.99.99.254 255.255.255.0

!

ip route 0.0.0.0 0.0.0.0 10.99.99.1

!

Das Design findest du auch in diesem Thread genau beschrieben:

Verständnissproblem Routing mit SG300-28

b) müsste man einen Jump-Host direkt an den Cisco-Router hängen und von dort ein default-Routing zum Layer-3-Switch?

Was bitte ist denn ein "Jump Host" ??So oder so...Nein ! Das ist Blödsinn, vergiss das. Routing machen Router und L3 Switch wie es sich gehört, sprich die Netzwerk Infrastruktur, nichts anderes sonst !!

c) Gibt es eine Möglichkeit eine Default-Route zum Layer-3-Netzwerk herzustellen, ohne Jump-Host?

Das ist wie bereits gesagt Unsinn !Es geht ganz einfach wie oben beschrieben:

- L3 Switch bekommt Default Route auf den Router via Transfer VLAN (99)

- Router hat statische Routen in die VLAN Subnetze auf den L3 Switch via Transfer VLAN (99)

- Fertisch !

Infos zu VPNs und Routing auf dem Cisco findest du auch hier:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Moin,

Ohne deine Config zu kennen kann man das nur schwer sagen.

Pppoe Einwahl funktioniert und das Wan Interface ist up auf der ASA?

Eine Nat Regel die von intern nach extern nattet hast du eingetragen?

Eine ACL, die den Verkehr von intern nach extern erlaubt, hast du auf der ASA eingetragen?

Wie macht es sich bemerkbar das das Internet nicht funktioniert?

Kannst du nur keine Seiten aufrufen oder kannst du auch nicht pingen etc.?

Gruß

Mojo

Ohne deine Config zu kennen kann man das nur schwer sagen.

Pppoe Einwahl funktioniert und das Wan Interface ist up auf der ASA?

Eine Nat Regel die von intern nach extern nattet hast du eingetragen?

Eine ACL, die den Verkehr von intern nach extern erlaubt, hast du auf der ASA eingetragen?

Wie macht es sich bemerkbar das das Internet nicht funktioniert?

Kannst du nur keine Seiten aufrufen oder kannst du auch nicht pingen etc.?

Gruß

Mojo