OpnSense Portweiterleitung in Kaskade

Hallo,

ich habe ein kleines Problem in meinem Netzwerk.

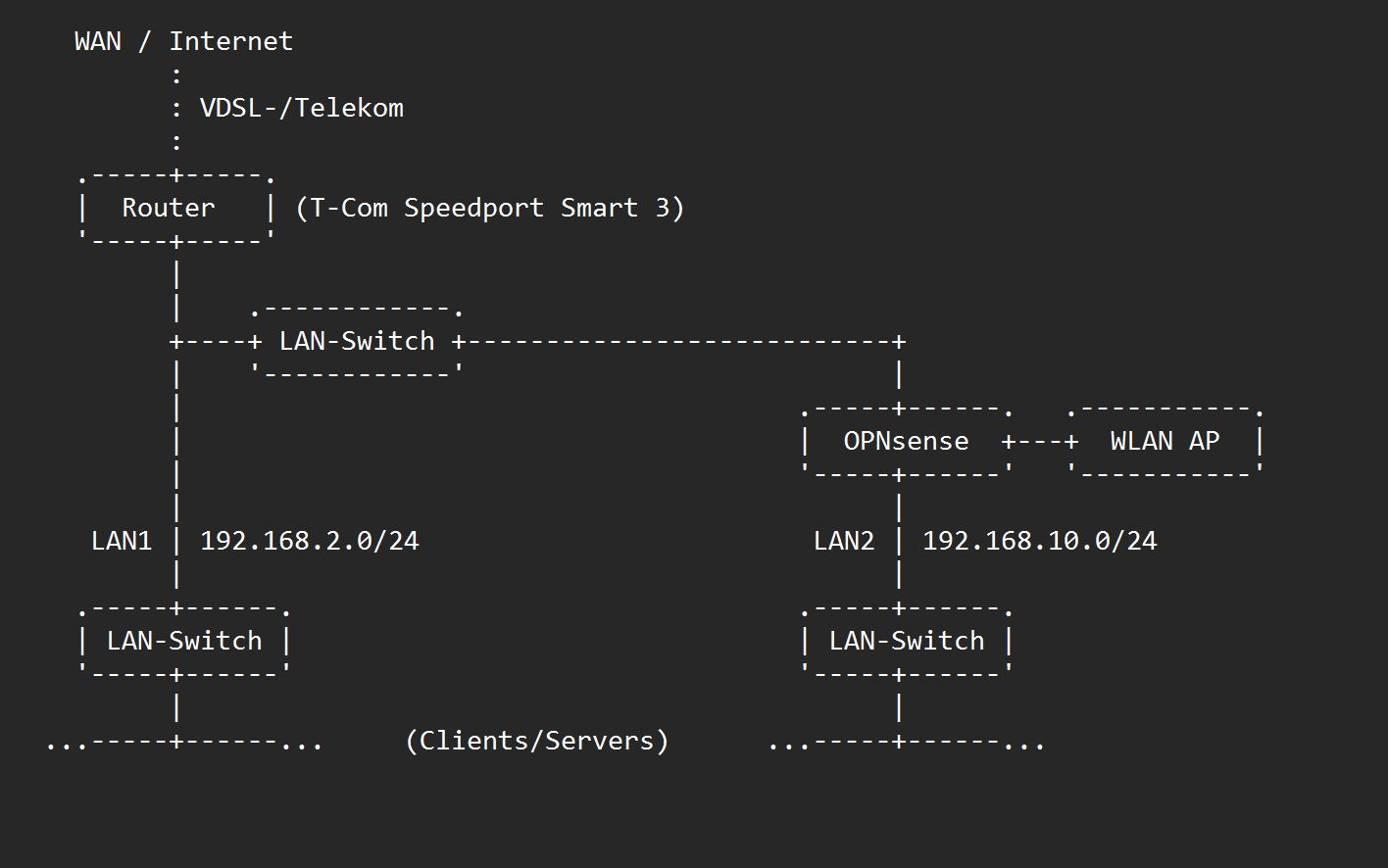

Aber zuerst mein Setup, da wir hier zur untermiete wohnen und das Haus keine zwei Internetanschlüsse unterstützt musste ich in den sauren Apfel beißen und die Internetverbindung der Hauptmieter mitbenutzen.

Da dort so gut wie kein Wert auf Absicherung des Netzweks gelegt wird und alle meine Angebote dies zu übernehmen verneit werden habe ich eine OpnSense eingerichtet um unser Heimnetz aktiv von dem Hauptnetzwerk abzutrennen.

Das hat auch alles wunderbar geklappt, mir ist natürlich bewusst das Doppel NAT bzw Kaskaden zu vermeiden sind, allerdings ist das hier nicht möglich da ich den Router leider nicht ersetzen darf.

Hier ein Netzwerkplan zur Illustration:

Nun zu meinem Problem:

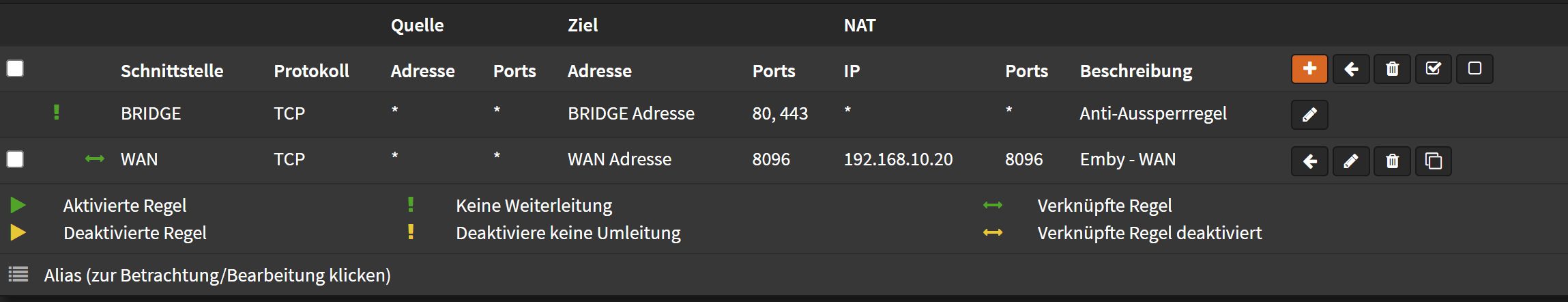

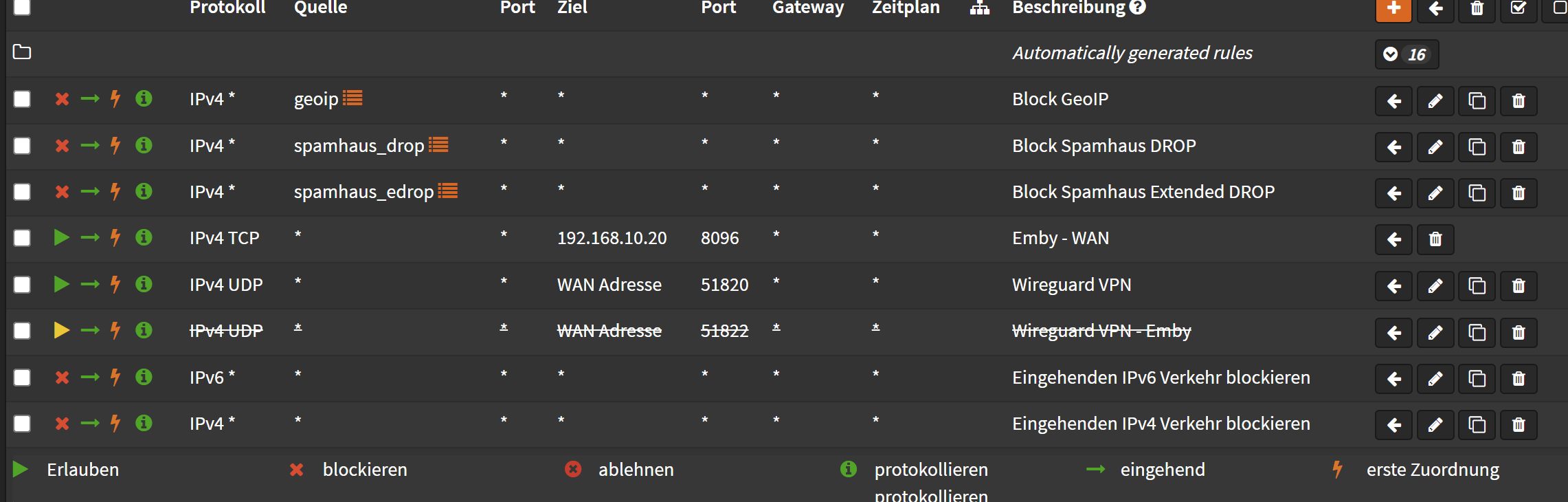

Ich versuche einen Mediaserver der im LAN2 steht einem Gerät aus dem Koppelnetz LAN1 Zugriff zu geben.

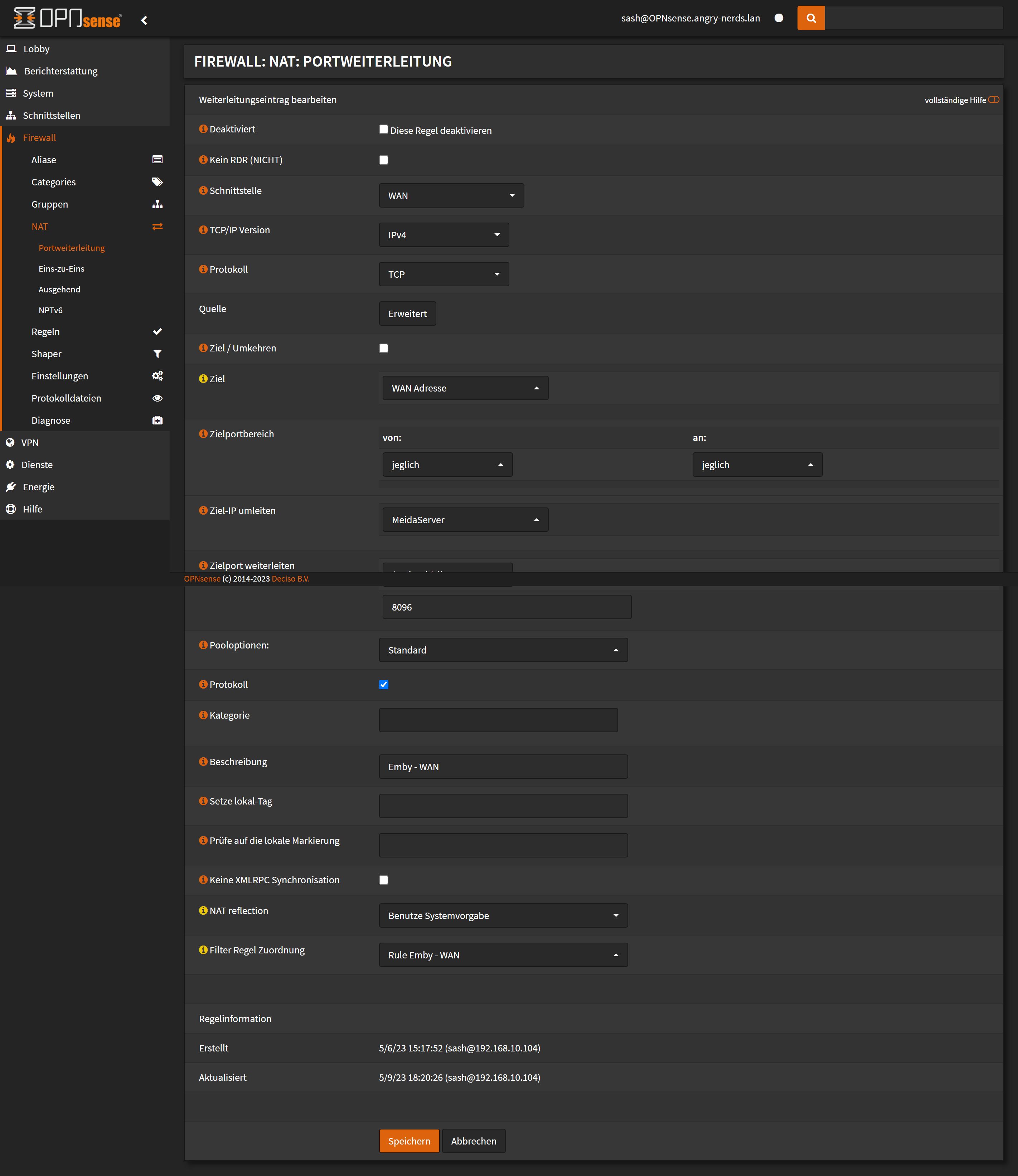

Ich habe es bereits mehrfach mit eine Portweiterleitung versucht komme aber nicht weiter.

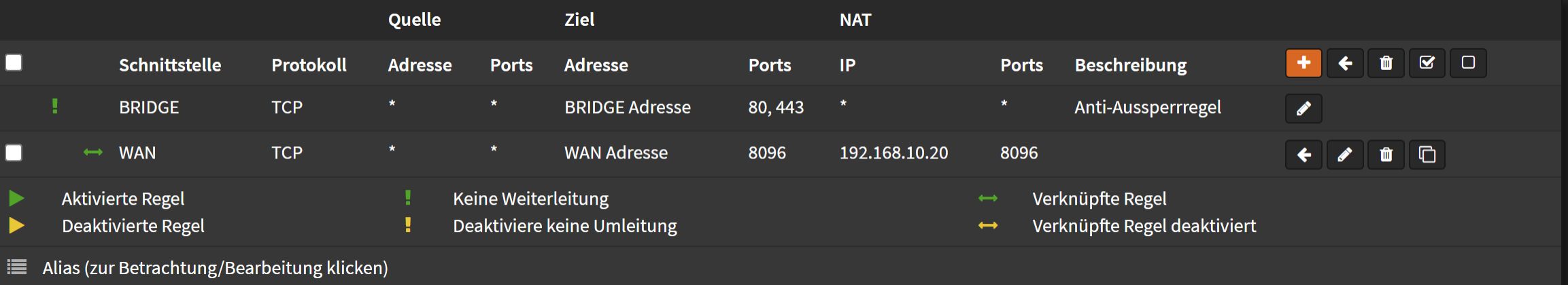

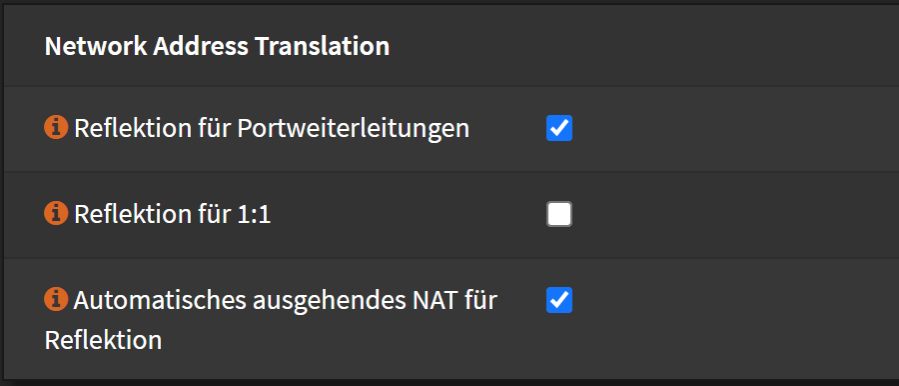

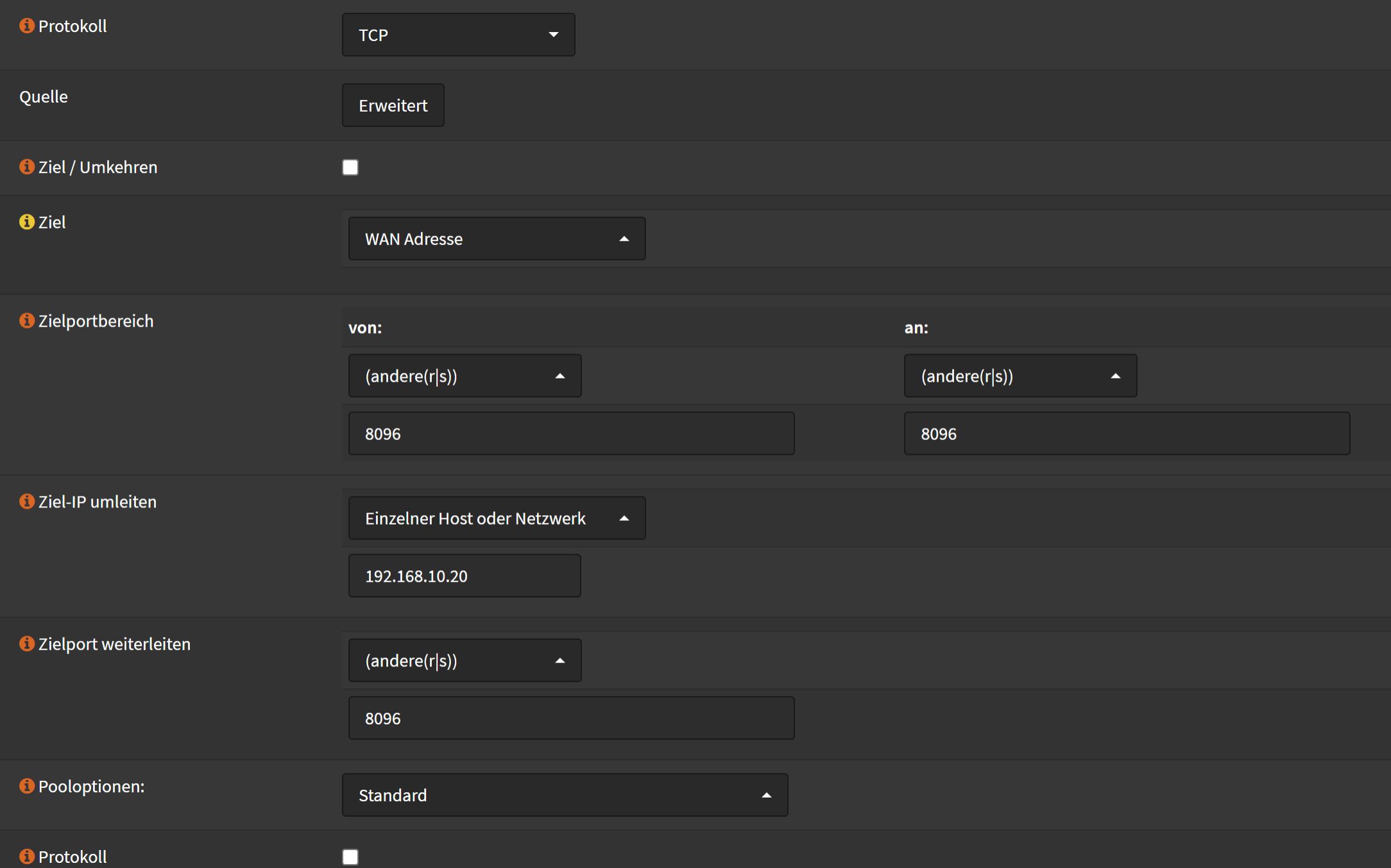

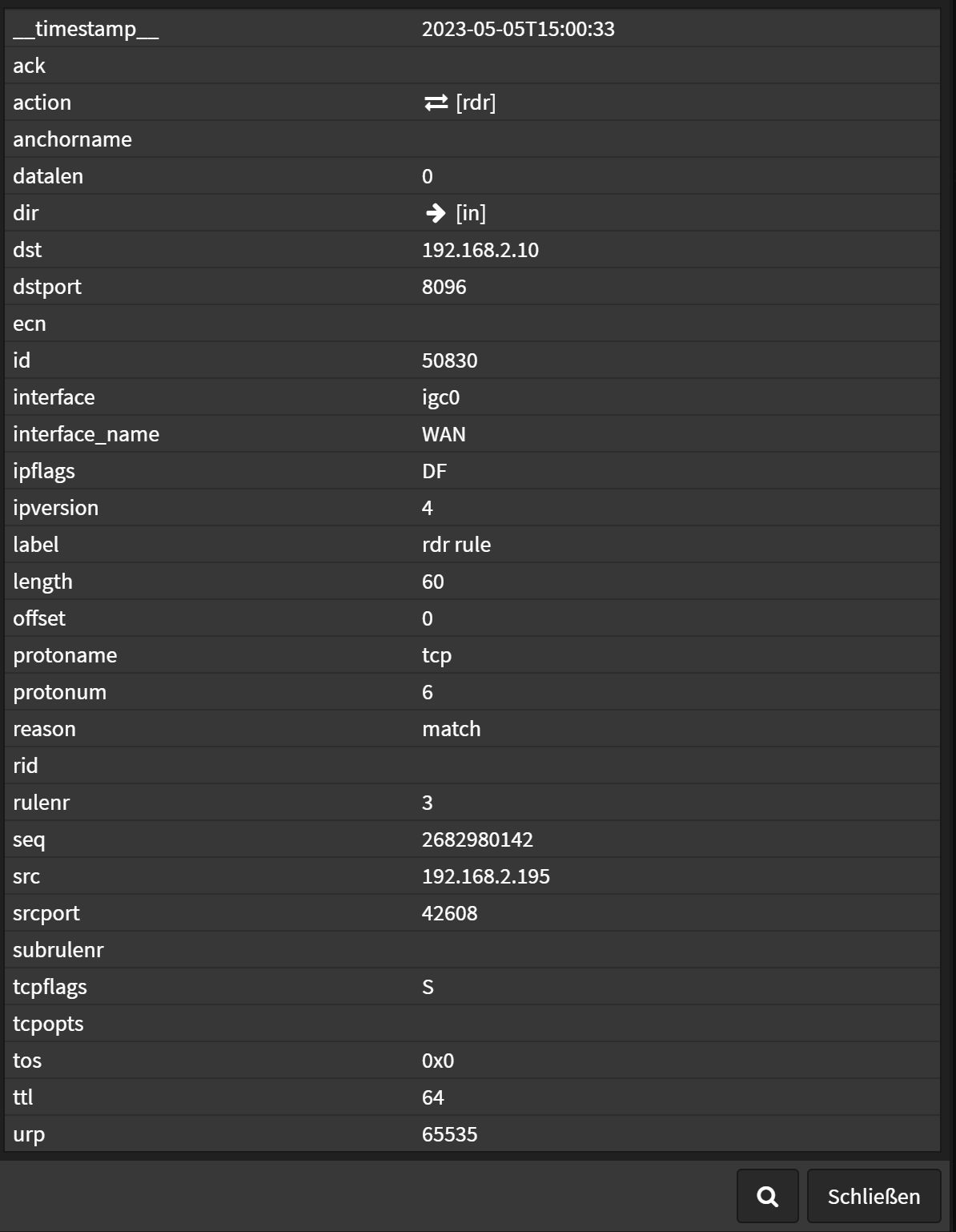

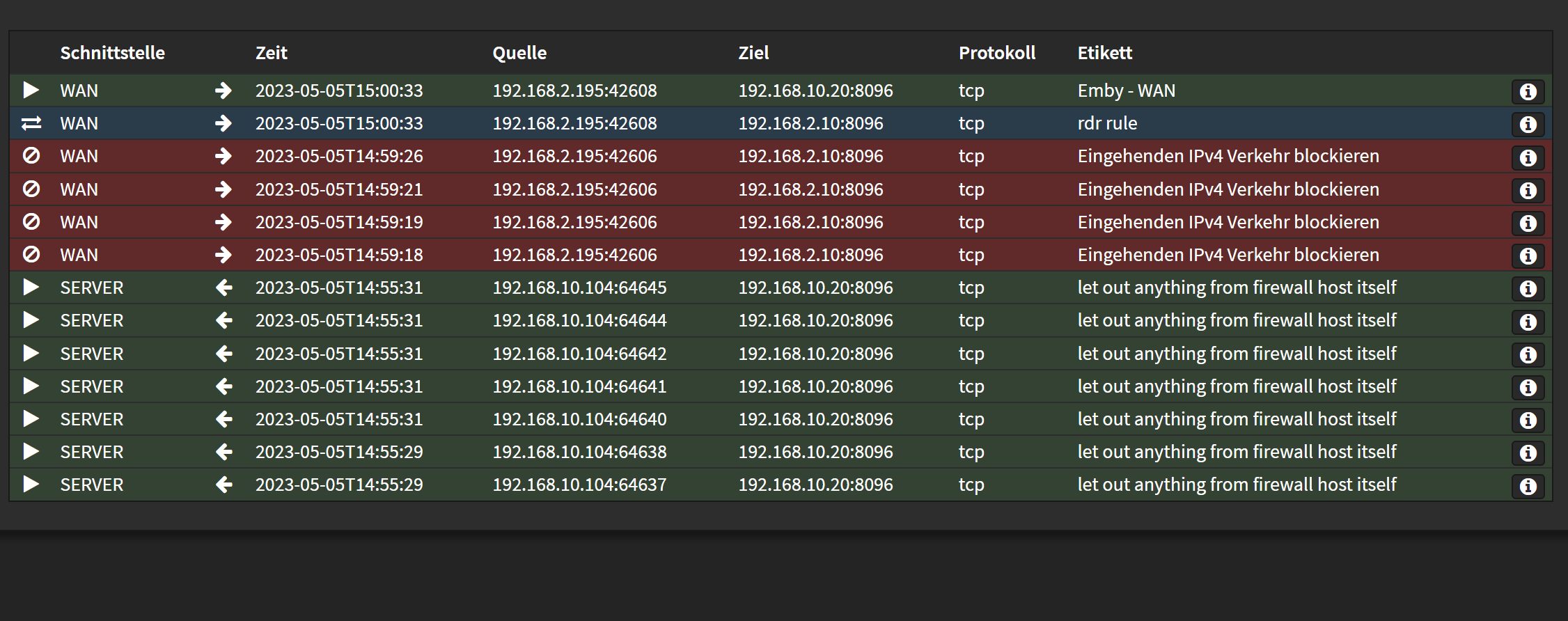

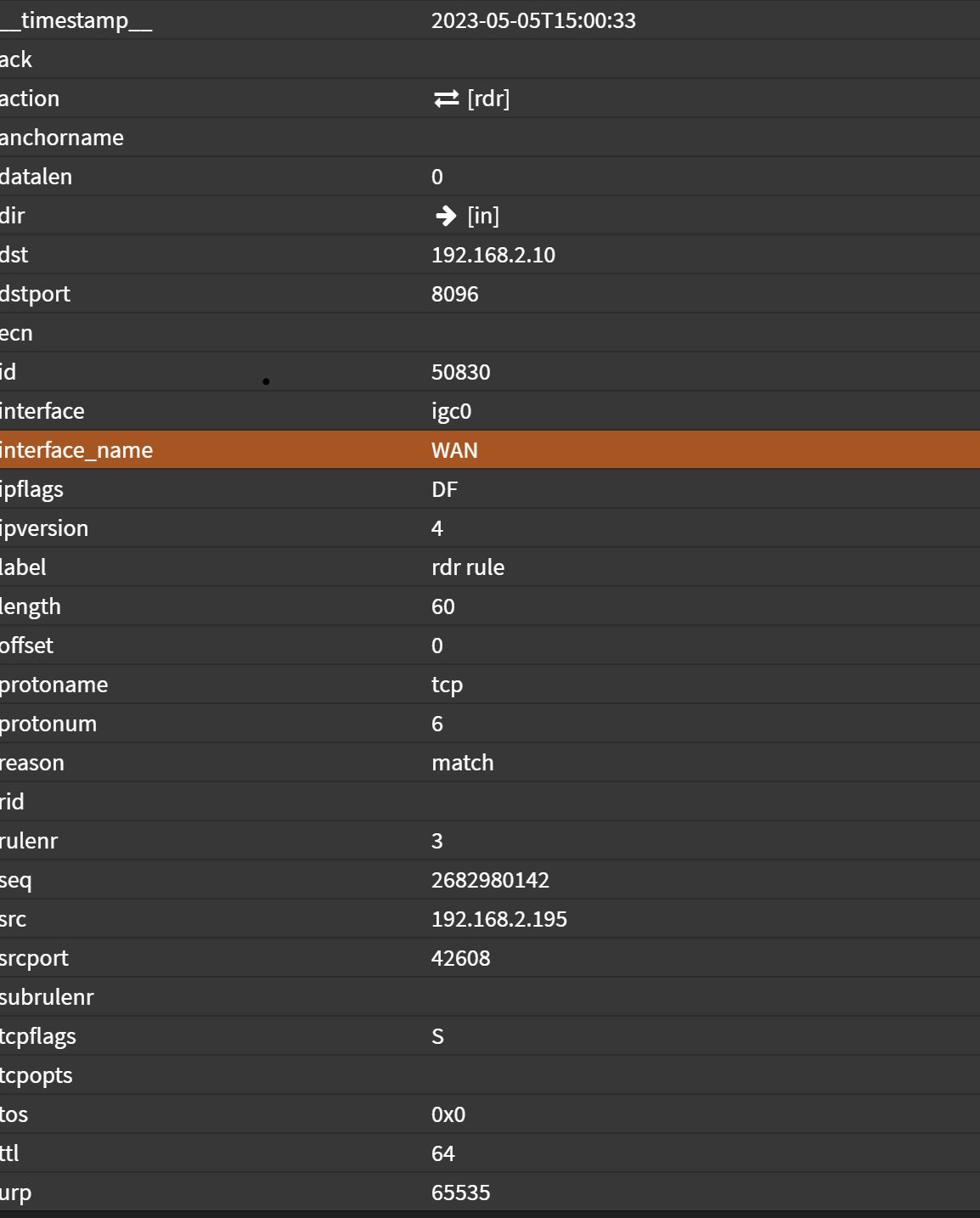

Ich habe ein Paar Bilder von meiner Regel und den Einstellungen gemacht. Vielleicht fällt ja jemandem etwas auf was helfen könnte.

Danke schonmal. Falls noch Infos gebraucht werden oder ich etwas vergessen habe einfach nachfragen.

ich habe ein kleines Problem in meinem Netzwerk.

Aber zuerst mein Setup, da wir hier zur untermiete wohnen und das Haus keine zwei Internetanschlüsse unterstützt musste ich in den sauren Apfel beißen und die Internetverbindung der Hauptmieter mitbenutzen.

Da dort so gut wie kein Wert auf Absicherung des Netzweks gelegt wird und alle meine Angebote dies zu übernehmen verneit werden habe ich eine OpnSense eingerichtet um unser Heimnetz aktiv von dem Hauptnetzwerk abzutrennen.

Das hat auch alles wunderbar geklappt, mir ist natürlich bewusst das Doppel NAT bzw Kaskaden zu vermeiden sind, allerdings ist das hier nicht möglich da ich den Router leider nicht ersetzen darf.

Hier ein Netzwerkplan zur Illustration:

WAN / Internet

:

: VDSL-/Telekom

:

.-----+-----.

| Router | (T-Com Speedport Smart 3)

'-----+-----'

|

| .-------------.

+----+ LAN-Switch +---------------------------+

| '-------------' |

| .-----+-------. .-------------.

| | OPNsense +---+ WLAN AP |

| '-----+-------' '-------------'

| |

LAN1 | 192.168.2.0/24 LAN2 | 192.168.10.0/24

| |

.-----+-------. .-----+-------.

| LAN-Switch | | LAN-Switch |

'-----+-------' '-----+-------'

| |

...-----+------... (Clients/Server) ...-----+------...Nun zu meinem Problem:

Ich versuche einen Mediaserver der im LAN2 steht einem Gerät aus dem Koppelnetz LAN1 Zugriff zu geben.

Ich habe es bereits mehrfach mit eine Portweiterleitung versucht komme aber nicht weiter.

Ich habe ein Paar Bilder von meiner Regel und den Einstellungen gemacht. Vielleicht fällt ja jemandem etwas auf was helfen könnte.

Danke schonmal. Falls noch Infos gebraucht werden oder ich etwas vergessen habe einfach nachfragen.

Please also mark the comments that contributed to the solution of the article

Content-Key: 7026657783

Url: https://administrator.de/contentid/7026657783

Printed on: April 27, 2024 at 08:04 o'clock

43 Comments

Latest comment

Hallo,

das wird denke ich so nicht klappen, ohne dass du Zugriff auf den Router bekommst.

Du wirst dort nämlich eine Rückroute eintragen müssen in dein LAN2, sonst wird der Client in LAN1 immer sein Gateway fragen wohin er das Paket schicken soll und dieser wird das Paket verwerfen weil er keine Rückroute in dein LAN2 hat.

Bitte korrigiert mich wenn ich falsch liege.

Gruß

das wird denke ich so nicht klappen, ohne dass du Zugriff auf den Router bekommst.

Du wirst dort nämlich eine Rückroute eintragen müssen in dein LAN2, sonst wird der Client in LAN1 immer sein Gateway fragen wohin er das Paket schicken soll und dieser wird das Paket verwerfen weil er keine Rückroute in dein LAN2 hat.

Bitte korrigiert mich wenn ich falsch liege.

Gruß

Ich kenne das Gerät leider gar nicht.

Was noch eine Option wäre, ist dem Client im LAN1 eine statische Route zu setzen in Windows.

Das müsste dann eben der Hauptmieter am Gerät einrichten (aber schließlich ist er ja auch der, der auf deinen Mediaserver möchte)

Was noch eine Option wäre, ist dem Client im LAN1 eine statische Route zu setzen in Windows.

Das müsste dann eben der Hauptmieter am Gerät einrichten (aber schließlich ist er ja auch der, der auf deinen Mediaserver möchte)

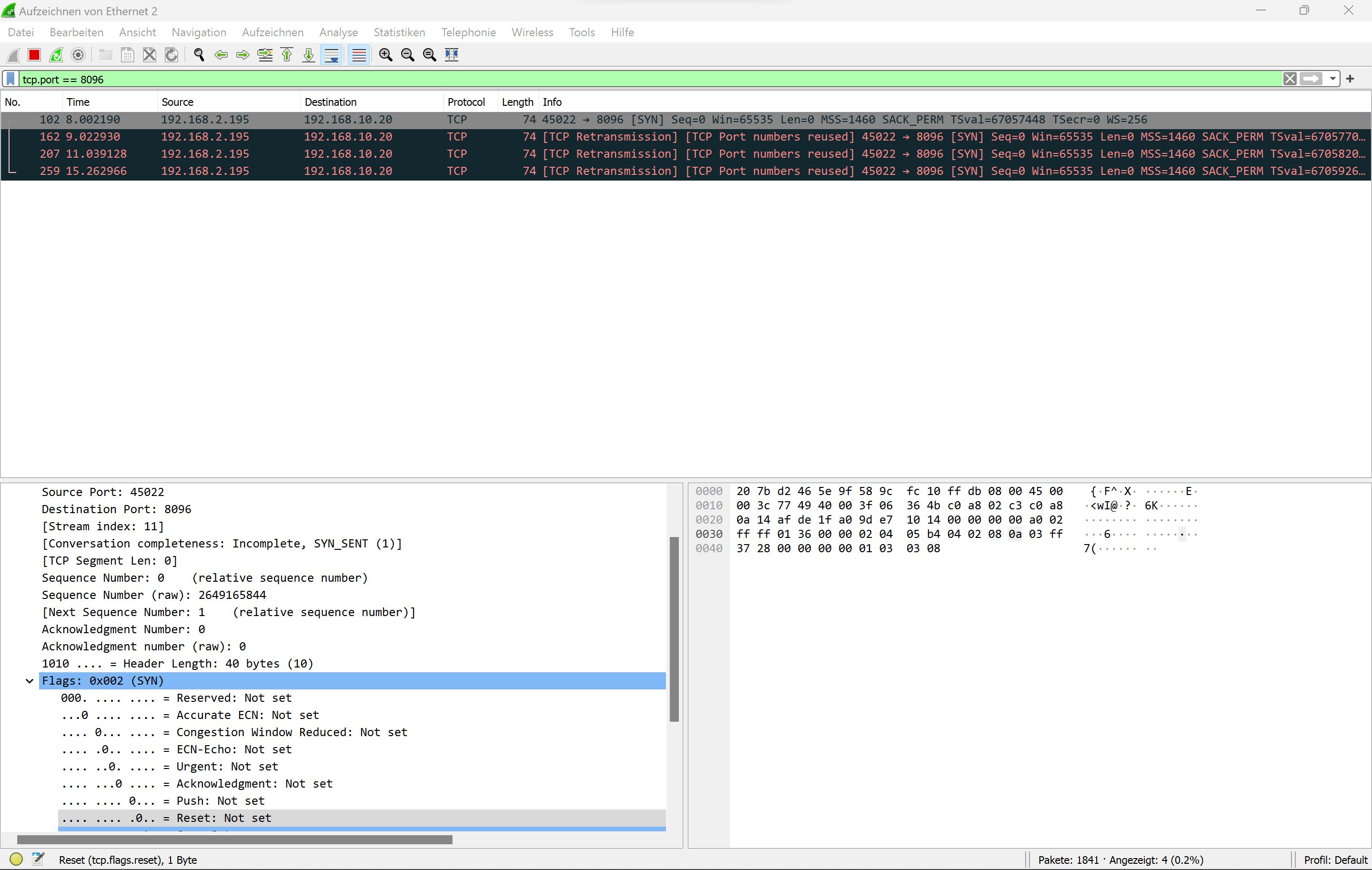

route add 192.168.10.0 MASK 255.255.255.0 192.168.2.? (IP aus LAN1 der OPNSense)Ich hab mal nen Screenshot gemacht und lade den mal hoch.

Bitte benutze den Bearbeiten Knopf !! Damit kannst du es im Thread selber auch immer noch nachträglich machen!! Dann hättest du das überflüssige extra Bild vermeiden können. Gut, heute ist ja Freitag... 🐟Bei deinem Problem ist es entscheidend WELCHE Protokolle bzw. Ports dein Medienserver verwendet, denn genau diese musst du im Port Forwarding einstellen. Sehr wahrscheinlich reicht nur der Port TCP 8086 nicht?!

Wenn du das nicht weisst, dann ist der Wireshark, wie immer, dein bester Freund.

Magenta TV und Telefon über den Router was die sache zusätzlich erschwert.

Da kannst du mit deiner pfSense dann auch fröhlich mitgucken!! https://www.heise.de/ct/artikel/MagentaTV-auf-pfSense-Co-4698826.html

Magenta TV hinter pfSense und Cisco c3560cx

Vielleicht habe ich noch einen Denkfehler, aber wenn der Client aus LAN1 den Medienserver ansprechen möchte, dann schickt er doch den Request an sein Gateway, welches der T-Com Router ist. Dieser hat doch keinerlei Ahnung von dem LAN2, oder irre ich?

Aber wie @aqui schon sagte, am besten einfach mal Wireshark an der OPNSense anwerfen, dann bist du sicher schlauer als jetzt.

Aber wie @aqui schon sagte, am besten einfach mal Wireshark an der OPNSense anwerfen, dann bist du sicher schlauer als jetzt.

Zitat von @Cylestat:

Ja das dachte ich auch als ich das vor ein paar Tagen in Angriff genommen hatte.

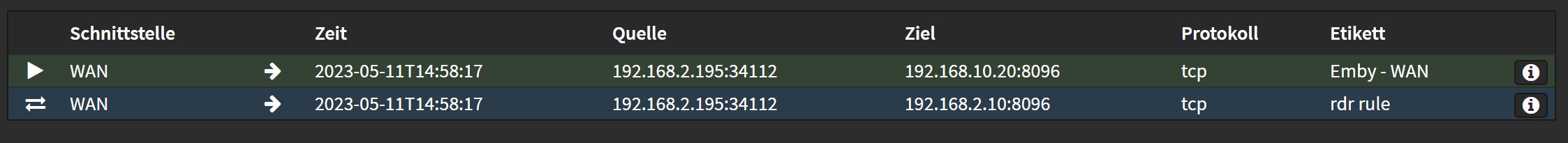

Habe auch alles so eingerichtet wie ich es damals hatte. Wie gesagt es kommt eine anfrage an der Sense an, nur was dann damit passiert muss ich noch rausfinden.

OK, dann sollte es natürlich auch problem los mit der OPNsense klappen.

Ja das dachte ich auch als ich das vor ein paar Tagen in Angriff genommen hatte.

Habe auch alles so eingerichtet wie ich es damals hatte. Wie gesagt es kommt eine anfrage an der Sense an, nur was dann damit passiert muss ich noch rausfinden.

Und was sagen die Logs des Medienservers? Kommt da auch was an?

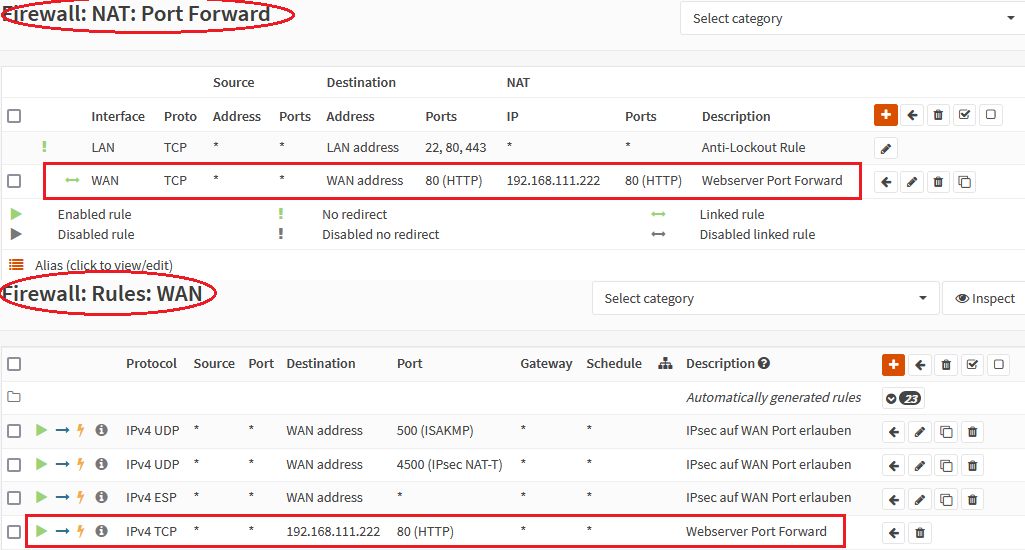

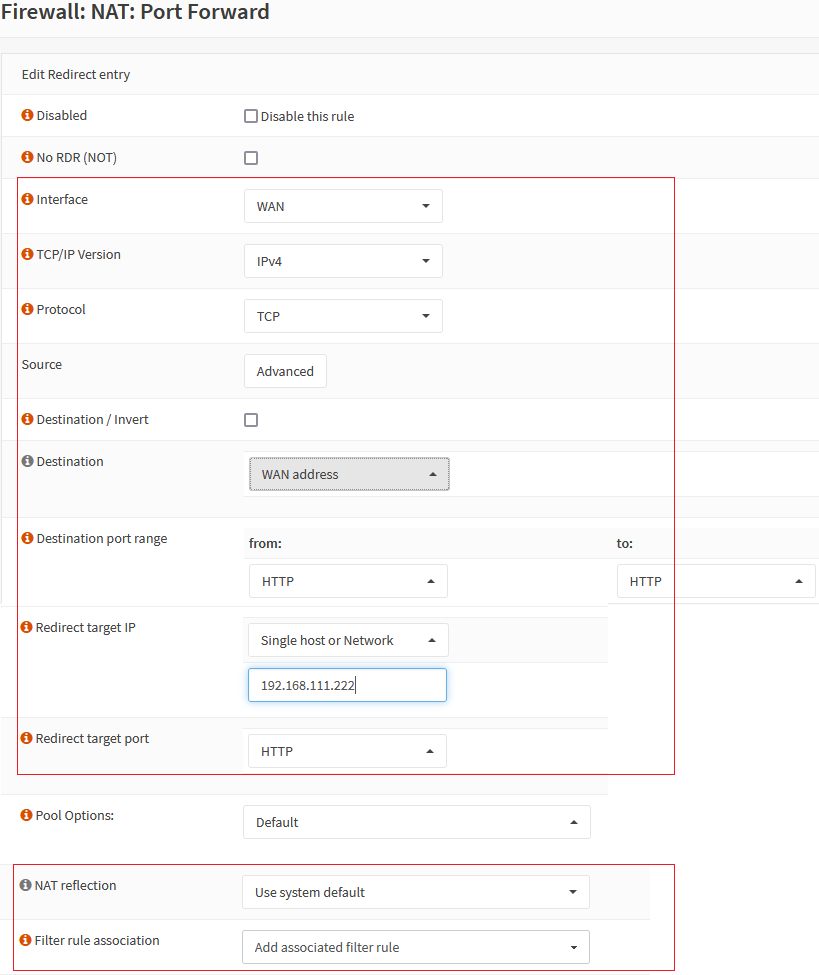

Hier ein funktionierendes Beispiel für das Port Forwarding von TCP 80 (HTTP) auf einen internen Webserver im LAN (192.168.111.222).

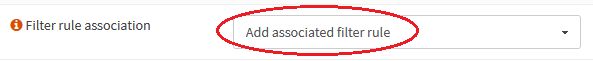

Es ist lediglich eine Port Forwarding Regel einzurichten und mehr NICHT! Deine zusätzliche Frickelei oben ist unnötig und kontraproduktiv und zudem ist es unnötig den Port überflüssigerweise unter "Zielport weiterleiten" einzutragen wenn du wie in deinem Falle keine Port Translation verwendest!

Wenn, dann also das Port Forwarding Setup auch richtig machen!

Achte darauf das du entweder am Ende das automatische Erstellen der WAN Regel auf die WAN IP Adresse akzeptierst oder manuell eine WAN Port Regel erstellst!

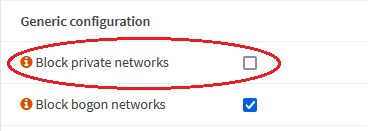

Desweiteren muss in einer Kaskade das Blocking der RFC 1918 privaten Netze am WAN Port (Interfaces -> WAN) deaktiviert sein!

Dann sähe es richtig so aus mit dem Beispiel TCP 80:

Bzw. hier die Klick ToDos

Mehr "Silbertablett" geht an einem Freitag nicht mehr!

Fazit:

Finde deinen Fehler!

Es ist lediglich eine Port Forwarding Regel einzurichten und mehr NICHT! Deine zusätzliche Frickelei oben ist unnötig und kontraproduktiv und zudem ist es unnötig den Port überflüssigerweise unter "Zielport weiterleiten" einzutragen wenn du wie in deinem Falle keine Port Translation verwendest!

Wenn, dann also das Port Forwarding Setup auch richtig machen!

Achte darauf das du entweder am Ende das automatische Erstellen der WAN Regel auf die WAN IP Adresse akzeptierst oder manuell eine WAN Port Regel erstellst!

Desweiteren muss in einer Kaskade das Blocking der RFC 1918 privaten Netze am WAN Port (Interfaces -> WAN) deaktiviert sein!

Dann sähe es richtig so aus mit dem Beispiel TCP 80:

Bzw. hier die Klick ToDos

Mehr "Silbertablett" geht an einem Freitag nicht mehr!

Fazit:

Finde deinen Fehler!

Es ist gar nicht möglich den Zielport anders festzulegen als über "Zielport weiterleiten".

Nachts ist kälter als draußen... Was bedeutet dieser verschwurbelte Satz??Wenn du Port Translation machen willst um deinen internen Zielport zu verschleiern, also das du z.B. mit dem Client von außen mit Port TCP 58086 reinkommst und die Firewall den Port dann intern auf TCP 8086 umsetzt. Dafür ist das gedacht, wie gesagt "Port Translation".

Laut deiner Port Forwarding Regel oben machst du das aber nicht, denn bei dir sind Eingangsport und Weiterleitungsport identisch! Folglich ist es dann auch sinnfrei und kontraproduktiv hier etwas einzutragen wenn kein Port Translation gemacht wird. Das Feld bleibt dann sinnvollerweise bzw. wird automatisiert gesetzt.

Das mit dem Target Port ist richtig. Wenn man kein Redirect macht wird der automatisch ausgefüllt.

Du solltest mit einem Wireshark einmal generell prüfen ob Port Forwarding TCP 8086 Traffic überhaupt am Medienserver ankommt. Dazu einmal den Medienserver abziehen und stattdessen einen Wireshark PC mit gleicher IP Adresse aufstecken. Dann von außen einen Zugriff initiieren und checken ob dort TCP 8086 Traffic ankommt.

So weisst du sicher ob die PFW Regel in der FW sauber funktioniert oder ob du da noch einen Kinken reinfabriziert hast!

Dazu ggf. auch nochmal das LAN Regelwerk querchecken. Nicht das du dort etwas wegfilterst?!

Generell rennt das Port Forwarding auf der OPNsense absolut fehlerfrei und problemlos.

Also Wireguard empfängt definitiv etwas vom richtigen Klienten.

Wireguard?? 🤔Kenne mich mit Wireguard nicht gut aus

Das ist ja kein Problem dafür gibt es hier ein Tutorial was das ändert:Merkzettel: VPN Installation mit Wireguard

Falls du den Wireshark meinst gibt es auch eins dafür um das zu ändern:

https://www.heise.de/ratgeber/Fehler-erschnueffeln-221587.html

sieht man das da irgendwas nicht korrekt zu sein scheint.

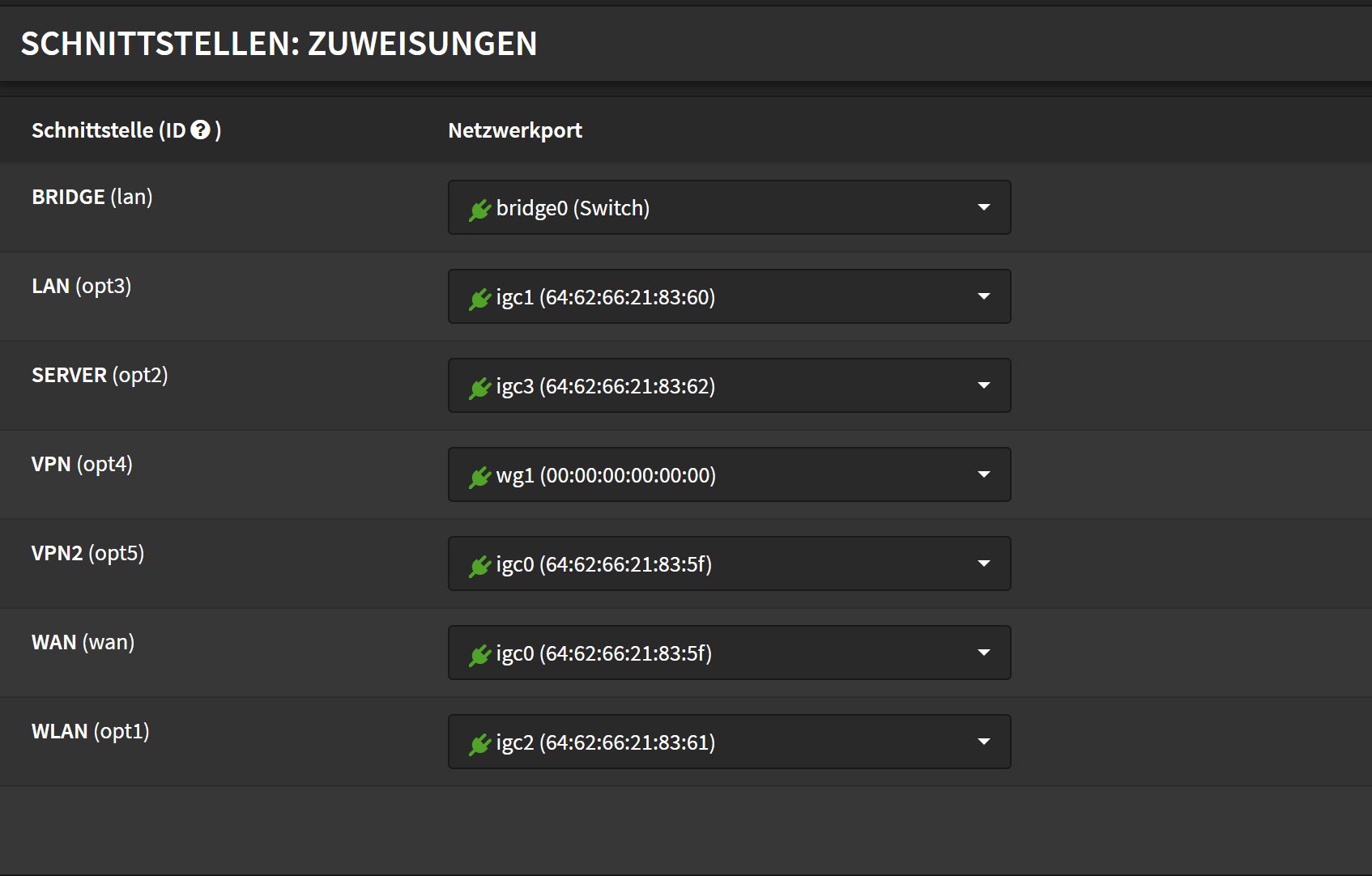

Ja, es gibt heftige TCP Retransmissions auf der Verbindung was zeigt das da physisch vermutlich was defekt ist. Transceiver, Kabel, Stecker oder Switch der dazwischensteckt usw.Ggf. auch das eingerichtete Bridge Interface was vermutlich falsch konfiguriert ist?! (geraten). Wozu nutzt du die Bridge?

darum bin ich ja auch so Verlohren

Sicher ohne Ohren. um alle Ports meiner OpnSense zu zu einem "Switch" zusammenzufassen

Du meinst damit hoffentlich nur das lokale LAN, richtig? Der WAN Port gehört niemals auf eine Bridge.Bedenke das bei einem Bridge Setup das LAN IP Interface immer auf das virtuelle Bridge Interface gebunden sein MUSS!! Es darf niemals auf einem Memberport der Bridge gebunden sein.

Das wird sehr häufig falsch gemacht und führt dann zu solchen Problemen wie oben.

War das das falsche vorgehen?

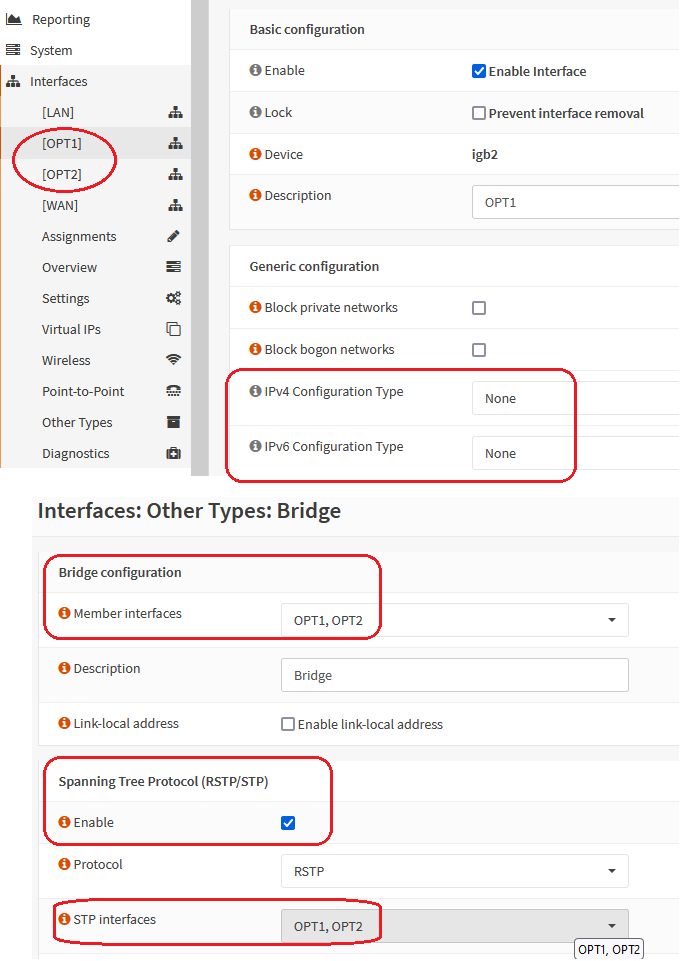

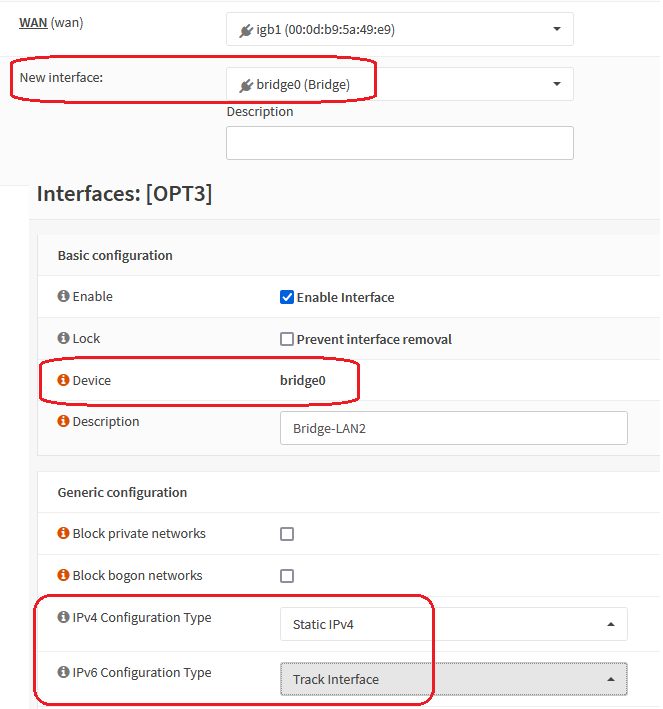

Das kommt drauf an an welches Interface du die IP Adresse gebunden hast. Die MUSS immer auf dem virtuellen Bridge Interface liegen! Bridge Interface erstellen

Bridge Interface erstellen

Hier als Beispiel mit den Memberports OPT2 (igb2) und OPT3 (igb3)Beachte das diese Memberports zwar "enabled" sind aber keine IP Konfig haben (IP Konfiguration Type none)!

Sicherheitshalber sollte man IMMER Spanning Tree auf den Bridge Memberports aktivieren (hier das moderne RSTP) um der Gefahr von Loops auf den Bridgeport vorzubeugen was ein Netzausfall bedeuten würde.

IP Adressierung dem Bridge Interface zuweisen

IP Adressierung dem Bridge Interface zuweisen

Nach dem Setup der Bridge taucht diese als neues Interface auf im "Interface Assignment". Mit Klick auf + aktiviert man das Bridge Interface (Enable), gibt ihm ggf. einen sinnvollen Namen wie z.B. "LAN2" und definiert hier die Segment IP Adresse (Konfig Type Static).

Wenn du in deinem Netzwerk (Switch) RSTP Spanning Tree aktiv hast solltest du in jedem Fall darauf achten das der Haupt Switch (Root Switch) global immer eine höher Spanning Tree Priority konfiguriert bekommt!!

Damit gibt der Root Switch bei redundanten Pfaden dann immer zwingend vor welcher Port im Forwarding Mode ist. Ist immer ein Mus sbei einer sauberen Spanning Tree Konfig.

Siehe zu der Thematik u.a. auch HIER.

Damit gibt der Root Switch bei redundanten Pfaden dann immer zwingend vor welcher Port im Forwarding Mode ist. Ist immer ein Mus sbei einer sauberen Spanning Tree Konfig.

Siehe zu der Thematik u.a. auch HIER.

da meine Managed Switches von Netgear mir keine Möglichkeit geben da etwas zu verändern.

Sehr ungewöhnlich und kann eigentlich nicht sein. Welches Model ist das?? Die RSTP Prio über ein Endgerät zu setzen ist keine optimale Idee...Ich habe sicherheitshalber auf das STP Protokoll umgestellt

Eine ganz ganz schlechte Idee!! Das Protokoll ist eigentlich sei den letzten 20 Jahren tot denn die Welt macht ausschliesslich RSTP. Die Konvergenzzeiten sind tödlich bei klassischem STP deshalb nutzt es kein Mensch mehr.da ich vermute das diese günstigen Netgear Switches nicht mehr haben werden.

Das wäre sehr sehr ungewöhnlich und bedeutet das sie die letzten 20 Jahren nichts an den Produkten gemacht haben was natürlich Unsinn ist. Das sie einen Standard den 98% aller Netze nutzen nicht supporten ist höchst unglaubwürdig...aber nundenn. Wenn du das Modell postest können wir für dich das Admin Handbuch lesen um zu verifizieren was du behauptest. Ist die Farbe des rdr Eintrags im Log richtig?

Ohne einen aktuellen Screenshot des Regelwerkes zu sehen ist das Raten im freien Fall!Er hat jeder VM eine neue Virtuelle Netzwerkkarte zugeteilt, ein Netzwerk im Netzwerkmanager angelegt

Das könnte natürlich sein. Vielleicht hilft das hier noch zur Übersicht:Pfsense in Proxmox als Router

Die NIC Adapter der VMs sind aber von vmxnet3 auf die deutlich performanteren VirtIO (paravirtualized) umgestellt worden!

Mit der Konfig kommt es zu keinerlei Fehlern was man auch problemlos im iPerf3 und dem Kabelhai testen kann. Keep it simple...

noch irgendeine Idee was hier falsch laufen könnte

Hab das Port Forwarding hier mit HTTP, HTTPS und SMB/CIFS (TCP 445) und mit Last via iPerf3 getestet auf einem aktuellen Proxmox 7.4 und das rennt völlig fehlerlos ohne jegliche Retransmissions etc.ich habe es liebe wenn kritische Systeme Bare Metal installiert sind.

Ist auch absolut richtig! Sorry, für das Missverständnis.Hast du das auch aus einem Kaskadierendem Netz versucht?

Über eine virtualsierte OPNsense (nur Testbed Also Engerät -> physische Nic -> Proxmox vSwitch -> virt. NIC WAN Port -> virt. NIC LAN Port -> virt. NIC der VM und vice versa. Mehr virtuelles Netz geht fast nicht mehr...

Wenn es das denn nun war, bitte deinen Thread hier dann auch als erledigt schliessen!!

Die Portweiterleitung an sich funktioniert fehlerlos. Habs hier mit einer OPNsense und TCP 8082 und 8096 getestet das auf einen Wireshark Sniffer terminiert und der zeigt fehlerlos diese Frames an. Grundsätzlich kann man also davon ausgehen das Port Forwarding an sich in der OPNsense ohne jeden Fehler funktioniert!

Diesen Test solltest du in jedem Falle auch machen um sicher zu verifizieren das Frames mit diesem Port geforwardet werden.

Du kannst dazu z.B. das Terminalprogramm [ PuTTY] nutzen, machst eine Telnet Verbindung auf und gibst Port 8092 bzw. 8096 an was dir dann TCP 8092 oder 8096 Traffic generiert. Diesen Traffic solltest du dann auf dem forgewardeten Host (Wireshark PC) im lokalen OPNsense LAN sehen.

Das verifiziert dann das die PFW Regel sauber arbeitet.

Wenn es dennoch nicht klappt ist es möglich das der Medienserver ggf. noch zusätzliche Ports benötigt um eine Verbindung aufzubauen. Auch das kann man im Handumdrehen mit dem Wireshark herausfinden wenn man sich einmal einen funktionierenden Verbindungsaufbau ansieht und den mitschneidet.

Diesen Test solltest du in jedem Falle auch machen um sicher zu verifizieren das Frames mit diesem Port geforwardet werden.

Du kannst dazu z.B. das Terminalprogramm [ PuTTY] nutzen, machst eine Telnet Verbindung auf und gibst Port 8092 bzw. 8096 an was dir dann TCP 8092 oder 8096 Traffic generiert. Diesen Traffic solltest du dann auf dem forgewardeten Host (Wireshark PC) im lokalen OPNsense LAN sehen.

Das verifiziert dann das die PFW Regel sauber arbeitet.

Wenn es dennoch nicht klappt ist es möglich das der Medienserver ggf. noch zusätzliche Ports benötigt um eine Verbindung aufzubauen. Auch das kann man im Handumdrehen mit dem Wireshark herausfinden wenn man sich einmal einen funktionierenden Verbindungsaufbau ansieht und den mitschneidet.

Wenn es das denn war bitte deinen Thread dann auch als erledigt schliessen!