Mit Wireguard VPN auf kaskadierte Fritzbox zugreifen

Hallo zusammen,

ich bin neu hier und hoffe, nicht bereits bei meinem ersten Beitrag gegen eventuelle Forenregeln zu vestoßen. Falls doch freue ich mich über einen höflichen Hinweis.

Mein Anliegen ist folgendes:

Ich möchte über Mobilfunk mit meinem Smartphone auf mein NAS zugreifen, welche in einem eigenen Netzwerk an einer kaskadierten Fritzbox hängt.

Mein Netzwerk zuhause:

- Netcologne DS light Anschluss

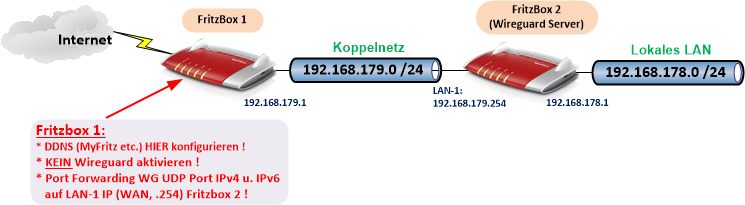

- Modem ist eine Fritzbox 7490 mit FW 7.57 ==> Netzwerk 192.168.179.0

- dahinter hängt eine kaskadierte Fritzbox 7590, mit FW 7.57 als Router-Client mit Netzwerk 172.168.178.0 Sie stellt die Internetverbindung über WLAN zur 7490 her ("Internet/Zugangsdaten/Anderer Anbieter/vorhandener Zugang über WLAN")

Im Netz der FB7590 hängt per LAN-Kabel (über einen Switch und ein paar Powerlineadapter) ein QNAP-NAS TS-453B mit Geräte-IP 192.168.178.xxx:PORT

Auf diesen möchte ich von extern über Wireguard zugreifen können. Leider komme ich mit eingerichteter DDNS-Adresse (ipv64.net) auf der 7490 und WG-Verbindung nur bis zur UI-Oberfläche der ersten Fritzbox 7490. DDNS auf 7590 ist keins eingerichtet...ist das der Fehler, was mir mein logisches Verständnis aber verneint?!

Wie muss ich genau vorgehen, um mich weiterleiten zu lassen. Mit Portweiterleitungen habe ich es nicht geschaft....wahrscheinlich weil ich dabei einen oder mehrere Fehler gemacht habe. Ich habe in der FB7490 eine Porteitwerleitung zur FB7590 (IP-Adresse 192.168.179.xxx und für https-Server, den sie als Cient von der 7490 bekommen hat) eingerichtet. Jedoch, wenn ich diese Client-Geräte-IP der 7590 von extern ansteuere, dann passiert genau gar nichts. Selbst der Browser zeigt keinerlei Meldung an, ausser "Zeitüberschreitung" nach einer gefühlten Ewigkeit.

Kann mir jemand von Euch helfen, damit ich wenigstens auf die Oberfläche der 7590 gelangen kann? Insbesondere, welchen Port muss ich eingeben sobald es um den Zugriff auf das NAS geht? Den, den ich bisher auch verwende?...ist nicht der Standard https-Port 443 sondern von mir geändert.

Ach ja, bitte keine Vorschläge, das VPN des NAS zu benutzen und auch nihct die Einrichtung einer DMZ. nsbesodere letztes ist mir zu unsicher.

Falls Ihr weitere Angaben benötigt, lass es mich bitte wissen.

Vielen Dank für Eure Unterstützung.

ich bin neu hier und hoffe, nicht bereits bei meinem ersten Beitrag gegen eventuelle Forenregeln zu vestoßen. Falls doch freue ich mich über einen höflichen Hinweis.

Mein Anliegen ist folgendes:

Ich möchte über Mobilfunk mit meinem Smartphone auf mein NAS zugreifen, welche in einem eigenen Netzwerk an einer kaskadierten Fritzbox hängt.

Mein Netzwerk zuhause:

- Netcologne DS light Anschluss

- Modem ist eine Fritzbox 7490 mit FW 7.57 ==> Netzwerk 192.168.179.0

- dahinter hängt eine kaskadierte Fritzbox 7590, mit FW 7.57 als Router-Client mit Netzwerk 172.168.178.0 Sie stellt die Internetverbindung über WLAN zur 7490 her ("Internet/Zugangsdaten/Anderer Anbieter/vorhandener Zugang über WLAN")

Im Netz der FB7590 hängt per LAN-Kabel (über einen Switch und ein paar Powerlineadapter) ein QNAP-NAS TS-453B mit Geräte-IP 192.168.178.xxx:PORT

Auf diesen möchte ich von extern über Wireguard zugreifen können. Leider komme ich mit eingerichteter DDNS-Adresse (ipv64.net) auf der 7490 und WG-Verbindung nur bis zur UI-Oberfläche der ersten Fritzbox 7490. DDNS auf 7590 ist keins eingerichtet...ist das der Fehler, was mir mein logisches Verständnis aber verneint?!

Wie muss ich genau vorgehen, um mich weiterleiten zu lassen. Mit Portweiterleitungen habe ich es nicht geschaft....wahrscheinlich weil ich dabei einen oder mehrere Fehler gemacht habe. Ich habe in der FB7490 eine Porteitwerleitung zur FB7590 (IP-Adresse 192.168.179.xxx und für https-Server, den sie als Cient von der 7490 bekommen hat) eingerichtet. Jedoch, wenn ich diese Client-Geräte-IP der 7590 von extern ansteuere, dann passiert genau gar nichts. Selbst der Browser zeigt keinerlei Meldung an, ausser "Zeitüberschreitung" nach einer gefühlten Ewigkeit.

Kann mir jemand von Euch helfen, damit ich wenigstens auf die Oberfläche der 7590 gelangen kann? Insbesondere, welchen Port muss ich eingeben sobald es um den Zugriff auf das NAS geht? Den, den ich bisher auch verwende?...ist nicht der Standard https-Port 443 sondern von mir geändert.

Ach ja, bitte keine Vorschläge, das VPN des NAS zu benutzen und auch nihct die Einrichtung einer DMZ. nsbesodere letztes ist mir zu unsicher.

Falls Ihr weitere Angaben benötigt, lass es mich bitte wissen.

Vielen Dank für Eure Unterstützung.

Please also mark the comments that contributed to the solution of the article

Content-Key: 7938272514

Url: https://administrator.de/contentid/7938272514

Printed on: April 28, 2024 at 04:04 o'clock

71 Comments

Latest comment

Hallo,

du musst tatsächlich nur den benötigten Port für Wireguard forwarden, gerade wenn du dir um Sicherheit etc. gedanken machst. Ich habe kürzlich ein ähnliches Szenario verwendet, Wireguard zur kaskadierten FB 7590, funktioniert einwandfrei.

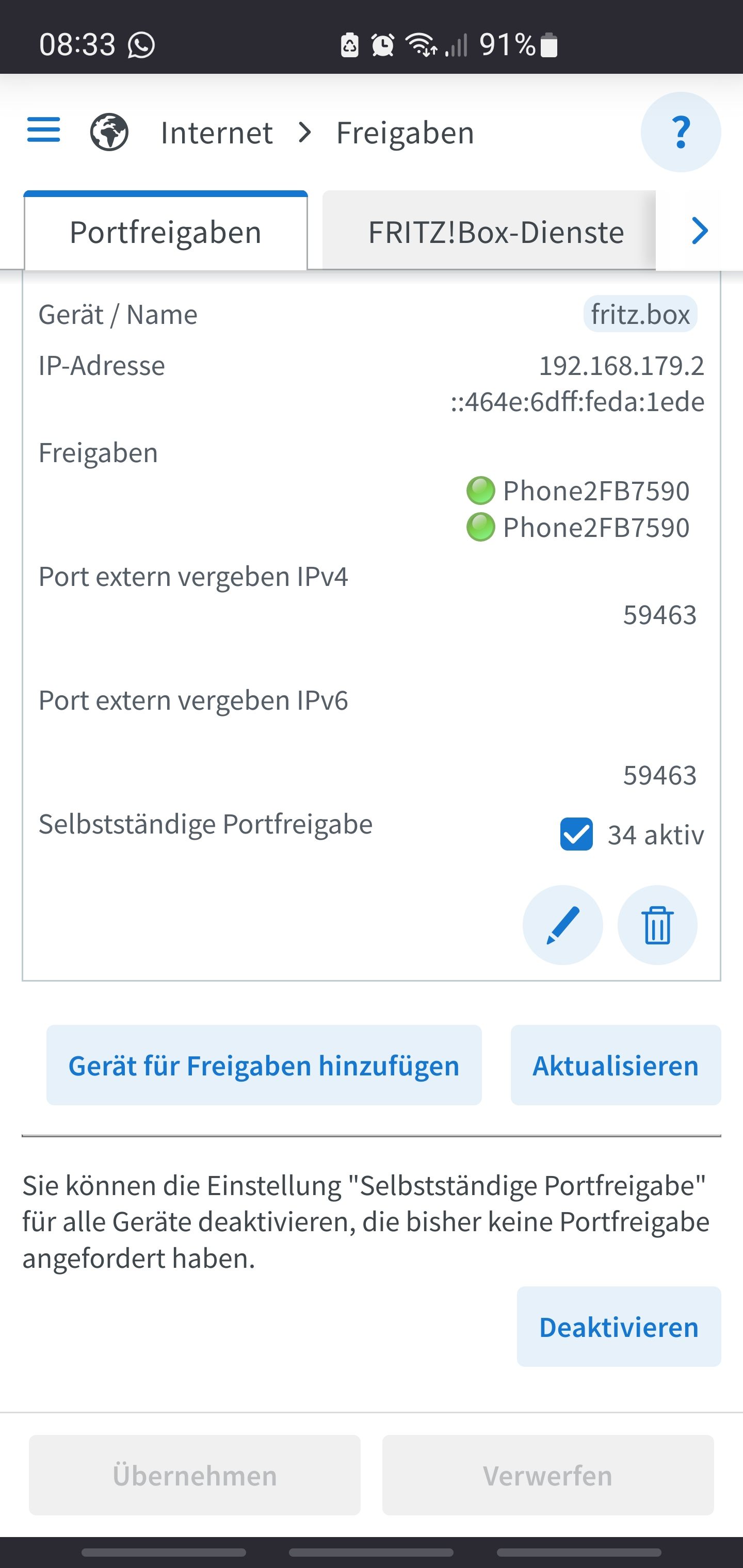

Zuerst musst du die Wireguard Einrichtung abschliessen, da mWn. der Port zufällig festgelegt wird, und dann diesen in der 7490 auf die 7590 forwarden, nicht vergessen Wireguard verwendet UDP, nicht TCP.

Viel Erfolg.

du musst tatsächlich nur den benötigten Port für Wireguard forwarden, gerade wenn du dir um Sicherheit etc. gedanken machst. Ich habe kürzlich ein ähnliches Szenario verwendet, Wireguard zur kaskadierten FB 7590, funktioniert einwandfrei.

Zuerst musst du die Wireguard Einrichtung abschliessen, da mWn. der Port zufällig festgelegt wird, und dann diesen in der 7490 auf die 7590 forwarden, nicht vergessen Wireguard verwendet UDP, nicht TCP.

Viel Erfolg.

Hm....du brauchst IMHO die Wireguard-Verbindung zur 7590. Da davor die 7490 steht, brauchst du eine Portweiterleitung für Wireguard auf die 7590.

Für den Login auf dem Smartphone nimmst du als Server die DDNS der 7490 und die Credentials für die 7590.

Anfrage aus dem Netz zur DDNS-Adresse wird per Portforwarding auf die 7590 geleitet und dort hast du das Wireguard-Gedöns im 192.168.178.0/24. Sollte funktionieren. Denke ich.

Für den Login auf dem Smartphone nimmst du als Server die DDNS der 7490 und die Credentials für die 7590.

Anfrage aus dem Netz zur DDNS-Adresse wird per Portforwarding auf die 7590 geleitet und dort hast du das Wireguard-Gedöns im 192.168.178.0/24. Sollte funktionieren. Denke ich.

Modem ist eine Fritzbox 7490

Eine Fritzbox ist ein Router und kein Modem! Technisch ist da bekanntlich ein Unterschied.Um es kurz zu machen...

Mit einem DS-Lite Anschluss hast du keinerlei Chance auf einen remoten IPv4 Zugang. Da hilft dir weder die oben fälschlicherweise genannte Portfreigabe noch sonstwas.

Die Ursache liegt im DS-Lite Anschluss selber und daran das du das zentrale NAT Gateway (CG-NAT) auf Providerseite von außen kommend nicht überwinden kannst und so mit Bordmitteln keinerlei Chance hast irgendwie von remote auf dein Netzwerk zuzugreifen. Zumindestens mit IPv4.

Mit Portweiterleitungen habe ich es nicht geschafft....wahrscheinlich weil ich dabei einen oder mehrere Fehler gemacht habe

Nein, du hast keine Fehler gemacht! Es liegt schlicht und einfach am DS-Lite Anschluss, denn es ist technisch unmöglich das Provider interne CG-NAT (IP Adress Translation) für IPv4 bei DS-Lite zu überwinden. (Siehe Funktionsskizze im o.a. Kompendium Artikel!)Der Grund ist das viele kleine Provider keine IPv4 Kontingente mehr haben und so in ihren Kundennetzen private RFC 1918 IPs oder RFC 6598 Shared Adress Space benutzen der im Internet nicht geroutet wird und dann zentral mit einem IP Adress Translation Gateway auf öffentliche IPv4 Adressen umsetzen.

Das siehst du auch selber wenn du dir im Dashboard deiner Fritzbox deine WAN IPv4 Adressierung ansiehst die bei DS-Lite immer aus diesen genannten Bereichen kommt!

DS-Lite Provider Kunden können diese NAT nicht konfigurieren, also auch keine Ports für eingehenden Verkehr öffnen!

CG-NAT bzw IP Adress Translation an sich funktioniert bekanntlich immer nur in eine Richtung. Die andere Richtung ist ohne zusätzliche Hilfsmittel technisch nicht möglich! Sprich weder VPN noch Port Forwarding usw. funktioniert mit DS-Lite und IPv4. Wenn überhaupt, geht es nur mit IPv6.

Das alles sind aber auch schon lange allgemein bekannte Internet Binsenweisheiten die mittlerweile jeder Laie kennt und die man auf dem Radar haben solle BEVOR man sich an DS-Lite Anschlüsse bindet!

Diese Thematik beantworten wir hier gefühlt 2mal pro Woche!

Mit IPv6 allerdings klappt das problemlos. Du kannst auch IPv4 innerhalb eines IPv6 VPN Tunnels übertragen aber ohne zusätzliche Hilfe musst du immer sicherstellen das dein WG Client (Initiator) dann eine öffentliche IPv6 Absenderadresse hat.

Wenn du zwingend einen IPv4 basierten VPN Zugang bei DS-Lite benötigst hast du 3 Optionen:

- Du beantragst einfache eine öffentliche IPv4 WAN Adresse sprich Dual Stack bei deinem Provider

- Du löst das ganze mit einem preiswerten vServer als VPN Jumphost

- Du nutzt einen kostenpflichtigen IPv4 Tunnelbroker

Optionen 1 und 2 sind die Gängigsten. 2 brauchst du auch nur wenn es keinerlei Möglichkeit einer öffentlichen IPv4 WAN Adresse bei deinem Provider gibt.

Wie man einen einfachen vServer Jumphost mit Wireguard oder mit den bordeigenen VPN Clients jeglicher Endgeräte realisiert erklärt dir ein hiesiges Foren Tutorial:

Jumphost mit vServer und Fritzbox bei DS-Lite realisieren

Alle weiteren Details in Bezug auf Wireguard erklärt dir das hiesige Wireguard Tutorial im Einzelnen!

Alternativ zu den von aqui genannten Optionen:

zerotier: https://www.youtube.com/results?search_query=qnap+zerotier

tailscale: https://www.youtube.com/results?search_query=qnap+tailscale

cloudflare: https://www.youtube.com/results?search_query=cloudflare+qnap

und Konsorten.

Hat alles seine Vor- und Nachteile

zerotier: https://www.youtube.com/results?search_query=qnap+zerotier

tailscale: https://www.youtube.com/results?search_query=qnap+tailscale

cloudflare: https://www.youtube.com/results?search_query=cloudflare+qnap

und Konsorten.

Hat alles seine Vor- und Nachteile

Ist es richtig, dass mein Vorhaben nicht klappt, wegen DSlite

Ja!OBWOHL ich per WG-VPN bereits auf meine erste Fritzbox (7490) zugreifen kann?

Das liegt daran das deine FB ein VPN Initiator (Client) ist, sprich Diese FB also aktiv die VPN Verbindung aufbaut.Hier kommt deine FB mit der IP Adresse des Provider NAT Gateways am Ziel "erste" Fritzbox an und hat somit einen gültigen Eintrag in der IP Adresstabelle des Provider NAT Gateways.

Die "erste" Fritzbox arbeitet als VPN Responder und hat mit an Sicherheit grenzender Wahrscheinlichkeit kein DS-Lite und damit eine öffentliche IPv4 Adresse am WAN Port.

Sie antwortet dann auf diesen VPN Request und da aber jetzt eine bestehende Session im Provider CG-NAT Gateway besteht kommt die Rückantwort auch wieder an an deiner Fritzbox. Erwartbares Verhalten also.

Solange sich also der VPN Initiator in einem DS-Lite Netz befindet klappt das. Das ist ja das gleiche Design im beschrieben Jumphost Beispiel. Auch da ist die Fritzbox immer VPN Initiator.

Ist aber wie in deinem o.a. Beispiel die FritzBox Responder hinter dem DS-Lite besteht keine aktive Session im CG-NAT Gateway des Providers und diese blockt dann jeglichen Zugriff von außen da es ohne bestehende Session auch gar keine ansprechbare öffentliche IPv4 Adresse gibt. Einfache NAT Logik!

Der lange Kommentar von @aqui widerspricht dem also nicht wenn man sich einmal genau und in Ruhe das Verbindungsverhalten vor Augen führt!

der die Anfragen von der 7490 an die 7590 weiterleiten, bzw, laienhaft ausgedrückt...übersetzt?

Ja das ginge.Sofern deine "erste" Fritzbox eben diese öffentliche WAN Port IPv4 hat kannst du diese quasi als "Jumphost" für alle mobilen VPN Clients mit IPv4 benutzen und über den bestehenden Fritz zu Fritz VPN Tunnel ganz normal auf die Fritzbox und deren Netz hinter dem DS-Lite Anschluss problemlos zugreifen.

Leider hattest du uns diese Tatsache der 2ten FB verschwiegen im Thread sonst hätte man dir diese Lösung auch aufzeigen können.

Wie so ein S2S Setup mit mobilen Clients unter Wireguard aussieht zeigt dir dieses Tutorial.

Quote from @Merlino72:

Hallo,

erstmal vielen herzlichen Dank für Eure zahlreichen und Superschnellen antworten.

Ich bin mir nicht ganz sicher, ob ich alles richtig verstehe, was ihr geschrieben habt.

Ist es richtig, dass mein Vorhaben nicht klappt, wegen DSlite, OBWOHL ich per WG-VPN bereits auf meine erste Fritzbox (7490) zugreifen kann?

Hallo,

erstmal vielen herzlichen Dank für Eure zahlreichen und Superschnellen antworten.

Ich bin mir nicht ganz sicher, ob ich alles richtig verstehe, was ihr geschrieben habt.

Ist es richtig, dass mein Vorhaben nicht klappt, wegen DSlite, OBWOHL ich per WG-VPN bereits auf meine erste Fritzbox (7490) zugreifen kann?

Und das sehe ich anders, wenn der Zugriff auf die 7490 klappt, wird auch der Zugriff auf die 7590 klappen. Du musst nur folgendes beachten: Bei der Einrichtung des Wireguard Setups auf der 7590 werden auch die client configs generiert und zum download angeboten. Du musst diese bei diesem Setup noch anpassen, da das benötigte MyFritz DynDNS nicht die tatsächliche WAN IP auflöst, sondern nur die interne IP aus dem Netz der 7490. In den Konfigs also die MyFritz Adresse der 7490 eintragen.

Falls ja, woran liegt das? Daran, dass ich per ipV6 VPN auf die 7490 zugreifen, aber die Kommunikation zwischen beiden FB als ipV4 läuft?

Kann ich zwischen den beiden FB nicht einen "Tunnel" aufbauen (wie?), der die Anfragen von der 7490 an die 7590 weiterleiten, bzw, laienhaft ausgedrückt...übersetzt?

mMn. gelöst in dem du einfach einen Tunnel direkt zur 7590 aufbaust

Die Ports der WG-Verbindung, irgendwas mit 52xxx, weiterzuleiten und dann klappt es, das würde sich mit dem langen Kommentar von @aqui widersprechen, aber ich werde es dennoch heute abend nach der Arbeit oder morgen einfach mal ausprobieren.

Ich habe genau dieses Setup erst vor kurzem eingerichtet. Bürogebäude mit einer FritzBox 7530 (nicht meine Idee) welche den vorhandenen Glasfaseranschluss den verschiedenen Mietern zur Verfügung stellt. In dem entsprechendem Büro läuft die 7590, die per Wireguard erreichbar ist, durch oben beschriebenes Portforwarding.

Quote from @aqui:

wenn der Zugriff auf die 7490 klappt, wird auch der Zugriff auf die 7590 klappen.

Bei einem DS-Lite Anschluss dann aber ausschliesslich nur mit IPv6!Obviously. Aber das war bisher anscheinend kein Problem, sonst würde er nicht auf die Oberfläche der 7490 kommen. Daher vielen Dank für deine Abhandlung zum Thema DS-Lite, hier geht es aber ziemlich sicher um Portforwarding.

Etwas bedenklich finde ich aber doch, dass du über dich und deinen Kommentar in der 3. Person referierst...

hier geht es aber ziemlich sicher um Portforwarding.

Das ist in der Tat vermutlich richtig. Ein entsprechendes Router Kaskaden Kapitel beschreibt diese PFW Thematik im VPN Umfeld auch etwas genauer.Kardinalsfrage bleibt aber dennoch warum der TO unnötigerweise 2 FBs kaskadiert und so Performance durch unnötig doppeltes NAT und doppeltes Firewalling verschenkt.

Die etwas längere Ausführung sollte dem TO auch nur die deutlich eingeschränkten Optionen des IPv4 VPN Zugangs aufzeigen mit so einem Anschluss. Das Referieren war eher spaßig gemeint. 😉

Quote from @aqui:

hier geht es aber ziemlich sicher um Portforwarding.

Das ist in der Tat vermutlich richtig. Es sollte dem TO nur die eingeschränkten Optionen des IPv4 VPN Zugangs aufzeigen mit so einem Anschluss. Das Referieren war eher spaßig gemeint. 😉Leider ist auch dein Kommentar völlig falsch. Du implizierst, dass die 7490 mit "an Sicherheit grenzender Wahrscheinlichkeit" kein DS-Lite sondern natives IPv4 hat, entgegen der eindeutigen Schilderung des TE...und anstatt dem TE eine Problemlösung auf seine sehr präzise gestellte Frage anzubieten, verrennst du dich und möchtest gleich sein ganzes Setup in Frage stellen.

Ist das hilfreich?

Quote from @Merlino72:

Guten Morgen,

Hört auf zu "streiten"...das lohnt saich nicht und kostet nur unnötig Kraft.

Zum Thema:

Leider bin ich gestern Abend nicht mehr wirklich dazu gekommen, mich vor den Rechner zu sezen. Aber Gedanken habe ich mir dennoch gemacht.

1. Fakt: Ich kann über eine DSlite Leitung per WG-VPN auf die, von aussen kommend, erste Fritzbox zugreifen. Das VPN hatte ich vor ein paar Wochen zwischen meinem Smartphone (Galaxy S10plus) und der Fritzbox eingerichtet.

Liegt darin schon der erste Fehler und ich hätte das Wireguard-VPN nicht in der 7490 sondern in der 7590 machen/einrichten sollen/müssen?

2. Wenn meine Frage unter 1) mit "Ja" beantwortet wird, dann sollte ich das erstmal versuchen, bevor ich die Portweiterleitung in der 7490 einrichte. Macht ja sonst keinen Sinn. Wenn Eure Antwort aber "Nein" lautet...kann ich die WG-VPN-Einstellungen nachträglich noch verwenden? Ich suche sie mir dann in der Fritzbox 7490 und nehme von dort den angegbenen Port um ihn als UDP-Weiterleitung von der 7490 an die 7590 einzurichten?

Sorry für meine wirklich "dummen" Fragen. Ich mache das zum ersten mal, also mit VPN und PWL. Bisher war ich aber immer schon am Zugriff auf die, in meinem Fall, 7490 gescheitert...

Noch eine kurze Ergänzung, warum ich die beiden Router kaskadiere:

a) ich möchte nicht, dass Geräte aus dem 7490er Netz auf Geräte im 7590er Netz zugreifen können.

b) Wie a) vermuten lässt, gehört mir die 7490 und die darin befindlichen Geräte nicht und aus baulichen Gegebenheiten ist ein Internetasnschluss per DSL oder Kabel in meiner Wohnung nicht möglich. Mobilfunk- und Satelliteninternet kommen für mich nicht in Frage...aus diversen anderen Gründen, die ich hier nicht näher darlegen möchte.

Guten Morgen,

Hört auf zu "streiten"...das lohnt saich nicht und kostet nur unnötig Kraft.

Zum Thema:

Leider bin ich gestern Abend nicht mehr wirklich dazu gekommen, mich vor den Rechner zu sezen. Aber Gedanken habe ich mir dennoch gemacht.

1. Fakt: Ich kann über eine DSlite Leitung per WG-VPN auf die, von aussen kommend, erste Fritzbox zugreifen. Das VPN hatte ich vor ein paar Wochen zwischen meinem Smartphone (Galaxy S10plus) und der Fritzbox eingerichtet.

Liegt darin schon der erste Fehler und ich hätte das Wireguard-VPN nicht in der 7490 sondern in der 7590 machen/einrichten sollen/müssen?

2. Wenn meine Frage unter 1) mit "Ja" beantwortet wird, dann sollte ich das erstmal versuchen, bevor ich die Portweiterleitung in der 7490 einrichte. Macht ja sonst keinen Sinn. Wenn Eure Antwort aber "Nein" lautet...kann ich die WG-VPN-Einstellungen nachträglich noch verwenden? Ich suche sie mir dann in der Fritzbox 7490 und nehme von dort den angegbenen Port um ihn als UDP-Weiterleitung von der 7490 an die 7590 einzurichten?

Sorry für meine wirklich "dummen" Fragen. Ich mache das zum ersten mal, also mit VPN und PWL. Bisher war ich aber immer schon am Zugriff auf die, in meinem Fall, 7490 gescheitert...

Noch eine kurze Ergänzung, warum ich die beiden Router kaskadiere:

a) ich möchte nicht, dass Geräte aus dem 7490er Netz auf Geräte im 7590er Netz zugreifen können.

b) Wie a) vermuten lässt, gehört mir die 7490 und die darin befindlichen Geräte nicht und aus baulichen Gegebenheiten ist ein Internetasnschluss per DSL oder Kabel in meiner Wohnung nicht möglich. Mobilfunk- und Satelliteninternet kommen für mich nicht in Frage...aus diversen anderen Gründen, die ich hier nicht näher darlegen möchte.

Guten Morgen, keine Sorge über "dumme" Fragen, dafür gibt es diese Foren, und ich finde du hast deine Frage gut und präzise gestellt, daher lässt sich die auch beantworten. Daher stört es mich auch wenn andere dies nicht tun und stattdessen ob mutwillig oder unbewusst das Gegenteil von Hilfe anbieten...

Wie kpunkt und ich schon erwähnten brauchst du Wireguard zu deiner 7590, und dafür musst du den bei der 7590 Wireguard Einrichtung generierten Port in der 7490 auf die 7590 forwarden. Zusätzlich musst du die Wireguard-Konfigurationsdateien (z.B. auf deinem Smartphone/Laptop) bearbeiten und den Endpunkt mit der Myfritz url der 7490 austauschen, da die Myfritz url der 7590 nur auf die "interne" IP, die sie von der 7490 bekommt, auflösen wird.

Du implizierst, dass die 7490 mit "an Sicherheit grenzender Wahrscheinlichkeit" kein DS-Lite sondern natives IPv4 hat,

Nope! Ganz sicher nicht! Damit wäre ja auch die komplette Antwort absurd, denn die beschreibt ja genau das Dilemma mit IPv4 an einem DS-Lite Anschluss das dort eben IPv4 Zugriffe von extern technisch unmöglich sind. Schildert also das genaue Gegenteil. Wie gesagt...es geht um IPv4 only!Mit anderen Worten: DU selber hast den Thread und auch die Antwort falsch oder zumindestens nicht richtig verstanden!

Fakt ist ja das der TO einen DS-Lite Anschluss hat und generell ist die Lösung mit Port Forwarding in solchen Kaskaden auch absolut richtig und wurde oben keineswegs bezweifelt wenn man die Formulierungen genau liest und versteht.

Dem TO sollte nur bewusst sein das die Funktion ausschliesslich nur für IPv6 gilt. Sprich der Zugriff kann nur mit einem Client funktionieren der auch eine IPv6 Adresse hat.

Mit IPv4 ist ein Client Zugriff von außen durch das Provider CG-NAT technisch generell unmöglich, egal ob PWL oder nicht! Nicht mehr und nicht weniger sollte damit ausgedrückt werden.

Zumindestens ist der Grund der Kaskadierung ja nun mit der DMZ des kleinen Mannes geklärt! 😉

Quote from @aqui:

Ist es richtig, dass mein Vorhaben nicht klappt, wegen DSlite

Ja!OBWOHL ich per WG-VPN bereits auf meine erste Fritzbox (7490) zugreifen kann?

Lassen wir das....

Quote from @aqui:

Er kann deshalb zugreifen weil sein Client eben eine IPv6 Adresse hat und die Verbindung v6 basierend ist!

Du hast es immer noch nicht verstanden, aber richtig,...lassen wir das.

Er kann deshalb zugreifen weil sein Client eben eine IPv6 Adresse hat und die Verbindung v6 basierend ist!

Du hast es immer noch nicht verstanden, aber richtig,...lassen wir das.

Richtig, aber es funktioniert ja nicht, weil sein Internetanschluss DS-Lite verwendet. (lol) Du widersprichst dir komplett selber, hast die offensichtliche Lösung mit der Portweiterleitung nicht verstanden.

Du hast dich blamiert, leb damit.

Nope, die Blamage liegt ganz auf deiner Seite!

Ein IPv4 Frame von außen würde ja schon niemals an der ersten FB landen weil der ja bekanntlich niemals durch das CG-NAT des Providers kommt. v4 ist also per se völlig raus.

Verbindung klappt bei DS-Lite bekanntlich generell nur mit v6 von außen. Folglich muss die erste FB eingehende v6 Verbindungen dann mit PFW auf die 2te durchreichen. Simpler Klassiker und bestreitet ja auch keiner.

Externer, eingehender v4 Traffic kommt aber generell durch CG-NAT schon gar nicht an der ersten FB an. Für v4 nützt also auch kein PFW.

Aber egal, damit du dich nicht weiter blamierst lassen wir das jetzt besser endgültig.

Mit deinem Tip wird der TO das ja dann auch umfassend lösen können und gut iss. Da muss man sich dann nicht mehr blamieren oder streiten oder was auch immer...

Case closed.

Ein IPv4 Frame von außen würde ja schon niemals an der ersten FB landen weil der ja bekanntlich niemals durch das CG-NAT des Providers kommt. v4 ist also per se völlig raus.

Verbindung klappt bei DS-Lite bekanntlich generell nur mit v6 von außen. Folglich muss die erste FB eingehende v6 Verbindungen dann mit PFW auf die 2te durchreichen. Simpler Klassiker und bestreitet ja auch keiner.

Externer, eingehender v4 Traffic kommt aber generell durch CG-NAT schon gar nicht an der ersten FB an. Für v4 nützt also auch kein PFW.

Aber egal, damit du dich nicht weiter blamierst lassen wir das jetzt besser endgültig.

Mit deinem Tip wird der TO das ja dann auch umfassend lösen können und gut iss. Da muss man sich dann nicht mehr blamieren oder streiten oder was auch immer...

Case closed.

Dein Hauptproblem, (neben einigen anderen) nennt sich "confirmation bias". Du liest "DS-Lite", und bei dir läuft ein Film ab. Dass der TE problemlos auf die 7490 trotz DS-Lite kommt (da sein mobile ISP offensichtlich IPv6 supported) ignorierst du nicht nur, du leugnest es geradewegs.

Dadurch bist du dann auch nicht in der Lage, das eigentliche Problem zu erkennen und lösen, auch wenn es noch so einfach ist.

Gut dass du kein Pilot bist...

Dadurch bist du dann auch nicht in der Lage, das eigentliche Problem zu erkennen und lösen, auch wenn es noch so einfach ist.

Gut dass du kein Pilot bist...

Ich bin neu hier, was mir extrem negativ aufgefallen ist dass manche nicht an Problemlösung und Unterstützung interessiert sind, sondern ihr Mitteilungsbedürfnis und Geltungssucht ausleben wollen.

Und damit bekommt man dann Antworten wie von aqui, die Oberlehrerhaft dann auch noch das Thema völlig verfehlen, schlichtweg falsch sind und dann hinterher so tun als hätten sie es doch eh von Anfang an gesagt, aka "Gaslighting".

Dagegen sage ich gerne was. "Be the change you want to see"

Servus @critconsulting

Persönliche Auseinandersetzungen gehören nicht öffentlich diskutiert. DANKE!

Gruß @colinardo (Mod)

Ich bin neu hier, was mir extrem negativ aufgefallen ist dass manche nicht an Problemlösung und Unterstützung interessiert sind, sondern ihr Mitteilungsbedürfnis und Geltungssucht ausleben wollen.

Unterstelllungen und Beleidigungen sind hier ebenso unerwünscht wie das Starten von Flamewars. Einen Post der vollkommen unter der Gürtellinie war musste ich von dir leider schon löschen, kein schöner Start. Also bitte halte dich an unsere Richtlinien, ansonsten werden weitere vom Thema abschweifende Posts gelöscht und der Post geschlossen.Persönliche Auseinandersetzungen gehören nicht öffentlich diskutiert. DANKE!

Gruß @colinardo (Mod)

Quote from @colinardo:

Servus @critconsulting

Persönliche Auseinandersetzungen gehören nicht öffentlich diskutiert. DANKE!

Gruß @colinardo (Mod)

Servus @critconsulting

Ich bin neu hier, was mir extrem negativ aufgefallen ist dass manche nicht an Problemlösung und Unterstützung interessiert sind, sondern ihr Mitteilungsbedürfnis und Geltungssucht ausleben wollen.

Unterstelllungen und Beleidigungen sind hier ebenso unerwünscht wie das Starten von Flamewars. Einen Post der vollkommen unter der Gürtellinie war musste ich von dir leider schon löschen, kein schöner Start. Also bitte halte dich an unsere Richtlinien, ansonsten werden weitere vom Thema abschweifende Posts gelöscht und der Post geschlossen.Persönliche Auseinandersetzungen gehören nicht öffentlich diskutiert. DANKE!

Gruß @colinardo (Mod)

Servus, akzeptiert! VG

Schade @colinardo, ich wollte schon ne Petition starten, dass wir hier auch Politik als Thema wieder stärker einbinden 😇

Zitat von @Visucius:

Schade @colinardo, ich wollte schon ne Petition starten, dass wir hier auch Politik als Thema wieder stärker einbinden 😇

Neiin, ich hol schon mal den Hammer aäh die Peitsche Schade @colinardo, ich wollte schon ne Petition starten, dass wir hier auch Politik als Thema wieder stärker einbinden 😇

Hallo, und entschuldigt dass ich mich da einmische, aber warum mietest dir nicht einen kleinen "Server" z. B. 1blu für einen 1€ oder bei anderen Anbietern und installiert dir da einen Wireguard mit dem sich ein Wireguard von "innen" darauf verbindet und du gest einfach mit dem Handy, oder was auch immer über den externen WireGuard in dein Netz.

Zitat von @Visucius:

Standardport für Wireguard ist UDP 51820

AVM vergibt aber im Setup einen eigenen Port!Okay, wusste ich jetzt nicht, bzw. war mir nicht so bewusst.

Hm...den Port der 7490 auf den Port der 7590 forwarden. DDNS wird ja explizit auf den Port der 7490 zeigen.

Sehe ich das richtig du nimmst den Wireguard von AVM her? Würde ich nicht machen. Auf dir einen kleinen Router (ich verwende dafür gerne die MangoBox GL-MT300N-V2) und leite die Ports durch die beiden FritzÖfen durch.

Ich arbeite bei mir wir auch mit doppelten NAT teilweise sogar mit 3. Wie gesagt ich bin kein Freund von dem Fritzgedöns weil die immer versuchen was eigenes daraus zu machen und du hast wenn dir die Box abraucht auch das Problem dass du neben dem neuen Router auch noch den VPN neu einrichten musst.

Was ich aber immer noch nicht erlesen habe ist ob du jetzt IP4 oder nur IP6 hast? Und ob, wenn IP6 ob es auch ein vollwertiger Anschluss ist oder nicht.

Übrigens zu den kosten von so "externen" Servern .... die gibt es schon für 1€ und wen die ordentlich konfiguriert sind hast du auch kein Einfallstor.

Ich arbeite bei mir wir auch mit doppelten NAT teilweise sogar mit 3. Wie gesagt ich bin kein Freund von dem Fritzgedöns weil die immer versuchen was eigenes daraus zu machen und du hast wenn dir die Box abraucht auch das Problem dass du neben dem neuen Router auch noch den VPN neu einrichten musst.

Was ich aber immer noch nicht erlesen habe ist ob du jetzt IP4 oder nur IP6 hast? Und ob, wenn IP6 ob es auch ein vollwertiger Anschluss ist oder nicht.

Übrigens zu den kosten von so "externen" Servern .... die gibt es schon für 1€ und wen die ordentlich konfiguriert sind hast du auch kein Einfallstor.

Ein Bild sagt (vielleicht) mehr als 1000 Worte...

Ein oben erwähnter Kardinalsfehler ist die wenig intelligente Wahl des .179.0/24er Netzwerkes als Koppelnetz der beiden FBs. Dies wird bekanntlich intern von AVM für das FB Gastnetz fest verwendet. Das wird unweigerlich zu Problemen führen.

Sollte das Gastnetzwerk bewusst gewählt wurden sein scheitert die Konfig so oder so, weil AVM/Fritzbox kein Port Forwarding ins Gastnetz supportet!

Ein oben erwähnter Kardinalsfehler ist die wenig intelligente Wahl des .179.0/24er Netzwerkes als Koppelnetz der beiden FBs. Dies wird bekanntlich intern von AVM für das FB Gastnetz fest verwendet. Das wird unweigerlich zu Problemen führen.

Sollte das Gastnetzwerk bewusst gewählt wurden sein scheitert die Konfig so oder so, weil AVM/Fritzbox kein Port Forwarding ins Gastnetz supportet!

ist das standardmäßig nicht die 192.168.188.x/24?

Es gibt ein LAN und WLAN Gastnetzwerk was du vermutlich nicht beachtet hast?! https://www.ip-phone-forum.de/threads/gästenetz-fest-ips-bzw-welche ...

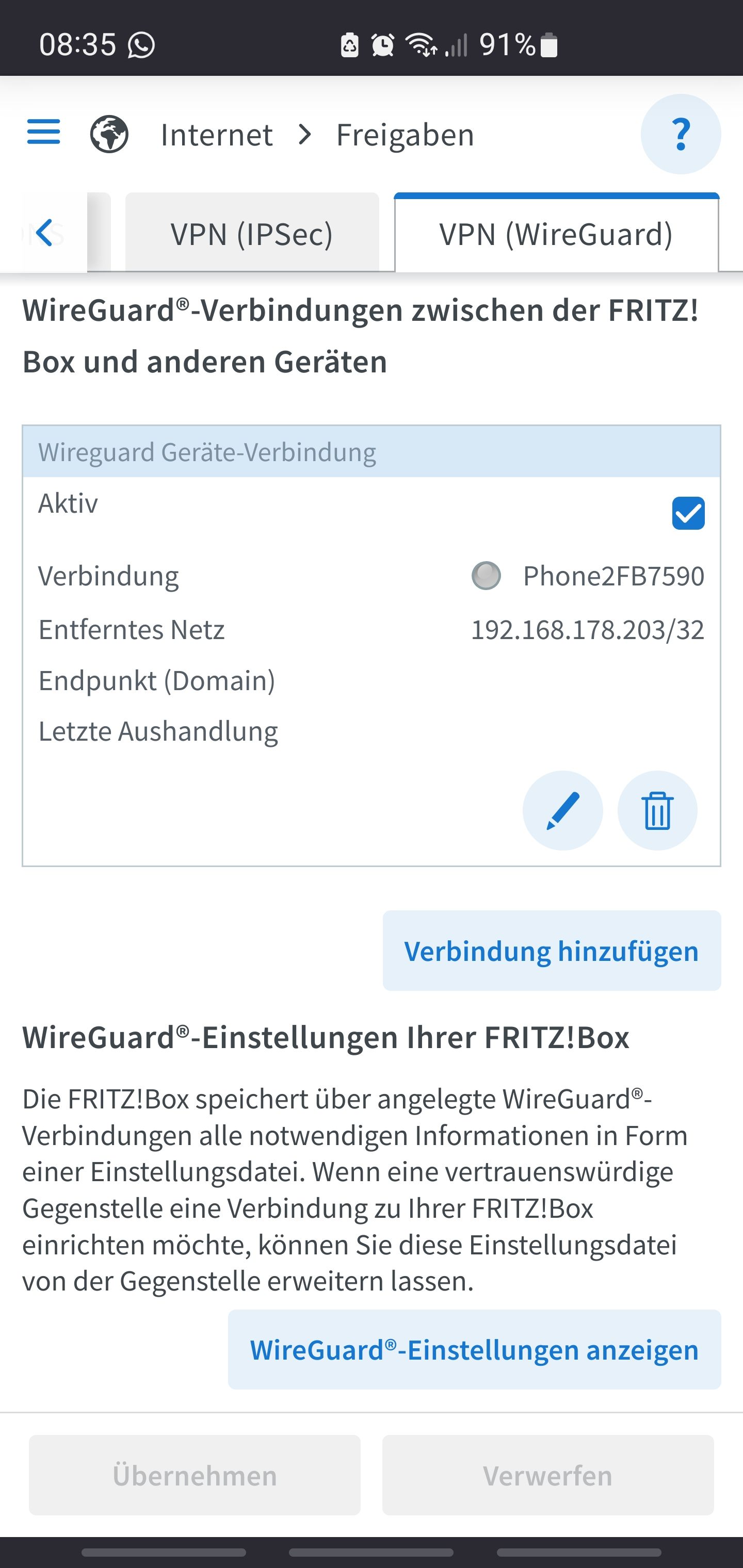

Ich habe in der ersten Fritzbox bereits Wireguard aktiviert

Dann musst du zwingend 2 unterschiedliche UDP Ports für WG auf den FBs verwenden! Ansonsten kann die erste FB logischerweise den WG Traffic für die 2te FB nicht auseinanderhalten bzw. forwarden weil sie bei UDP Portgleichheit logischerweise "denkt" das ist für sie selber und nicht forwardet! Also einmal z.B. 51820 und einmal 52820 verwenden!Also damit FB7490 das VPN auf die FB7590 durchreicht, darf auf FB7490 kein anderes Wireguard eingerichtet sein

Wenn 2 unterschiedliche UDP Ports für den Tunnel verwendet werden klappt das.Die zeigt auf das Subnetz /32

Das ist natürlich totaler Quatsch, denn ein /32 "Netz" ist bekanntlich nur eine einzige Hostadresse aber kein Netzwerk!! Das weiss doch auch ein blutiger Laie. IP Subnetzmasken erste Klasse... https://de.wikipedia.org/wiki/Netzmaske

Lesen und verstehen!! 🧐

Und....auch das Wireguard Tutorial wirklich einmal lesen und auch verstehen! Dort ist die ganze Routing und Masken Logik haarklein im Detail erklärt.

Kann es sein, dass es an meinen ipV6 Einstellungen in der 7590 liegt?

Nein. v4 und v6 sind ja identisch außer der etwas längeren Adressen. Allerdings kannst du auf einen DS-Lite Anschluss von außen prinzipbedingt nicht mit IPv4 zugreifen, da das zentrale CG-NAT des Providers das verhindert. Es geht nur mit IPv6 weil die einzioge öffentliche IP Adresse an einem DS-Lite Anschluss die IPv6 Adresse ist.Das Thema sehen aber einige anders wie du an der vehementen Diskussion von oben gesehen hast und wollen wir hier bitte jetzt NICHT wieder anheizen!!!

Nebenbei: Mit sage und schreibe 34! Portfreigaben ist deine Router Firewall löchrig wie ein Schweizer Käse. Schon bei 2 Portfreigaben würde ein normaler User nicht mehr ruhig schlafen können, weil er ja mit offener Haustür, Kellertür und allen Fenstern (34) ins Bett geht. 🤔 Na ja, muss ja jeder selber wissen...

muss der :Port mit eingepflegt werden

Was meinst du damit?? den WG UDP Port?? 🤔 Wenn ja, gilt das oben Gesagte.Auf beiden FB ist bei mir das Gastnetzwerk deaktiviert...

Das spielt keine Rolle, da die Gast IP Netze in der Firmware fest vergeben sind und damit in einem IP Design Tabu sind. Doppelte IP Netze sind ein fundamentales IP NoGo im TCP/IP. Du ahnst es schon: Netzwerkkunde, erste Klasse!! Es wäre also sinnvoll die IP Adressierung deshalb anzupassen.im Netzwerkkreis der kaskadierte Box 7590....ist das korrekt?

Ja, wenn man die IP Adressierung statisch macht. Etwas einfachere Gemüter lassen sie im DHCP Verfahren laufen was dann aber zu einer dynamischen Adressvergabe führt.Da die Port Forwardings aber imemr auf eine feste IP zeigen kann bei einer Adressänderung durch die Dynamik von DHCP dies mal ins Leere laufen. Zumindestens sollte man also dann eine feste Reservierung im DHCP klicken oder eben statisch setzen. Einfache Logik für den Admin!

Wenn es das denn nun war:

How can I mark a post as solved?

How can I mark a post as solved?

von aussen s hauend die erste Box darstellt

Da geht's aber recht brutal zu bei dir... Ich komme auf die erste Box, aber trotz Portweiterleitung nicht auf die zweite Box 7590

OK, die zweite Box ist dann dein Wireguard Server, richtig?Dann musst du folgende Dinge beachten:

- Auf der ersten Box darf keinesfalls irgendwas mit Wireguard aktiviert sein! Andernfalls scheitert die Port Weiterleitung auf die 2te Box

- Stelle sicher das die erste Box DDNS (my.fritz oder anderen DDNS Dienst) aktiv hat und mit nslookup das diese DDNS Domain auf die WAN IPv4 Adresse der ersten FB auflöst. Checke im Fritzbox Dashboard das die öffentliche IPv4 übereinstimmt. Nur zur Erinnerung: An einem DS-Lite Anschluss ist ein VPN Betrieb mit IPv4 technisch generell NICHT möglich. ❗️Überprüfe also VORHER und bevor du dir einen Wolf konfigurierst das du keinen DS-Lite Anschluss mit CG-NAT hast!!

- Überprüfe den von der 2ten Fritzbox verwendeten Wireguard UDP Port! Dieser Port MUSS mit dem im Port Forwarding der ersten FB konfigurierten Port Weiterleitung zwingend übereinstimmen. (Grundlagen zu Port Weiterleitung in einer Kaskade beachten!)

- Sofern die 2te, kaskadierte Fritzbox ihre WAN IP von der ersten per DHCP bezieht stelle sicher das diese immer fest ist. (Mac Adress Reservierung) Andernfalls kann es passieren das durch die Dynamik von DHCP der Port Forwarding Eintrag ins Nirwana zeigt sollte die IP sich einmal ändern.

Wenn du all das genau beachtest und du kein DS-Lite Opfer bist kommt das alles auch sofort zum Fliegen!

Aber was heißt "mit CG-NAT"?

Den dir oben geposteten Link zu dem Thema hast du sicher NICHT gelesen, oder? 😡"Carrier Grade NAT" also Provider zentriertes IP Adress Translation. Steht auch im o.a. Kompendium Artikel und ist dort explizit erklärt!! DS-Lite Provider benutzen auf Kundenseite im Internet nicht routebare IPv4 Adressen! Unterschiedliches DS-Lite gibt es auch NICHT.

DS Lite habe ich von Net-Cologe...das steht fest.

Dann vergiss alle deine VPN Ambitionen!! Zumindestens für IPv4 ist das an so einem Anschluss technisch NICHT ohne Mehraufwand möglich!Dann muss ich das VPN Projekt wohl leider begraben.

Zumindestens für den IPv4 Zugriff musst du es begraben. IPv6 ginge ja weiterhin.Es sei denn du bezahltst 5€ für die Miete eines vServers monatlich, dann kannst du den o.a. Jumphost realisieren und damit deinen VPN Zugang.

Möglicherweise kann dich dein Provider auch auf einen Business Account umstellen ohne DS-Lite und einen "richtigen" Dual Stack Anschluß, der aber natürlich auch kostenpflichtig ist?!

Normalerweise überlegt man sich sowas immer VORHER, bevor man solche Verträge unterschreibt!!

Wenn es das denn nun wirklich war:

How can I mark a post as solved?

Jetzt hätte ich aber doch noch ein Problem.

Ich kann zwar problemlos immer ein VPN Profil einen Zugang zu einem kaskadierten Netz herstellen,

allerdings geht der Zugriff über Mitternacht flöten. Danach funktioniert der Zugang gar nicht mehr.

Ich vermute einmal, dass hängt mit dem nächtlichen reset der DSL Verbindung zusamen.

Hat jemand eine Idee, wie ich das Problem besser eingrenzen kann, bzw. aus dem Weg schaffen kann?

Ich kann zwar problemlos immer ein VPN Profil einen Zugang zu einem kaskadierten Netz herstellen,

allerdings geht der Zugriff über Mitternacht flöten. Danach funktioniert der Zugang gar nicht mehr.

Ich vermute einmal, dass hängt mit dem nächtlichen reset der DSL Verbindung zusamen.

Hat jemand eine Idee, wie ich das Problem besser eingrenzen kann, bzw. aus dem Weg schaffen kann?

Da musst du wohl mit DDNS arbeiten

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/30_Dynamic-DN ...

https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-7590/30_Dynamic-DN ...

Hallo Zusammen,

danke für die Hinweise. Also an DDNS liegt es bestimmt nicht, denn das Problem haben nicht die Clients, die im Netz der Fritzbox liegen, sondern der Zugriff von Außen und zwar durch die erste Fritzbox, die am DSL hängt, die dann per UDP Forwarding (IP4 und IP6) die Wirecard Pakete zum 4040 Router weiter schickt. ( also kaskadiertes Netz) , auf der wiederum das Wireguard eingerichtet ist.

Ich vermute, es liegt eher an der sich ändernden IP des DSL-Routers (auch Fritzbox) und der erzeugten VPN Datei, die ggf nicht davon ausgehet, dass die IP Adresse des DSL Routers (der das UDP Forwarding macht) ) sich geändert hat.

Ach ja, zur Info:

- Wireguard auf der Fritzbox, die für DSL zuständig ist, funktioniert.

- die Portnummern beider Wireguard's sind unterschiedlich

____

so tief ist wireguard bei mir gesunken, ich will nicht wissen, wie häufig ich schon versehentlich wirecard geschrieben habe

danke für die Hinweise. Also an DDNS liegt es bestimmt nicht, denn das Problem haben nicht die Clients, die im Netz der Fritzbox liegen, sondern der Zugriff von Außen und zwar durch die erste Fritzbox, die am DSL hängt, die dann per UDP Forwarding (IP4 und IP6) die Wirecard Pakete zum 4040 Router weiter schickt. ( also kaskadiertes Netz) , auf der wiederum das Wireguard eingerichtet ist.

Ich vermute, es liegt eher an der sich ändernden IP des DSL-Routers (auch Fritzbox) und der erzeugten VPN Datei, die ggf nicht davon ausgehet, dass die IP Adresse des DSL Routers (der das UDP Forwarding macht) ) sich geändert hat.

Ach ja, zur Info:

- Wireguard auf der Fritzbox, die für DSL zuständig ist, funktioniert.

- die Portnummern beider Wireguard's sind unterschiedlich

____

so tief ist wireguard bei mir gesunken, ich will nicht wissen, wie häufig ich schon versehentlich wirecard geschrieben habe

Hallo kpunkt,

was willst Du mir mir dem Link eigentlich mitteilen ?

In den erzeugten wg-Dateien aus der Fritzbox stehen

unter Peer->Endpoint ja keine feste IP Adressen sondern

vermutlich dyn-DNS Namen, die dann je nach neuer IP

Adresse dann geladen werden.

Wenn also die DSL-FB die DSL-Verbindung neu aufbaut,

wird diese eine push-Mail mit der neuen IP dann zum

Resolver senden, der die neue Zuordnung dann abfragen kann.

Ich unterstelle der Fritzbox und AVM, dass die das hinkriegn.

Gruß

was willst Du mir mir dem Link eigentlich mitteilen ?

In den erzeugten wg-Dateien aus der Fritzbox stehen

unter Peer->Endpoint ja keine feste IP Adressen sondern

vermutlich dyn-DNS Namen, die dann je nach neuer IP

Adresse dann geladen werden.

Wenn also die DSL-FB die DSL-Verbindung neu aufbaut,

wird diese eine push-Mail mit der neuen IP dann zum

Resolver senden, der die neue Zuordnung dann abfragen kann.

Ich unterstelle der Fritzbox und AVM, dass die das hinkriegn.

Gruß

Richte ein Keepalive im Wireguard bei den Clients (Initiator) ein, dann wird der Tunnel immer wieder neu aufgebaut nach einer Trennung! Idealerweise mit einem 25 Sek. Intervall (UDP Timeout). PersistentkeepAlive = 25

Merkzettel: VPN Installation mit Wireguard

Merkzettel: VPN Installation mit Wireguard

Hallo

ich dieser Hinweis hat nichts mit dem Problem zu tun. Das keepalive soll etwa bei einer Firewall die Infrastruktur aktiv halten, selbst wenn keine Daten gesendet werden.

Ich wiederhole mich:

Ein gestern eingerichtete VPN Verbindung via Wireguard wurde gestern erfolgreich getestet.

Am heutigen Tag wird versucht, die Verbindung wieder aufzubauen, und es klappt nicht.

Zwischen gestern und Heute gibt es keine durchgehende geöffnete VPN Verbindung.

Die beteiligte Client (ein Notebook) war sogar ausgeschaltet.

ich dieser Hinweis hat nichts mit dem Problem zu tun. Das keepalive soll etwa bei einer Firewall die Infrastruktur aktiv halten, selbst wenn keine Daten gesendet werden.

Ich wiederhole mich:

Ein gestern eingerichtete VPN Verbindung via Wireguard wurde gestern erfolgreich getestet.

Am heutigen Tag wird versucht, die Verbindung wieder aufzubauen, und es klappt nicht.

Zwischen gestern und Heute gibt es keine durchgehende geöffnete VPN Verbindung.

Die beteiligte Client (ein Notebook) war sogar ausgeschaltet.

und es klappt nicht.

Grund dafür ist die xDSL Zwangstrennung die dir eine neue WAN IP Adresse am VPN Responder (Serverseite) beschert. Mit einem DDNS Zugang hat man dann zusätzlich immer ein gewisses Delta bis die neue WAN Port IP auf den DDNS Hostnamen gebunden ist. Sofort auf Schlag passiert das also nicht wenn man an einem Server (Responder) Anschluss mit dynamischen IPs arbeitet. Und schon gar nicht versendet der DDNS Prozess irgendwelche "Push Mails"...aber egal.Zwischen gestern und Heute gibt es keine durchgehende geöffnete VPN Verbindung.

In dem Falle baut Wireguard bekanntlich den Tunnel nach einer gewissen Timeout Zeit ab wa sman mit wg show auch immer selber sehen kann.Dies Verhalten ist bei den meisten VPN Protokollen so wenn man mit Split Tunneling im VPN Setup arbeitet und kein Tunnel relevanter Traffic von den Endgeräten kommt der den Tunnel neu triggert. Da Wireguard UDP nutzt timed dann nach spätestens 30-40 Sekunden auch diese Session in der Firewall und NAT aus. Übliches Verhalten also und genau deshalb gibt es den Keepalive auf Client Seite.

Solange du nur rumrätst und mutmasst was der Fehler sein könnte ohne Troubleshooting Infos drehen wir uns hier im Kreis...

Einfach mal durchlesen. Skript erstellen und gut.

wireguard-resolve-dns

wireguard-resolve-dns

Vielen Dank vorab

Genau richtig, und damit habe ich eigentlich kein Problem, da die Unterbrechung bis 03:00 in der Nacht stattfindet. Dank myFritz hat man ja dann auch DDNS.

Überzeugt, ich probiere es direkt aus!!

und es klappt nicht.

Grund dafür ist die xDSL Zwangstrennung die dir eine neue WAN IP Adresse am VPN Responder (Serverseite) beschert. Mit einem DDNS Zugang hat man dann zusätzlich immer ein gewisses Delta bis die neue WAN Port IP auf den DDNS Hostnamen gebunden ist. Sofort auf Schlag passiert das also nicht wenn man an einem Server (Responder)Genau richtig, und damit habe ich eigentlich kein Problem, da die Unterbrechung bis 03:00 in der Nacht stattfindet. Dank myFritz hat man ja dann auch DDNS.

> Zwischen gestern und Heute gibt es keine durchgehende geöffnete VPN Verbindung.

Bestimmt Misverständnis, da ich das Keepalive für bereits bestehende Sitzungen misinterpretiert hatte.Da Wireguard UDP nutzt timed dann nach spätestens 30-40 Sekunden auch diese Session in der Firewall und NAT aus. Übliches Verhalten also und genau deshalb gibt es den Keepalive auf Client Seite. face-wink

Überzeugt, ich probiere es direkt aus!!

Ich gebs auf.

Er hat in sofern Recht das ihm die Scripts bei einer FritzBox als Initiator (Clientseite) nix nützen.Da hilft dann die Schaltuhr die morgens um 3 Uhr die Fritte einmal aus und wieder anschaltet um sie die DDNS Namen neu einlesen zu lassen.

Intelligente Tasmota WLAN Steckdose machst natürlich auch.

Hallo Zusammen,

aus Eurer Darlegung habe ich entnommen, dass ein DNS Cache invalidiert oder neu geladen werden muss.

Dem Initiator (hier ein Linux Notebook) bekommt die Auflösung wohl via DHCP zugewiesen, also er ist es auch nicht.

Es kann sich also nur um einen DNS Eintrag handeln, der dem DSL-Router als IP vom 1&1 Provider zugewiesen wurde

und dem myFritz DDNS Namen, richtig ?

Und neu starten möchtest Du wohl die 4040 Fritzbox, die als Router ein Subnetz aufspannt und darin einen Wireguard Knoten einrichtet. Das würde ja Sinn machen.

aus Eurer Darlegung habe ich entnommen, dass ein DNS Cache invalidiert oder neu geladen werden muss.

Dem Initiator (hier ein Linux Notebook) bekommt die Auflösung wohl via DHCP zugewiesen, also er ist es auch nicht.

Es kann sich also nur um einen DNS Eintrag handeln, der dem DSL-Router als IP vom 1&1 Provider zugewiesen wurde

und dem myFritz DDNS Namen, richtig ?

Und neu starten möchtest Du wohl die 4040 Fritzbox, die als Router ein Subnetz aufspannt und darin einen Wireguard Knoten einrichtet. Das würde ja Sinn machen.

Hallo Aqui,

Hallo kpunkt,

lasst uns doch bitte nochmals die letzten Gedankengänge revue passieren. Sollte es ein Cache-Problem geben, so kann dieses Problem doch -wie von mir beschrieben- nur die 4040 betreffen, die von dem erzwungenen IP Wechseln auf der DSL Fritzbox nichts erfahren hat.

Immerhin funktioniert auf der DSL-Fritzbox die "eigene" Namensauflösung auch mit dem dort eingerichteten Wiregard Zugang ohne Probleme. Folglich wäre man wohl am Besten bedient, wenn dann die nachgeschaltete 4040 mit dem eigenen Subnetz direkt sich auf den (d)DNS der vorgelagerten DSL-Fritzbox verlassen würde.

So wäre es doch eine Idee, DNS Abfragen gleich auf die vorgelagerte Fritzbox verweisen und diese als lokaler DNS Server hinterlegen. (siehe https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-4040/165_Andere-DN ..) Soweit die vorgelagerte Fritzbox vom Privider ein DSL Reconnect aufgebrummt bekommt, muss diese wohl doch wenige Stunden später dann auf die richtige DDNS Auflösung vorweisen können.

Hallo kpunkt,

lasst uns doch bitte nochmals die letzten Gedankengänge revue passieren. Sollte es ein Cache-Problem geben, so kann dieses Problem doch -wie von mir beschrieben- nur die 4040 betreffen, die von dem erzwungenen IP Wechseln auf der DSL Fritzbox nichts erfahren hat.

Immerhin funktioniert auf der DSL-Fritzbox die "eigene" Namensauflösung auch mit dem dort eingerichteten Wiregard Zugang ohne Probleme. Folglich wäre man wohl am Besten bedient, wenn dann die nachgeschaltete 4040 mit dem eigenen Subnetz direkt sich auf den (d)DNS der vorgelagerten DSL-Fritzbox verlassen würde.

So wäre es doch eine Idee, DNS Abfragen gleich auf die vorgelagerte Fritzbox verweisen und diese als lokaler DNS Server hinterlegen. (siehe https://avm.de/service/wissensdatenbank/dok/FRITZ-Box-4040/165_Andere-DN ..) Soweit die vorgelagerte Fritzbox vom Privider ein DSL Reconnect aufgebrummt bekommt, muss diese wohl doch wenige Stunden später dann auf die richtige DDNS Auflösung vorweisen können.

Hallo kpunkt,

ich habe den Artikel gelese. Nett dass Du mir eine Lösung für eine Linux/Unix System vorgestellt

hast, das bekomme ich aber nicht auf der Fritz.Box so zum Laufen.

Wir reden hier von einer Firtzbox 4040, die als Router für eine Kaskade her hält und für das Subnetz

einen Zugang via Wireguard bereitstellen soll.

Und das macht offenbar Probleme, da nach der Installation der DSL-Router im WAN der 4040 nun

eine andere IP bekommt und das Wireguard davon nichts mitbekommt.

So wie ich Aqui verstanden habe, bekommt der 4040 zusammen mit dem Wireguard Eintrag davon nichts

mit.

ich habe den Artikel gelese. Nett dass Du mir eine Lösung für eine Linux/Unix System vorgestellt

hast, das bekomme ich aber nicht auf der Fritz.Box so zum Laufen.

Wir reden hier von einer Firtzbox 4040, die als Router für eine Kaskade her hält und für das Subnetz

einen Zugang via Wireguard bereitstellen soll.

Und das macht offenbar Probleme, da nach der Installation der DSL-Router im WAN der 4040 nun

eine andere IP bekommt und das Wireguard davon nichts mitbekommt.

So wie ich Aqui verstanden habe, bekommt der 4040 zusammen mit dem Wireguard Eintrag davon nichts

mit.

das bekomme ich aber nicht auf der Fritz.Box so zum Laufen.

Wurde oben ja schon mehrfach gesagt und die einfache Lösung mt der Schaltuhr oder Tasmota WLAN Steckdose ist ja kinderleicht. Knackpunkt ist das WG nur ein einziges Mal beim Booten der FB die DDNS IP für den Responder auflöst dann nie mehr bis zum nächsten Reboot.

Lösung also: Zeitschaltuhr oder aufs etablierte IPsec migrieren.

Hallo

erst einmal danke. Wenn ich Dich richtig verstehe würde ein Löschen des DNS Cache nichts bringen.

Ich probiere das über einen Restart via Web-Zugriff aus und würde danach auf die WLAN Steckdose

ausweichen müssen.

Ist jetz angekommen, Danke nochmal!

erst einmal danke. Wenn ich Dich richtig verstehe würde ein Löschen des DNS Cache nichts bringen.

Ich probiere das über einen Restart via Web-Zugriff aus und würde danach auf die WLAN Steckdose

ausweichen müssen.

Knackpunkt ist das WG nur ein einziges Mal beim Booten der FB die DDNS IP für den Responder auflöst dann nie mehr bis zum nächsten Reboot.

Ist jetz angekommen, Danke nochmal!

würde ein Löschen des DNS Cache nichts bringen.

Mal abgesehen davon das eine FB das nicht supportet, nein. Denn das bewirkt ja nicht das der Wireguard Daemon den DDNS Namen neu auflöst. Das macht er, wie bereits gesagt, nur ein einziges Mal wenn er gestartet wird. Bei der FB dann wenn diese eingeschaltet oder Rebootet wird.Fazit: Zeitschaltuhr oder aufs etablierte IPsec migrieren.