Mikrotik - "could not resolve dns name"

Hallo,

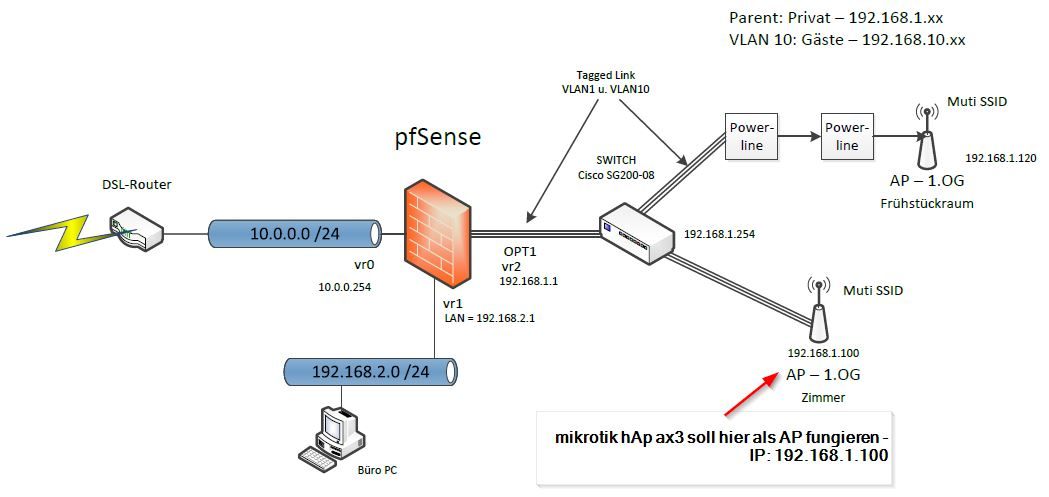

ich konnte bei der Einrichtung des Mikrotik haP ax3 gute Fortschritte bei der Einrichtung als AP machen.

Ping sowohl ins interne Netz als auch ins Internet (ping 8.8.8.8) waren erfolgreich. Nun dachte ich mir, ich mache ein Upgrade vom routerOS und der Firmware auf 7.10.2

Anschließend, ich habe an den Einstellungen nichts verändert, ist keine Verbindung nach draußen mehr möglich. Bei "Check for Updates" erscheint die Fehlermeldung "coud not resolve dns name".

Anscheinend bin ich nicht der Einzige: https://forum.mikrotik.com/viewtopic.php?t=197813

Ein Downgrade nach dieser Anleitung (https://systemzone.net/how-to-properly-downgrade-mikrotik-routeros-and-f ..), um die Ursache zu verifiziern, hat leider nicht geklappt- die Version ist immer noch 7.10.2

Kennt jemand das Problem und hat einen Lösungsweg parat?

Gruß,

micson

ich konnte bei der Einrichtung des Mikrotik haP ax3 gute Fortschritte bei der Einrichtung als AP machen.

Ping sowohl ins interne Netz als auch ins Internet (ping 8.8.8.8) waren erfolgreich. Nun dachte ich mir, ich mache ein Upgrade vom routerOS und der Firmware auf 7.10.2

Anschließend, ich habe an den Einstellungen nichts verändert, ist keine Verbindung nach draußen mehr möglich. Bei "Check for Updates" erscheint die Fehlermeldung "coud not resolve dns name".

Anscheinend bin ich nicht der Einzige: https://forum.mikrotik.com/viewtopic.php?t=197813

Ein Downgrade nach dieser Anleitung (https://systemzone.net/how-to-properly-downgrade-mikrotik-routeros-and-f ..), um die Ursache zu verifiziern, hat leider nicht geklappt- die Version ist immer noch 7.10.2

Kennt jemand das Problem und hat einen Lösungsweg parat?

Gruß,

micson

Please also mark the comments that contributed to the solution of the article

Content-Key: 7901558929

Url: https://administrator.de/contentid/7901558929

Printed on: April 28, 2024 at 00:04 o'clock

11 Comments

Latest comment

ich mache ein Upgrade vom routerOS und der Firmware auf 7.10.2

Hast du dazu auch den Bootloader unter System -> Routerboard upgedatet?Das ist immer zusätzlich zum Firmware Update erforderlich!

Deine Frage nach einer Lösung ist eher der Blick in die Kristallkugel, denn leider hast du es versäumt einmal deine DNS Konfig (IP -> DNS) hier zu posten sei es als Winbox / GUI Screenshots oder "export" auf dem CLI. Ebenso fehlt eine Beschreibung der Netzwerk Topologie wie der hAP eingebunden ist.

Wie ist, vor dem Hintergrund, also deine Erwartungshaltung an eine zielführende und helfende Antwort?!

Kennt jemand das Problem und hat einen Lösungsweg parat?

Nein und nein. Ich laufe aber auch noch auf max. 10.1.1. Das Problem ist Deinem Forumslink von 3 Neuusern angesprochen worden, das spricht angesichts der Verbreitung der Geräte nicht gerade für ein generelles Problem sondern eher für Fehlkonfiguration.Ich kenne auch keinen Fall, wo ein Downgrade nicht funktioniert hätte. Bist Du sicher, dass Du der Anleitung gefolgt bist? Insbesondere das richtige Paket an die richtige Stelle gepackt hast, bevor Du Downgrade geklickt hast?

hat leider nicht geklappt

ist da ein bisschen dürftig. Wenn was nicht geklappt hat, was hast Du unternommen, damit es klappt bzw. den Fehler zu untersuchen?How to correctly ask a question

Hier nochmal die Kurzfassung fürs Downgrade: https://help.mikrotik.com/docs/display/RKB/Downgrading+RouterOS

Viele Grüße, commodity

Moin @all.

Das man hier zumindest erst mal die Config im Klartext als export hätte Posten können, verstehe ich absolut nicht, das ist doch das erste was die Admins hier interessiert 🤔

Gruß siddius

Das Problem ist Deinem Forumslink von 3 Neuusern angesprochen worden, das spricht angesichts der Verbreitung der Geräte nicht gerade für ein generelles Problem sondern eher für Fehlkonfiguration.

Bin ich mit dabei, bei Mikrotik zu 99% PEBKAC und fehlerhafte Config die sich eben erst jetzt bemerkbar macht ...Das man hier zumindest erst mal die Config im Klartext als export hätte Posten können, verstehe ich absolut nicht, das ist doch das erste was die Admins hier interessiert 🤔

Gruß siddius

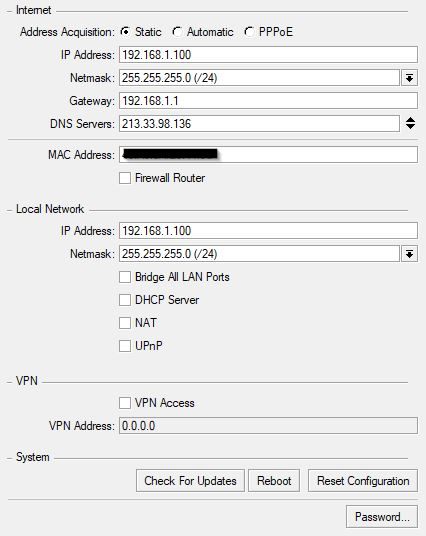

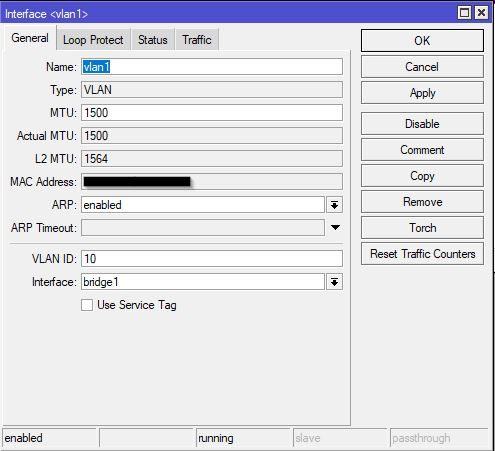

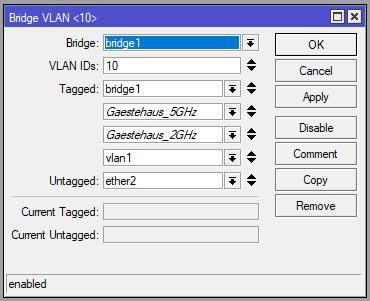

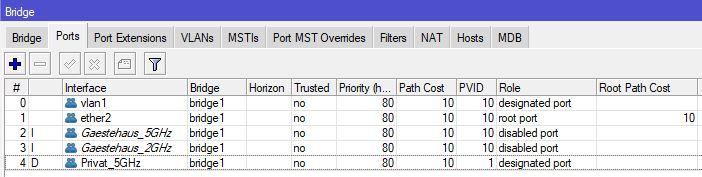

Die Config ist leider komplett daneben. Nicht nur das du die 192.168.1.1 doppelt im Netz verwendest, die Adressen sind auch direkt an die Interfaces anstatt den vlan-Interfaces zugewiesen, und auch das Tagging ist nicht richtig kein Wunder also das das nicht läuft.

Müsste eher so aussehen

Gruß siddius

Müsste eher so aussehen

/interface bridge

add name=bridge1

/interface wifiwave2

set [ find default-name=wifi2 ] configuration.country=Austria .mode=ap .ssid=\

Privat datapath.bridge=bridge1 .vlan-id=1 disabled=no name="Privat 2 Ghz" \

security.authentication-types=wpa3-psk

set [ find default-name=wifi1 ] configuration.country=Austria .mode=ap .ssid=\

Privat datapath.bridge=bridge1 .vlan-id=1 disabled=no name="Privat 5 Ghz" \

security.authentication-types=wpa3-psk .wps=disable

/interface vlan

add interface=bridge1 name=vlan1 vlan-id=1

/interface wifiwave2

add configuration.mode=ap .ssid=Gaestehaus datapath.bridge=bridge1 .vlan-id=\

10 disabled=no mac-address=6A:A9:8A:F3:44:62 master-interface=\

"Privat 2 Ghz" name="Gaestehaus 2 Ghz" security.authentication-types="" \

.wps=disable

add configuration.mode=ap .ssid=Gaestehaus datapath.bridge=bridge1 .vlan-id=\

10 disabled=no mac-address=6A:A9:8A:F3:44:61 master-interface=\

"Privat 5 Ghz" name="Gaestehaus 5 Ghz"

/ip address

add address=192.168.1.100/24 interface=vlan1 network=192.168.1.0

/interface bridge port

add interface=ether1 bridge=bridge1

/ip dns set servers=192.168.1.254

/ip route add gateway=192.168.1.1 address=0.0.0.0/0Gruß siddius

add address=192.168.1.100/24 interface=ether2 network=192.168.1.0

add address=192.168.1.1/24 interface=ether1 network=192.168.1.0Egal, ob tagged oder untagged, die physischen Ports gehören auf die Bridge und entsprechend die Adressen auf die VLAN-Interfaces und mir ist nicht klar, wieso Du zwei physische Ports in der Konfiguration brauchst.

Es hilft ungemein, wenn man nicht irgendwas zusammen zimmert, sondern die Dokumentation liest:

https://help.mikrotik.com/docs/display/ROS/Basic+VLAN+switching

Auch im VLAN-Tutorial des Kollegen @aqui ist das umfänglich dargelegt.

Viele Grüße, commodity

Edit - und wie (etwas schneller) der Kollege Siddius korrekt anmerkt, erfolgt das Tagging der Wifi-Interfaces im Datapath von WifiWave2, worauf ich im vorherigen Thread auch hingewiesen hatte. Die Anleitung dort war doch nur der Reihe nach abzuarbeiten. Wie entstehen da derart kreative Ableger?

Edit 2: Vielleicht änderst Du die total irreführende Überschrift noch, indem Du die Worte "after upgrade" streichst oder durch "nach Fehlkonfiguration" ersetzt? Sonst werden die Suchenden mit Upgradeproblemen später in diesen Thread geführt

Kollege @7907292512 hat das Meiste ja schon gesagt, deine hAP Konfiguration als reiner AP hat grobe Fehler!

Wenn der hAP als reiner Accesspoint laufen soll muss er keine mehrfachen IPs haben! Du willst ja keinesfalls einen parallele Router dort haben!

Es reicht völlig wenn man das Management VLAN als VLAN Interface einrichtet und auf diesem VLAN Interface einen DHCP Client aktiviert. Damit zieht sich der hAP dann von der pfSense automatisch eine IP und auch den korrekten DNS Server per DHCP!

Wenn du eine feste IP haben willst definiert du auf der pfSense über die Mac Adresse des hAP eine feste IP die dem hAP dann immer zugewiesen wird.

Mehr IP Adressen braucht es de facto NICHT auf dem hAP!! Die Management IP ist die Einzige die erforderlich ist. Idealerweise bindet man aus Security Gründen auch kein WLAN auf das Management VLAN!

Der AP arbeitet ja lediglich immer nur als Layer 2 Bridge die die MSSID WLANs dann in ihre definierten VLANs dirigiert. Das macht man alles in den Einstellungen der VLAN Bridge auf dem hAP.

HIER findest du eine grobe Anleitung wie das umzusetzen ist.

Korrigiere diese groben Fehler dann wird das alles auch sauber laufen wie es soll!!

Wenn der hAP als reiner Accesspoint laufen soll muss er keine mehrfachen IPs haben! Du willst ja keinesfalls einen parallele Router dort haben!

Es reicht völlig wenn man das Management VLAN als VLAN Interface einrichtet und auf diesem VLAN Interface einen DHCP Client aktiviert. Damit zieht sich der hAP dann von der pfSense automatisch eine IP und auch den korrekten DNS Server per DHCP!

Wenn du eine feste IP haben willst definiert du auf der pfSense über die Mac Adresse des hAP eine feste IP die dem hAP dann immer zugewiesen wird.

Mehr IP Adressen braucht es de facto NICHT auf dem hAP!! Die Management IP ist die Einzige die erforderlich ist. Idealerweise bindet man aus Security Gründen auch kein WLAN auf das Management VLAN!

Der AP arbeitet ja lediglich immer nur als Layer 2 Bridge die die MSSID WLANs dann in ihre definierten VLANs dirigiert. Das macht man alles in den Einstellungen der VLAN Bridge auf dem hAP.

HIER findest du eine grobe Anleitung wie das umzusetzen ist.

Korrigiere diese groben Fehler dann wird das alles auch sauber laufen wie es soll!!

Habe aber (noch) nicht herausgefunden, wo ich z.B. Netmask und Gateway eintragen kann.

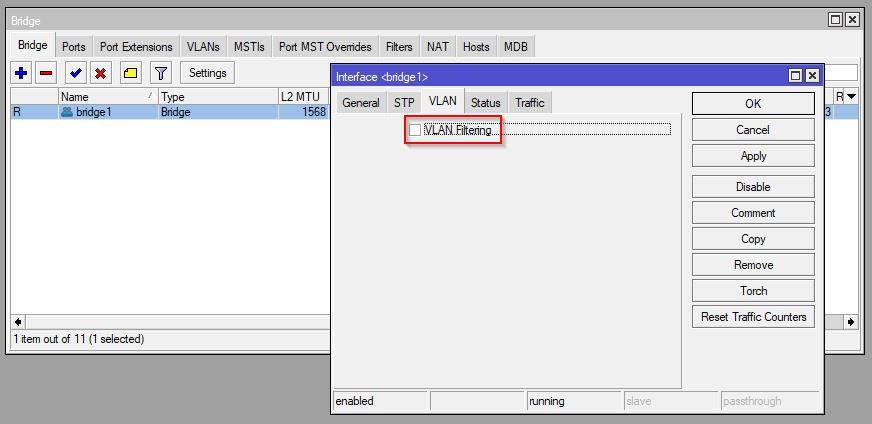

Das machst du unter IP -> Routes Mit dem VLAN hast du Recht. Bei nur einem einzigen VLAN benötigt man das Filtering nicht. Was sollte der MT denn da auch filtern wenn es nur eins gibt?!

Nur ein VLAN hat einen gravierenden Sicherheitsnachteil, denn damit hast du das Gast WLAN in genau dem gleichen Netzwerk wo du auch den AP administriest, sprich du hast die IP Schnittstelle komplett offen den Gästen exponiert.

Beim MT ist das sogar noch doppelt fatal, da er sich selber bekannt macht mit LLDP bzw. CDP und auch ohne IP auch noch über sein Mac Adresse direkt administriebar ist. Sowas sollte man niemals in einem öffentlichen Gastnetz offen exponieren.

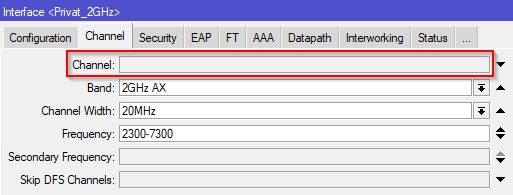

Auch die Trennung des Gastnetzes in 2 separate WLAN SSIDs ist eher nicht optimal, da der AP ja eh Band Steering macht und das störungsärmere 5Ghz Band bevorzugt. Zudem kostet es nur unnötige Airtime die immer auf Kosten der Bandbreite geht. Besser also eine gemeinsame SSID für beide Bänder.

Was die Kanalwahl anbetrifft ist das richtig, das machst du über die Frequenzangabe.

Welche du dort eintragen musst findest du u.a. hier:

https://wiki.freifunk-franken.de/w/WLAN_Frequenzen

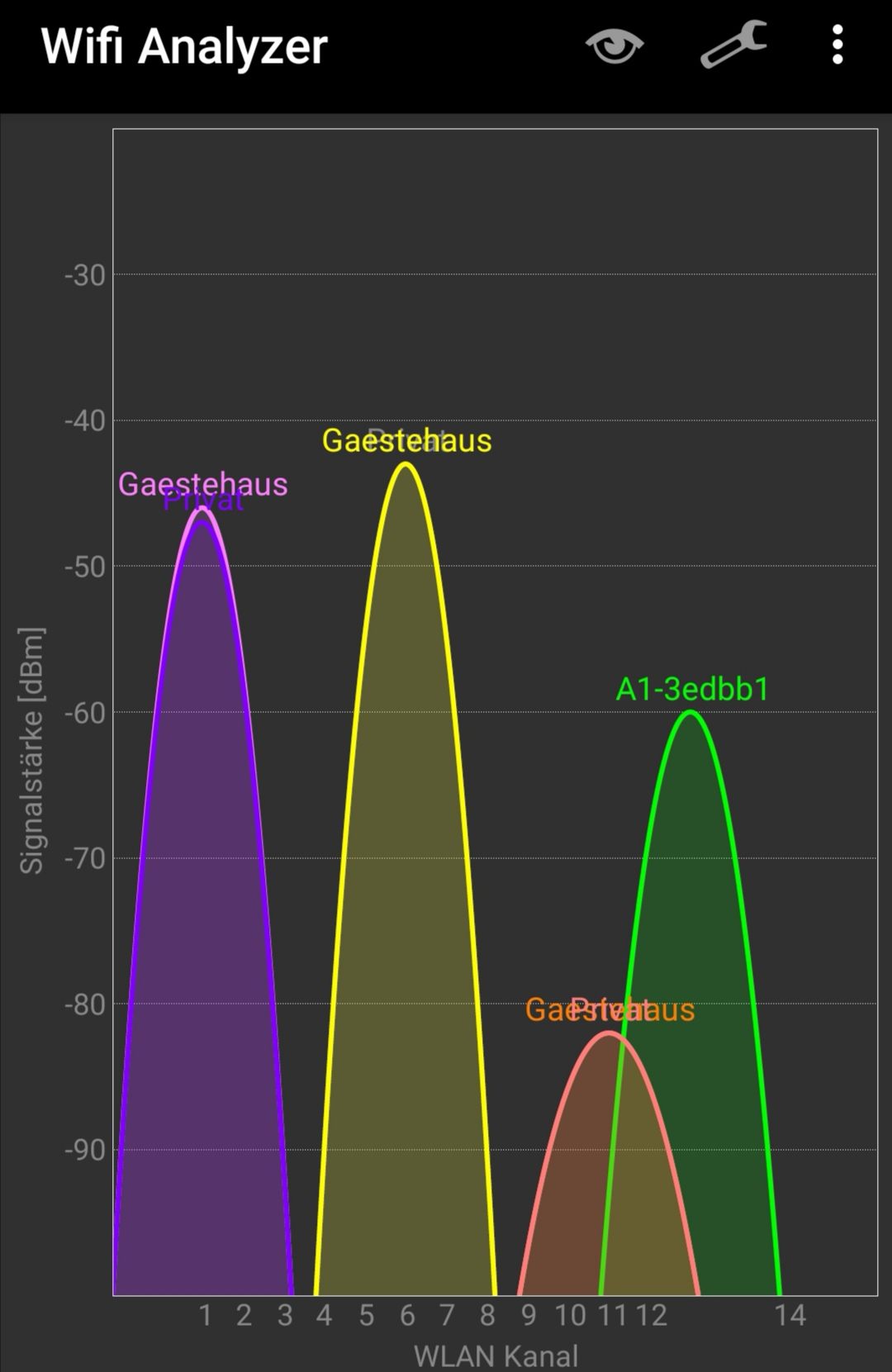

Intelligenterweise nimmst du da immer einen freien WLAN Scanner wie z.B. WiFiinfoview oder mit einem Smartphone den bekannten „WiFi Analyzer“ und begibst dich dorthin wo sich deine Clients aufhalten! NICHT dahin wo die APs sind!

Dann checkst du du die Nachbarfrequenzen. Dein AP sollte von anderen WLANs mindestens 4 besser 5 Kanäle entfernt sein!

Für Gäste ist es sinnvoll, da rechtssicher, immer ein Captive Portal mit Einmalpasswörtern auf der pfSense einzurichten.

WLAN oder LAN Gastnetz einrichten mit einem Captive Portal (Hotspot Funktion)

Die man dann auch den Gästen bequem als SMS oder Email schicken kann.

Voucher für pfSense online verwalten und optional Voucher per SMS verschicken

Etwas effizienter wäre eine 1, 5, 9, 13 er Verteilung!

Es völlig unsinnig die Wallbox als eigenständigen AP zu betreiben. Intelligenter ist es sie im Setup als WLAN Client in das bestehende private WLAN zu integrieren wie es gemeinhin ja auch üblich ist.

Die Bandbreite musst du beim MT zumindestens auf 5 Ghz auch entsprechend customizen. (40 oder 80 Mhz)! Ist ein typischer Anfängerfehler.

Sehenswert dazu:

https://m.youtube.com/watch?v=JRbAqie1_AM

Es völlig unsinnig die Wallbox als eigenständigen AP zu betreiben. Intelligenter ist es sie im Setup als WLAN Client in das bestehende private WLAN zu integrieren wie es gemeinhin ja auch üblich ist.

Die Bandbreite musst du beim MT zumindestens auf 5 Ghz auch entsprechend customizen. (40 oder 80 Mhz)! Ist ein typischer Anfängerfehler.

Sehenswert dazu:

https://m.youtube.com/watch?v=JRbAqie1_AM