MAC-Bypass mit Mikrotik und 802.1x Credentials

Hallo,

ich habe dank aqui mein WLAN erfolgreich auf mikrotik-AP mit Radius-Authentifizierung und dynamischer VLAN-Zuordnung umgestellt.

Jetzt stehe ich vor dem Problem, dass ich ein Web-Radio ins WLAN bringen muss, kann aber keine Weg für einen MAC-Bypass finden, da die MAC-Adresse vom WLAN-AP (cAP ac) nicht an den Radius-Server (opnsense) übermittelt wird.

Kann es sein das ich den Wald nicht vor lauter Bäumen sehe? Kann mir jemand mit einem Tipp weiterhelfen?

Vielen Dank im Voraus.

Raddi

ich habe dank aqui mein WLAN erfolgreich auf mikrotik-AP mit Radius-Authentifizierung und dynamischer VLAN-Zuordnung umgestellt.

Jetzt stehe ich vor dem Problem, dass ich ein Web-Radio ins WLAN bringen muss, kann aber keine Weg für einen MAC-Bypass finden, da die MAC-Adresse vom WLAN-AP (cAP ac) nicht an den Radius-Server (opnsense) übermittelt wird.

Kann es sein das ich den Wald nicht vor lauter Bäumen sehe? Kann mir jemand mit einem Tipp weiterhelfen?

Vielen Dank im Voraus.

Raddi

Please also mark the comments that contributed to the solution of the article

Content-Key: 665386

Url: https://administrator.de/contentid/665386

Printed on: April 27, 2024 at 01:04 o'clock

37 Comments

Latest comment

Grüße

Jetzt stehe ich vor dem Problem, dass ich ein Web-Radio ins WLAN bringen muss, kann aber keine Weg für einen MAC-Bypass finden, da die MAC-Adresse vom WLAN-AP (cAP ac) nicht an den Radius-Server (opnsense) übermittelt wird.

Für wichtige interne Geräte, die kein VLAN können oder unterstützen kann man auch den Radius des Routers selber nutzen.

Hier Stellt man im Security Profile ebenfalls MAC Authentification ein. Aber nutzt im WLAN Menü im Reiter die Accsess List. Falls das auch nicht zum Erfolgt führt. Setzt man auf dem WLAN Interface einen Virtuellen AP auf, der dann über diese Profil Konfiguration, auf den internen Radius zugreift.

Ich hoffe ich habe nicht den ganzen Wald dem Kahlschlag zu Preis gegeben. Aber es geht. Zumal man dem DHCP Server für den VirtAP in der Adressvergabe so einschränken kann, dass sich dort nicht unnötig viele Geräte anmelden können ;)

Weiterhin gibt es in den WLAN Einstellungen einen Punkt "Count Station" ! Die einfach runter drehen, dass sich maximal die Geräte anmelden können, die kein VLAN können. Wenn du dort 3 Counts einstellst, dann "redet" der AP, egal ob Hardware Real, oder Virtuell , mit nur 3 Geräte ! Jeder weitere oder erneute Anmeldeversuch mit einem 4 oder 4+ Geräte wird nicht beantwortet.

Vor dem Wald, ohne Bäume

KAI

Zitat von @raddi:

Hallo,

ich habe dank aqui mein WLAN erfolgreich auf mikrotik-AP mit Radius-Authentifizierung und dynamischer VLAN-Zuordnung umgestellt.

Super gemacht, aber für einfache Gräte wie WEB Radio oder Streaming TV Steckern am TV Gerät vollkommen ungeeignet.Hallo,

ich habe dank aqui mein WLAN erfolgreich auf mikrotik-AP mit Radius-Authentifizierung und dynamischer VLAN-Zuordnung umgestellt.

Jetzt stehe ich vor dem Problem, dass ich ein Web-Radio ins WLAN bringen muss, kann aber keine Weg für einen MAC-Bypass finden, da die MAC-Adresse vom WLAN-AP (cAP ac) nicht an den Radius-Server (opnsense) übermittelt wird.

Hier Stellt man im Security Profile ebenfalls MAC Authentification ein. Aber nutzt im WLAN Menü im Reiter die Accsess List. Falls das auch nicht zum Erfolgt führt. Setzt man auf dem WLAN Interface einen Virtuellen AP auf, der dann über diese Profil Konfiguration, auf den internen Radius zugreift.

Kann es sein das ich den Wald nicht vor lauter Bäumen sehe? Kann mir jemand mit einem Tipp weiterhelfen?

Wer höhere Sicherheit will, muss auch den Vorgedanken haben, oder in die Projektbetrachtung einbeziehen, dass nicht alle Gräte, besonders aus dem Bereich Media oder Smarthome mit VLAN klarkommen.Vielen Dank im Voraus.

Raddi

Es ist immer das Abwägen zwischen Sicherheit auf einem Interface, was ich bei Firmennetzwerken durchaus verstehe, aber zu Hause ? Auch Mikrotik Router OS bringt einen Radius Server Dienst mit, der Interface-genau, auch ohne VLAN eine gewisse Grundsicherheit bereitstellt. Klar ist das mit den VLANs besser ! Nur hat man nicht immer Endgeräte die das unterstützen. Also Virtuell AP. Mit eigenen Regeln. Diesen Bereich kann man natürlich auch mit eigenen Firewall-Regeln absichern.Raddi

Ich hoffe ich habe nicht den ganzen Wald dem Kahlschlag zu Preis gegeben. Aber es geht. Zumal man dem DHCP Server für den VirtAP in der Adressvergabe so einschränken kann, dass sich dort nicht unnötig viele Geräte anmelden können ;)

Weiterhin gibt es in den WLAN Einstellungen einen Punkt "Count Station" ! Die einfach runter drehen, dass sich maximal die Geräte anmelden können, die kein VLAN können. Wenn du dort 3 Counts einstellst, dann "redet" der AP, egal ob Hardware Real, oder Virtuell , mit nur 3 Geräte ! Jeder weitere oder erneute Anmeldeversuch mit einem 4 oder 4+ Geräte wird nicht beantwortet.

Vor dem Wald, ohne Bäume

KAI

Oben sind 2 Denkfehler enthalten die der "Kai" eigentlich wissen sollte, aber im Eifer des Gefechts wohl übersehen hat.

und

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Generell kommen also ALLE WLAN Endgeräte mit VLANs als solchen klar. Ob aber deren Anwendungen wie mDNS/Bonjour, Multicasting, Streaming usw. Routing fähig sind ist eine andere Frage. Das hat der "Kai" ebenfalls leider etwas ungeschickt und widersprüchlich ausgedrückt oben.

Fazit:

Mit Mac Bypass kannst du ALLE Endgeräte auch Radius authentisieren ob mit oder ohne dynamisches VLAN ist dabei nur eine Frage der Radius Parameter.

Wichtig wäre für die Antwort deiner Frage zu wissen ob du eine kombinierte Abfrage, also 802.1x und Mac machst oder ob du nur eine reine Mac Authentisierung ohne 802.1x realisierst ?

- Gerade Mac Bypass ist dafür da Endgeräte OHNE einen integrierten 802.1x Client Radius kontrolliert ins WLAN zu bringen. Ob mit oder ohne dynamischer VLAN Zuweisung ist dabei unerheblich, denn das ist nur ein zusätzlicher Radius Parameter.

- Der Radius Server auf dem Mikrotik ist KEIN vollständiger Radius Server sondern nur ein sehr rudimentärer und proprietärer Subset der diese Authentisierung nicht machen kann. Siehe dazu hier:

und

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Generell kommen also ALLE WLAN Endgeräte mit VLANs als solchen klar. Ob aber deren Anwendungen wie mDNS/Bonjour, Multicasting, Streaming usw. Routing fähig sind ist eine andere Frage. Das hat der "Kai" ebenfalls leider etwas ungeschickt und widersprüchlich ausgedrückt oben.

Fazit:

Mit Mac Bypass kannst du ALLE Endgeräte auch Radius authentisieren ob mit oder ohne dynamisches VLAN ist dabei nur eine Frage der Radius Parameter.

Wichtig wäre für die Antwort deiner Frage zu wissen ob du eine kombinierte Abfrage, also 802.1x und Mac machst oder ob du nur eine reine Mac Authentisierung ohne 802.1x realisierst ?

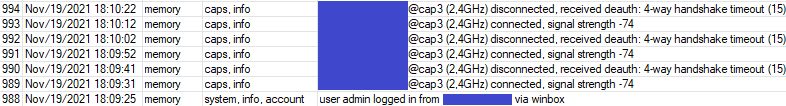

stellte ich fest, dass die MAC-Adresse nicht an den Radius-Server übermittelt wird und ich da in einer Sackgasse steckte.

Bei richtig konfiguriertem Mac Baypass übermittelt der Authenticator immer die Mac Adresse des Supplicants. Das sieht der Standard so vor und jedes Endgerät auf der Welt hat ja nunmal eine Mac Adresse ansonsten wäre eine Netzwerk Kommunikation bekanntlich unmöglich.Wenn die nicht übermittelt wird dann hast du dort entweder etwas falsch konfiguriert oder der Mac Filter spielt dir bei 802.1x einen Streich !

Hilfreich wäre mal wenn du den Freeradius Daemon in der OPNsense stoppst und dannach manuell mit "-X" im Debug Mode neu startest. Dort kannst du dann sehr genau sehen was der Authenticator an den Radius übermittelt. (Siehe dazu auch HIER mit Debug Beispielen).

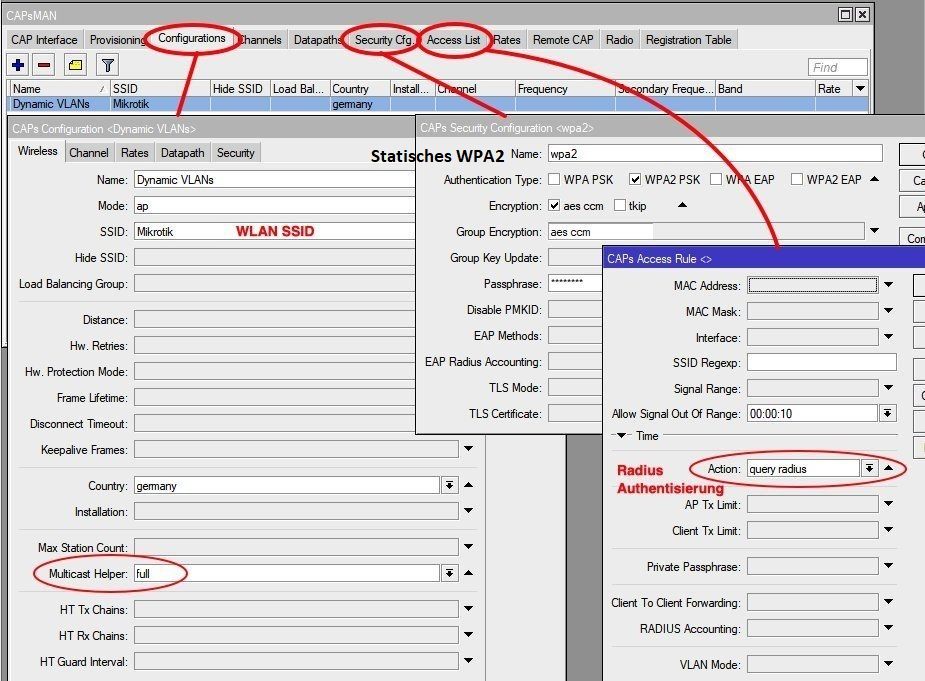

Vermutlich nutzt du im MT den "Schrotschuss" Filter

/caps-man access-list

add mac-address=00:00:00:00:00:00 action=accept

Der alle Mac Adressen ungeprüft durchreicht. Den musst du natürlich anpassen wenn du eine doppelte Authentisierung machen willst.

Das mit dem FreeRadius Link ist eine interessante Alternative die ich auch noch nicht auf dem Radar hatte bei kombinierter Authentisierung. Damit ginge das natürlich auch und ist ein cleverer Ansatz, da man dann nur eine einzige Datei "authorized_macs" pflegen muss.

Interessanter Ansatz den es mal zu testen gilt !!! Danke für den Link

Ansonsten musst du in der Tat jeden non .1x Client aus dem Capsman Filter nehmen. 00:00:... bedeutet ja das alles ungetestet durchrauscht.

Da ist der Ansatz über den Radius etwas eleganter, da zentraler.

Interessanter Ansatz den es mal zu testen gilt !!! Danke für den Link

Ansonsten musst du in der Tat jeden non .1x Client aus dem Capsman Filter nehmen. 00:00:... bedeutet ja das alles ungetestet durchrauscht.

Da ist der Ansatz über den Radius etwas eleganter, da zentraler.

So, gemäß Anleitung den FreeRadius customized:

Achte in den Debug Outputs nochmal auf:

.# Loading module "files" from file /etc/freeradius/3.0/mods-enabled/files

files {

filename = "/etc/freeradius/3.0/mods-config/files/authorize"

acctusersfile = "/etc/freeradius/3.0/mods-config/files/accounting"

preproxy_usersfile = "/etc/freeradius/3.0/mods-config/files/pre-proxy"

}

.# Loading module "authorized_macs" from file /etc/freeradius/3.0/mods-enabled/files

files authorized_macs {

usersfile = "/etc/freeradius/3.0/authorized_macs"

key = "%{Calling-Station-ID}"

}

.# Loaded module rlm_expr

Das stellt dann sicher das alles korrekt geladen wurde und danach dann die Logik gilt:

Danach kann man dann den Dienst wieder mit "systemctl restart freeradius" starten.

- Datei "authorized_macs" in /etc/freeradius/3.0/ mit dem nano Editor angelegt

- Datei mit chmod 640 entsprechende Rechte gesetzt

- Datei mit chown freerad:freerad in die richtige Gruppe und User gesetzt

- Dann Datei /etc/freeradius/3.0/mods-available/files erweitert am Ende

#

files authorized_macs {

# The default key attribute to use for matches. The content

# of this attribute is used to match the "name" of the

# entry.

key = "%{Calling-Station-ID}"

usersfile = ${confdir}/authorized_macs

# If you want to use the old Cistron 'users' file

# with FreeRADIUS, you should change the next line

# to 'compat = cistron'. You can the copy your 'users'

# file from Cistron.

# compat = no

} - Die Datei policy.conf musst du nicht ändern, die passt nur unterschiedliche Mac Schreibweisen an, das kann man auch entsprechend in der Datei authorized_macs in der Schreibweise berücksichtigen.

- Tricky wirds jetzt in der Datei /sites-available/default Da suchst du mit dem Editor die Stelle "preprocess und scrollst weiter bis zur Stelle "eap" Dort fügst du dann den Code Schnipsel aus der Anleitung vor dem "eap" ein:

#

# If this is NOT 802.1x, assume mac-auth. We check this by testing

# for the presence of the EAP-Message attribute in the request.

if (!EAP-Message) {

# Now check against the authorized_macs file

authorized_macs

if (!ok) {

reject

}

else {

# accept

update control {

Auth-Type := Accept

}

}

}

else {

#

eap {

ok = return

# updated = return

}

}

# - ACHTUNG: die geschweiften Klammern richtig setzen !!

- Fertisch

Achte in den Debug Outputs nochmal auf:

.# Loading module "files" from file /etc/freeradius/3.0/mods-enabled/files

files {

filename = "/etc/freeradius/3.0/mods-config/files/authorize"

acctusersfile = "/etc/freeradius/3.0/mods-config/files/accounting"

preproxy_usersfile = "/etc/freeradius/3.0/mods-config/files/pre-proxy"

}

.# Loading module "authorized_macs" from file /etc/freeradius/3.0/mods-enabled/files

files authorized_macs {

usersfile = "/etc/freeradius/3.0/authorized_macs"

key = "%{Calling-Station-ID}"

}

.# Loaded module rlm_expr

Das stellt dann sicher das alles korrekt geladen wurde und danach dann die Logik gilt:

- Wenn User gültige 802.1x Credentials hat kommt er durch OHNE zusätzliche Mac Auth

- Hat er keine 802.1x Credentials wird eine Mac Auth gemacht mit der Mac Adresse in der zentralen "authorized_macs" Datei.

Danach kann man dann den Dienst wieder mit "systemctl restart freeradius" starten.

funktioniert das Ganze auch mit dem Radius-Plugin der Opnsense?

Sollte dazu identisch sein:Mikrotik - mehrere VLANs auf cAP AC mit CAPsMAN

da keine Anfragen beim Radius ankommen.

Hast du einen Ping Check gemacht vom MT auf den Radius ??Dazu nimmst du immer das Ping Tool der WinBox (oder CLI) und setzt unbedingt die Source IP auf eines der MT IPs die den Radius Server erreichen können.

Der Radius MUSS pingbar sein. Ansonsten besteht ja dann keine IP Connectivity zw. Radius und MT und da ist es dann logisch das alles stumm bleibt.

Muss ich noch irgendwo die Konfiguration des RouterOS anpassen?

Davon ist dann auszugehen wenn der Ping fehlschlägt.Könntre aber auch an einer falschen IP des Radius liegen. Oder....sofern du einen Winblows NPS als Radius nutzt an dessen lokaler Winblows Firewall. Die blockt bekanntlich alles was aus fremden IP netzen kommt und wenn der MT als Absender eine zum Winblows Server nicht lokale IP verwendet bleibt die da hängen ! Beachte das !!

Wenn du einen Freeradius benutzt dann lässt du auf der Konsole mal ein tcpdump laufen mit tcpdump portrange 1812-1813 und startest dann einen Radius Zugriffs Versuch.

Dann solltest du in jedem Falle eingehende Radius Request Pakete sehen.

Wenn nicht hast du ein grundsätzliches IP Connectivity oder... Firewall Problem was du erstmal fixen solltest.

nur die Anfragen die in den MAC-Bypass laufen sollen kommen nicht beim Radius an.

Dann werden sie sehr wahrscheinlich (oder sogar sicher) gar nicht erst ausgesendet !Wenn das gleiche Gerät aber .1x Requests sendet und die auch am Radius ankommen ist das ein recht sicheres Indiz dafür das die MT Konfig fehlerhaft ist.

Ohne die dann im Detail zu kennen um zu checken wo der Fehler dort ist ist ein Troubleshooting nicht einfach....

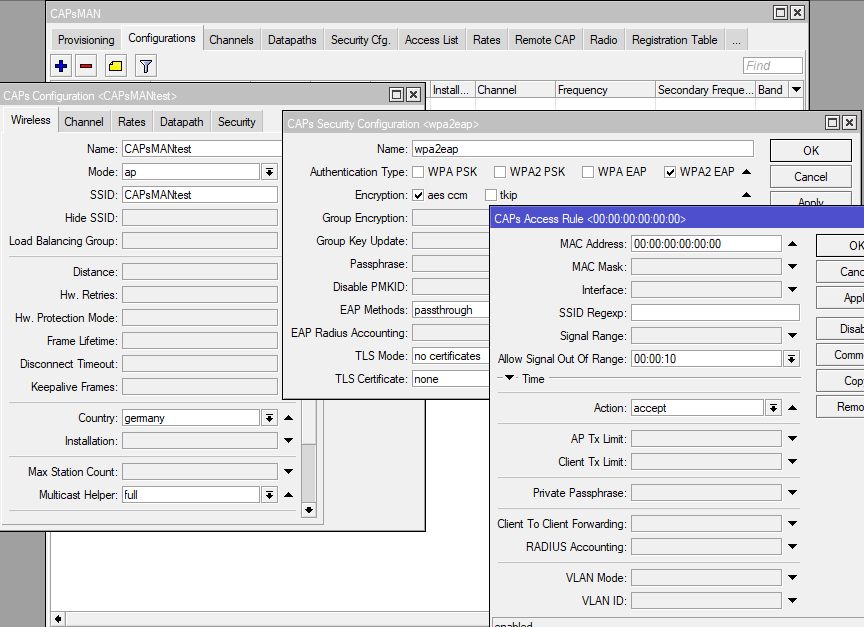

Die vorgeschlagene Lösung ist eine reine MAC-Authentifizierung mit PSK oder irre ich mich da?

Da irrst du nicht, das ist richtig !Wenn ich es richtig verstanden habe ist die MAC-Adresse 00:00:00:00:00:00 dazu da alle zu akzeptieren

Du meinst die der Ausnahme Liste, oder ? /caps-man access-list

add mac-address=00:00:00:00:00:00 action=accept

Ja, das ist richtig weil MT bei dem Setup immer eine kombinierte Abfrage macht Mac und .1x und beides passen muss um Zugang zu bekommen.

Mit der o.a. ACL hebelt man quasi die MAB Funktion statisch aus indem man generell alle Macs auf Accept setzt und nur noch die .1x Anfrage über Zugang ja oder nein entscheidet.

Das ist ne sehr gute Frage… Bei den besseren Herstellern kann man die Reihenfolge customizen und das so setzen das nach einem positiven Hit die nachfolgende Auth nicht mehr gemacht wird oder man das mit einem Radius Attribut steuern kann.

Ggf. Mal ein kurzes Mail an den MT Support schicken und fragen ?!

Ggf. Mal ein kurzes Mail an den MT Support schicken und fragen ?!

@raddi, ich hatte aus anderen Gründen mit ähnlichen Gedanken zu tun und bin auch dies Diskussion verwiesen worden

Wenn ich mich hier durchlese, warum steigst du nicht auf

Damit könntest für die verschiedenen Gerätegruppen ein eigenständiges PSK-Kennwort vergeben und kannst dies dann (hoffentlich, muss mich da auch noch einlesen)

Die Kids kennen nur ihre PSK-Kennwort(er) und deren Geräte kann man dann problemlos über FW-Regel einschränken.

Wenn die Kids selber Geräte haben wie Webradio-Player gibt es halt ein Extra PSK-Kennwort für diese Geräte, welche in ein VLAN kommen, wovon nur aus z.B. Webradio erreicht werden kann mittels alles sperren und explizitem freigeben und einer Drosslung der Geschwindigkeit < 1Mbit/s.

Ich komme von hier: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

es müsste im Prinzip möglich sein: https://forum.mikrotik.com/viewtopic.php?t=24406

Wenn ich mich hier durchlese, warum steigst du nicht auf

Private-Passphrase in der access-list

um?Damit könntest für die verschiedenen Gerätegruppen ein eigenständiges PSK-Kennwort vergeben und kannst dies dann (hoffentlich, muss mich da auch noch einlesen)

Wireless Radius-Attribute wie bspw. Mikrotik-Wireless-PSK

den verschiedenen VLANs zuordnen.Die Kids kennen nur ihre PSK-Kennwort(er) und deren Geräte kann man dann problemlos über FW-Regel einschränken.

Wenn die Kids selber Geräte haben wie Webradio-Player gibt es halt ein Extra PSK-Kennwort für diese Geräte, welche in ein VLAN kommen, wovon nur aus z.B. Webradio erreicht werden kann mittels alles sperren und explizitem freigeben und einer Drosslung der Geschwindigkeit < 1Mbit/s.

Ich komme von hier: Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

es müsste im Prinzip möglich sein: https://forum.mikrotik.com/viewtopic.php?t=24406

Zitat von @raddi:

Es wird dann wohl eine MAC-basierte Authentifizierung und der Radius gibt ein individuelles PSK zurück. Auch VLAN -Zuweisung etc. sollte damit funktionieren.

Nachteile:

Man muss die MAC im voraus kennen, dass nervt mich, damit ist immer Handarbeit nötig, dass einzige was mit dann einfällt ist nen "kiosk", worüber die Geräte angemeldet werden können. Damit hätte einen art Nutzerbezug aber machtEs wird dann wohl eine MAC-basierte Authentifizierung und der Radius gibt ein individuelles PSK zurück. Auch VLAN -Zuweisung etc. sollte damit funktionieren.

Nachteile:

- Die Anmeldung ist geräte- und nicht nutzerbezogen

Zitat von @raddi:

Eine weitere Alternative wäre ein zusätzliches WLAN mit PSK, aber die stören sich dann wieder gegenseitig .

.

zwei SSIDs nötig, WPA-PSK und WPA-EAPEine weitere Alternative wäre ein zusätzliches WLAN mit PSK, aber die stören sich dann wieder gegenseitig

wenn

klappen würde, wäre es schon einiges erreicht aber laut DPSK Dynamic WPA2 PSK support - MikroTik aber vielleicht geht dies nun in v7.x?

evtl. wäre auch https://radiusdesk.com/ aber ist nicht viel darüber zu lesen und das Forum wird scheint auch weniger aktiv bedient.

Dann Fällt mir nur noch ne Lösung über Automation Platformen, dann kann es aber auch schnell fragil werden und es gibt keine APIs die man ohne grösseren Aufwand ansprechen kann, siehe https://doc.freeradius.org/index.html

Mir Fallen da ein:

aber da kommt wohl einiges an ausprobieren hinzu, finde nur etwas hilfreiches, um mal zwischen Ansible und RunDeck zu differnrzieren:

(n8n.io kann auch mit RunDeck sprechen: https://n8n.io/integrations/n8n-nodes-base.rundeck wenn man etwas über ein WebForm aufbauen möchte)

/caps-man access-list

add action=accept private-passphrase=PPSK_User1 vlan-id=VLAN_User1 vlan-mode=use-tag comment=User1

add action=accept private-passphrase=PPSK_User2 vlan-id=VLAN_User2 vlan-mode=use-tag omment=User2evtl. wäre auch https://radiusdesk.com/ aber ist nicht viel darüber zu lesen und das Forum wird scheint auch weniger aktiv bedient.

Dann Fällt mir nur noch ne Lösung über Automation Platformen, dann kann es aber auch schnell fragil werden und es gibt keine APIs die man ohne grösseren Aufwand ansprechen kann, siehe https://doc.freeradius.org/index.html

Mir Fallen da ein:

aber da kommt wohl einiges an ausprobieren hinzu, finde nur etwas hilfreiches, um mal zwischen Ansible und RunDeck zu differnrzieren:

- Semaphore, RunDeck and AWX Ansible : devops

- Is it a good idea to make Ansible and Rundeck work together, or using either one is enough?

(n8n.io kann auch mit RunDeck sprechen: https://n8n.io/integrations/n8n-nodes-base.rundeck wenn man etwas über ein WebForm aufbauen möchte)

geht leider nicht so ist gibt nochmal einen anderen Wiki-Eintrag der das sauber trennt, bin noch nicht dazu gekommen, dass dort zu schreiben

https://wiki.mikrotik.com/wiki/Manual:CAPsMAN#Access_List

private-passphrase ist kein client matching parameter

MAC-Bypass mit Mikrotik und 802.1x Credentials#

Eine erste Lösung macht baut gerade https://forum.mikrotik.com/memberlist.php?mode=viewprofile&u=75040 mit einem Skript, er hatte es mir gestern gezeigt.

Anhand des Hotspot-Konto (Anmeldung) wird das Gerät, welches sich gerade am HS anmeldet in das zum Konto hinterlegten VLAN hinzugefügt. Die Zuordnung geht dann über die Access-List. Ist super charmant, dann bleiben nur noch so Kandidaten wie Chromecast zu lösen.

https://wiki.mikrotik.com/wiki/Manual:CAPsMAN#Access_List

private-passphrase ist kein client matching parameter

MAC-Bypass mit Mikrotik und 802.1x Credentials#

Ich nutze wie gesagt einen den Radius auf meiner Opnsense für die Verwaltung der Zugänge. Der hat eine Web-Oberfläche, die auch die Zuordnung der VLANs unterstützt.

aber andere Benutzer (nicht Admins) sind nicht in der Lager eigene Geräte ihrem "Benutzerkonto/VLAN" hinzufügen?Eine erste Lösung macht baut gerade https://forum.mikrotik.com/memberlist.php?mode=viewprofile&u=75040 mit einem Skript, er hatte es mir gestern gezeigt.

Anhand des Hotspot-Konto (Anmeldung) wird das Gerät, welches sich gerade am HS anmeldet in das zum Konto hinterlegten VLAN hinzugefügt. Die Zuordnung geht dann über die Access-List. Ist super charmant, dann bleiben nur noch so Kandidaten wie Chromecast zu lösen.

Zitat von @aqui:

aber andere Benutzer (nicht Admins) sind nicht in der Lager eigene Geräte ihrem "Benutzerkonto/VLAN" hinzufügen?

Damit würde man ja logischerweise auch den Bock zum Gärtner machen und ein Port Security Design völlig ad absurdum führen wenn jeder die Regeln bestimmt.Ich glaube wir reden hier immernoch etwas einander vorbei.

Diese Fragen sind immer mit dem Hintergrund das der gewöhnliche Benutzer nicht EAP oder Hotspot fähige Geräte zum Beispiel mit einem Gäste WLAN verbindet, dann ein GUI (website) öffnet und dort die Geräte welche sich innerhalb der letzten Stunde am Gäste WLAN angemeldet haben und noch verbunden sieht.

Die Anmeldung im GUI ist entweder über Kennwort oder Benutzer wird über seine IP erkannt.

In diesem GUI kann er dann die Geräte auswählen, welche seine sind.

Durch diese Aktion werden diese der in die access-list oder radius User file eingetragen und dem VLAN des Benutzer hinzugefügt. Bei der nächsten Anmeldung des Gerätes landet dies nicht im Gäste VLAN sondern im VLAN des Benutzer.

Der Benutzer ist nur in der Lage, die Geräte in seinem VLAN auszutragen und Geräte, aktiv im Gäste VLAN, auszuwählen, so dass sie seinem VLAN zugeordnet werden.

Du hast ja bei 802.1x mit WPA Enterprise schon einen Mac Filter mit

aktiv. Das bedeutet dann das die Macs immer schon durchrauschen.

Wenn man den Filter nicht aktiv hat macht der MT immer eine doppelte Authentisierung. Also erst Mac und dann 802.1x. Beide müssen vom Radius dann positiv beantwortet werden damit der Client authentisiert wird.

Wenn du den FreeRadius im Debugging Mode laufen lässt siehst du das bei 802.1x immer 2 Anfragen einlaufen, einmal Mac und danach dann 802.1x. Ohne den Filter müssen beide ein access permit vom Radius bekommen. Fehlt nur einer wird der Client nicht authentisiert.

Mit dem Filter ignoriert der MT die Mac Adresse generell und nur das .1x ist relevant.

Bei Premium WLAN APs hat man hier oft eine Konfig Option das man die Reihenfolge der beiden Auth Verfahren bestimmen kann und auch ob bei Success die nachfolgende ignoriert werden kann oder zwingend zusätzlich ausgeführt werden muss. Das ist so bei MT nur sehr eingeschränkt möglich.

Die Frage ist WAS genau du bei der Client Authentisierung im einzelnen erreichen willst bzw. welcher Logik Mac und .1x Auth folgen sollen ?

/caps-man access-list

add mac-address=00:00:00:00:00:00 action=accept Wenn man den Filter nicht aktiv hat macht der MT immer eine doppelte Authentisierung. Also erst Mac und dann 802.1x. Beide müssen vom Radius dann positiv beantwortet werden damit der Client authentisiert wird.

Wenn du den FreeRadius im Debugging Mode laufen lässt siehst du das bei 802.1x immer 2 Anfragen einlaufen, einmal Mac und danach dann 802.1x. Ohne den Filter müssen beide ein access permit vom Radius bekommen. Fehlt nur einer wird der Client nicht authentisiert.

Mit dem Filter ignoriert der MT die Mac Adresse generell und nur das .1x ist relevant.

Bei Premium WLAN APs hat man hier oft eine Konfig Option das man die Reihenfolge der beiden Auth Verfahren bestimmen kann und auch ob bei Success die nachfolgende ignoriert werden kann oder zwingend zusätzlich ausgeführt werden muss. Das ist so bei MT nur sehr eingeschränkt möglich.

Die Frage ist WAS genau du bei der Client Authentisierung im einzelnen erreichen willst bzw. welcher Logik Mac und .1x Auth folgen sollen ?

Da hast du Recht, Clients ohne .1x sind dann gekniffen. Das Problem ist das es m.E. bei MT kein Umdrehen der Logik gibt also erst .1x und dann Mac. Bzw. bei dir dann wenn .1x fehlschlägt mache Mac wenn .1x positiv, dann überspringe Mac.

Der MT macht aber immer fix zuerst Mac und dann .1x und damit hast du in einer gemischten Umgebung mit non .1x Clients dann ein Problem, denn das kann man nicht lösen.

00:00:00:00:00:00 ist ja eine Wildcard Maske. Wenn deine .1x Clients alle den gleichen Vendor Code in der Mac haben könnte man ggf. nur die passieren lassen. Ich weiss auch nicht ob mal mehrfache Mac Filter in die Access Liste packen kann, was aber letztlich sicher geht. Allerdings artet das dann auch in Frickelei aus.

Mit der einfache Umkehr der Authnetisierungs Reihenfolge wäre das sofort geklöst aber eben das geht bei MT nicht.

Der MT macht aber immer fix zuerst Mac und dann .1x und damit hast du in einer gemischten Umgebung mit non .1x Clients dann ein Problem, denn das kann man nicht lösen.

00:00:00:00:00:00 ist ja eine Wildcard Maske. Wenn deine .1x Clients alle den gleichen Vendor Code in der Mac haben könnte man ggf. nur die passieren lassen. Ich weiss auch nicht ob mal mehrfache Mac Filter in die Access Liste packen kann, was aber letztlich sicher geht. Allerdings artet das dann auch in Frickelei aus.

Mit der einfache Umkehr der Authnetisierungs Reihenfolge wäre das sofort geklöst aber eben das geht bei MT nicht.

moin,

mögliche Lösung mit Daloradius: das Fronend hat eine Mac-Bypass-Funktion bei den Usern-Settings, wenn man die Mac-Auth des MT cAPman verhindern kann, wäre es unter Umständen möglich, muss ich nächstes Wochenende mal testen. Evtl. muss man noch "fall through"-Anweisungen bei den Reply-Attributen Usern oder Gruppen/Profilen ergänzen.

mögliche Lösung mit Daloradius: das Fronend hat eine Mac-Bypass-Funktion bei den Usern-Settings, wenn man die Mac-Auth des MT cAPman verhindern kann, wäre es unter Umständen möglich, muss ich nächstes Wochenende mal testen. Evtl. muss man noch "fall through"-Anweisungen bei den Reply-Attributen Usern oder Gruppen/Profilen ergänzen.

Ggf. gibts da auch einen Workaround mit dem onboard User Manager unter 7.x. Da hat MT den Radius ja gleich mit an Bord.

Wenn nur die Bugs in der 7er nicht wären.

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2

Wenn nur die Bugs in der 7er nicht wären.

Mikrotik - dyn-vLAN und MAC-auth in ROS 7.2