EAP-TLS mit dem neuen WIFI-Modul unter Mikrotik Router OS 7.14

Hallo miteinander,

ich tüftle schon eine Weile herum, aber ich bekomme EAP-TLS mit dem neuen WIFI-Modul unter RouterOS 7.14 nicht zum Laufen. Als Hardware habe ich den RB5009 sowie den cAP AX.

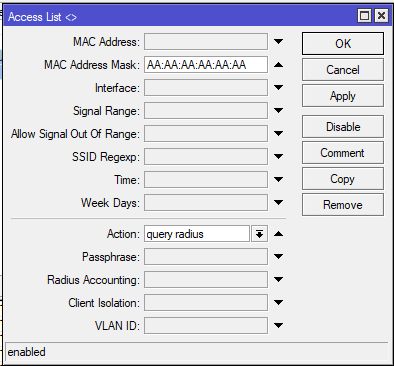

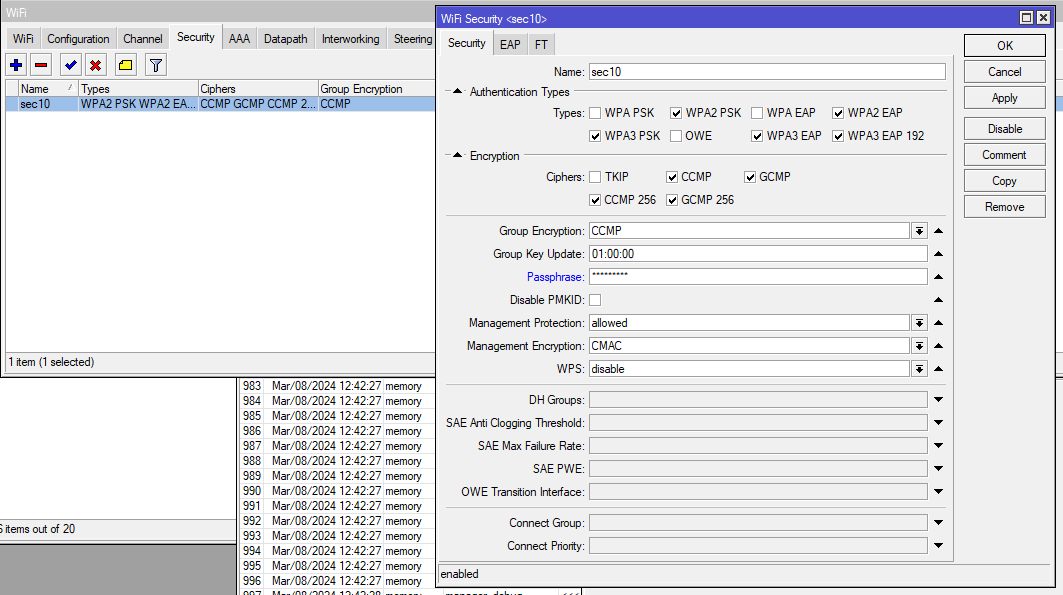

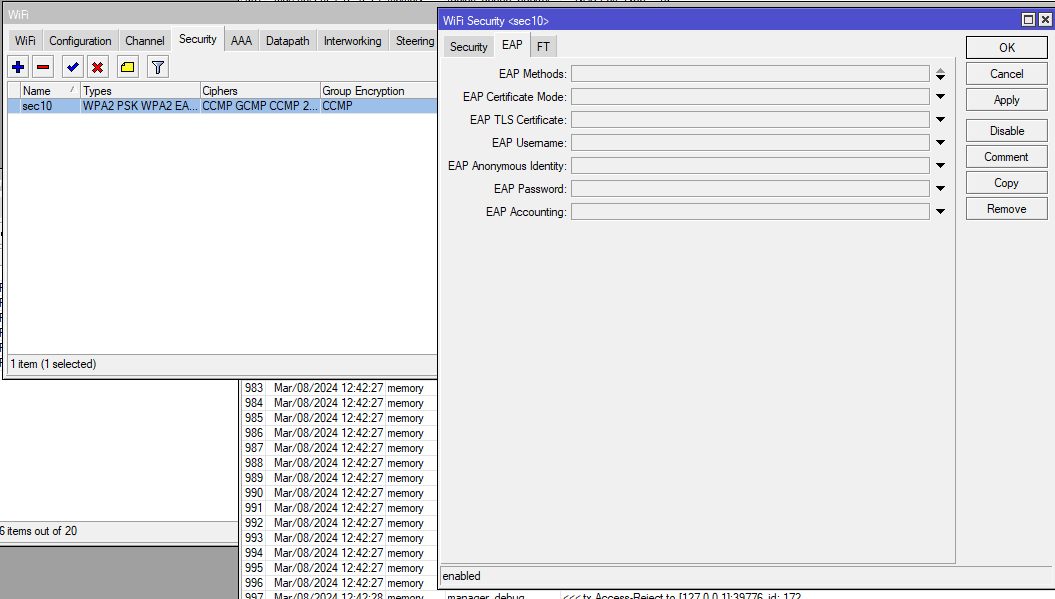

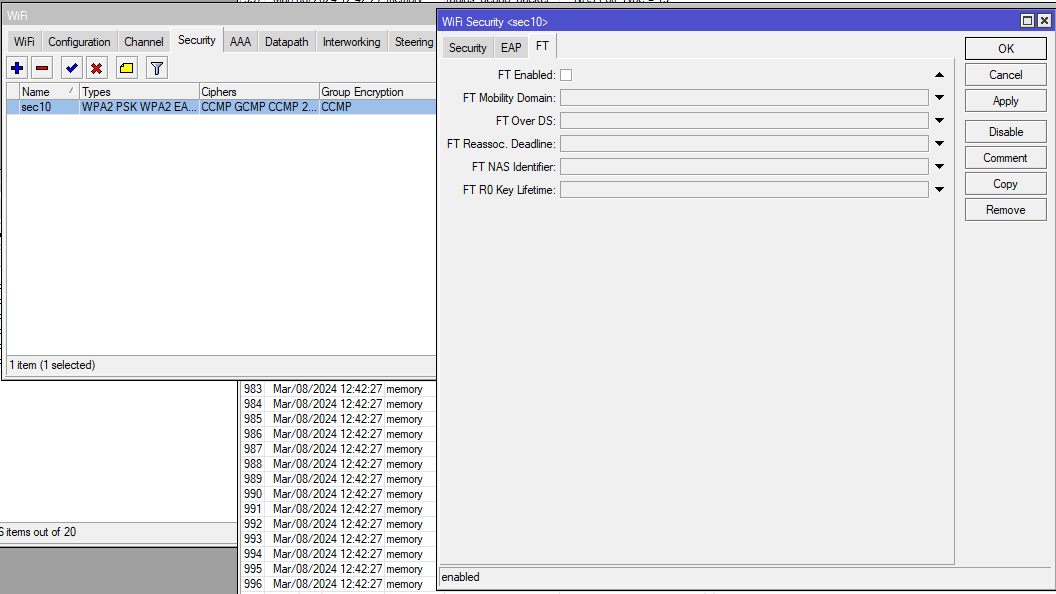

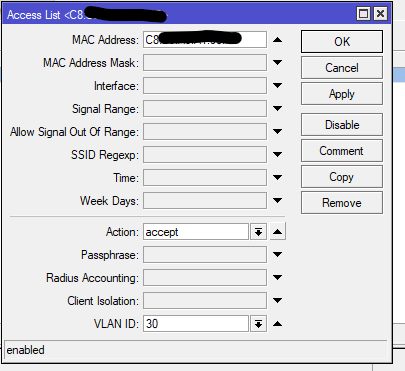

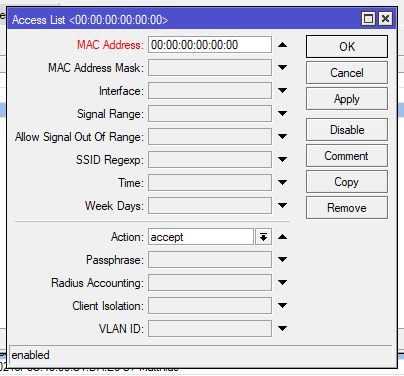

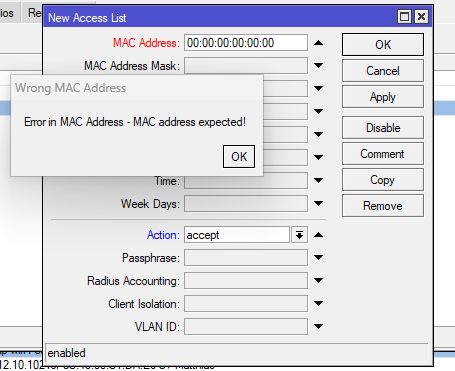

Ich habe hier und an anderer Stelle einige Anleitungen gefunden - und auch bei Mikrotik selbst findet sich etwas zu EAP-TLS. Das Problem dabei ist, dass sich diese Anleitungen soweit ich das beurteilen kann noch auf das alte "Wireless"-Modul beziehen und sich mit dem neuen WIFI-Modul doch einige Änderungen ergeben haben (z.B.: die Einträge in der Access list sind nicht mehr so möglich, wie das von aqui beschrieben wurde; unter Security gibt es keine Auswahlmöglichkeit "Passthrough" bei TLS-Methods; Ich habe gelesen, dass man die Zertifikate mit secp384r1 und sha384 sollte/muss - aber sha384 kann ich beim Erstellen eines Zertifikats gar nicht auswählen, das ist nur per Terminal-Eingabe möglich; .......)

Ich seht, ein Haufen Probleme.... Ich muss dazu sagen, dass ich nur interessierter Laie bin und das EAP-TLS unter dem "Wireless"-Modul nie ausprobiert habe. Aber ich habe Dot1x/MAB fürs LAN auf meinem ICX6450 unter Verwendung des UserManagers des RB5009 zum Laufen gebracht, etc. etc.

Ich stelle mir halt mittlerweile die Frage ob EAP-TLS unter dem neuen WIFI-Modul überhaupt (schon) funktioniert.

Ich hätte gerne verschiedene Benutzer in verschiedene VLANs geschickt (Laptop, Handy, Tablet unter Verwendung von EAP-TLS ins VLAN10; Kaffeemaschine, Receiver, etc. ohne EAP-TLS ins VLAN 20; usw.). Das alles mit nur einer SSID. Ein Fallback-Gastnetz brauche ich dabei nicht (ist ja mit dem Mikrotik nicht möglich). Sollte überhaupt einmal ein Gast ins WLAN wollen, soll der mir seine MAC geben und darf dann ins (abgetrennte) VLAN99.

Vielleicht kennt Ihr ja eine Anleitung explizit für das neue WIFI-Modul oder könnt mir so den einen oder anderen Fingerzeig geben.

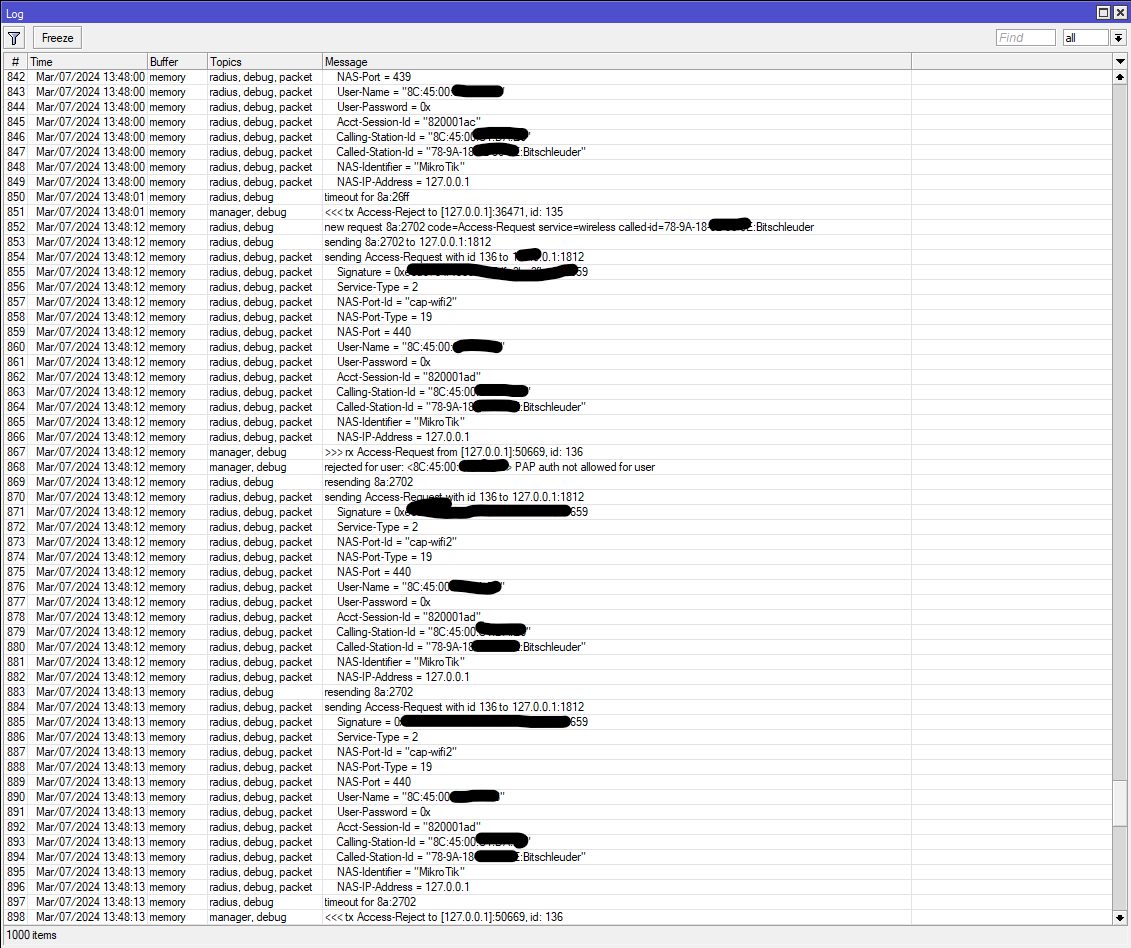

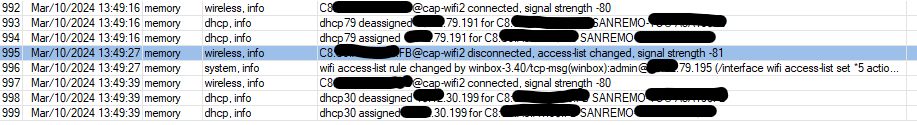

Anbei ein Log. Müsste der Username nicht dem Zertifikatsnamen entsprechen?

ich tüftle schon eine Weile herum, aber ich bekomme EAP-TLS mit dem neuen WIFI-Modul unter RouterOS 7.14 nicht zum Laufen. Als Hardware habe ich den RB5009 sowie den cAP AX.

Ich habe hier und an anderer Stelle einige Anleitungen gefunden - und auch bei Mikrotik selbst findet sich etwas zu EAP-TLS. Das Problem dabei ist, dass sich diese Anleitungen soweit ich das beurteilen kann noch auf das alte "Wireless"-Modul beziehen und sich mit dem neuen WIFI-Modul doch einige Änderungen ergeben haben (z.B.: die Einträge in der Access list sind nicht mehr so möglich, wie das von aqui beschrieben wurde; unter Security gibt es keine Auswahlmöglichkeit "Passthrough" bei TLS-Methods; Ich habe gelesen, dass man die Zertifikate mit secp384r1 und sha384 sollte/muss - aber sha384 kann ich beim Erstellen eines Zertifikats gar nicht auswählen, das ist nur per Terminal-Eingabe möglich; .......)

Ich seht, ein Haufen Probleme.... Ich muss dazu sagen, dass ich nur interessierter Laie bin und das EAP-TLS unter dem "Wireless"-Modul nie ausprobiert habe. Aber ich habe Dot1x/MAB fürs LAN auf meinem ICX6450 unter Verwendung des UserManagers des RB5009 zum Laufen gebracht, etc. etc.

Ich stelle mir halt mittlerweile die Frage ob EAP-TLS unter dem neuen WIFI-Modul überhaupt (schon) funktioniert.

Ich hätte gerne verschiedene Benutzer in verschiedene VLANs geschickt (Laptop, Handy, Tablet unter Verwendung von EAP-TLS ins VLAN10; Kaffeemaschine, Receiver, etc. ohne EAP-TLS ins VLAN 20; usw.). Das alles mit nur einer SSID. Ein Fallback-Gastnetz brauche ich dabei nicht (ist ja mit dem Mikrotik nicht möglich). Sollte überhaupt einmal ein Gast ins WLAN wollen, soll der mir seine MAC geben und darf dann ins (abgetrennte) VLAN99.

Vielleicht kennt Ihr ja eine Anleitung explizit für das neue WIFI-Modul oder könnt mir so den einen oder anderen Fingerzeig geben.

Anbei ein Log. Müsste der Username nicht dem Zertifikatsnamen entsprechen?

Please also mark the comments that contributed to the solution of the article

Content-Key: 51283415647

Url: https://administrator.de/contentid/51283415647

Printed on: April 27, 2024 at 13:04 o'clock

11 Comments

Latest comment

Normalerweise kommt das mit dem klassischen wpa_supplicant Setup beim WLAN Client sofort zum Fliegen.

network={

scan_ssid=1

ssid="xyz"

key_mgmt=IEEE8021X

eap=PEAP

identity="user_name"

password="user_password"

phase2="autheap=MSCHAPV2"

} Müsste der Username nicht dem Zertifikatsnamen entsprechen?

Nein, das hängt immer davon ab ob du die Dot1x Clients klassisch mit Usernamen/Passwort oder mit Client Zertifikaten authorisierst.Bedenke das für EAP-TLS, EAP-TTLS und EAP-PEAP Methoden am Mikrotik Radius Server dort zwingend ein Server Zertifikat benötigt wird. Und zwar auch dann wenn man die Server Zertifikats Abfrage im Client deaktiviert hat.

EAP-MD5, das auch ohne Zertifikat arbeitet, supportet der Mikrotik Usermananger generell nicht! Siehe dazu auch HIER.

Grundlagen zu der Thematik auch hier und den weiterführenden Links dort.

Ehrlich gesagt klappt's nicht einmal mit klassischem User/Passwort..

Oha, dann hast du aber schon ein ganz anderes Problem im Unterbau! 🤔Hier als Beispiel mal eine "Quick and Dirty" Konfig damit.

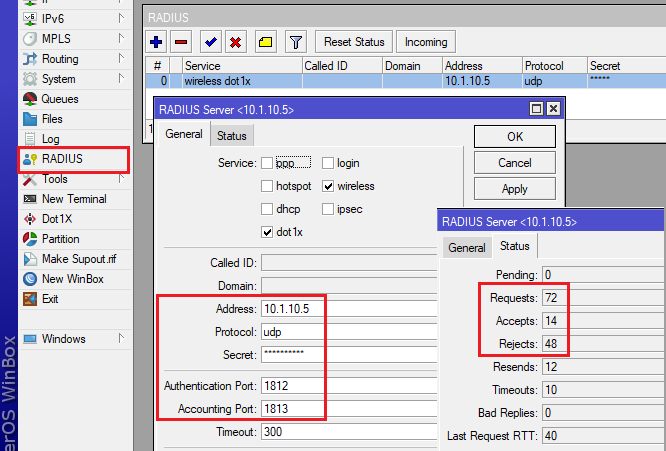

Radius Server und AP sind hier auf getrennten Geräten beide RouterOS 7.14. (Server = CRS Switch (10.1.10.5), AP = hAP ax2 (10.199.1.150))

Table of contents

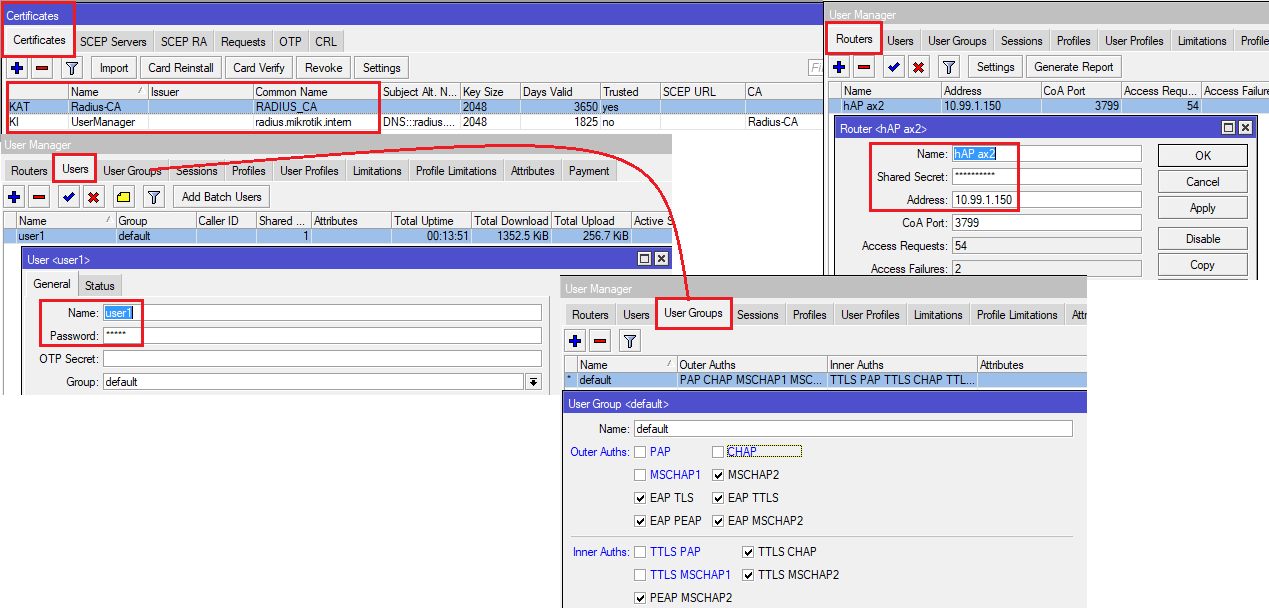

Setup User Manager (Radius Server)

Setup User Manager (Radius Server)

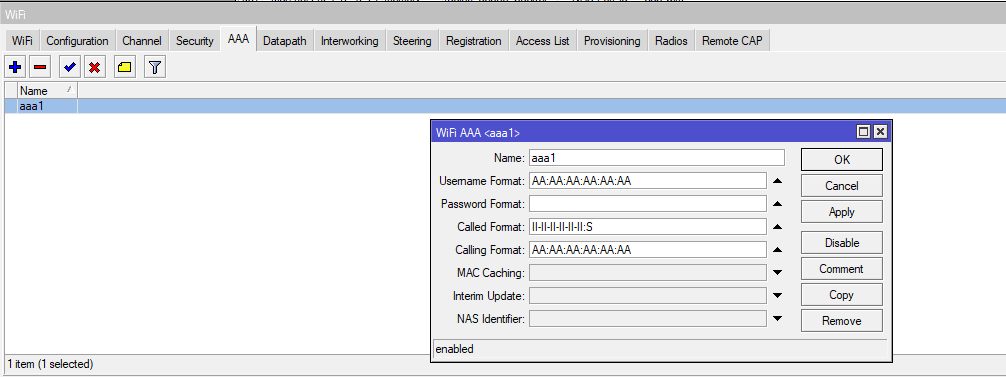

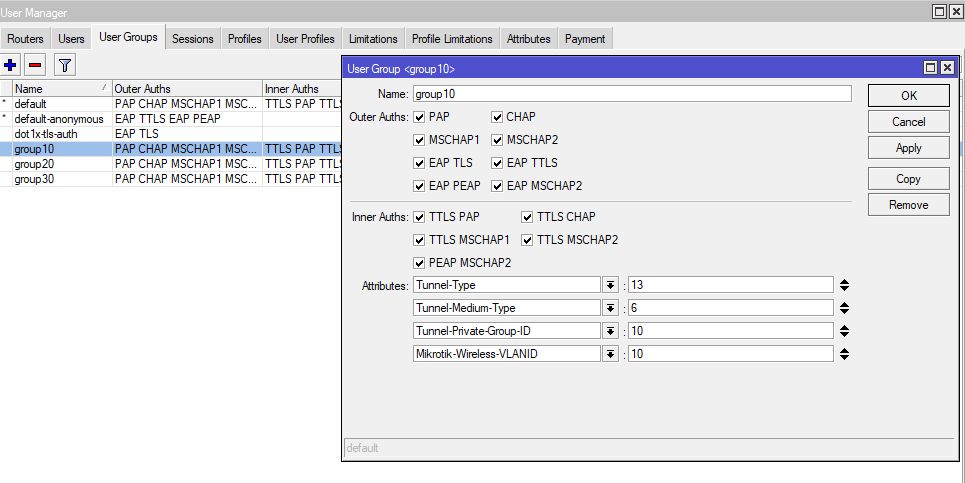

Wichtig ist hier das Server Zertifikat für die grundsätzliche Funktion des Radius Servers zu erstellen.Hier im Setup auch der Einfachheit halber keine dynamische VLAN Zuweisung.

Die exakte Einrichtung der des User Managers (Mikrotik Radius Server) insbesondere der Zertifikats Generierung kannst du HIER noch einmal genau nachsehen!

Setup Access Point (hAP ax2)

Setup Access Point (hAP ax2)

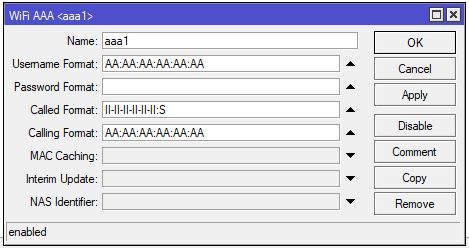

Konfiguration der Radius Server Adresse

Konfiguration der Radius Server Adresse

Wenn User Manager (Server) und AP (Supplicant) auf dem gleichen physischen Gerät sind, gibt man hier 127.0.0.1 an. Da hier im Setup getrennt, die IP des Radius Servers (User Manager auf CRS Switch)Die Statistiken zeigen hier die gesendeten Radius Requests sowie vom Server empfangenen Accepts und Rejects.

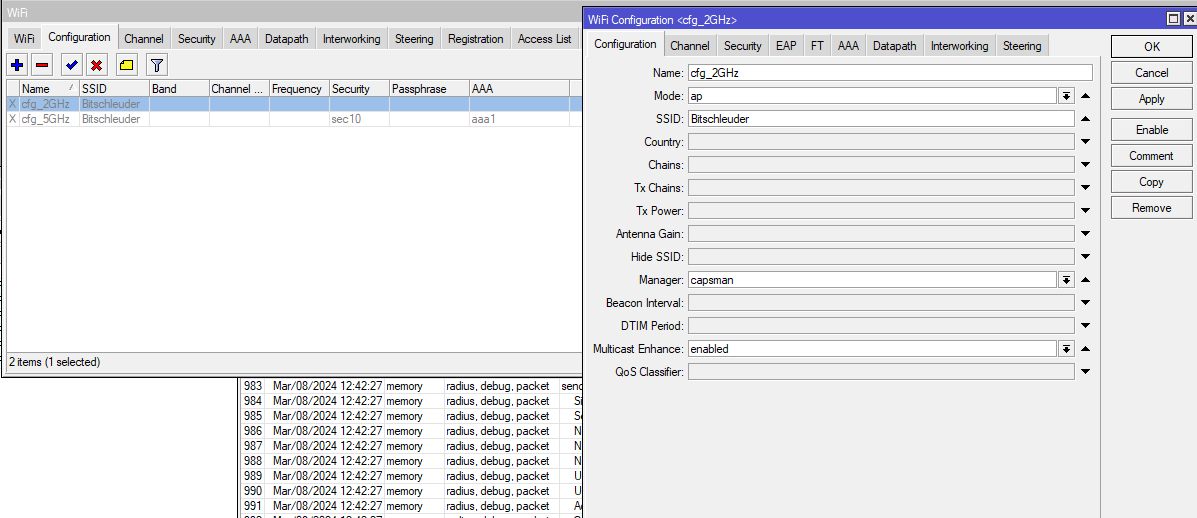

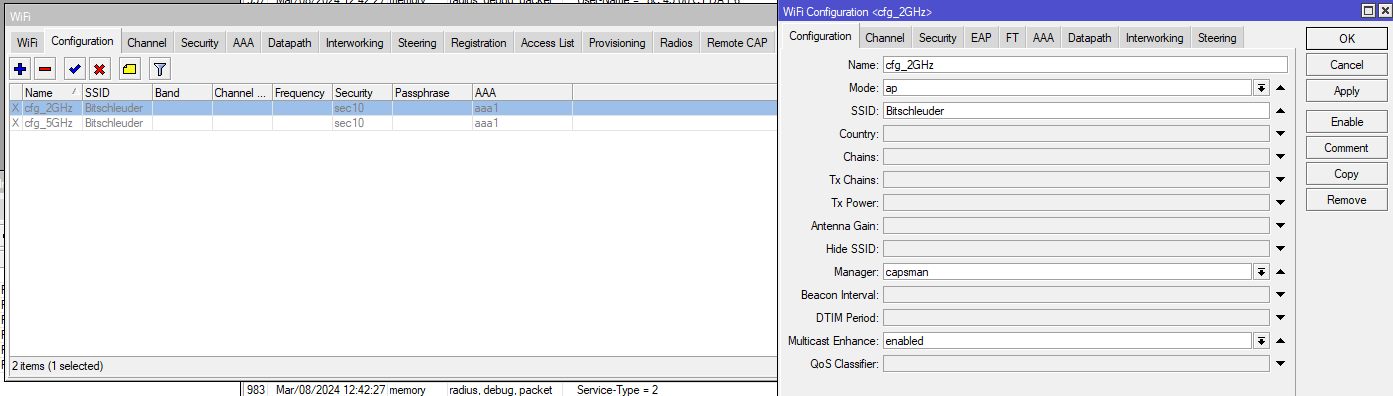

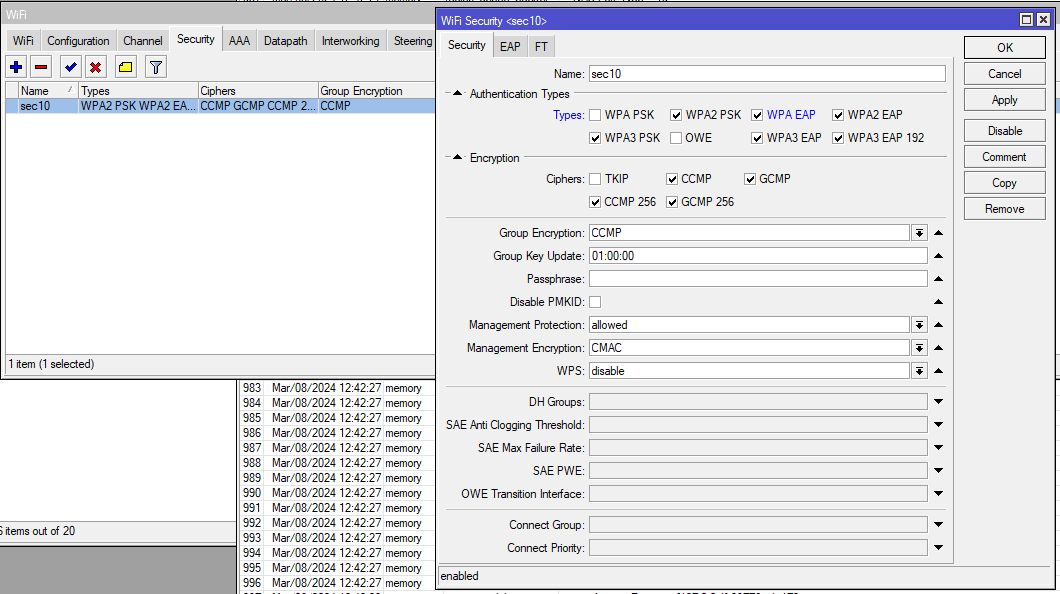

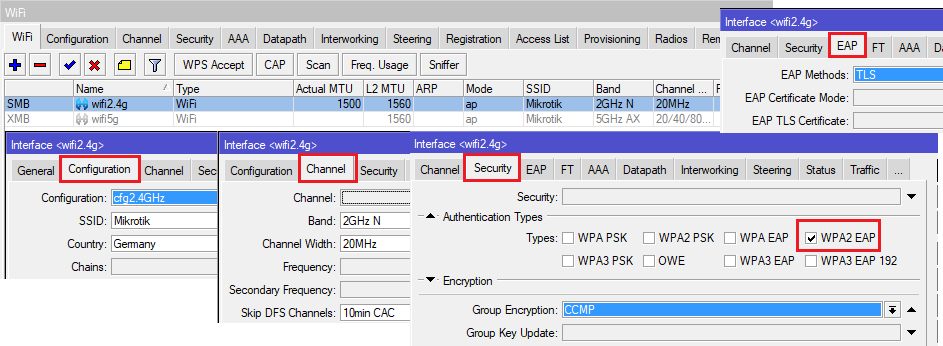

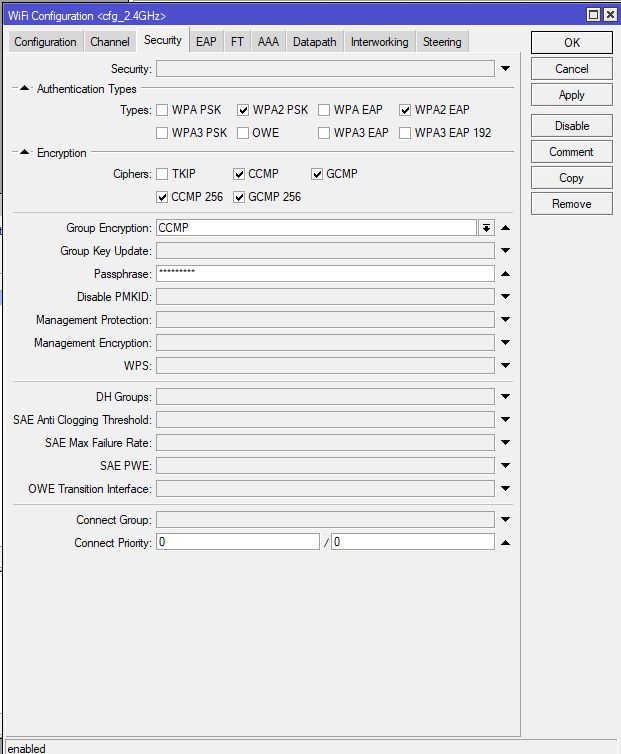

Einrichtung der WPA2-EAP SSID

Einrichtung der WPA2-EAP SSID

Der Einfachheit halber hier nur das 2,4 GHz Radio aktiviert. Log Check bei Client Login (Win 10 Client)

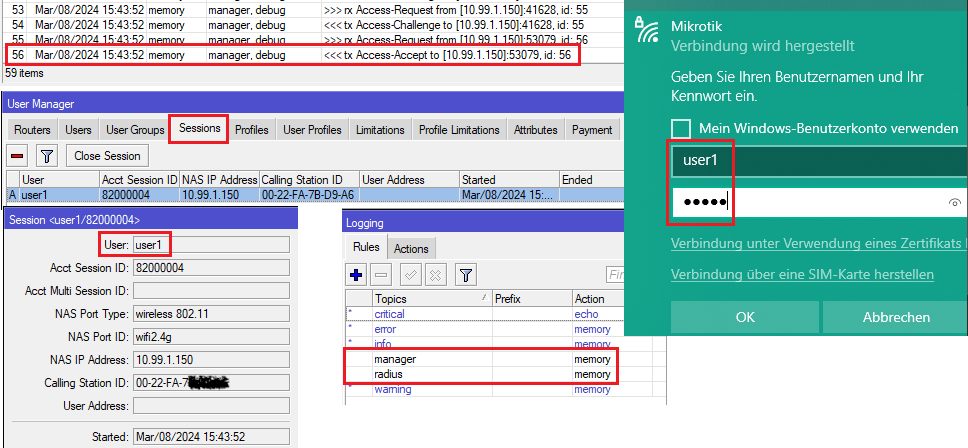

Log Check bei Client Login (Win 10 Client)

Radius Logging am Server aktiviert, zeigt den positiven Access Accept und die aktive User Session des Clients.Weitere Hinweise zu speziell den Windows Dot1x Clients, wie immer, HIER!

Fazit: Works as designed! 👍 😉

Glückwunsch! 👏

dass ich im User-Manager unter Routers nicht das Server-Zertifikat, sondern das CA-Zertifikat hinterlegt habe - so konnte das natürlich per se nichts werden

Die genaue Einrichtung per WinBox ist HIER noch einmal nachzulesen. aber was mache ich mit einfachen Geräten, die lediglich die Eingabe von SSID und Passwort erlauben.

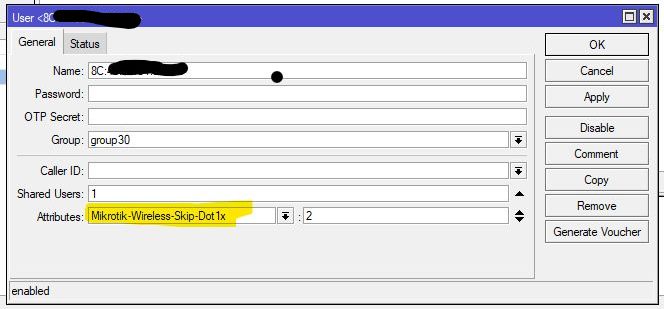

Die Endgeräte merken normalerweise durch das entsprechende Beaconing des APs das diese SSID ein WPA2-Enterprise WLAN mit 802.1x ist und wenn du auf "Verbinden" klickst poppt immer automatisch die Username Passwort Abfrage hoch!Bei WLAN Clients die keinen Dot1x fähigen Client onboard haben (Drucker etc.) musst du eine kombinierte Abfrage machen mit Mac und .1x. und den AP so einstellen das wenn Mac (MAB) erfolgreich war KEINE Dot1x Abfrage mehr kommt. Es muss also immer erst MAB und dann .1x kommen!

MAC-Bypass mit Mikrotik und 802.1x Credentials