WinFW: Unerklärliches Verhalten bei IPsec und PowerShell

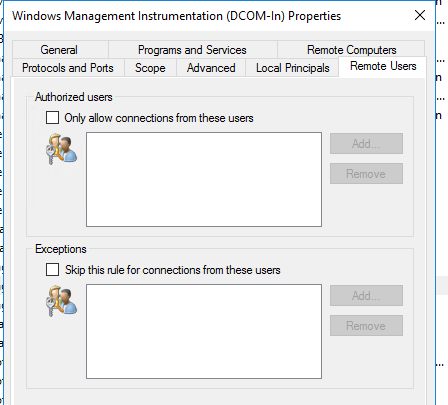

Kurz: Die Windows Firewall blockiert RPC (Port 135) sofern ich für Port 135 eine IPsec Regel aktiv habe die eine Benutzer-Authentifizierung erfordert (Kerberos V5, höchste Verschlüsslungsverfahren) für manche PowerShell Befehle (nicht alle)

Hallo, ich bin gerade dabei, IPsec zu implementieren, um eine Zero-Trust-Umgebung zu erreichen.

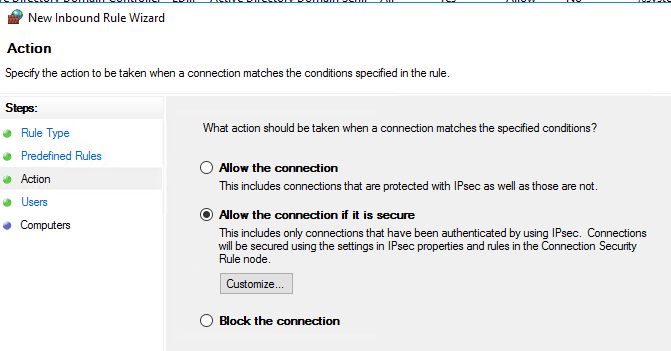

Dazu verwende ich die Windows-Firewall mit IPsec-Regeln (Verbindung zulassen, wenn sie sicher ist).

Soweit funktioniert alles bestens, bis auf manche PowerShell Befehle wie z.B.

Rename-Computer -Computername Computer1 -NewName Computer2 -DomainCredential Domain\Admin1

Der WMI und RPC nutzt um auf einem Remote-Computer den Hostnamen zu ändern.

oder

Restart-Computer -Computername Computer1

das seltsame dabei ist, das es funktioniert solange ich nicht die Benutzer-Authentifizierung der Firewall-Regel aktiviere, wenn ich hingegen nur auf eine Computerauthentifizierung setze, funktioniert es.

Andere PowerShell Befehle wie z.B. Invoke-Command, mit dem ich obige Befehle ja auch ausführen kann, funktionieren problemlos von der selben Sitzung aus, genauso wie SMB und C$ Freigabe und die Computerverwaltung die ja Meines Wisssens nach auch Port 135 anspricht?

Kann sich das jemand erklären?

--> PowerShell wurde auf einem erlaubten Remote-Computer mit einem erlaubten Remote-User gestartet.

--> In PowerShell, "whoami" bestätigt meine Identität (die ein erlaubter Remote-User ist)

--> Für Testzwecke habe ich eine FW-Regel erstellt die jeglichen Traffic erlaubt (alle Ports alle IPs) solange die Verbindung sicher ist und von "Remote-Computer1" und "Remote-User1" kommt. Selbes verhalten hier.

--> Test-NetConnection -ComputerName remotedevice -Port 135 zeigt an dass der Port offen ist

Hallo, ich bin gerade dabei, IPsec zu implementieren, um eine Zero-Trust-Umgebung zu erreichen.

Dazu verwende ich die Windows-Firewall mit IPsec-Regeln (Verbindung zulassen, wenn sie sicher ist).

Soweit funktioniert alles bestens, bis auf manche PowerShell Befehle wie z.B.

Rename-Computer -Computername Computer1 -NewName Computer2 -DomainCredential Domain\Admin1

Der WMI und RPC nutzt um auf einem Remote-Computer den Hostnamen zu ändern.

oder

Restart-Computer -Computername Computer1

das seltsame dabei ist, das es funktioniert solange ich nicht die Benutzer-Authentifizierung der Firewall-Regel aktiviere, wenn ich hingegen nur auf eine Computerauthentifizierung setze, funktioniert es.

Andere PowerShell Befehle wie z.B. Invoke-Command, mit dem ich obige Befehle ja auch ausführen kann, funktionieren problemlos von der selben Sitzung aus, genauso wie SMB und C$ Freigabe und die Computerverwaltung die ja Meines Wisssens nach auch Port 135 anspricht?

Kann sich das jemand erklären?

--> PowerShell wurde auf einem erlaubten Remote-Computer mit einem erlaubten Remote-User gestartet.

--> In PowerShell, "whoami" bestätigt meine Identität (die ein erlaubter Remote-User ist)

--> Für Testzwecke habe ich eine FW-Regel erstellt die jeglichen Traffic erlaubt (alle Ports alle IPs) solange die Verbindung sicher ist und von "Remote-Computer1" und "Remote-User1" kommt. Selbes verhalten hier.

--> Test-NetConnection -ComputerName remotedevice -Port 135 zeigt an dass der Port offen ist

Please also mark the comments that contributed to the solution of the article

Content-Key: 33753544137

Url: https://administrator.de/contentid/33753544137

Printed on: April 28, 2024 at 15:04 o'clock