Wiederkehrender Anmeldefehler auf Windows Server Essentials nach Kennwortänderung

Hallo zusammen....

Ich versuche das Problem so vollständig und einfach wie möglich zu beschreiben.

Bitte keine Kommentare nimm keinen Essentials. Dieser ist nunmal vorhanden und läuft und soll auch nicht weiter angefasst werden.

Ausgangslage

Windows Server Essentials 2016

Netzwerkdienste: DNS, DHCP, MS SQL Express mit 2 Datenbanken, Active Directory, WSUS, IIS (wird eigentlich nicht benötigt), AutoCAD Lizenzserver, ein weiterer Lizenzserver von Leica, Branchensoftware, APC Powerchute, Fujitsu RAID, Veeam, Time Server Dienst, u.a.

Keine Kennwortrichtlinie für Sperrung nach x Fehlanmeldungen

Alles funktional

Konto Administrator deaktiviert

Administratives Konto nennen wir mal BULLA mit Kennwort BLUBB

Kennwort war zu schwach bzw. zu vielen Personen bekannt, also musste es geändert werden.

Kennwort musste geändert werden

Aus BLUBB wird HULLA

Nach Änderung traten folgende Fehler auf:

Datenbank nicht mehr erreichbar

div. Dienste versagten

Branchensoftware nicht mehr funktional

Überprüfung der Dienste (und Aufgabenplanung - nur grob durchgesehen) und Anpassung der dort hinterlegten Anmeldungen

Datenbanken wieder erreichbar

div. Dienste wieder funktional

Branchensoftware wieder funktional

Im Systemlog im Bereich Windows-Protokolle/Sicherheit wurden vor der Anpassung 4 Fehlanmeldungen gefunden (ID 4625)

Nach der Anpassung blieb eine Fehlanmeldung mit ID 4625 bestehen, d.h. irgendein Dienst oder Person versucht sich weiterhin mit dem alten Kennwort für BLUBB anzumelden.

Die Funktionalität an sich ist jedoch vollumfänglich gegeben. Also keine Beeinträchtigung bemerkbar, obgleich dieser Fehlanmeldung.

Meine Frage ist nun:

Hat der Essentials irgendwelche Besonderheiten, wenn man das Kennwort eines administrativ verwendeten Kontos ändert?

Es gibt zwar 3 Dienste, welche als Anmeldekonto BLUBB haben, jedoch wurde dort das Kennwort auf HULLA angepasst und die Dienste starten, als dass auch die Funktionalitäten dieser Dienste gegeben sind. Kann es dennoch sein, dass es hier dran klemmt?

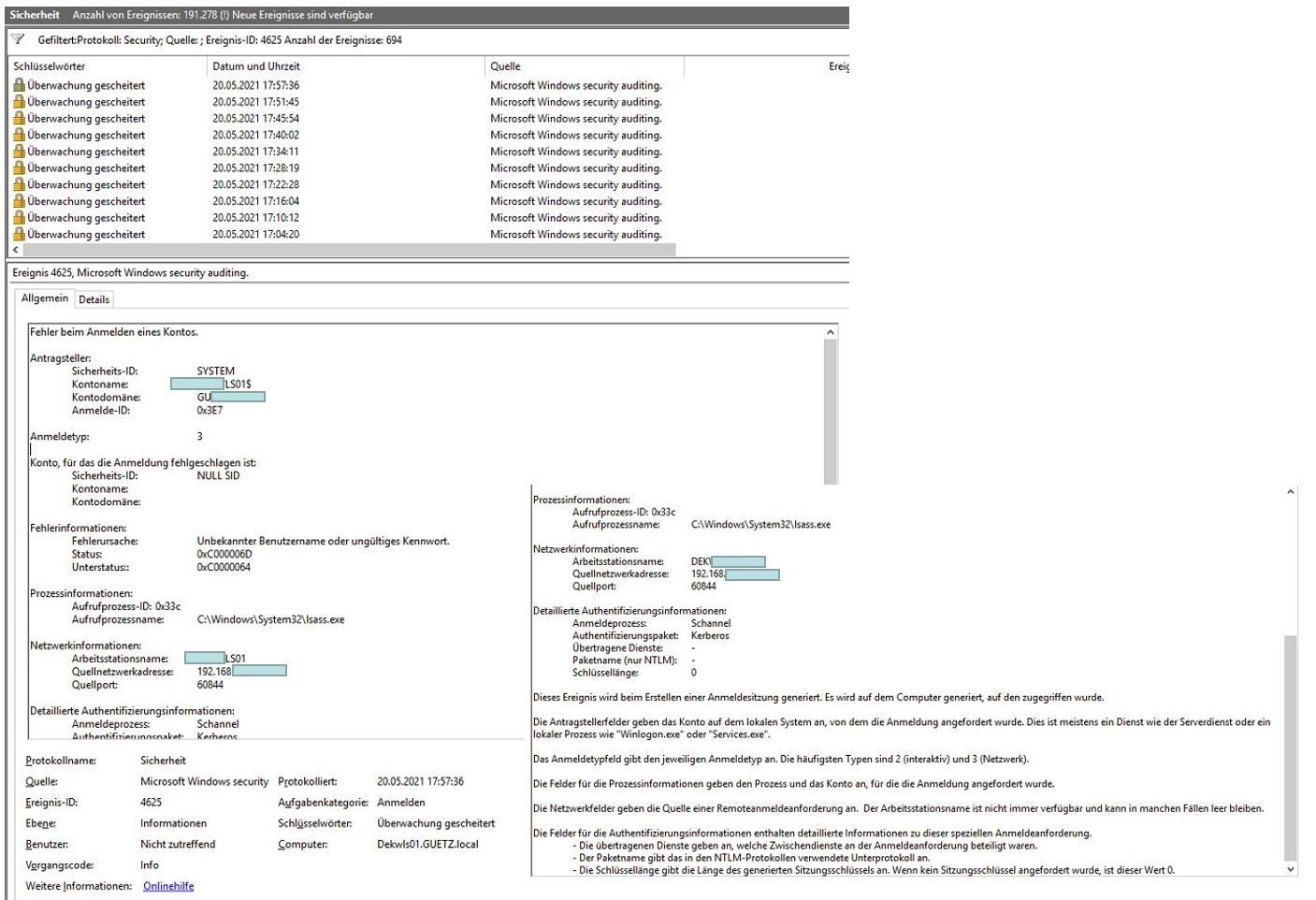

Im folgenden als Bild die Systemmeldung des Systemlogs, welche im 6 Minutentakt kommt.

Kann damit jemand etwas anfangen?

Ich werde daraus nicht schlau. Ich sehe nur, dass es irgendetwas mit Kerberos (oder auch nicht) zu tun hat, dass der Aufruf vom Server selbst stammt und dass der Quellport sich zufällig ändert. Bei anderen Fehlermeldungen dieser Art sehe ich auch direkt das Anmeldekonto. Hier nicht.

Die Kernfrage ist: Welche Anwendung/Dienst versucht sich hier anzumelden und wie bekomme ich das gelöst?

Hintergrund ist, dass so das Konto BLUBB immer wieder gesperrt wird, wenn man die entsprechende Kennwortrichtlinie aktiviert. Durch die Aktivierung der Richtlinie soll einem Brute Force Angriff vorgebeugt werden.

Ich versuche das Problem so vollständig und einfach wie möglich zu beschreiben.

Bitte keine Kommentare nimm keinen Essentials. Dieser ist nunmal vorhanden und läuft und soll auch nicht weiter angefasst werden.

Ausgangslage

Windows Server Essentials 2016

Netzwerkdienste: DNS, DHCP, MS SQL Express mit 2 Datenbanken, Active Directory, WSUS, IIS (wird eigentlich nicht benötigt), AutoCAD Lizenzserver, ein weiterer Lizenzserver von Leica, Branchensoftware, APC Powerchute, Fujitsu RAID, Veeam, Time Server Dienst, u.a.

Keine Kennwortrichtlinie für Sperrung nach x Fehlanmeldungen

Alles funktional

Konto Administrator deaktiviert

Administratives Konto nennen wir mal BULLA mit Kennwort BLUBB

Kennwort war zu schwach bzw. zu vielen Personen bekannt, also musste es geändert werden.

Kennwort musste geändert werden

Aus BLUBB wird HULLA

Nach Änderung traten folgende Fehler auf:

Datenbank nicht mehr erreichbar

div. Dienste versagten

Branchensoftware nicht mehr funktional

Überprüfung der Dienste (und Aufgabenplanung - nur grob durchgesehen) und Anpassung der dort hinterlegten Anmeldungen

Datenbanken wieder erreichbar

div. Dienste wieder funktional

Branchensoftware wieder funktional

Im Systemlog im Bereich Windows-Protokolle/Sicherheit wurden vor der Anpassung 4 Fehlanmeldungen gefunden (ID 4625)

Nach der Anpassung blieb eine Fehlanmeldung mit ID 4625 bestehen, d.h. irgendein Dienst oder Person versucht sich weiterhin mit dem alten Kennwort für BLUBB anzumelden.

Die Funktionalität an sich ist jedoch vollumfänglich gegeben. Also keine Beeinträchtigung bemerkbar, obgleich dieser Fehlanmeldung.

Meine Frage ist nun:

Hat der Essentials irgendwelche Besonderheiten, wenn man das Kennwort eines administrativ verwendeten Kontos ändert?

Es gibt zwar 3 Dienste, welche als Anmeldekonto BLUBB haben, jedoch wurde dort das Kennwort auf HULLA angepasst und die Dienste starten, als dass auch die Funktionalitäten dieser Dienste gegeben sind. Kann es dennoch sein, dass es hier dran klemmt?

Im folgenden als Bild die Systemmeldung des Systemlogs, welche im 6 Minutentakt kommt.

Kann damit jemand etwas anfangen?

Ich werde daraus nicht schlau. Ich sehe nur, dass es irgendetwas mit Kerberos (oder auch nicht) zu tun hat, dass der Aufruf vom Server selbst stammt und dass der Quellport sich zufällig ändert. Bei anderen Fehlermeldungen dieser Art sehe ich auch direkt das Anmeldekonto. Hier nicht.

Die Kernfrage ist: Welche Anwendung/Dienst versucht sich hier anzumelden und wie bekomme ich das gelöst?

Hintergrund ist, dass so das Konto BLUBB immer wieder gesperrt wird, wenn man die entsprechende Kennwortrichtlinie aktiviert. Durch die Aktivierung der Richtlinie soll einem Brute Force Angriff vorgebeugt werden.

Please also mark the comments that contributed to the solution of the article

Content-Key: 666943

Url: https://administrator.de/contentid/666943

Printed on: April 28, 2024 at 07:04 o'clock

13 Comments

Latest comment

Zitat von @yamaha0815:

Hallo zusammen....

Ich versuche das Problem so vollständig und einfach wie möglich zu beschreiben.

Bitte keine Kommentare nimm keinen Essentials. Dieser ist nunmal vorhanden und läuft und soll auch nicht weiter angefasst werden.

Ausgangslage

Windows Server Essentials 2016

Netzwerkdienste: DNS, DHCP, MS SQL Express mit 2 Datenbanken, Active Directory, WSUS, IIS (wird eigentlich nicht benötigt), AutoCAD Lizenzserver, ein weiterer Lizenzserver von Leica, Branchensoftware, APC Powerchute, Fujitsu RAID, Veeam, Time Server Dienst, u.a.

Keine Kennwortrichtlinie für Sperrung nach x Fehlanmeldungen

Alles funktional

Konto Administrator deaktiviert

warum?Hallo zusammen....

Ich versuche das Problem so vollständig und einfach wie möglich zu beschreiben.

Bitte keine Kommentare nimm keinen Essentials. Dieser ist nunmal vorhanden und läuft und soll auch nicht weiter angefasst werden.

Ausgangslage

Windows Server Essentials 2016

Netzwerkdienste: DNS, DHCP, MS SQL Express mit 2 Datenbanken, Active Directory, WSUS, IIS (wird eigentlich nicht benötigt), AutoCAD Lizenzserver, ein weiterer Lizenzserver von Leica, Branchensoftware, APC Powerchute, Fujitsu RAID, Veeam, Time Server Dienst, u.a.

Keine Kennwortrichtlinie für Sperrung nach x Fehlanmeldungen

Alles funktional

Konto Administrator deaktiviert

Administratives Konto nennen wir mal BULLA mit Kennwort BLUBB

ok...Kennwort war zu schwach bzw. zu vielen Personen bekannt, also musste es geändert werden.

Kennwort musste geändert werden

Aus BLUBB wird HULLA

ok..Kennwort musste geändert werden

Aus BLUBB wird HULLA

Nach Änderung traten folgende Fehler auf:

Datenbank nicht mehr erreichbar

div. Dienste versagten

klar warum... oder?Branchensoftware nicht mehr funktional

klar warum.. oder?Überprüfung der Dienste (und Aufgabenplanung - nur grob durchgesehen) und Anpassung der dort hinterlegten Anmeldungen

Datenbanken wieder erreichbar

div. Dienste wieder funktional

Branchensoftware wieder funktional

Im Systemlog im Bereich Windows-Protokolle/Sicherheit wurden vor der Anpassung 4 Fehlanmeldungen gefunden (ID 4625)

Nach der Anpassung blieb eine Fehlanmeldung mit ID 4625 bestehen, d.h. irgendein Dienst oder Person versucht sich weiterhin mit dem alten Kennwort für BLUBB anzumelden.

Die Funktionalität an sich ist jedoch vollumfänglich gegeben. Also keine Beeinträchtigung bemerkbar, obgleich dieser Fehlanmeldung.

Meine Frage ist nun:

Hat der Essentials irgendwelche Besonderheiten, wenn man das Kennwort eines administrativ verwendeten Kontos ändert?

das passiert, wenn sinnlos software installiert wird... (hurra, ich kann setup.exe ausführen, also bin ich admin) nicht jede Software

musss mit administrativen rechten laufen, und in der regel legt man(n) oder frau dafür konten an... mit sowas nicht passiert, wie bei dir!

das

Es gibt zwar 3 Dienste, welche als Anmeldekonto BLUBB haben, jedoch wurde dort das Kennwort auf HULLA angepasst und die Dienste starten, als dass auch die Funktionalitäten dieser Dienste gegeben sind. Kann es dennoch sein, dass es hier dran klemmt?

ja...nein... mal sehen... wer hat es installiert?Im folgenden als Bild die Systemmeldung des Systemlogs, welche im 6 Minutentakt kommt.

Kann damit jemand etwas anfangen?

Ich werde daraus nicht schlau. Ich sehe nur, dass es irgendetwas mit Kerberos (oder auch nicht) zu tun hat, dass der Aufruf vom Server selbst stammt und dass der Quellport sich zufällig ändert. Bei anderen Fehlermeldungen dieser Art sehe ich auch direkt das Anmeldekonto. Hier nicht.

Die Kernfrage ist: Welche Anwendung/Dienst versucht sich hier anzumelden und wie bekomme ich das gelöst?

Hintergrund ist, dass so das Konto BLUBB immer wieder gesperrt wird, wenn man die entsprechende Kennwortrichtlinie aktiviert. Durch die Aktivierung der Richtlinie soll einem Brute Force Angriff vorgebeugt werden.

Frank

moin...

wiso... weil du nicht hören willst, das beim setup schon grobe fehler gemacht wurden?

Frank

wiso... weil du nicht hören willst, das beim setup schon grobe fehler gemacht wurden?

Warum werden in Fachforen immer wieder solche sinnfreien Antworten verfasst, warum nur?

wiso sinfrei, was ich geschrieben habe stimmt zu 100%In jedem Hausfrauenforum finde ich hilfreichere Anworten.

in einem hausfrauen forum würde dir auch gesagt werden , das du bei der installation unordentlich warst!So etwas NERVT!

besserwisserei auch!Frank

Servus,

@Vision2015: Danke Frank, ich wollte nicht der Erste sein, der los wettert

Dürfen es noch 100 Gramm mehr sein? Mal im Ernst...auch ein 2016 Essentials ist ein DC und sollte nicht, weil es der einzige Server im Netz ist, zugepflastert werden bis Oberkante Unterlippe. Auch hier gilt: ein DC ist ein DC ist ein DC, auch wenn es Geld kostet und es niemand hören will.

Versuche mal den WSUS ohne IIS (der eigentlich nicht benötigt wird?) zu betreiben...geht nicht, den mindestens dafür ist der IIS gut.

Hab ihr wirklich Admin-Kennwörter mit 5 Großbuchstaben im Einsatz? Wieso aktiviert ihr nicht die Kennwortrichtlinie und denkt euch ein vernünftiges Admin-Kennwort aus, das genau der Admin hat und das in Kopie in einem Umschlag im Tresor liegt.

Das der Quellport sich ändert ist doch normal.

Teste mal bitte folgendes:

1. Läuft dein WSUS ohne Fehler? Am Besten mal Benutzeroberfläche starten.

2. Läuft dein IIS sauber? Auch hier bitte mal das Programm starten.

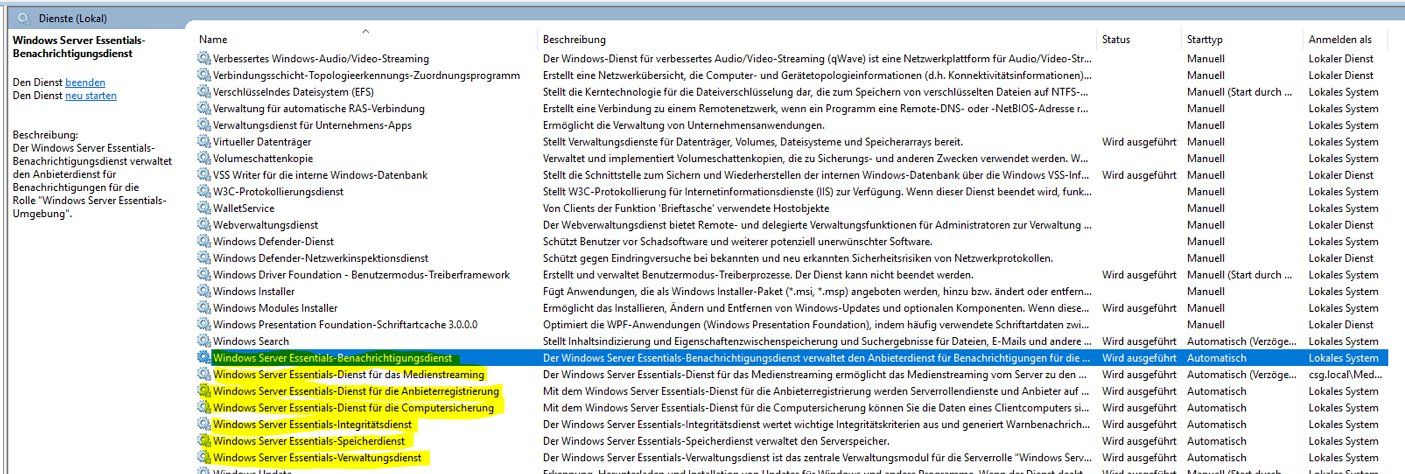

3. Beende mal bitte die gelb markierten Dienste und lass den Server eine Stunde so laufen. Der WSE meckert bisschen rum, funktioniert aber trotzdem.

Anschließend kontrolliere, ob der Fehler immer noch alle 6 Minuten auftritt und melde dich wieder. Ist nur ein Bauchgefühl, aber ich denke die Richtung stimmt.

Gruß Arno

@Vision2015: Danke Frank, ich wollte nicht der Erste sein, der los wettert

Zitat von @yamaha0815:

Ausgangslage

Windows Server Essentials 2016

Netzwerkdienste: DNS, DHCP, MS SQL Express mit 2 Datenbanken, Active Directory, WSUS, IIS (wird eigentlich nicht benötigt), AutoCAD Lizenzserver, ein weiterer Lizenzserver von Leica, Branchensoftware, APC Powerchute, Fujitsu RAID, Veeam, Time Server Dienst, u.a.

Ausgangslage

Windows Server Essentials 2016

Netzwerkdienste: DNS, DHCP, MS SQL Express mit 2 Datenbanken, Active Directory, WSUS, IIS (wird eigentlich nicht benötigt), AutoCAD Lizenzserver, ein weiterer Lizenzserver von Leica, Branchensoftware, APC Powerchute, Fujitsu RAID, Veeam, Time Server Dienst, u.a.

Dürfen es noch 100 Gramm mehr sein? Mal im Ernst...auch ein 2016 Essentials ist ein DC und sollte nicht, weil es der einzige Server im Netz ist, zugepflastert werden bis Oberkante Unterlippe. Auch hier gilt: ein DC ist ein DC ist ein DC, auch wenn es Geld kostet und es niemand hören will.

Versuche mal den WSUS ohne IIS (der eigentlich nicht benötigt wird?) zu betreiben...geht nicht, den mindestens dafür ist der IIS gut.

Kennwort musste geändert werden

Aus BLUBB wird HULLA

Aus BLUBB wird HULLA

Hab ihr wirklich Admin-Kennwörter mit 5 Großbuchstaben im Einsatz? Wieso aktiviert ihr nicht die Kennwortrichtlinie und denkt euch ein vernünftiges Admin-Kennwort aus, das genau der Admin hat und das in Kopie in einem Umschlag im Tresor liegt.

...dass der Aufruf vom Server selbst stammt und dass der Quellport sich zufällig ändert. Bei anderen Fehlermeldungen dieser Art sehe ich auch direkt das Anmeldekonto. Hier nicht.

Das der Quellport sich ändert ist doch normal.

Die Kernfrage ist: Welche Anwendung/Dienst versucht sich hier anzumelden und wie bekomme ich das gelöst?

Teste mal bitte folgendes:

1. Läuft dein WSUS ohne Fehler? Am Besten mal Benutzeroberfläche starten.

2. Läuft dein IIS sauber? Auch hier bitte mal das Programm starten.

3. Beende mal bitte die gelb markierten Dienste und lass den Server eine Stunde so laufen. Der WSE meckert bisschen rum, funktioniert aber trotzdem.

Anschließend kontrolliere, ob der Fehler immer noch alle 6 Minuten auftritt und melde dich wieder. Ist nur ein Bauchgefühl, aber ich denke die Richtung stimmt.

Gruß Arno

moin...

Ich habe mit dem Setup nix zu tun. Ich habe den Server so übernommen.

klar...

dein tun hat! es wäre an dir gewesen, vorher die abhängigkeiten zu prüfen! nur so nebenbei.... du hast den bock geschossen, nicht wir!

Na vielleicht kannst du auch nix für, weil du bei Mircosoft angestellt bist. Die liefern auch meist 100% stimmige Antworten, welche mit der eigentliche Frage nix zu tun haben und damit exakt NULL Informationsgehalt haben.

gut gebrüllt Löwe... aber stimmt, ich kann nix dafür, das blinder Aktionismus zum disaster wird...

übrigens... wenn du, wie ich weiter oben beschrieben habe die Kennwortrichtlinie abschalten würdest, weil deswegen bekommst du ja die Ereignis-ID: 4625 würdest du schneller wissen, wer sich versucht anzumelden....

aber was weiß ich den schon vom AD.... oder von Servern...

Frank

Zitat von @yamaha0815:

Kollege, ich habe eine einfache und eindeutige Frage gestellt. Wenn du nicht im Stande bist eine vernüftige Antwort darzubieten, dann lass es bzw. mach es nach Nuhr: Einfach F.... halten.

wir sind keine kollegen, so einen bockmist würde ich nicht bauen, und du hast eine eindeutige antwort bekommen....Kollege, ich habe eine einfache und eindeutige Frage gestellt. Wenn du nicht im Stande bist eine vernüftige Antwort darzubieten, dann lass es bzw. mach es nach Nuhr: Einfach F.... halten.

Ich habe mit dem Setup nix zu tun. Ich habe den Server so übernommen.

Ich habe keine Software installiert, sondern versucht den Server sicherer zu machen (Brute Force von innen).

der ansatz ist ja nicht schlecht, und auch sicher nett gemeint- nur machst du etwas ohne vorher zu prüfen, welche auswirkungendein tun hat! es wäre an dir gewesen, vorher die abhängigkeiten zu prüfen! nur so nebenbei.... du hast den bock geschossen, nicht wir!

Wenn du das nicht auf die Reihe bekommst, dann solltest du dir schnellstmöglich dein Level resetten lassen.

ok.. in der zeit lernst du bitte was über sicherheit... und planung!Na vielleicht kannst du auch nix für, weil du bei Mircosoft angestellt bist. Die liefern auch meist 100% stimmige Antworten, welche mit der eigentliche Frage nix zu tun haben und damit exakt NULL Informationsgehalt haben.

übrigens... wenn du, wie ich weiter oben beschrieben habe die Kennwortrichtlinie abschalten würdest, weil deswegen bekommst du ja die Ereignis-ID: 4625 würdest du schneller wissen, wer sich versucht anzumelden....

aber was weiß ich den schon vom AD.... oder von Servern...

Frank

Moin,

WS die Kollegen Für versuchen zu sagen: Das Kennwort ist an so vielen Stellen "fest verankert" daß Du durch das Ändern das System zerbrochen hast. Du mußt die Änderungen überall bachführen.

Deswegen bindet man die Software an spezielle Accounts, derenen Paßwörter auch nicht weitergegeben werden, so daß der Administrative Account wirklich nur zum Administrieren da ist und ohne Probleme sein Paßwort ändern kann.

Weil das ein "normaler Admin" im Gegensatz zu Hausfrauen weiß, muß man das i.d.R. nicht explizit hinschreiben.

Du hast nun die undankbare Aufgabe überall in Deinem System die Stellen zu suchen, in denen das Paßwort des Accounts eingetragen war.

lks

WS die Kollegen Für versuchen zu sagen: Das Kennwort ist an so vielen Stellen "fest verankert" daß Du durch das Ändern das System zerbrochen hast. Du mußt die Änderungen überall bachführen.

Deswegen bindet man die Software an spezielle Accounts, derenen Paßwörter auch nicht weitergegeben werden, so daß der Administrative Account wirklich nur zum Administrieren da ist und ohne Probleme sein Paßwort ändern kann.

Weil das ein "normaler Admin" im Gegensatz zu Hausfrauen weiß, muß man das i.d.R. nicht explizit hinschreiben.

Du hast nun die undankbare Aufgabe überall in Deinem System die Stellen zu suchen, in denen das Paßwort des Accounts eingetragen war.

lks

moin...

da hst du deinen ersten Ansatz.....

Frank

Die von dir genannten Dienste werde ich am Samstag abend mal nach und nach abschalten. Danke. Das ist jetzt mal ein hilfreicher Ansatz, Geht doch.

da hst du deinen ersten Ansatz.....

übrigens... wenn du, wie ich weiter oben beschrieben habe die Kennwortrichtlinie abschalten würdest, weil deswegen bekommst du ja die Ereignis-ID: 4625 würdest du schneller wissen, wer sich versucht anzumelden....

Frank

SONDERN SO ÜBERNOMMEN

Ich habe schon öfters solche Server in die Finger bekommen und jedes mal hat es mehr arbeit gemacht, als gleich eine neue Landschaft zu bilden. Schon wegen der Domain .local, die nicht mehr verwendet werden sollte.

Du kannst gar nicht mehr verantworten, was bei dem Server noch alles verbogen ist und welche Hintertürchen sich der ex-Kollege offen gelassen hat. Systemhäuser fangen erst gar nicht mehr an solche Server zu pflegen, sie verkaufen gleich einen neuen Server, der sauber installiert ist. Das hilft dir zwar jetzt nicht mehr weiter, aber in Zukunft oder jemanden Anderen vielleicht.

moin...

ich habe ihm ja schon geschrieben, das er doch bitte die Kennwortrichtlinie Abschalten soll, deswegen bekommt er ja die Ereignis-ID: 4625 -

ergo, so wird er nie rausfinden, welches Konto /Dinest /SID da falsche login daten benutzt....

aber das will er ja nicht einsehen....

Frank

Zitat von @NordicMike:

Ich habe schon öfters solche Server in die Finger bekommen und jedes mal hat es mehr arbeit gemacht, als gleich eine neue Landschaft zu bilden. Schon wegen der Domain .local, die nicht mehr verwendet werden sollte.

Du kannst gar nicht mehr verantworten, was bei dem Server noch alles verbogen ist und welche Hintertürchen sich der ex-Kollege offen gelassen hat. Systemhäuser fangen erst gar nicht mehr an solche Server zu pflegen, sie verkaufen gleich einen neuen Server, der sauber installiert ist. Das hilft dir zwar jetzt nicht mehr weiter, aber in Zukunft oder jemanden Anderen vielleicht.

es geht ja nicht um den vorwurf, das er das so übernommen hat, sondern eher darum, das er ohne zu prüfen, was für abhängigkeiten daran geknüpft sind... sich einfach an einen server zu setzen und machen.... das ist kontraproduktiv!SONDERN SO ÜBERNOMMEN

Ich habe schon öfters solche Server in die Finger bekommen und jedes mal hat es mehr arbeit gemacht, als gleich eine neue Landschaft zu bilden. Schon wegen der Domain .local, die nicht mehr verwendet werden sollte.

Du kannst gar nicht mehr verantworten, was bei dem Server noch alles verbogen ist und welche Hintertürchen sich der ex-Kollege offen gelassen hat. Systemhäuser fangen erst gar nicht mehr an solche Server zu pflegen, sie verkaufen gleich einen neuen Server, der sauber installiert ist. Das hilft dir zwar jetzt nicht mehr weiter, aber in Zukunft oder jemanden Anderen vielleicht.

ich habe ihm ja schon geschrieben, das er doch bitte die Kennwortrichtlinie Abschalten soll, deswegen bekommt er ja die Ereignis-ID: 4625 -

ergo, so wird er nie rausfinden, welches Konto /Dinest /SID da falsche login daten benutzt....

aber das will er ja nicht einsehen....

Frank

Zitat von @yamaha0815:

@NixVerstehen

Auxh an dich der Hinweis: ICH HABE DIESEN SERVER SO NICHT KONFIGURIERT, SONDERN SO ÜBERNOMMEN und soll nun eben das Ding ein wenig sicherer machen. Den Server auf Links zu drehen ist vom Budget her nicht drin. So einfach ist das.

Im Straßenbau sind auch viele Straßen und Brücken reif zum Abbruch und Neubau, doch irgendwie flicken ist billiger.

@NixVerstehen

Auxh an dich der Hinweis: ICH HABE DIESEN SERVER SO NICHT KONFIGURIERT, SONDERN SO ÜBERNOMMEN und soll nun eben das Ding ein wenig sicherer machen. Den Server auf Links zu drehen ist vom Budget her nicht drin. So einfach ist das.

Im Straßenbau sind auch viele Straßen und Brücken reif zum Abbruch und Neubau, doch irgendwie flicken ist billiger.

Hab ich schon verstanden, das du diesen Server so übernommen hast und versuchst, das Beste daraus zu machen. Aber wenn flicken nicht zielführend ist, weil der von deinem Vorgänger hinterlassene Murks zu groß ist, dann wäre "einmal neu" vermutlich besser, auch wenn es weh tut. Ich mach die IT in unserem Kleinunternehmen auch nur nebenher und hab das auch nicht gelernt, aber ich mach es mit Leidenschaft und versuche es so fachgerecht wie möglich zu erledigen. Ich hab hier einen 2016 Essentials als DC. Der macht auch nichts anderes. Dann einen 2019 Standard Hyper-V Host, der außerdem noch Veeam Backup beherbergt sowie darauf 2 x 2019 Standard als VM. Auf dem einen laufen Datev-Umgebung, Banking, Ordnerfreigaben und die Fehlzeitenverwaltung. Auf dem anderen laufen WSUS, Trendmicro WFBS und AAD-Connect. Das kostete alles keine Riesensummen, aber rennt völlig geschmeidig. Ist eben die Frage, ob man das für ein dutzend Clients braucht, aber wenn du anschließend nicht mehr flicken musst ist es gut investiertes Geld.

Nehmt es also bitte als gegeben hin. Wenn dir dein Chef sagt: Du machst mit dem was du hast das beste draus, dann ist das so. Also bitte keine weitere Diskussion. Lieber auf das eigentlich Problem fokusieren, danke.

Genau das ist das eigentliche Problem. Das andere ist nur die Auswirkung. Zum Glück unterschreibe ich mit "ppa.", da redet mir mein Chef nicht rein. Das ist eher anders herum...

Und nein, unsere nicht hochsicherheitskennwörter sind lediglich 2 Zeichen lang und bestehen aus den Ziffern 1 und 2. Oh man!

Immerhin...4 mögliche Kombinationen. Besser als kein Kennwort....

WSUS läuft ohne Fehler - Check.

IIS läuft ohne Fehler - Check

IIS läuft ohne Fehler - Check

Gut, den IIS kann man also ausschließen. Der ist nämlich wichtiger Bestandteil des Essentials. Wird zum Beispiel für die Connect-Funktion (http://meinserver/connect) verwendet oder auch für den völlig überflüssigen "Zugriff überall". Auch das Essentials-Dashboard benötigt zwingend den IIS.

Die von dir genannten Dienste werde ich am Samstag abend mal nach und nach abschalten. Danke. Das ist jetzt mal ein hilfreicher Ansatz, Geht doch.

Die Liste der Dienste oben im Bild kann man reduzieren:

Windows Server Essentials -Verwaltungsdienst, -Speicherdienst, -Integritätsdienst, -Benachrichtigungsdienst, -Dienst für die Computersicherung

Und beherzige bitte unbedingt den Vorschlag von @Vision2015, die Kennwortrichtlinie vorübergehend abzuschalten. Dann solltest du in den Logs und der Ereignisanzeige sehen, was sich hier anzumelden versucht.

Gruß NV