VLAN - erste Gehversuche

Hallo zusammen,

ich versuche folgendes Netzwerk per VLAN abzubilden.

Allerdings komme ich mit der Konfiguration der Switche nicht ganz zurecht und hoffe auf eure Hilfe.

Es handelt sich um 2x Zyxel GS1200-5HP

Netzwerk ist wie folgt verkabelt

Zyxel USG60W als Router ins Internet. Port 1 und 2 sind WAN Ports

Port 1: (offizielle IP) Glasfaser Uplink Dt. Glasfaser

Port 2: leer

Port 3: (192.168.0.252) verbunden mit Switch 1 - Port 1

Port 4: (192.168.1.1) verbunden mit Switch 1 - Port 3

Port 5 leer

Switch 1:

Port 1: verbunden mit Zyxel USG60W Port 2

Port 2: verbunden mit internem Netz (192.168.0.0/24)

Port 3: verbunden mit Zyxel USG60W Port 4

Port 4: Fritte als WLAN-Gastzugang (192.168.1.0/24)

Port 5: TK-Anlage (192.168.0.0/24)

Switch 2

Port 1: internes Netz

Port 2: leer

Port 3: Fritte WLAN-Gastzugang (Gartenhütte)

Port 4: Fritte WLAN-Gastzugang (Wohnzimmer)

Port 5: PC (192.168,0.0/24)

WLAN-Gastzugang 192.168.1.0/24

internes Netz: 192.168.0.0/24

Nun möchte ich, dass an Switch2 2 VLANs aufgespannt werden, die an Switch 1 wieder auseinander gelöst werden und in unterschiedliche Ports der USG60W geleitet werden.

Da ich mich jetzt schon 4x ausgesperrt habe, richte ich nun die Frage an euch.

Wie muss ich die VLANs konfigurieren an Switch 1 und 2 ?

Ja, es ist Absicht, dass an der USG60W 2 seperate Netze ankommen.

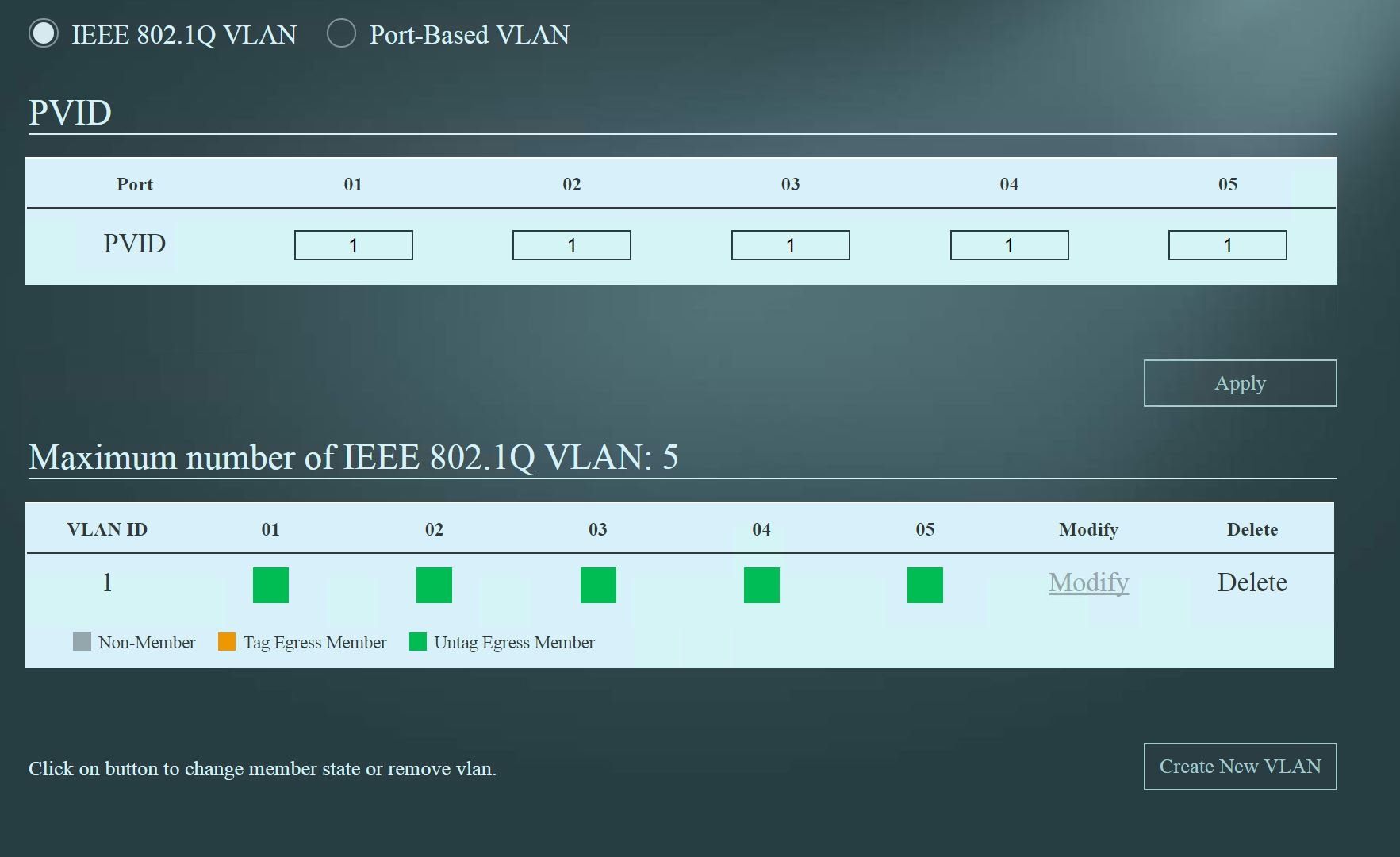

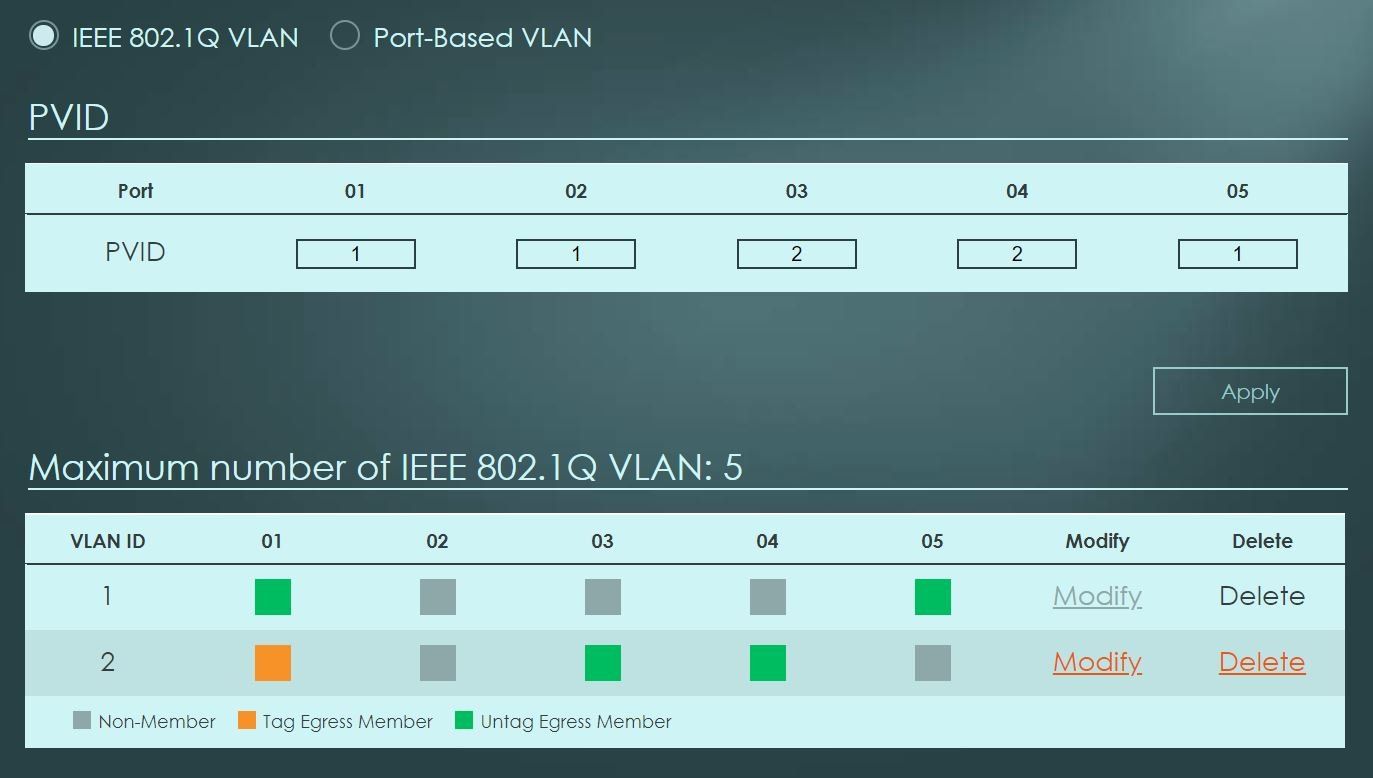

Aktuell sieht es auf beiden Switchen so aus:

Ich komme mit den "Tag egress Member" und "Untag Egress Member" nicht klar.

Ich möchte nicht an den Clients irgendwas an VLAN konfigurieren, das sollen nur die Switche machen.

Switch 1 VLAN1 mit Tag Egress Member auf folgenden Ports: 1,2

Switch 2 VLAN1 mit Tag Egress Member auf folgenden Ports: 1,5

Switch 1 VLAN2 mit Tag Egress Member auf folgenden Ports: 3,4

Switch 2 VLAN2 mit Tag Egress Member auf folgenden Ports: 1,3,4

Ausgesperrt, RESET der Switche nötig

-nächster Versuch:

Switch 1 VLAN1 mit UnTag Egress Member auf folgenden Ports: 1,2

Switch 2 VLAN1 mit UnTag Egress Member auf folgenden Ports: 1,5

Switch 1 VLAN2 mit UnTag Egress Member auf folgenden Ports: 3,4

Switch 2 VLAN2 mit UnTag Egress Member auf folgenden Ports: 1,3,4

Ausgesperrt, RESET der Switche nötig

Hier noch eine Übersicht, wie es aussehen soll, die beiden WLAN-APS sind ein Gerät, anders habe ich es in der Zeichnung nicht hinbekommen.

Kann mir mal jemand den Tritt in die richtige Richtung geben ?

Grüße, Henere

ich versuche folgendes Netzwerk per VLAN abzubilden.

Allerdings komme ich mit der Konfiguration der Switche nicht ganz zurecht und hoffe auf eure Hilfe.

Es handelt sich um 2x Zyxel GS1200-5HP

Netzwerk ist wie folgt verkabelt

Zyxel USG60W als Router ins Internet. Port 1 und 2 sind WAN Ports

Port 1: (offizielle IP) Glasfaser Uplink Dt. Glasfaser

Port 2: leer

Port 3: (192.168.0.252) verbunden mit Switch 1 - Port 1

Port 4: (192.168.1.1) verbunden mit Switch 1 - Port 3

Port 5 leer

Switch 1:

Port 1: verbunden mit Zyxel USG60W Port 2

Port 2: verbunden mit internem Netz (192.168.0.0/24)

Port 3: verbunden mit Zyxel USG60W Port 4

Port 4: Fritte als WLAN-Gastzugang (192.168.1.0/24)

Port 5: TK-Anlage (192.168.0.0/24)

Switch 2

Port 1: internes Netz

Port 2: leer

Port 3: Fritte WLAN-Gastzugang (Gartenhütte)

Port 4: Fritte WLAN-Gastzugang (Wohnzimmer)

Port 5: PC (192.168,0.0/24)

WLAN-Gastzugang 192.168.1.0/24

internes Netz: 192.168.0.0/24

Nun möchte ich, dass an Switch2 2 VLANs aufgespannt werden, die an Switch 1 wieder auseinander gelöst werden und in unterschiedliche Ports der USG60W geleitet werden.

Da ich mich jetzt schon 4x ausgesperrt habe, richte ich nun die Frage an euch.

Wie muss ich die VLANs konfigurieren an Switch 1 und 2 ?

Ja, es ist Absicht, dass an der USG60W 2 seperate Netze ankommen.

Aktuell sieht es auf beiden Switchen so aus:

Ich komme mit den "Tag egress Member" und "Untag Egress Member" nicht klar.

Ich möchte nicht an den Clients irgendwas an VLAN konfigurieren, das sollen nur die Switche machen.

Switch 1 VLAN1 mit Tag Egress Member auf folgenden Ports: 1,2

Switch 2 VLAN1 mit Tag Egress Member auf folgenden Ports: 1,5

Switch 1 VLAN2 mit Tag Egress Member auf folgenden Ports: 3,4

Switch 2 VLAN2 mit Tag Egress Member auf folgenden Ports: 1,3,4

Ausgesperrt, RESET der Switche nötig

-nächster Versuch:

Switch 1 VLAN1 mit UnTag Egress Member auf folgenden Ports: 1,2

Switch 2 VLAN1 mit UnTag Egress Member auf folgenden Ports: 1,5

Switch 1 VLAN2 mit UnTag Egress Member auf folgenden Ports: 3,4

Switch 2 VLAN2 mit UnTag Egress Member auf folgenden Ports: 1,3,4

Ausgesperrt, RESET der Switche nötig

Hier noch eine Übersicht, wie es aussehen soll, die beiden WLAN-APS sind ein Gerät, anders habe ich es in der Zeichnung nicht hinbekommen.

Kann mir mal jemand den Tritt in die richtige Richtung geben ?

Grüße, Henere

Please also mark the comments that contributed to the solution of the article

Content-Key: 363572

Url: https://administrator.de/contentid/363572

Printed on: May 9, 2024 at 17:05 o'clock

32 Comments

Latest comment

Hallo Henere,

zuerst denke ich in Deiner Beschreibung von Switch1 ist Port1 des Switch mit Port3 des USG60 und nicht mit Port2 verbunden. Weiterhin sollte es eigentlich schon nicht mehr richtig funktionieren, wenn Du den USG60 und Switch1 mit zwei Kabeln verbindest ohne eine VLAN-Trennung vorzunehmen.

Du musst zuerst an beiden Switchen ein weiteres VLAN anlegen, zum Beispiel VLAN2. An dem Port an dem beide Switche verbunden sind ist VLAN1 untagged und VLAN2 tagged (Switch1 Port2 und Switch2 Port1). Dann stellst Du an Switch1 den Port1 ausschließlich untagged an VLAN2 und die Ports3 bis Port5 ausschließlich untagged an VLAN1 (sollte schon sein).

Jetzt noch an Switch zwei den Port2 untagged an VLAN2 und nun hast Du an diesem Port das zweite Netz vom USG60.

Viel Spass und viel Erfolg!!

Grüße

Alex

zuerst denke ich in Deiner Beschreibung von Switch1 ist Port1 des Switch mit Port3 des USG60 und nicht mit Port2 verbunden. Weiterhin sollte es eigentlich schon nicht mehr richtig funktionieren, wenn Du den USG60 und Switch1 mit zwei Kabeln verbindest ohne eine VLAN-Trennung vorzunehmen.

Du musst zuerst an beiden Switchen ein weiteres VLAN anlegen, zum Beispiel VLAN2. An dem Port an dem beide Switche verbunden sind ist VLAN1 untagged und VLAN2 tagged (Switch1 Port2 und Switch2 Port1). Dann stellst Du an Switch1 den Port1 ausschließlich untagged an VLAN2 und die Ports3 bis Port5 ausschließlich untagged an VLAN1 (sollte schon sein).

Jetzt noch an Switch zwei den Port2 untagged an VLAN2 und nun hast Du an diesem Port das zweite Netz vom USG60.

Viel Spass und viel Erfolg!!

Grüße

Alex

Vielleicht erstmal die "VLAN Schnellschulung" lesen und verstehen:

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Dann das hiesige VLAN Tutorial lesen, was zu deinem Design ein entsprechendes Praxisbeispiel fertig zum Abtippen hat !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Als Router denkst du dir dann statt der im Tutoril aufgeführten Geräte deine Zyxel UTM Gurke.

Grundsätzlich gehst du so vor:

Etwas besonders ist es wenn du z.B. dein privates Netz im Default VLAN 1 laufen hast und das Gastnetz im VLAN 10, dann brauchst du nur ein VLAN einrichten (nämlich 10) und nur das Taggen auf dem Uplink.

So sähe es dann richtig aus:

Zyxel USG60W als Router ins Internet. Port 1 und 2 sind WAN Ports

Port 1: (offizielle IP) Glasfaser Uplink Dt. Glasfaser

Port 2: leer

Port 3: leer

Port 4: leer

Port 5 : Tagged Uplink Port für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

Switch 1:

Port 1: Tagged Uplink Port USG für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

Port 2: Untagged VLAN 1 Endgerät internem Netz (intern)

Port 3: Untagged VLAN 1 Endgerät internem Netz (intern, TK-Anlage (192.168.0.0/24))

Port 4: Untagged VLAN 10 Endgerät Gastnetz z.B. Fritte als Gastzugang Access Popint

Port 5: Tagged Uplink Port auf Switch 2 für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

Switch 2

Port 1: Untagged VLAN 1 Endgerät internes Netz

Port 2: leer

Port 3: Untagged VLAN 10 Endgerät Gastnetz AP (Gartenhütte)

Port 4: Untagged VLAN 10 Endgerät Gastnetz AP (Wohnzimmer)

Port 5: Tagged Uplink Port auf Switch 1 für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

So sähe es richtig aus.

Wie man einen WLAN Router als normalen Accesspoint betreibt kannst du hier nachlesen:

Kopplung von 2 Routern am DSL Port

Heimnetzwerk Aufbauen oder auch wie wird ein Longshine LCS-GS8408 eingerichtet

Dann das hiesige VLAN Tutorial lesen, was zu deinem Design ein entsprechendes Praxisbeispiel fertig zum Abtippen hat !

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Als Router denkst du dir dann statt der im Tutoril aufgeführten Geräte deine Zyxel UTM Gurke.

Grundsätzlich gehst du so vor:

- VLANs mit ihren IDs auf BEIDEN Switches einrichten

- Auf beiden Switches diesen VLANs entsprechende untagged Endgeräte Ports zuweisen.

- Auf beiden Switches einen tagged Uplink Port zuweisen über den die Switches verbunden sind und der für beide VLANs tagged ist. (Hier im Beispiel Port 5 und an Switch 1 zusätzlich noch Port 1 auf den USG Router)

- Fertig

Etwas besonders ist es wenn du z.B. dein privates Netz im Default VLAN 1 laufen hast und das Gastnetz im VLAN 10, dann brauchst du nur ein VLAN einrichten (nämlich 10) und nur das Taggen auf dem Uplink.

So sähe es dann richtig aus:

Zyxel USG60W als Router ins Internet. Port 1 und 2 sind WAN Ports

Port 1: (offizielle IP) Glasfaser Uplink Dt. Glasfaser

Port 2: leer

Port 3: leer

Port 4: leer

Port 5 : Tagged Uplink Port für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

Switch 1:

Port 1: Tagged Uplink Port USG für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

Port 2: Untagged VLAN 1 Endgerät internem Netz (intern)

Port 3: Untagged VLAN 1 Endgerät internem Netz (intern, TK-Anlage (192.168.0.0/24))

Port 4: Untagged VLAN 10 Endgerät Gastnetz z.B. Fritte als Gastzugang Access Popint

Port 5: Tagged Uplink Port auf Switch 2 für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

Switch 2

Port 1: Untagged VLAN 1 Endgerät internes Netz

Port 2: leer

Port 3: Untagged VLAN 10 Endgerät Gastnetz AP (Gartenhütte)

Port 4: Untagged VLAN 10 Endgerät Gastnetz AP (Wohnzimmer)

Port 5: Tagged Uplink Port auf Switch 1 für VLAN 1 und VLAN 10 (Vlan 1 als default VLAN untagged, PVID 1, VLAN 10 Tagged)

So sähe es richtig aus.

Wie man einen WLAN Router als normalen Accesspoint betreibt kannst du hier nachlesen:

Kopplung von 2 Routern am DSL Port

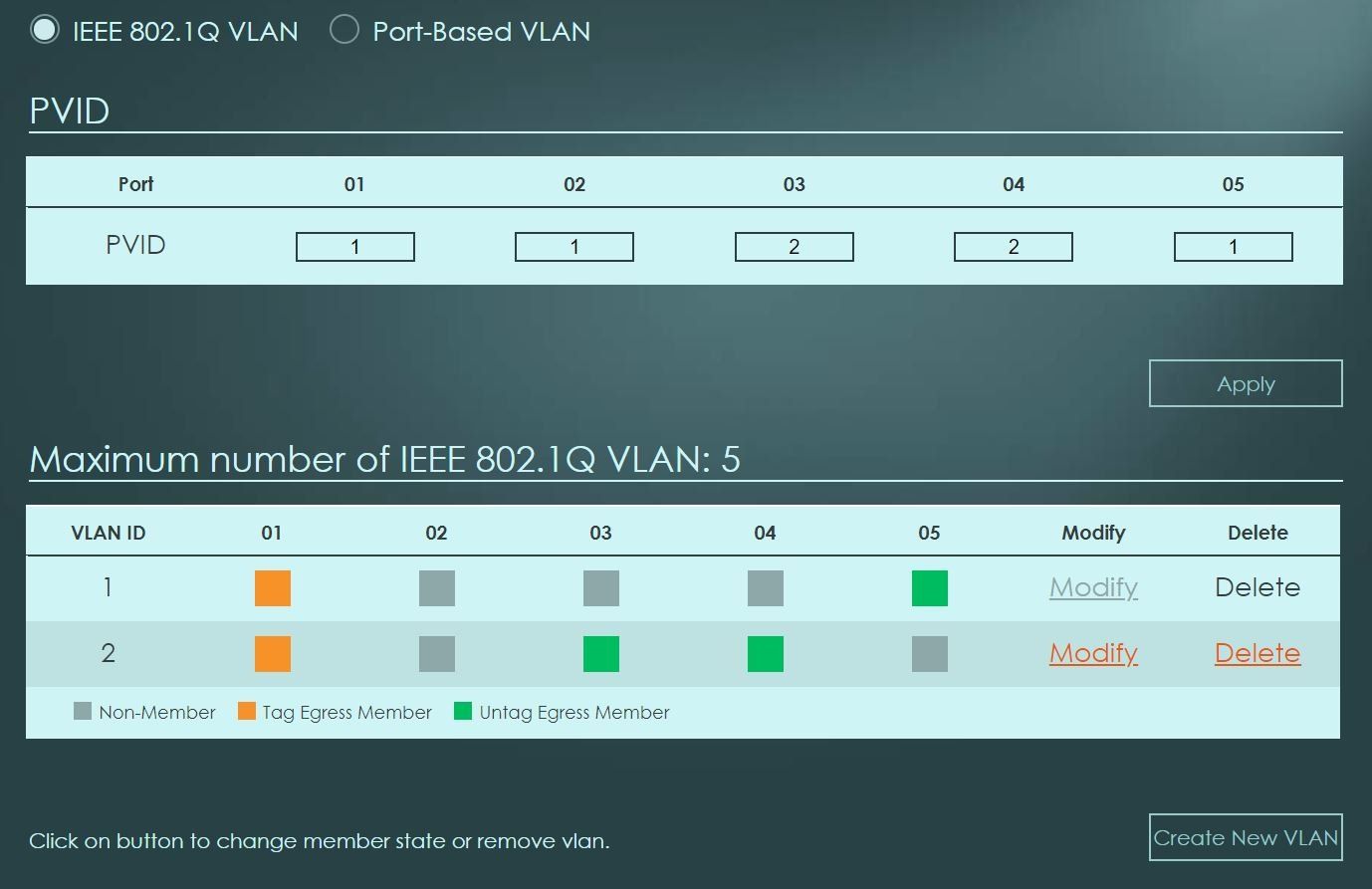

Schon gleich Switch 1 hat einen Fehler !!

Hier ist das VLAN 2 auf keinem Port Tagged eingetragen !

Oben wurde mehrfach gesagt das der Uplink Port auf den 2ten Switch TAGGED für das VLAN 2 eingetragen werden muss UND auch der Port auf die UTM Gurke !

Also müsste VLAN 2 mindestens 2 tagged Ports haben. Nichts ist zu sehen

Das gleiche Drama dann auch noch bei Switch 2.

Du solltest entsprechende Ratschläge auch umsetzen bzw. die Threads hier wirkjlich mal LESEN !

Wenns daran schon scheitert wird das hier ja böse enden

VLAN 1 ist das default VLAN das wird auf allen Tagged Uplinks immer untagged übertragen. Hier musst du NICHTS machen

VLAN 2 = JA !

Genau das Tagging dieses VLANs auf den Uplink Ports (Switch zu Switch und Switch zu UTM) FEHLT !

Dann machst du das an dem Port auch wo dein Konfig PC auch mit dranhängt !!

Dann ist das logisch, denn die Management IP Adresse liegt immer in VLAN 1!

Wenn du dem Konfig PC so den Ast absägst dann ist das klar. Belasse den also IMMER an einem Pret der immer in VLAN 1 bleibt !

Einzig nur der Port der beide Switches verbindet wird im VLAN 2 auf Tagged geklickt. Ab VLAN 1 musst du nichts fummeln !

ACHTUNG: Achte darauf das alle untagged Ports in VLAN 2 auch auf die PVID 2 ! gesetzt sind am Port !

Hier lesen zum Thema PVID:

Warum gibt es PVID bei VLANs?

Hier ist das VLAN 2 auf keinem Port Tagged eingetragen !

Oben wurde mehrfach gesagt das der Uplink Port auf den 2ten Switch TAGGED für das VLAN 2 eingetragen werden muss UND auch der Port auf die UTM Gurke !

Also müsste VLAN 2 mindestens 2 tagged Ports haben. Nichts ist zu sehen

Das gleiche Drama dann auch noch bei Switch 2.

Du solltest entsprechende Ratschläge auch umsetzen bzw. die Threads hier wirkjlich mal LESEN !

Wenns daran schon scheitert wird das hier ja böse enden

müsste ich doch an Switch1 den Port 2 für VLAN1 und VLAN2 auf getagged

Nein !VLAN 1 ist das default VLAN das wird auf allen Tagged Uplinks immer untagged übertragen. Hier musst du NICHTS machen

VLAN 2 = JA !

Genau das Tagging dieses VLANs auf den Uplink Ports (Switch zu Switch und Switch zu UTM) FEHLT !

Wenn ich das jedoch mache, darf ich die Switche hart resetten, da ich dann nicht mehr dran komme.

Ist unmöglich !Dann machst du das an dem Port auch wo dein Konfig PC auch mit dranhängt !!

Dann ist das logisch, denn die Management IP Adresse liegt immer in VLAN 1!

Wenn du dem Konfig PC so den Ast absägst dann ist das klar. Belasse den also IMMER an einem Pret der immer in VLAN 1 bleibt !

Einzig nur der Port der beide Switches verbindet wird im VLAN 2 auf Tagged geklickt. Ab VLAN 1 musst du nichts fummeln !

ACHTUNG: Achte darauf das alle untagged Ports in VLAN 2 auch auf die PVID 2 ! gesetzt sind am Port !

Hier lesen zum Thema PVID:

Warum gibt es PVID bei VLANs?

Schon gleich Switch 1 hat einen Fehler !!

Hier ist das VLAN 2 auf keinem Port Tagged eingetragen !

Oben wurde mehrfach gesagt das der Uplink Port auf den 2ten Switch TAGGED für das VLAN 2 eingetragen werden muss UND auch der Port auf die UTM Gurke !

Also müsste VLAN 2 mindestens 2 tagged Ports haben. Nichts ist zu sehen

Das gleiche Drama dann auch noch bei Switch 2.

Du solltest entsprechende Ratschläge auch umsetzen bzw. die Threads hier wirkjlich mal LESEN !

Wenns daran schon scheitert wird das hier ja böse enden

VLAN 1 ist das default VLAN das wird auf allen Tagged Uplinks immer untagged übertragen. Hier musst du NICHTS machen

VLAN 2 = JA !

Genau das Tagging dieses VLANs auf den Uplink Ports (Switch zu Switch und Switch zu UTM) FEHLT !

Dann machst du das an dem Port auch wo dein Konfig PC auch mit dranhängt !!

Dann ist das logisch, denn die Management IP Adresse liegt immer in VLAN 1!

Wenn du dem Konfig PC so den Ast absägst dann ist das klar. Belasse den also IMMER an einem Pret der immer in VLAN 1 bleibt !

Einzig nur der Port der beide Switches verbindet wird im VLAN 2 auf Tagged geklickt. Ab VLAN 1 musst du nichts fummeln !

ACHTUNG: Achte darauf das alle untagged Ports in VLAN 2 auch auf die PVID 2 ! gesetzt sind am Port !

Hier lesen zum Thema PVID:

Warum gibt es PVID bei VLANs?

Hast du das auch umgesetzt ? (Siehe Tutorial !)

Das ist doch auch klar, und solche Bimnsenweisheiten kannst du dir (und uns) ersparen. Logisch, dann hast du ja auch nur ein einziges dummes flaches Netz aber keine 2 IP Netze wie es sein soll !

Gehe doch einfach mal strategisch und schrittweise vor:

Dann erst kommt die UTM an einen Tagged Uplink an Switch 1 und muss selber auch einen Tagged Port hier für VLAN 2 haben und auch ein VLAN 2 IP Interface.

Alles ganz genau so wie es im VLAN_Tutorial doch schon genau beschrieben ist !

Hier ist das VLAN 2 auf keinem Port Tagged eingetragen !

Oben wurde mehrfach gesagt das der Uplink Port auf den 2ten Switch TAGGED für das VLAN 2 eingetragen werden muss UND auch der Port auf die UTM Gurke !

Also müsste VLAN 2 mindestens 2 tagged Ports haben. Nichts ist zu sehen

Das gleiche Drama dann auch noch bei Switch 2.

Du solltest entsprechende Ratschläge auch umsetzen bzw. die Threads hier wirkjlich mal LESEN !

Wenns daran schon scheitert wird das hier ja böse enden

müsste ich doch an Switch1 den Port 2 für VLAN1 und VLAN2 auf getagged

Nein !VLAN 1 ist das default VLAN das wird auf allen Tagged Uplinks immer untagged übertragen. Hier musst du NICHTS machen

VLAN 2 = JA !

Genau das Tagging dieses VLANs auf den Uplink Ports (Switch zu Switch und Switch zu UTM) FEHLT !

Wenn ich das jedoch mache, darf ich die Switche hart resetten, da ich dann nicht mehr dran komme.

Ist unmöglich !Dann machst du das an dem Port auch wo dein Konfig PC auch mit dranhängt !!

Dann ist das logisch, denn die Management IP Adresse liegt immer in VLAN 1!

Wenn du dem Konfig PC so den Ast absägst dann ist das klar. Belasse den also IMMER an einem Pret der immer in VLAN 1 bleibt !

Einzig nur der Port der beide Switches verbindet wird im VLAN 2 auf Tagged geklickt. Ab VLAN 1 musst du nichts fummeln !

ACHTUNG: Achte darauf das alle untagged Ports in VLAN 2 auch auf die PVID 2 ! gesetzt sind am Port !

Hier lesen zum Thema PVID:

Warum gibt es PVID bei VLANs?

Nur mit dem Gast-WLAN habe ich ein Problem

Weil du einfach nicht genau das umsetzt was man dir hier wohlwollend rät. ich komme trotz Regel auf der Firewall (Router) Lan1 - Lan2 - any accept Log nicht dran

Dir ist auch hoffentlich klar das man an der Firewall einen Tagged Port einrichten muss und auch ein VLAN 2 Interface !!Hast du das auch umgesetzt ? (Siehe Tutorial !)

Wenn ich VLAN2 wegnehme und nur noch VLAN1 auf allen Ports untagged habe, funktioniert alles.

Ach was....ehrlich ?!Das ist doch auch klar, und solche Bimnsenweisheiten kannst du dir (und uns) ersparen. Logisch, dann hast du ja auch nur ein einziges dummes flaches Netz aber keine 2 IP Netze wie es sein soll !

Gehe doch einfach mal strategisch und schrittweise vor:

- Erstelle die beiden VLANs auf den Switches

- Richte alle Ports dazu ein, die Tagged Uplinks zur Switchkopplung und die untagged Endgeräteports

- Dann steckst du mal 2 PCs mit den IP Adressen 192.168.0.100 und 192.168.0.200 an 2 untagged Ports ins VLAN 1 erstmal nur an einem Switch und pingst die an.

- Geht das, dann steckst du die beiden PCs im VLAN 1 an einen untagegd Port an Switch 1 und an einen VLAN 1 untagged Port an Switch 2. Da sollte der Ping auch klappen

- Genau das wiederholst du nun auch für VLAN 2 !

- 2 PCs mit den IP Adressen 192.168.1.100 und 192.168.1.200 ins VLAN 2 an 2 untagegd Ports und erstmal an nur einem Switch und pingst die an.

- Geht das, dann steckst du die beiden PCs im VLAN 2 an einen untagegd Port an Switch 1 und an einen VLAN 2 untagged Port an Switch 2. Da sollte der Ping dann auch klappen

Dann erst kommt die UTM an einen Tagged Uplink an Switch 1 und muss selber auch einen Tagged Port hier für VLAN 2 haben und auch ein VLAN 2 IP Interface.

Alles ganz genau so wie es im VLAN_Tutorial doch schon genau beschrieben ist !

Hallo Henere,

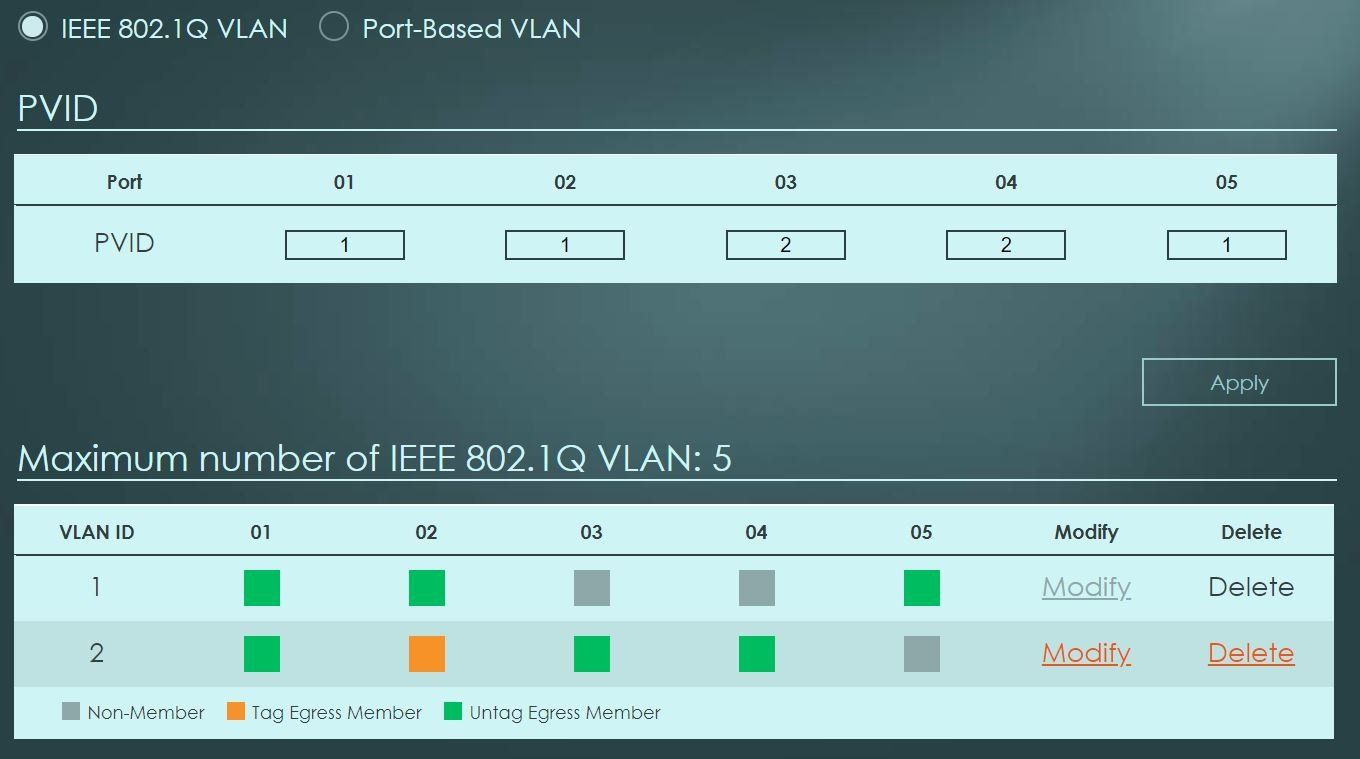

in der Kopie von Switch1 ist falsch, dass an Port1 zwei VLANs untagged sind, dies sollte eigentlich gar nicht zu konfigurieren gehen.

Dann wäre eigentlich alles richtig, da gibt es aber noch eine Besonderheit. Im Normalfall muss das VLAN1 (da Standard-VLAN) auch an den Ports mit denen die Switch verbunden sind auch untagged konfiguriert sein. Das ist je nach Switch-Hersteller anders (Cisco hätte mit Dein Einstellung kein Problem, Dlink hatte es bei mir nicht "verstanden).

Also wirf an Switch1 Port1 das VLAN2 raus und stelle an Switch1 Port2 VLAN1 auf untagged. Dann noch an Switch2 Port1 VLAN1 auch auf untergefasst - Fertig

Grüße

Alex

in der Kopie von Switch1 ist falsch, dass an Port1 zwei VLANs untagged sind, dies sollte eigentlich gar nicht zu konfigurieren gehen.

Dann wäre eigentlich alles richtig, da gibt es aber noch eine Besonderheit. Im Normalfall muss das VLAN1 (da Standard-VLAN) auch an den Ports mit denen die Switch verbunden sind auch untagged konfiguriert sein. Das ist je nach Switch-Hersteller anders (Cisco hätte mit Dein Einstellung kein Problem, Dlink hatte es bei mir nicht "verstanden).

Also wirf an Switch1 Port1 das VLAN2 raus und stelle an Switch1 Port2 VLAN1 auf untagged. Dann noch an Switch2 Port1 VLAN1 auch auf untergefasst - Fertig

Grüße

Alex

Hallo,

Du hast nur die Hälfte umgesetzt!!

An Switch1 Port1 liegen, nach Deiner Kopie, immer noch beide VLANs untagged!! Das funktioniert nicht!! "Untagged" bedeutet, dass die Pakete nicht markiert sind somit kommen an diesem Port die Pakete des VLANs 1 und 2 ohne Markierung und es kann niemand mehr unterscheiden, was in VLAN1 und was in VLAN2 gehört - funktioniert nicht!!

Du musst also am Switch1 Port1 das VLAN2 noch als "Non-Member" deklarieren!!

..ja, "untergefasst" war die Autokorrektur

Viele Grüße

Alex

Du hast nur die Hälfte umgesetzt!!

An Switch1 Port1 liegen, nach Deiner Kopie, immer noch beide VLANs untagged!! Das funktioniert nicht!! "Untagged" bedeutet, dass die Pakete nicht markiert sind somit kommen an diesem Port die Pakete des VLANs 1 und 2 ohne Markierung und es kann niemand mehr unterscheiden, was in VLAN1 und was in VLAN2 gehört - funktioniert nicht!!

Du musst also am Switch1 Port1 das VLAN2 noch als "Non-Member" deklarieren!!

..ja, "untergefasst" war die Autokorrektur

Viele Grüße

Alex

Zitat von @Henere:

Kann das sein, dass billige unmanaged Switche auf dem Weg zwischen den beiden Zyxeln das VLAN-Tag abschneiden ?

Kann das sein, dass billige unmanaged Switche auf dem Weg zwischen den beiden Zyxeln das VLAN-Tag abschneiden ?

Ja. Bzw. dann wird meist der ganze Frame verworfen.

Gruß

sk

Teste erst mal die direkte Verbindung, diese sollte aber funktionieren.

Wenn dann weitere Switche zwischen Switch1 und Switch2 sind, ist das nicht das normale interne Netz. In dem Kabel kommt das VLAN1 untagged und das VLAN2 tagged. Du musst also allen Switchen auf dem Weg diese Info am "Eingang" von Switch1 und am "Ausgang" zu Switch2 "mitgeben".

Grüße

Wenn dann weitere Switche zwischen Switch1 und Switch2 sind, ist das nicht das normale interne Netz. In dem Kabel kommt das VLAN1 untagged und das VLAN2 tagged. Du musst also allen Switchen auf dem Weg diese Info am "Eingang" von Switch1 und am "Ausgang" zu Switch2 "mitgeben".

Grüße

Oder einfach einstöpseln und fertig ?

Bei VLAN fähigen Switches befinden sich in der Werks (Default) Einstellungen ALLE Ports untagged im VLAN 1.Der Switch agiert also im Default wie ein ungemanagter Billigswitch.

Fazit: Ja, einstöpseln und geht sofern du da keine Segmentierung machen musst.

Übrigens schicken ungemanagte Billigswitches VLAN Tags in der Regel weiter mit. So ungewöhnlich das klingt aber die leiten diese Pakete unverändert weiter. Jedenfalls die meisten dieser China Teile.

Verlassen kann man sich aber nicht darauf, manche blocken diese Frames auch gnadenlos.

Im Zweifel also immer ausprobieren.

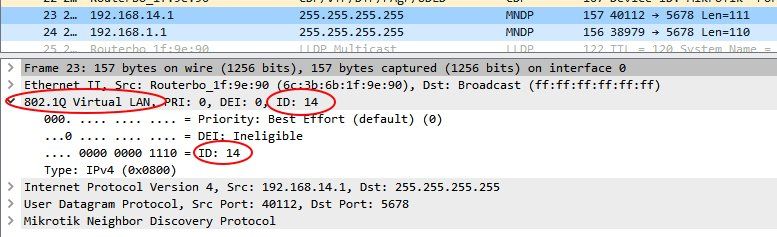

Dein bester Freund ist hier mal wieder....na du ahnst es schon ?!

Ja, genau ! Der Wireshark !!! Der beste Freund des Netzwerkers

Der zeigt den VLAN Header im Paket nämlich an, wie du hier am Beispiel des VLAN 14 sehen kannst:

Das würde aber voraussetzen, dass ich Switche habe, an denen ich Portmirroring machen kann.

Nein, nicht unbedingt !Wenn du einzig nur überprüfen willst ob dieser unmanaged Switch tagged Pakete weiterleitet dann schliesst du ihn an einen Tagged Port eines anderen Switches an und siehst dir mit dem Wireshark die Pakete an die aus dem unmanaged Switch rauskommen.

Kommen da Pakete und haben die ein VLAN Tag, dann gibt der unmanaged Switch die weiter.

Kommt nix dann blockt er die. Das er sie abstrippt gibt es nicht bei unmanaged, so intelligent sind die nicht.

Es reicht ja wenn du dir die Broadcast Pakete ansiehst die der Switch forwarden muss, auch die haben natürlich ein VLAN Tag.

Mirrorn musst du ausschliesslich nur wenn du Mac Adress spezifischen Traffic sehen willst von 2 Endgeräten z.B.

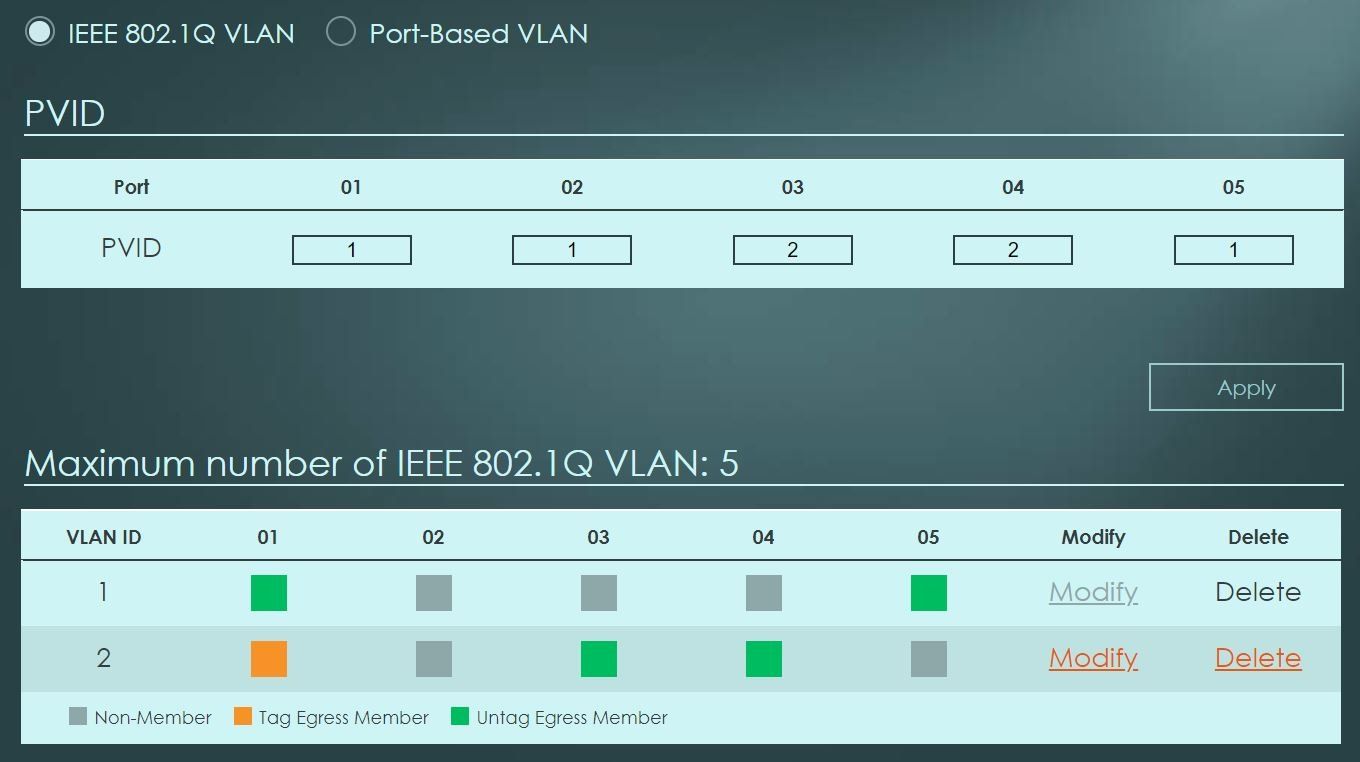

Was schlechter Stil ist ist die Tatsache das du für den Uplink auf dem Switch unterschiedliche Ports hast.

Es wäre sinnvoller da übersichtlicher dafür immer die gleichen Ports zu nehmen. Am Besten die ganz am Anfang oder Ende.

Noch der Konfig von oben müsste das dann so sein:

Wenn du hier 2 PCs dran hast der eine mit einer statischen IP 192.168.0.3 /24 und der andere mit einer statischen IP 192.168.0.4 /24 müssen die sich gegenseitig pingen können.

Das muss auch klappen wenn einer der Test PCs auf Switch 1 and Port 3 und 4 hängt, das ist ja alles VLAN 2.

Aus anderen IP Netzen musst das nicht immer der Fall sein und kann auch mal einseitig sein. Buhmann ist hier wie so oft die lokale Firewall.

Hier kann es sein das dir die lokale Firewall einen Streich spielt. Wenn das Windows ist, dann blockiert die Firewall in der Regel generell ICMP (Ping) Pakete und ganz besonders solche die aus fremden IP Netzen kommen !

Das musst du erst zulassen in den Firewall Settings:

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Es wäre sinnvoller da übersichtlicher dafür immer die gleichen Ports zu nehmen. Am Besten die ganz am Anfang oder Ende.

Noch der Konfig von oben müsste das dann so sein:

- Switch 1 ist am Port 2 mit dem Switch 2 dort an Port 1 verbunden ! Richtig ?

- Wenn ja ist das richtig ! PVID ist auf diesen Ports 1 = Untagged Traffic wird in VLAN 1 geforwardet und VLAN 2 wird dort Tagged übertragen. Das passt also.

an keinen Client dran, der an Switch 2 Port 3 und 4 hängt.

Soweit ist die Konfig aber richtig. PVID = 2 auf beiden Ports, also sind beide Ports untagged als Endgeräte Ports in VLAN 2.Wenn du hier 2 PCs dran hast der eine mit einer statischen IP 192.168.0.3 /24 und der andere mit einer statischen IP 192.168.0.4 /24 müssen die sich gegenseitig pingen können.

Das muss auch klappen wenn einer der Test PCs auf Switch 1 and Port 3 und 4 hängt, das ist ja alles VLAN 2.

Aus anderen IP Netzen musst das nicht immer der Fall sein und kann auch mal einseitig sein. Buhmann ist hier wie so oft die lokale Firewall.

Hier kann es sein das dir die lokale Firewall einen Streich spielt. Wenn das Windows ist, dann blockiert die Firewall in der Regel generell ICMP (Ping) Pakete und ganz besonders solche die aus fremden IP Netzen kommen !

Das musst du erst zulassen in den Firewall Settings:

https://www.windowspro.de/tipp/ping-windows-7-server-2008-r2-zulassen

Von der Firewall her darf 0.0 nach .1.0 alles

Du meinst jetzt hier deine UTM Firewall die zwiscxhen den Netzen routet, oder ?Das war aber oben nicht gemeint sondern die lokale Windows Firewall. Also die auf den PCs oder Endgeräten selber. Die blockt segmentfremden Traffic per Default.

OK, wenn das Fritten sind dann ist dort keine Firewall. Aber auch nur dann wenn sie richtig über den LAN Port ! und NICHT über den WAN Port angebunden sind !! Siehe auch hier:

Kopplung von 2 Routern am DSL Port

Wieso 0.3 und 0.4 ? Das müsste doch 1.3 und 1.4 /24 sein ?

Sorry...Tippfehler ! Du hast natürlich recht !Obwohl es genau genommen für den Ping Test egal ist solange die IPs im gleichen Netzwerk sind und es nur diese 2 Geräte sind. Sie können dann zwar nur sich und keine anderen IPs in dem Netz pingen.

Um die reinen VLAN Connectivity zw. den Switches zu verifizieren würde es also auch gehen.

Besser ist aber natürlich die im VLAN auch benutzen IP Adressen zu verwenden, keine Frage.

Mich hast Du jetzt ein bisschen verloren.

Funktioniert denn nun Dein eingentlicher Anspruch wie im Betreff mit "VLAN" bezeichnet. D.h. lassen sich alle Clients im selben VLAN anpingen? Also von Switch2 Port3 und Port4 auch zu Switch1auf Port3 und Port4? Welches VLAN hat welches Subnetz: VLAN1 -> 192.168.0.0/24; VLAN2 -> 192.168.1.0/24

Mit etwas Systmatik würde man auch hier besser den Überblick behalten.

Funktioniert denn nun Dein eingentlicher Anspruch wie im Betreff mit "VLAN" bezeichnet. D.h. lassen sich alle Clients im selben VLAN anpingen? Also von Switch2 Port3 und Port4 auch zu Switch1auf Port3 und Port4? Welches VLAN hat welches Subnetz: VLAN1 -> 192.168.0.0/24; VLAN2 -> 192.168.1.0/24

Mit etwas Systmatik würde man auch hier besser den Überblick behalten.

Zitat von @Henere:

Also geht das VLAN jetzt endlich.

Nur kann ich auf die Fritten nicht zugreifen, wobei diese als IP-Client mit fester IP konfiguriert wurden. Weder auf dem WAN-Port noch an LAN-Port 1-4 sind sie ansprechbar. Wobei das am Sonntag als ich diese in der Hand hatte, (ohne VLAN) noch einwandfrei funktioniert hat. ?

Also geht das VLAN jetzt endlich.

Nur kann ich auf die Fritten nicht zugreifen, wobei diese als IP-Client mit fester IP konfiguriert wurden. Weder auf dem WAN-Port noch an LAN-Port 1-4 sind sie ansprechbar. Wobei das am Sonntag als ich diese in der Hand hatte, (ohne VLAN) noch einwandfrei funktioniert hat. ?

Bedenke, dass die Fritten die Rückroute kennen müssen, wenn sich der pingende Host in einem anderen IP-Netz befindet.

Gruß

sk