SSH - fataler Fehler?

Hallo alle zusammen,

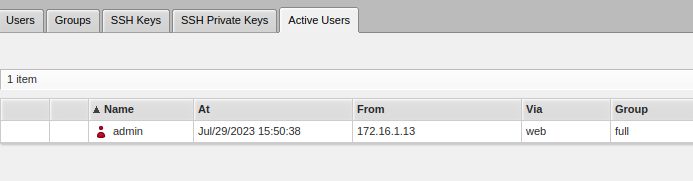

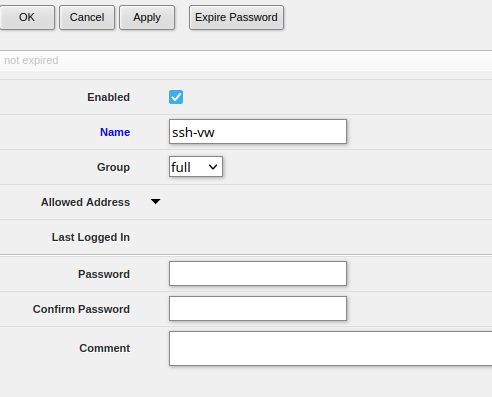

ich experimentiere gerade mit SSH Zugriff auf den Mikrotik. Dazu habe ich einen User erstellt und diesem das öffentliche Zertifikat zugewiesen. Nun ist mir bei den aktiven Usern folgendes aufgefallen:

user admin logged in from 0.0.0.0 via local

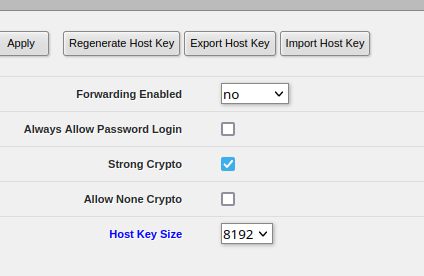

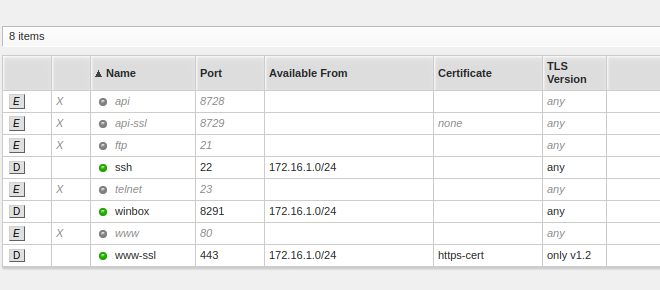

Ich geh davon aus, dass ein erfolgreicher Angriff stattgefunden hat. Mit ist aber absolut nicht klar, wie ich das verursacht haben könnte, vor dem Mikrotik hängt eigentlich noch eine Fritzbox, dort sind keinerlei Portweiterleitungen eingetragen. Beim SSH-Service ist eingetragen, dass nur logins aus meinem lokalen Netz akzeptiert werden. Bei den Usern hatte ich allerdings keine Einschränkung hinterlegt. Auch die Login-Zeit war identisch zu meiner.

Ich weiss gerade nicht, wie ich das interpretieren soll...

VG

wimaflix

ich experimentiere gerade mit SSH Zugriff auf den Mikrotik. Dazu habe ich einen User erstellt und diesem das öffentliche Zertifikat zugewiesen. Nun ist mir bei den aktiven Usern folgendes aufgefallen:

user admin logged in from 0.0.0.0 via local

Ich geh davon aus, dass ein erfolgreicher Angriff stattgefunden hat. Mit ist aber absolut nicht klar, wie ich das verursacht haben könnte, vor dem Mikrotik hängt eigentlich noch eine Fritzbox, dort sind keinerlei Portweiterleitungen eingetragen. Beim SSH-Service ist eingetragen, dass nur logins aus meinem lokalen Netz akzeptiert werden. Bei den Usern hatte ich allerdings keine Einschränkung hinterlegt. Auch die Login-Zeit war identisch zu meiner.

Ich weiss gerade nicht, wie ich das interpretieren soll...

VG

wimaflix

Please also mark the comments that contributed to the solution of the article

Content-Key: 7989755961

Url: https://administrator.de/contentid/7989755961

Printed on: May 2, 2024 at 04:05 o'clock

8 Comments

Latest comment

Zitat von @michi1983:

Was ich dir allerdings raten würde:

Bei jedem Mikrotik würde ich immer einen neuen User mit Adminrechten anlegen und den ursprünglichen admin user danach deaktivieren.

Gruß

Was ich dir allerdings raten würde:

Bei jedem Mikrotik würde ich immer einen neuen User mit Adminrechten anlegen und den ursprünglichen admin user danach deaktivieren.

Gruß

Das sollte bei jedem Gerät gemacht werden, somit fällt der Standard User "admin" als Angriffsvector aus

Gruß Jasper

Also - 0.0.0.0 bedeutet idR. eben nicht das der Angriff aus dem Internet kam. 0.0.0.0 funktioniert unter Linux auch als localhost:

--> ping 0.0.0.0

PING 0.0.0.0 (127.0.0.1) 56(84) bytes of data.

64 bytes from 127.0.0.1: icmp_seq=1 ttl=64 time=0.032 ms

64 bytes from 127.0.0.1: icmp_seq=2 ttl=64 time=0.042 ms

In jedem Fall würde aber ein Angriff aus dem Internet auf die IP 0.0.0.0 scheitern weil eben keine Antwort dahin gesendet werden könnte. Was du aber siehst: Es ist generell keine gute Idee bei sowas nur hektisch zu reagieren, zumindest die log-files solltest du bei sowas generell sichern... Denn grade WENN es ein erfolgreicher Angriff gewesen wäre würdest du jetzt ja vor jeder Behörde blöd da stehen und hättest keine Möglichkeit rauszufinden das die Kinderpornos, Bombenbaupläne und die 500 Maschinengewehre eben nicht von dir bestellt wurden...

--> ping 0.0.0.0

PING 0.0.0.0 (127.0.0.1) 56(84) bytes of data.

64 bytes from 127.0.0.1: icmp_seq=1 ttl=64 time=0.032 ms

64 bytes from 127.0.0.1: icmp_seq=2 ttl=64 time=0.042 ms

In jedem Fall würde aber ein Angriff aus dem Internet auf die IP 0.0.0.0 scheitern weil eben keine Antwort dahin gesendet werden könnte. Was du aber siehst: Es ist generell keine gute Idee bei sowas nur hektisch zu reagieren, zumindest die log-files solltest du bei sowas generell sichern... Denn grade WENN es ein erfolgreicher Angriff gewesen wäre würdest du jetzt ja vor jeder Behörde blöd da stehen und hättest keine Möglichkeit rauszufinden das die Kinderpornos, Bombenbaupläne und die 500 Maschinengewehre eben nicht von dir bestellt wurden...

nun - die Kopie von Logfiles zu machen ist jetzt generell nicht SOOO schwer. Hier solltest du im zweifel dir einfach anschauen wie es geht - und im zweifel dir das mal in ruhe durchlesen. Hier gehts eben um DEINE Sicherheit - jedem anderem hier im Forum wird es ziemlich egal sein ob bei dir eben doch mal jemand steht und du Ärger hast. Für jeden hier im Forum macht es eben keinen unterschieb ob du dein Netzwerk absicherst oder das WLAN offen lässt (in nem riesigen Wohngebäude) und überall die default-passwörter (oder gleich gar keine) hinterlegst.

Daher würde ich dir einfach 2 Dinge empfehlen:

a) Schauen wie man die Logfiles notfalls sichern kann

b) Backup (sowohl von deinen Daten als auch von den Configs der Geräte) - da kannst du dann nämlich ggf. einfach mal schauen ob es veränderungen gab...

Daher würde ich dir einfach 2 Dinge empfehlen:

a) Schauen wie man die Logfiles notfalls sichern kann

b) Backup (sowohl von deinen Daten als auch von den Configs der Geräte) - da kannst du dann nämlich ggf. einfach mal schauen ob es veränderungen gab...