Port Based VLAN Netgear "LAB"

Ich bin an einem Versuchsaufbau beschäftigt. Zum Thema Portbasierte VLANs. FW und 2 Switche ohne normales VLAN

Sprich ich habe eine Firewall an dem ich an 2 Interfacen 2 Netze definiert habe. Netz 1: 192.168.16.0/24 Netz 2: 192.168.17.0/24.

Von der Firewall gehe ich auf einen M4300-8X8F :

Switch 1:

Netz 1 geht an Port 15. = VLAN 100

Netz 2 geht an Port 16. = VLAN 101

Hier gibt es VLAN 100 und 101.

Unter VLAN 100 sind folgende Ports zugeordnet als Untagged. 1 (Uplink zum nächsten Switch SFP+), 11, 13, 15 ( Uplink von der FW)

Unter VLAN 101 sind folgende Ports zugeordnet als Untagged. 2 (Uplink zum nächsten Switch SFP+), 12, 4, 16 ( Uplink von der FW)

Am 2. Switch ist es genau identisch.

Wenn ich einen Test Client am 1. Switch an die Jeweiligen 11,13 für VLAN 100 oder 12,14 für VLAN 101 anschließe dann bekomme ich jeweils eine ip. Soweit ok.

ABER

Am Switch 2 Gleich versuch mit den Ports hier bekomme ich nur eine IP aus dem Netz 1 192.168.16.0/24 also dem VLAN 100

Wenn ich das gleich mit den Ports aus VLAN 101 teste bekomme ich keine IP am 2. Switch ?

Wo ist mein denk Fehler?

Er bekommt aus dem VLAN 101 am Switch 2 keine DHCP Adresse.

Fehlt hier ein Routing ?

Hier noch ein Schönes Bild vom Aufbau

Sprich ich habe eine Firewall an dem ich an 2 Interfacen 2 Netze definiert habe. Netz 1: 192.168.16.0/24 Netz 2: 192.168.17.0/24.

Von der Firewall gehe ich auf einen M4300-8X8F :

Switch 1:

Netz 1 geht an Port 15. = VLAN 100

Netz 2 geht an Port 16. = VLAN 101

Hier gibt es VLAN 100 und 101.

Unter VLAN 100 sind folgende Ports zugeordnet als Untagged. 1 (Uplink zum nächsten Switch SFP+), 11, 13, 15 ( Uplink von der FW)

Unter VLAN 101 sind folgende Ports zugeordnet als Untagged. 2 (Uplink zum nächsten Switch SFP+), 12, 4, 16 ( Uplink von der FW)

Am 2. Switch ist es genau identisch.

Wenn ich einen Test Client am 1. Switch an die Jeweiligen 11,13 für VLAN 100 oder 12,14 für VLAN 101 anschließe dann bekomme ich jeweils eine ip. Soweit ok.

ABER

Am Switch 2 Gleich versuch mit den Ports hier bekomme ich nur eine IP aus dem Netz 1 192.168.16.0/24 also dem VLAN 100

Wenn ich das gleich mit den Ports aus VLAN 101 teste bekomme ich keine IP am 2. Switch ?

Wo ist mein denk Fehler?

Er bekommt aus dem VLAN 101 am Switch 2 keine DHCP Adresse.

Fehlt hier ein Routing ?

Hier noch ein Schönes Bild vom Aufbau

Please also mark the comments that contributed to the solution of the article

Content-Key: 7176170877

Url: https://administrator.de/contentid/7176170877

Printed on: April 28, 2024 at 10:04 o'clock

11 Comments

Latest comment

Wo ist mein denk Fehler?

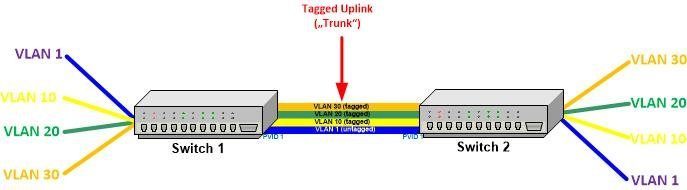

Das du vergessen hast deine VLANs auch entsprechend über den Switch Uplink zu bringen. Wenn der als einfacher UNtagged Access Link nur im VLAN 100 liegt wird das natürlich nix.Mit anderen Worten: Du hast die Funktion von VLANs gar nicht oder falsch verstanden!

Fazit:

Dringenst die VLAN Schnellschulung lesen und verstehen und dazu idealerweise das Layer2 VLAN Tutorial.

Anhand der dortigen Details und Bilder solltest dann deinen Uplink Port zw. den Switches entsprechend in seiner Konfig anpassen. Dann klappt es auch auf Anhieb.

Noch ein Freitags Tip: 🐟

Deine Firewall Links musst du nicht umständlich separat mit "einer Strippe pro VLAN" anbinden. Das ist netzwerktechnisches Neandertal.

Idealerweise macht man das mit einem Tagged Uplink wie im o.a. L2 VLAN Tutorial geschildert.

Wenn du es netzwerktechnisch zu einer perfekten Bilderbuchlösung machen willst, nimmst du für den Uplink einen LACP LAG, sprich eine Link Aggregation mit 2 Links für den Trunk. Damit hast du eine Lastverteilung und gleichzeitige Redundanz deiner Firewall Anbindung und deine 2 Links deutlich besser und intelligenter genutzt als wie oben mit "einer Strippe pro VLAN". Gewusst wie und die "schönere" Lösung wie Kollege @em-pie schon sagt...

Die Sophos UTM spezifische LAG Lösung findest du hier.

Moin,

Mal unabhängig von der "interessanten" LWL-Verkabelung und den VLANs - kann man schöner Lösen (*) - folgendes:

Das einmal prüfen

(*) Beide LWL-Ports zuu einem Trunk/ einer LAG formen und darüber dann die VLANS schicken:

VLAN 1 untagged

VLAN 100 tagged

VLAN 101 tagged

Mal unabhängig von der "interessanten" LWL-Verkabelung und den VLANs - kann man schöner Lösen (*) - folgendes:

Wenn ich das gleich mit den Ports aus VLAN 101 teste bekomme ich keine IP am 2. Switch ?

Wo ist mein denk Fehler?

Am Switch 1 (oder 2) wurde der Uplink_port nicht sauber einem VLAN zugewiesen.Wo ist mein denk Fehler?

Das einmal prüfen

(*) Beide LWL-Ports zuu einem Trunk/ einer LAG formen und darüber dann die VLANS schicken:

VLAN 1 untagged

VLAN 100 tagged

VLAN 101 tagged

@aqui

Noch ein Tip:

Den Firewall Links musst du nicht separat mit einer Strippe pro VLAN anbinden. Das ist netzwerktechnisches Neandertal.

Grundsätzlich hast du recht, wenn er auf jedem VLAN aber volle 1GBit/s benötigt (wozu auch immer), kann das so schon sinnvoller seinDen Firewall Links musst du nicht separat mit einer Strippe pro VLAN anbinden. Das ist netzwerktechnisches Neandertal.

Ich hoffe ihr könnt mir folgen.

Nein. Die Beschreibung ist sehr verwirrend und das fotografierte Kabelgewirr macht es nur noch schlimmer. Fast könnte man sagen ein typischer "Freitags Thread".

Eine kleine Skizze WAS wie erreicht werden soll wäre für alle sehr hilfreich um dein Vorhaben zu verstehen.

VLANs ist eine reine Layer 2 Funktion das ist dir hoffentlich klar? Über Routing Grenzen geht sowas nicht oder nur bedingt.

Man braucht auch keine 2 Glasfasernetze um VLANs zu übertragen. Eins reicht...der tiefere Sinn von 802.1q VLAN Tagging eben.

Etwas mehr Licht ins Dunkel deines Vorhabens bitte...und die o.a. Tutorial gewissenhaft lesen.

LESEN Hilft doch oft

Etwas was wir hier ja täglich predigen! Die LWL Ports als Trunk gesetzt und es geht

👏 👍Nichts anderes stand ja oben schon zur Lösung. Ein Bild (oben) sagt mehr als 1000 Worte. 😉

Dein Design hat aber trotz Funktion noch massives Verbesserungspotential!

Zitat von @nmartin89:

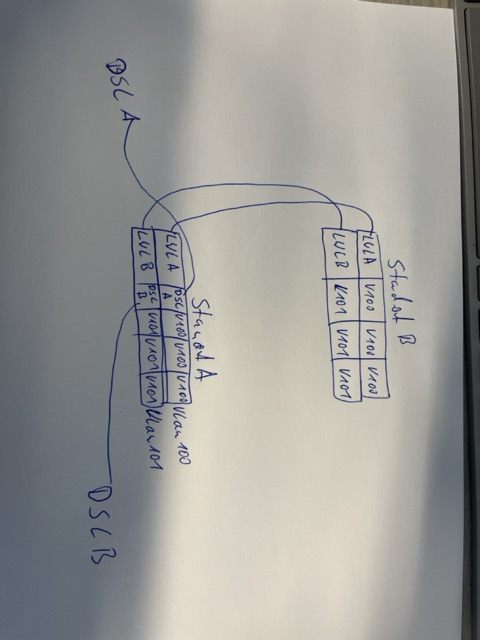

Anderes Beispiel Man hat am Standort A 2 DSL Anschlüsse . VLAN 100 darf nur DSL A Nutzen VLAN 102 nur DSL 2 .

Am Standort B gibt es keinen DSL Anschluss . Beide DSL Anschlüsse kommen über LWL Getrennt hin. Jeweils ein Switch Pro Standort um es zu trenen. Hoffe jetzt ist es verständlicher.

Anderes Beispiel Man hat am Standort A 2 DSL Anschlüsse . VLAN 100 darf nur DSL A Nutzen VLAN 102 nur DSL 2 .

Am Standort B gibt es keinen DSL Anschluss . Beide DSL Anschlüsse kommen über LWL Getrennt hin. Jeweils ein Switch Pro Standort um es zu trenen. Hoffe jetzt ist es verständlicher.

Ein dämliches Design, was du da vorhast.

Die Sophos kann doch PolicyBased Routing. Beide DSLer an der Sophos terminieren lassen und per MultiPathRule dann je nach VLAN den DSLer nutzen.

Wobei du vermutlich eine SG da stehen hast. Die ist ja eh für 2026 angekündigt… geht aber auch mit anderen Produkten…

Moin,

den Hinweisen der Kollegen am besten mit den jeweiligen Ports 1 und 2 zwischen den Switches ein LAG (LACP) zu bilden, stimme ich 100%ig zu.

Was bei deinem ursprünglichen Setup hinzu kommt, ist, dass bei dir vermutlich noch STP (Spanning Tree) zuschlägt. Sprich, dadurch, das du von Port 1 des ersten Switches zu Port 1 des zweiten Switches und über die Ports 2 zurück ein Schleife gebaut hast, wird einer der Ports geblockt. Es sei denn du hättest das VLAN 1 explizit ausgeschlossen. Und selbst dann bin ich mir nicht sicher, ob die Netgears dann trotzdem noch BPDUs über die Ports schicken.

Wenn dem so ist, siehst du das Blocking unter Switching | STP | Advanced | CST Port Status. Nebenbei: ein Blick ins Log (Monitoring | Logs) ist auch immer hilfreich.

Verfolgen wir die Annahme weiter: Nachdem du nun die Ports auf "Trunk" gesetzt hast ist zwar weiterhin eine Verbindung geblockt, aber alle VLANs werden auf dem einem, ungeblocktem LWL übertragen - es läuft.

Entfernst du nun die die nicht geblockt Verbindung, sollte nach Durchlaufen des STP-Prozesses der Traffic auf der zweiten Leitung weitergehen. Bin mir nicht sicher, ob bei den Switches STP (IEEE 802.1d) oder RSTP (Rapid STP, IEEE 802.1w) voreingestellt ist - bei STP hast du eine Verzögerung bis zu 45 Sekunden.

Einfach mal einen Dauerping absetzen und sehen, was passiert.

Daher auch die Empfehlung der Kollegen über Port 1+2 ein LAG zu bilden und alle VLANs über diese zu führen. Dann sehen die Switches nur eine Leitung, so dass STP nicht zuschlägt.

P. S. (R)STP sollte trotzdem aktiviert sein, man kann sich an einem schlechten Tag immer mal "verstöpseln".

Grüße

TA

den Hinweisen der Kollegen am besten mit den jeweiligen Ports 1 und 2 zwischen den Switches ein LAG (LACP) zu bilden, stimme ich 100%ig zu.

Was bei deinem ursprünglichen Setup hinzu kommt, ist, dass bei dir vermutlich noch STP (Spanning Tree) zuschlägt. Sprich, dadurch, das du von Port 1 des ersten Switches zu Port 1 des zweiten Switches und über die Ports 2 zurück ein Schleife gebaut hast, wird einer der Ports geblockt. Es sei denn du hättest das VLAN 1 explizit ausgeschlossen. Und selbst dann bin ich mir nicht sicher, ob die Netgears dann trotzdem noch BPDUs über die Ports schicken.

Wenn dem so ist, siehst du das Blocking unter Switching | STP | Advanced | CST Port Status. Nebenbei: ein Blick ins Log (Monitoring | Logs) ist auch immer hilfreich.

Verfolgen wir die Annahme weiter: Nachdem du nun die Ports auf "Trunk" gesetzt hast ist zwar weiterhin eine Verbindung geblockt, aber alle VLANs werden auf dem einem, ungeblocktem LWL übertragen - es läuft.

Entfernst du nun die die nicht geblockt Verbindung, sollte nach Durchlaufen des STP-Prozesses der Traffic auf der zweiten Leitung weitergehen. Bin mir nicht sicher, ob bei den Switches STP (IEEE 802.1d) oder RSTP (Rapid STP, IEEE 802.1w) voreingestellt ist - bei STP hast du eine Verzögerung bis zu 45 Sekunden.

Einfach mal einen Dauerping absetzen und sehen, was passiert.

Daher auch die Empfehlung der Kollegen über Port 1+2 ein LAG zu bilden und alle VLANs über diese zu führen. Dann sehen die Switches nur eine Leitung, so dass STP nicht zuschlägt.

P. S. (R)STP sollte trotzdem aktiviert sein, man kann sich an einem schlechten Tag immer mal "verstöpseln".

Grüße

TA

Beide DSL Anschlüsse kommen über LWL Getrennt hin.

Das zu trennen ist Quatsch und ein fataler Fehler! Kollege @TwistedAir hat es oben ja auch schon gesagt.Die Switchverbindung über LWL A und B legt man in so einem Design intelligenterweise immer als LACP LAG aus!

Damit hat man doppelte Leitungskapazität und zugleich auch eine Leitungsredundanz. Es kann egal welcher Link A oder B ausfallen aber das Netz rennt weiter.

Das getrennt zu machen wäre ein fataler Konfigfehler und auch dilettantisch, denn so hast du einen Single Point of Failure was du mit einem LAG nicht hast. Ein NoGo, gerade bei einer Standortvernetzung.

Das Routen der VLANs auf die dedizierten DSL Anschlüsse ist kinderleicht mit Policy Based Routing (PBR) zu lösen und macht dein am Switch angeschlossener Router bzw. Firewall und nicht der VLAN Switch.

Wie PBR grundsätzlich geht erklärt dir dieser Thread!