Mikrotik VLAN zuordnen

Hallo,

ich habe 5 Mikrotik Router und muss denen VLAN´s zuordnen. Hab tagged und untagged Ports.

Typen habe ich:

2x CRS354-48G

1x CRS328-24P

2x CRS326-24G

RouterOS v6.46.1

Die Mikrotik sind mir jedoch noch unbekannt, daher bitte folgende Fragen:

1. Ist immer RouterOS aktiv? Gibt es da nicht ein SwitchOS? Brauche nur L2 Funktionen und keine L3

2. Wie kann ich am besten ein VLAN mehreren Ports zuweisen? Wenn ich ein VLAN erstelle, kann ich es nur einem Interface zuordnen.

3. Trunks erstelle ich, indem ich mehrere VLAN´s dem selben Port zuweise? Eine tagged oder trunk option ist nicht extra zu setzen?

Danke!

ich habe 5 Mikrotik Router und muss denen VLAN´s zuordnen. Hab tagged und untagged Ports.

Typen habe ich:

2x CRS354-48G

1x CRS328-24P

2x CRS326-24G

RouterOS v6.46.1

Die Mikrotik sind mir jedoch noch unbekannt, daher bitte folgende Fragen:

1. Ist immer RouterOS aktiv? Gibt es da nicht ein SwitchOS? Brauche nur L2 Funktionen und keine L3

2. Wie kann ich am besten ein VLAN mehreren Ports zuweisen? Wenn ich ein VLAN erstelle, kann ich es nur einem Interface zuordnen.

3. Trunks erstelle ich, indem ich mehrere VLAN´s dem selben Port zuweise? Eine tagged oder trunk option ist nicht extra zu setzen?

Danke!

Please also mark the comments that contributed to the solution of the article

Content-Key: 556103

Url: https://administrator.de/contentid/556103

Printed on: May 9, 2024 at 06:05 o'clock

28 Comments

Latest comment

Schau dir doch einfach die VLAN Tuts von @aqui an, so viel Eigenständigkeit/Arbeit darf man dir doch zu trauen, oder?

Zu deinen Fragen:

1.)

Ob auch Switch OS supportet ist, ist immer von der Hardware abhängig. Das Datenblatt ist, wie jeder Netzwerker weiss, dazu immer die allererste Anlaufstelle. Der CRS305 kann z.B. beides SwitchOS und auch Router OS.

2.)

Das kann man so pauschal nicht beantworten, denn es ist in erheblichem Maße davon abhängig ob du RouterOS oder SwitchOS einsetzt.

Wenn du rein nur Layer 2 Optionen nutzt wie du selber sagst, dann solltest du in jedem Falle die CRS328 und die CRS326 mit SwitchOS flashen, da das Handling in der Layer 2 only Konfiguration erheblich einfacher und übersichtlicher ist.

Jedenfalls was RouterOS anbetrifft beantwortet deine Frage 2 das hiesige Mikrotik VLAN Tutorial umfassend:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Natürlich kann man wie bei jedem Switch auch auch mehreren Ports mehrere VLANs oder ein VLAN auf mehrere Ports legen. Das ist simplester Standard was natürlich jeder Switch und auch die Mikrotiks problemlos supportet.

Um dir eine genaue Konfig mit dem WinBox Tool hier zu posten müsste man aber mal ganz genau wissen welche VLANs auf welche Ports und ob tagged oder untagged.

Hier steht bei RouterOS wie es geht:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

3.)

Wie gesagt: Spezifiziere deine Anforderungen genauer dann bekommst du hier auch die Konfig auf dem Silbertablet zum Abtippen. Obwohl...wenn du das alles gewöhnt bist solltest du dir das auch sehr einfach selber herleiten können mithilfe des WinBox Konfig Tools ?!?

1.)

Ob auch Switch OS supportet ist, ist immer von der Hardware abhängig. Das Datenblatt ist, wie jeder Netzwerker weiss, dazu immer die allererste Anlaufstelle. Der CRS305 kann z.B. beides SwitchOS und auch Router OS.

- CRS354 = https://mikrotik.com/product/crs354_48g_4splus2qplusrm = Nur RouterOS

- CRS328 = https://mikrotik.com/product/crs328_4c_20s_4s_rm = RouterOS und SwitchOS !

- CRS326 = https://mikrotik.com/product/crs326_24s_2q_rm = RouterOS und SwitchOS !

2.)

Das kann man so pauschal nicht beantworten, denn es ist in erheblichem Maße davon abhängig ob du RouterOS oder SwitchOS einsetzt.

Wenn du rein nur Layer 2 Optionen nutzt wie du selber sagst, dann solltest du in jedem Falle die CRS328 und die CRS326 mit SwitchOS flashen, da das Handling in der Layer 2 only Konfiguration erheblich einfacher und übersichtlicher ist.

Jedenfalls was RouterOS anbetrifft beantwortet deine Frage 2 das hiesige Mikrotik VLAN Tutorial umfassend:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Natürlich kann man wie bei jedem Switch auch auch mehreren Ports mehrere VLANs oder ein VLAN auf mehrere Ports legen. Das ist simplester Standard was natürlich jeder Switch und auch die Mikrotiks problemlos supportet.

Um dir eine genaue Konfig mit dem WinBox Tool hier zu posten müsste man aber mal ganz genau wissen welche VLANs auf welche Ports und ob tagged oder untagged.

Hier steht bei RouterOS wie es geht:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

3.)

ich bin es so gewohnt, dass ich Ports taggen/untaggen muss ... was bei Mikrotik wohl nicht nötig ist

Das ist natürlich Quatsch denn das ist bei Mikrotik nicht anders als bei allen anderen Herstellern auch ! Ein wichtiger Grund warum du sicherstellen solltest das du eine aktuelle SwitchOS oder RouterOS Version auf deinen Geräten hast.Wie gesagt: Spezifiziere deine Anforderungen genauer dann bekommst du hier auch die Konfig auf dem Silbertablet zum Abtippen. Obwohl...wenn du das alles gewöhnt bist solltest du dir das auch sehr einfach selber herleiten können mithilfe des WinBox Konfig Tools ?!?

So wird auch in dem Beispiel die Bridge VLAN´s zugeteilt. Denk aber das ist bei mir nicht nötig(?)

Doch das ist zwingend nötig !Jedenfalls bei deinem CRS354 Modell, denn das supportet ja kein Swoitch OS !

Bei den anderen ist das kein Thema sofern du die auf Switch OS geflasht hast, denn dann ist die Bridge ja immer schon gleich als Default da ! Logisch, ist ja dann Layer 2 only !

Eigentlich benötige ich nur Gewissheit das ein Port in keinem VLAN ist

Das ist technisch unmöglich, kein Switch der Welt von egal welchem Hersteller kann das ! Es sei denn du arbeitest mit 802.1x Port Security oder hast die Switchports physisch in den shutdown Status gesetzt.Ist doch auch logisch wenn man mal etwas nachdenkt bei Port basierten VLANs !!!

Es gibt ja immer ein Default VLAN, in der Regel 1. Alle Ports eines Switches sind im Auslieferungszustand immer alle in diesem VLAN 1. Das sind sie auch wenn sie nicht dediziert einem anderen VLAN zugewiesen wurden !

Das sie physisch in gar keinem VLAN sind geht technsich nicht oder nur wenn man sie deaktiviert oder mit 802.1x Port Security blockt was bei dir ja (vermutlich) nicht der Fall ist.

Fragt sich hier also ob es hier schlicht an deinem Switch/VLAN Verständnis hapert oder ob wir hier was missverstanden haben was du eigentlich willst ?!

Die ganzen Switch sollten nur über VLAN10 managedbar sein .. ist das sinnvoll und möglich?

Ja, natürlich !Das ist sogar höchst sinnvoll, denn so hast du ein dediziertes Management Netzwerk. Wenn du mit CapsMan arbeitest für das management der APs ist das ebenso richtig und wichtig. Siehe dazu auch hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Müsste dann aber VLAN10 in allen Uplinks hinzufügen, richtig?

Das ist richtig ! Wie sollte es denn auch sonst zu den Access Switches kommen ?!Wenn ich WinBox bei Bridge/VLANs das VLAN400 erstelle

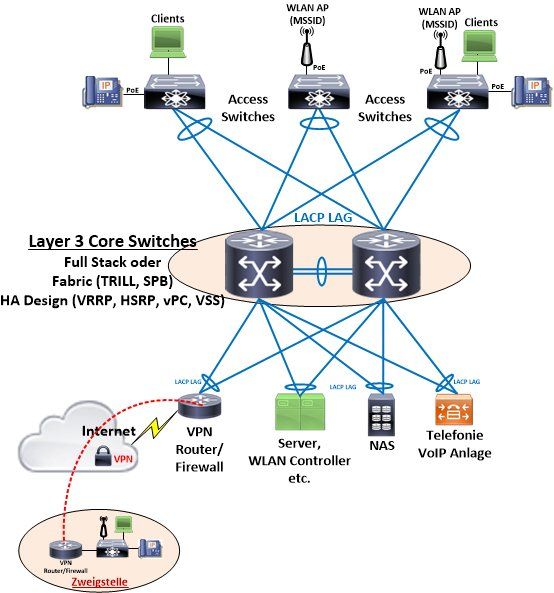

Um jetzt hier nicht völlige Verwirrung zu stiften solltest du zuallererst mal ein paar wichtige Dinge klarstellen damit keiner am anderen vorbeiredet !:- WIE sieht dein Design aus ?? Sternförmig und ein Switch ist der Layer 3 Core Switch ?? (kurze Skizze)

- WER ist der Core Switch der das Routing zw. den VLANs macht ?

- WICHTIG: Reden wir bei der Konfig von SwitchOS oder von RouterOS ??

- Ein paar WinBox Screenshots deiner Konfig wären hier ebenfals hilfreich

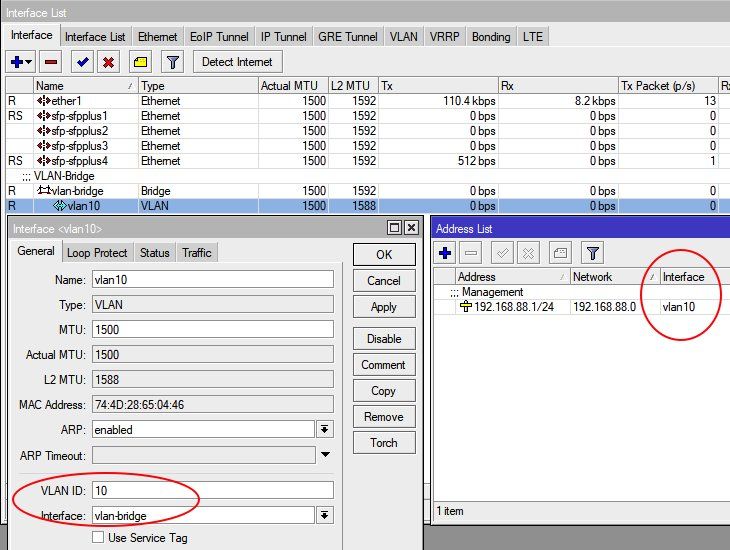

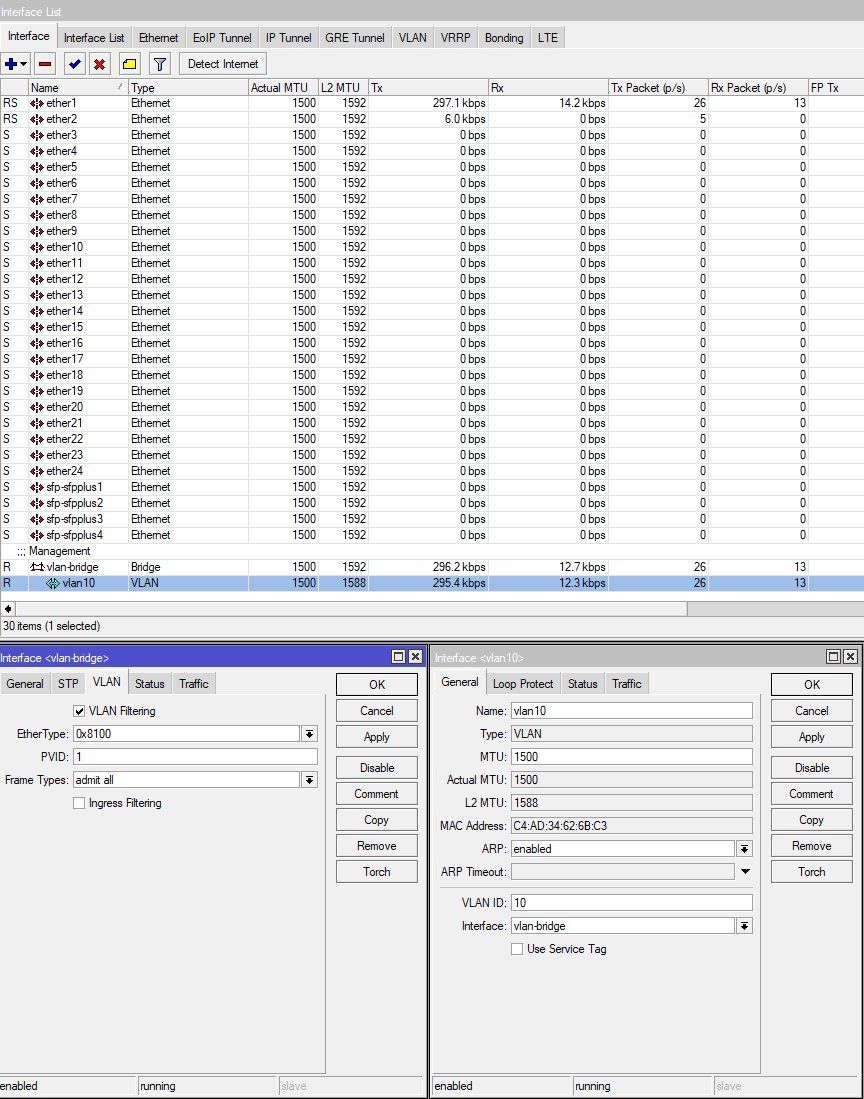

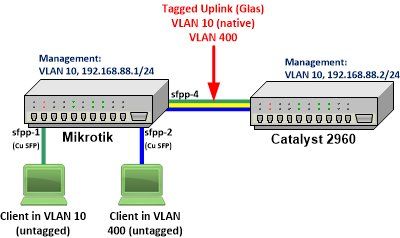

Hier noch einmal ein kurzer Testaufbau der dir die wichtigen Konfig Schritte zuerst mal für Router OS (CRS 305) aufzeigt !

Sie sind mehr oder minder genau das was auch im Tutorial steht. Ist ja immer gleich....

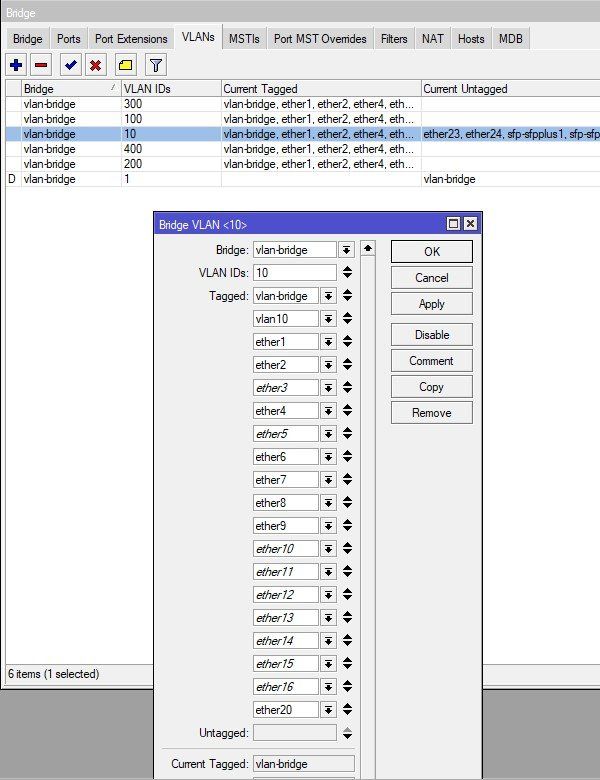

Der Übersicht halber gibt es hier nur die VLAN 10 (Management) und 400. Das VLAN 1 legt die Bridge automatisch an im Mikrotik, das ist hier aber nicht in Verwendung.

Als VLAN Interface reicht es nur das Management VLAN einzutragen wenn mit dem Switch nicht geroutet werden soll.

Ist der Switch ein Core Switch und soll routen zwischen den VLANs dann müssen hier natürlich alle VLANs definiert werden zwischen denen der Switch routen soll.

Für die Switches die mit Router OS rein nur Layer 2 switchen sollen reicht es vollkommen hier einzig nur das Management IP VLAN einzutragen. Ist sogar dann ein Muß damit der Switch eben nicht routet !

(wenn die Default Konfig aktiviert wurde ist diese per Default eingerichtet !)

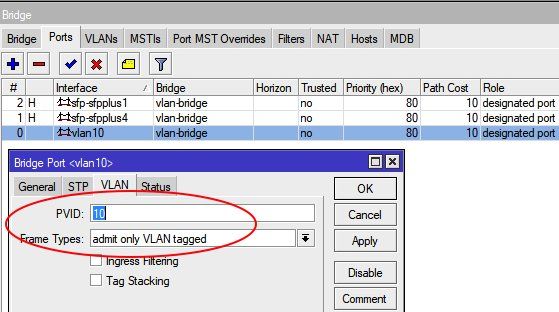

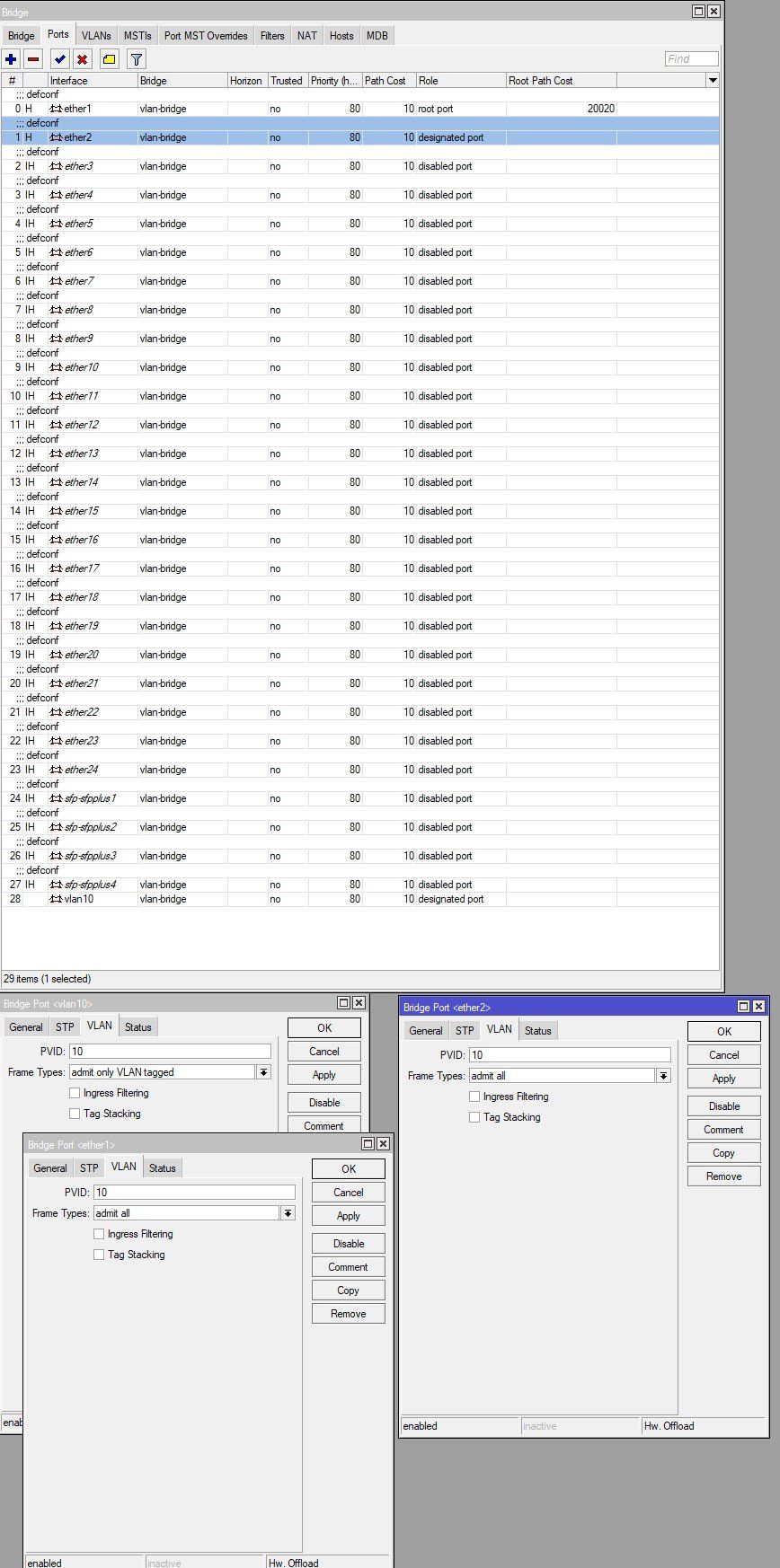

Zuweisen der Ports zur VLAN-Bridge:

WICHTIG:

Bei den Untagged Endgeräte Ports hier als PVID das VLAN bzw. die VLAN ID eintragen in der der Port später liegen soll. FrameType ist immer admit only untagged... !

Diese Endgeräte Ports brauchen dann so später nicht mehr in den Bridge VLAN Settings als untagged eingetragen werden !!

Das ist die Port Konfig die für dich und die untagged Endgeräte an diesen Ports relevant ist !!

Hier gibt es logischerweise keine Beschränkung auf 30 Ports oder solchen Unsinn. Vergiss das also !

Das ist auch genau der Fehler den du oben gemacht hast !!!

Nur die PVID zählt in der Bridgeport Konfig die untagged Zuweisung musst du NICHT mehr machen im VLAN und solltest du in jedem Falle auch dort weglöschen !!

sfpp-4 (Uplink Port)

VLAN-10 Management Interface

Wichtig ist das pro VLAN ID immer die Bridge selber als tagged eingetragen ist und dann die entsprechenden Tagged Uplinks !

WICHTIG:

Die Untagged Ports brauchen, wie bereits oben gesagt, hier nicht extra eingetragen werden denn das ist mit der PVID Konfig dort am Port schon erledigt !

Es reichen ausschliesslich die Tagged Ports hier ! Dazu gehört dann natürlich auch der IP Management Port !

Immer dran denken:

Die geswitchen VLAN IDs im Netz werden immer nur hier eingetragen und nicht in der Interface Konfig !!

Die VLANs unter Interface sind einzig nur dann relevant wenn der Switch auch routen muss zwischen den VLANs (z.B. Layer 3 Core Switch) !!

Fertisch...

Das wars schon für Router OS. Eigentlich immer nur diese 3 Schritte.

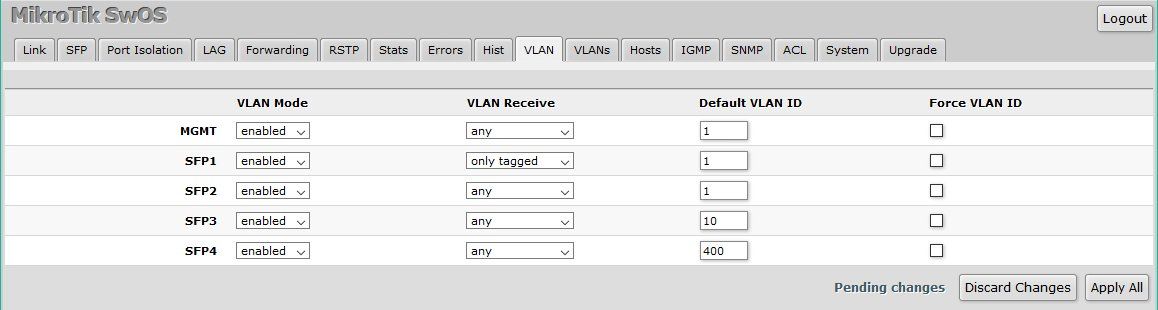

In Switch OS ist das viel einfacher. Dort richtest du nur die VLANs ein und weist die Interfaces zu, mehr nicht:

SwitchOS rennt NICHT mit der WinBox !!

Du kannst auf SwitchOS rein nur mit dem WebGUI oder über das CLI mit SSH oder Telnet (PuTTY, TeraTerm etc.) zugreifen

Du musst aber selber entscheiden ob du mit 2 unterschiedlichen OS arbeiten willst.

Ggf. ist es einfacher und übersichtlicher dann doch durchgehend mit Router OS zu arbeiten...?!

Belasse zum konfigurieren immer einen Port außerhalb der Bridge mit dem WinBox PC und connecte den WinBox PC immer auf die Mac Adresse. Dann fliegst du auch nicht mehr raus.

Später wenn das alles mit der IP und Bridge usw. fehlerfrei rennt dann steckst du um auf einen VLAN Bridgeport in deinem Management VLAN 10 und hebst dann den reservierten Port auch mit in die VLAN Bridge wo du ihn hinhaben willst.

Kannst du natürlich auch gleich am Anfang machen wenn du die Bridge und das Management VLAN 10 mit Interface und IP eingerichtet hast.

Nochwas:

Lass dich oben mit dem VLAN 10 am Uplink nicht verwirren. Ich hatte das dort jetzt als native VLAN (untagged) eingerichtet. Bei dir in einem reinen Mikrotik Umfeld solltest du das immer Tagged mit über die Uplinks schicken und nicht untagged.

Wie man das macht ist letztlich kosmetisch

Sie sind mehr oder minder genau das was auch im Tutorial steht. Ist ja immer gleich....

Der Übersicht halber gibt es hier nur die VLAN 10 (Management) und 400. Das VLAN 1 legt die Bridge automatisch an im Mikrotik, das ist hier aber nicht in Verwendung.

1.) Management VLAN 10 Interface und IP dazu einrichten:

1.) Management VLAN 10 Interface und IP dazu einrichten:

Als VLAN Interface reicht es nur das Management VLAN einzutragen wenn mit dem Switch nicht geroutet werden soll.Ist der Switch ein Core Switch und soll routen zwischen den VLANs dann müssen hier natürlich alle VLANs definiert werden zwischen denen der Switch routen soll.

Für die Switches die mit Router OS rein nur Layer 2 switchen sollen reicht es vollkommen hier einzig nur das Management IP VLAN einzutragen. Ist sogar dann ein Muß damit der Switch eben nicht routet !

2.) Einrichten der VLAN Bridge und Port Zuweisung:

2.) Einrichten der VLAN Bridge und Port Zuweisung:

(wenn die Default Konfig aktiviert wurde ist diese per Default eingerichtet !)Zuweisen der Ports zur VLAN-Bridge:

- sfpp1 = Untagged Port für Client in VLAN 10 (mit Kupfer SFP bestückt)

- sfpp4 = Tagged Uplink auf 2ten Switch (Core, Access)

- vlan 10 = Internes Management IP Interface

WICHTIG:

Bei den Untagged Endgeräte Ports hier als PVID das VLAN bzw. die VLAN ID eintragen in der der Port später liegen soll. FrameType ist immer admit only untagged... !

Diese Endgeräte Ports brauchen dann so später nicht mehr in den Bridge VLAN Settings als untagged eingetragen werden !!

Das ist die Port Konfig die für dich und die untagged Endgeräte an diesen Ports relevant ist !!

Hier gibt es logischerweise keine Beschränkung auf 30 Ports oder solchen Unsinn. Vergiss das also !

Das ist auch genau der Fehler den du oben gemacht hast !!!

Nur die PVID zählt in der Bridgeport Konfig die untagged Zuweisung musst du NICHT mehr machen im VLAN und solltest du in jedem Falle auch dort weglöschen !!

sfpp-4 (Uplink Port)

VLAN-10 Management Interface

3.) Einrichten der BridgeVLANs:

3.) Einrichten der BridgeVLANs:

Wichtig ist das pro VLAN ID immer die Bridge selber als tagged eingetragen ist und dann die entsprechenden Tagged Uplinks !WICHTIG:

Die Untagged Ports brauchen, wie bereits oben gesagt, hier nicht extra eingetragen werden denn das ist mit der PVID Konfig dort am Port schon erledigt !

Es reichen ausschliesslich die Tagged Ports hier ! Dazu gehört dann natürlich auch der IP Management Port !

Immer dran denken:

Die geswitchen VLAN IDs im Netz werden immer nur hier eingetragen und nicht in der Interface Konfig !!

Die VLANs unter Interface sind einzig nur dann relevant wenn der Switch auch routen muss zwischen den VLANs (z.B. Layer 3 Core Switch) !!

Fertisch...

Das wars schon für Router OS. Eigentlich immer nur diese 3 Schritte.

In Switch OS ist das viel einfacher. Dort richtest du nur die VLANs ein und weist die Interfaces zu, mehr nicht:

SwitchOS rennt NICHT mit der WinBox !!

Du kannst auf SwitchOS rein nur mit dem WebGUI oder über das CLI mit SSH oder Telnet (PuTTY, TeraTerm etc.) zugreifen

Du musst aber selber entscheiden ob du mit 2 unterschiedlichen OS arbeiten willst.

Ggf. ist es einfacher und übersichtlicher dann doch durchgehend mit Router OS zu arbeiten...?!

Aber da ich mich nun nun schon einigemale ausgesperrt habe:

Tip:Belasse zum konfigurieren immer einen Port außerhalb der Bridge mit dem WinBox PC und connecte den WinBox PC immer auf die Mac Adresse. Dann fliegst du auch nicht mehr raus.

Später wenn das alles mit der IP und Bridge usw. fehlerfrei rennt dann steckst du um auf einen VLAN Bridgeport in deinem Management VLAN 10 und hebst dann den reservierten Port auch mit in die VLAN Bridge wo du ihn hinhaben willst.

Kannst du natürlich auch gleich am Anfang machen wenn du die Bridge und das Management VLAN 10 mit Interface und IP eingerichtet hast.

Nochwas:

Lass dich oben mit dem VLAN 10 am Uplink nicht verwirren. Ich hatte das dort jetzt als native VLAN (untagged) eingerichtet. Bei dir in einem reinen Mikrotik Umfeld solltest du das immer Tagged mit über die Uplinks schicken und nicht untagged.

Wie man das macht ist letztlich kosmetisch

Also eine zweite?

Nein !Eine einzige reicht !

Als Standard ist ja die "bridge1" vorhanden.

Die kann man auch verwenden. Ob man die dann "bridge1" oder "vlan-bridge" oder "willi" nennt ist völlig egal. Das ist rein nur kosmetisch und lediglich ein Name den man auch nachträglich ändern kann. Kann sein das du die "bridge1" zu "vlan-bridge" umbenannt hast?

Ja ! Sorry...Den Screenshot der Bridge Einrichtung hatte ich im Setup vergessen und dann kurzerhand aus dem MT VLAN Tutorial "geklaut" in der vagen Hoffnung das du diese kleine kosmetische Differenz übersiehst ! Aber... gut aufgepasst !!

Denk dir die Bridge Namen einfach gleich...

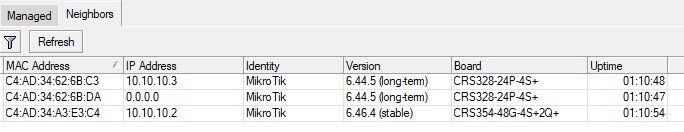

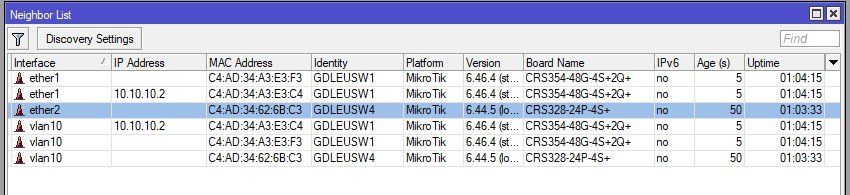

Was genau klappt denn noch nicht so ganz ??

- Hast du auf dem CRS328 das VLAN 10 Interface eingerichtet und tagged an die Bridge gehängt ?

- Hast du eine IP Adresse auf das VLAN Interface gemappt

- Hast du das VLAN 10 Interface tagged auf dem Uplink auf ALLEN Switches ?

- Kannst du das VLAN 10 Interface aller Switches pingen ?

Ansonsten strategisch vorgehen.

- Konfiguriere dir einen Access Port (untagged) im VLAN 10

- Schliesse daran einen PC/Laptop an mit einer IP aus dem 10er Management Netz

- Dann pingst du von dem zuerst das lokale Vlan 10 Interface des CRS328

- Klappt das ist die Anbindung des lokalen IP Interfaces VLAN 10 und VLAN Bridge OK

- Dann pingst du die VLAN 10 IPs der anderen Switches.

- Wenn das VLAN 10 Tagging sauber eingerichtet ist auf den Uplinks sollte das auch klappen

- Wenn nicht ist der Fehler auf den Uplinks zu suchen

Manche Hersteller isolieren die eigenen OOB Management Interfaces komplett vom Rest. Ist das der Fall kommen die natürlich nie zusammen.

Klingt so, als würdest du 90% deiner Arbeit outsourcen wollen. Vielleicht wäre es da geschickter direkt auf @aqui hin zu zu gehen...

ich habe nun mal in Daisy Chain verbunden:

Das ist (fast) völlig egal wie du sie verbindest jedenfalls aus Tagging Sicht der Uplinks !Aus Ethernet Design Sicht aber sind Kaskaden Designs immer eher sehr schlecht und wenn möglich besser strikt wenns irgend geht, zu vermeiden.

Besser wäre es einen der CRS quasi als Core zu nehmen und die anderen sternförmig anzubinden. Klassisches Design eben....

Aber gut wenn es nun rennt.

Zu den restlichen Fragen:

a) das Management trennt vom rest

Routest du denn noch mehr VLANs ??

Eigentlich hast du doch oben gesagt Layer 2 only, sprich du routest gar nicht über die MT Switchinfrastruktur und hast einzig nur VLAN 10 als Management IP Netz am L3 Core Router definiert.

Da du dann sonst nicht routetst ist das mangement ja per so schon isoliert. Ohne IP kann niemand aus den anderen VLANs auf das 10er zugreifen, logisch !

Anders sieht es natürlich aus wenn du noch andere VLANs im Core routest. Generell hat man dann erstmal eine any zu any Verbindung über das Routing.

Das Blocken des VLAN 10 Zugangs machst du dann am L3 Switch über die Firewall mit einer Blocking List die nur die IP Netze oder Hostadressen zulässt die du im VLAN 10 haben willst. Das ist kinderleicht.

b) einen Port untagged setzt

Mmmhhh...das hatten wir doch oben schon alles mehrfach durchgekaut ?!?

Einfach im Port Zuweisungs Setup der Bridge die PVID setzen auf das VLAN in dem dieser Port untagged arbeiten soll. Mehr nicht...!!!

c) den Trunk richtig setzt

Auch im Bridge VLAN Settimng das Tagging richtig setzen.

Aber vermutlich war das jetzt auch nur irgendwie als Selbstkritik gemeint das du das nur übersehen hattest, oder ??

Aber inzwischen läuft es ...

👍Dann können wir den Case ja schliessen.

Sorry, den Imperfekt im Satz hatte ich glatt übersehen...

Grundlegend nutze ich die Cisco Topologie Icons:

https://www.cisco.com/c/en/us/about/brand-center/network-topology-icons. ...

Malen dann mit

Grundlegend nutze ich die Cisco Topologie Icons:

https://www.cisco.com/c/en/us/about/brand-center/network-topology-icons. ...

Malen dann mit

- Linux: dia https://de.wikipedia.org/wiki/Dia_(Software)

- Mac: Omnigraffle

- Winblows: Visio

diese sind alle auf VLAN Tagging (Managment 10, VLAN 100,200,300,400) gestellt.

Das ist schlecht... Zumindestens das Native VLAN (untagged) sollte dort auch gesetzt sein !Heißt, die holen sich über VLAN10 die IP und die Verbindung zum WLAN Controller Server.

Kommt drauf an... wenn VLAN 10 dein native VLAN ist (also das wo untagged Frames geforwardet werden am Port, PVID !) dann ja.Aber, wenn ich das VLAN10 nicht bei den uplink Ports der AP hinzufüge, klappt es nicht:

Ja, das ist logisch, denn du musst ihm dann ja die VLAN ID 10 bekannt geben und sagen was er damit machen soll.Dein Fehler ist das du das VLAN getagged hast am Uplink Port statt dort PVID 10 physisch am Port zu definieren. Wäre das der Fall würden alle DHCP Frames und auch die Controller Frames auch so, ohne VLAN ID Definition in der Bridge, ins richtige VLAN kommen.

Vermutlich also ein Konfig Fehler am Bridgeport mit der falschen PVID ?!