139689

Oct 19, 2023, updated at 12:01:23 (UTC)

L3 Routing Switch mit ACL und VRRP gesucht

Hallo zusammen,

auch auf die große Gefahr, mich lächerlich zu machen oder unverständlich zu sein.... aber nachdem ich irgendwie von meinen Dienstleistern schon recht enttäuscht bin und ansonsten der Austausch mit anderen komplett fehlt, stelle ich hier meine Fragen.

Das Thema Netzwerk war nie und ist nicht meine Stärke, wenn man einfach nur ab und zu immer wieder mal was in dem Bereich macht...

Etwas zur IST-Situation

Wir haben hier ein Netzwerk rein mit Cisco Catalyst Switches (C9200L als CORE sowie ältere 29xx als Access und nochmal C9200L als ServerCore-Backend)

Vor gut einem Jahr hab ich mal von einem flachen /16 Netzwerk auf Vlan Segmente umgestellt (und nebenbei waren auch noch Switches von HP, Netgear und Zyxel drin). Ist also "gewachsen" und nicht von Anfang an gestaltet gewesen

Vlans sind angelegt (Wlan, Client, Backup, Server, ServerCore, Management, Transfer, ...)

Vlans sind einzelne /24 Netze (nicht ganz optimal, aber auch kaum mehr als 100 Geräte drin).

Die älteren Switches sind reine Access Switches (hauptsächlich Vlan Management und Clients) und per Trunk an die C9200L angeschlossen.

Im Server-Backend gibt es noch pro Rack/Serverraum einen C9200L mit 48-port (darunter auch 10GbE-Ports) für die Hypervisor und physikalischen Server.

Als Firewall haben wir über einen Dienstleister 2 Meraki MXen ins Internet. Es ist geplant, in Zukunft mehr mit Meraki zu machen (Wlan, ggf. MDM, ...)

Nun zum eigentlichen

Die C9200L sind 2 24-port Switches via Stack. Der Stack dient als GW jedes Vlans und leitet dann Pakete nach extern in ein Transfernetz zur Firewall und von dort ins Internet

Im Grunde also "Core" Funktionalität... Inter-Vlan Routing und sonst nix.

Jetzt will ich Folgendes erreichen:

- Diese Services auf 2 Serverräume (Brandabschnitt) verteilen. Also nicht mehr per Stacking Kabel möglich, sondern per FC oder Kupfer verbunden. SPoF vermeiden und Redundanz schaffen

--> VRRP ?

- Zwischen den einzelnen Vlans wären ACL gut, damit ich zb darüber regeln kann, dass VLAN Client gar nicht erst in VLAN Backup oder ServerCore kommt, usw.

( was ist hier Performance-mäßig zu beachten?? )

- Weiterhin natürlich das Inter-Vlan Routing (können alle L2+ ? )

- ausreichend Anschlüsse. Im Moment sind es 6 SFP+ (10Gbit)(auf beide im Stack verteilt) Ports zu den Access Switches. Besser mehr. Und auch Ethernet Ports (Uplink zur Firewall, Wlan Controller, TK, ...)

Wobei ich mir denke, zur Not werden es halt noch 2 Distribution Switches zusätzlich, die nur dumm verteilen sollen.

Die Gretchenfrage

Reichen hier zwei einfache L3-fähige Cisco (bzw. Meraki) Switches (weil VRRP, ACL, Inter-Vlan Routing hier überall vorhanden??) mit ausreichenden Anschlüssen und genug internem Puffer? Diese dann direkt verbinden (Ethernet?)

In einem anderen Thread hab ich gelesen, dass theoretisch ein Cisco SG-2xx / 3xx dazu reichen könnte.

Ein Dienstleister meinte, ich soll auf Catalyst setzen und hat mir von der Business Schiene (350, SX550,...) abgeraten, da hier vermehrt Probleme auftreten können. Die wollen mir zwei C9500 (mit KupferTransceiver, damit ich Ethernet-Ports habe) verkaufen. Das Thema VRRP und ACL war da gar noch nicht ausreichend angesprochen.

Ich kann es nicht ausreichend bewerten und natürlich will hier keiner ständig Pflege betreiben.

DANKE im Voraus

Ich reiche noch Infos nach, wenn was Wichtiges fehlt und entschuldige mich für etwaige dumme Fragen...

edit:

Typos, Verständlichkeit...

auch auf die große Gefahr, mich lächerlich zu machen oder unverständlich zu sein.... aber nachdem ich irgendwie von meinen Dienstleistern schon recht enttäuscht bin und ansonsten der Austausch mit anderen komplett fehlt, stelle ich hier meine Fragen.

Das Thema Netzwerk war nie und ist nicht meine Stärke, wenn man einfach nur ab und zu immer wieder mal was in dem Bereich macht...

Etwas zur IST-Situation

Wir haben hier ein Netzwerk rein mit Cisco Catalyst Switches (C9200L als CORE sowie ältere 29xx als Access und nochmal C9200L als ServerCore-Backend)

Vor gut einem Jahr hab ich mal von einem flachen /16 Netzwerk auf Vlan Segmente umgestellt (und nebenbei waren auch noch Switches von HP, Netgear und Zyxel drin). Ist also "gewachsen" und nicht von Anfang an gestaltet gewesen

Vlans sind angelegt (Wlan, Client, Backup, Server, ServerCore, Management, Transfer, ...)

Vlans sind einzelne /24 Netze (nicht ganz optimal, aber auch kaum mehr als 100 Geräte drin).

Die älteren Switches sind reine Access Switches (hauptsächlich Vlan Management und Clients) und per Trunk an die C9200L angeschlossen.

Im Server-Backend gibt es noch pro Rack/Serverraum einen C9200L mit 48-port (darunter auch 10GbE-Ports) für die Hypervisor und physikalischen Server.

Als Firewall haben wir über einen Dienstleister 2 Meraki MXen ins Internet. Es ist geplant, in Zukunft mehr mit Meraki zu machen (Wlan, ggf. MDM, ...)

Nun zum eigentlichen

Die C9200L sind 2 24-port Switches via Stack. Der Stack dient als GW jedes Vlans und leitet dann Pakete nach extern in ein Transfernetz zur Firewall und von dort ins Internet

Im Grunde also "Core" Funktionalität... Inter-Vlan Routing und sonst nix.

Jetzt will ich Folgendes erreichen:

- Diese Services auf 2 Serverräume (Brandabschnitt) verteilen. Also nicht mehr per Stacking Kabel möglich, sondern per FC oder Kupfer verbunden. SPoF vermeiden und Redundanz schaffen

--> VRRP ?

- Zwischen den einzelnen Vlans wären ACL gut, damit ich zb darüber regeln kann, dass VLAN Client gar nicht erst in VLAN Backup oder ServerCore kommt, usw.

( was ist hier Performance-mäßig zu beachten?? )

- Weiterhin natürlich das Inter-Vlan Routing (können alle L2+ ? )

- ausreichend Anschlüsse. Im Moment sind es 6 SFP+ (10Gbit)(auf beide im Stack verteilt) Ports zu den Access Switches. Besser mehr. Und auch Ethernet Ports (Uplink zur Firewall, Wlan Controller, TK, ...)

Wobei ich mir denke, zur Not werden es halt noch 2 Distribution Switches zusätzlich, die nur dumm verteilen sollen.

Die Gretchenfrage

Reichen hier zwei einfache L3-fähige Cisco (bzw. Meraki) Switches (weil VRRP, ACL, Inter-Vlan Routing hier überall vorhanden??) mit ausreichenden Anschlüssen und genug internem Puffer? Diese dann direkt verbinden (Ethernet?)

In einem anderen Thread hab ich gelesen, dass theoretisch ein Cisco SG-2xx / 3xx dazu reichen könnte.

Ein Dienstleister meinte, ich soll auf Catalyst setzen und hat mir von der Business Schiene (350, SX550,...) abgeraten, da hier vermehrt Probleme auftreten können. Die wollen mir zwei C9500 (mit KupferTransceiver, damit ich Ethernet-Ports habe) verkaufen. Das Thema VRRP und ACL war da gar noch nicht ausreichend angesprochen.

Ich kann es nicht ausreichend bewerten und natürlich will hier keiner ständig Pflege betreiben.

DANKE im Voraus

Ich reiche noch Infos nach, wenn was Wichtiges fehlt und entschuldige mich für etwaige dumme Fragen...

edit:

Typos, Verständlichkeit...

Please also mark the comments that contributed to the solution of the article

Content-Key: 93176570520

Url: https://administrator.de/contentid/93176570520

Printed on: May 3, 2024 at 00:05 o'clock

8 Comments

Latest comment

--> VRRP ?

Nope brauchst du nicht zwindend. Du machst das bei Distance Stacking über 2 Räume dann via "Stackwise Virtual" ganz stinknormal über 10G oder 40G Glasfaser, SFP+ / AOC oder KupferZwischen den einzelnen Vlans wären ACL gut

Ist ja mit Cisco kein Thema. Guckst du als Beispiel für ACLs hier.Die Gretchenfrage

Sie müssen nicht einmal L3 können, denn das machst du ja logischerweise mit deinem Cat9k "Core" Stack.Folglich würden also CBS-220er Switches reichen, je nach Anwendung bzw. Anforderungen zu denen du leider wenig bis gar nichts sagst um da eine belastbare Aussage treffen zu können.

Bedenke das dein "Core" ja auch "nur" aus den 9200er Access Modellen besteht. Die 9300/9500er wären ein "wirklicher" Core.

Die Access Teile müssen ja nichts Großes leisten und einzig nur L2 durchreichen an den Core da bist du mit den CBS220 wie gesagt je nach Anforderung ggf. auch gut bedient. Nur dein Core mit den Cat9k macht ja L3 mit den ACLs.

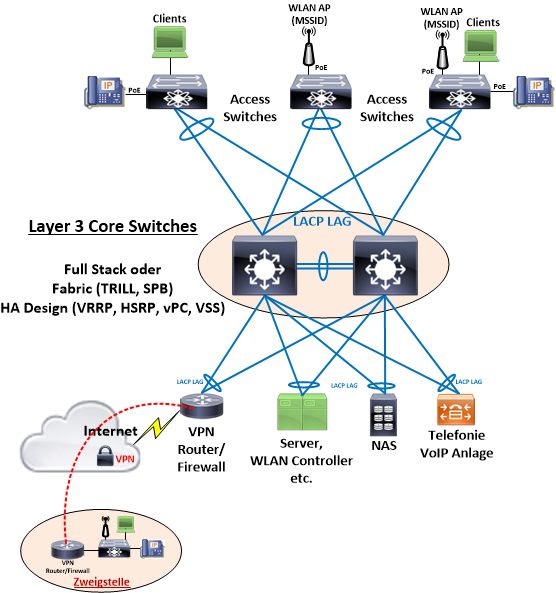

Ein klassisches, simples Standard Design sähe so aus:

Wie wichtig dein Business ist und wie groß der Forward weiß hier keiner!

Cisco VSS oder vergleichbar möchte ich persönlich nicht missen.

Cisco VSS oder vergleichbar möchte ich persönlich nicht missen.

Wie würde ein CBS-220 dann auf beide RZ verteilt werden? VRRP?

Ja, denn ohne Stackwise Virtual geht es ja dann nicht beide Cat9k in einem Stack zu betreiben wenn du die 2 Maschinen auf 2 Räume aufteilen willst was ja auch üblich ist bei Redundanzdesigns.Stacking per Stacking Kabel fällt weg weil die Längen da natürlich niemals reichen.

Bleibt also nur die beiden Switch einzeln zu betreiben (wenn du bei den 9200 Modellen bleibst) und idealerweise vPC (Virtual Port Channel, bzw. MLAG) zu aktivieren, damit du ggf. Access Switches mit LACP LAGs redundant an den Core anbinden kannst.

In so einem Design ist dann zur Gateway Redundanz VRRP oder das Cisco eigene HSRP natürlich Pflicht, das ist richtig!

Den C9200L Stack gibt es dann nicht mehr - der soll ersetzt werden,

Ahhso.... sorry das war oben etwas missverständlich von dir.Dann ist die ganze Eierei mit den 9200ern und Klimmzüge mit vPC und VRRP / HSRP in dem Falle natürlich völlig obsolet.

Dann bringst du beide 9500er schlicht und einfach mit Stackwise Virtual in einen physischen Fullstack und konfigurierst den wie einen einzelnen zentralen (Core) Switch. Das entspricht dann dem Design von oben.

Letztlich hast du immer diese beiden Optionen:

- Kein Stackwise Virtual bzw. Distance Stacking möglich = Lösung mit vPC und VRRP bzw. HSRP

- Stackwise Virtual oder Distance Stacking möglich = Kein vPC und VRRP bzw. HSRP erforderlich

Wenn du die HW Power der Cat9ks nicht benötigst und eine Lösung mit der CBS Midrange Hardware erwägst dann musst du zwingend CBS350-X Modelle verwenden, denn nur die supporten auch Distance Stacking mit 10G. Dann natürlich völlig ohne Lizensierung usw. Alle CBS350-X Modelle kann man in einem Stack mischen.

Alternative weg von Cisco aber mit vollem Cisco CLI und PVSTP+ Support wären z.B. Ruckus ICX Modelle. ICX 7550 oder ICX8200 bieten dir lizenzfreies und automatisiertes Distance Stacking mit 10 und 40G und SFP+, QSFP Ports ohne Vendor Checking.

Es gibt viele Wege nach Rom...

Zitat von @139689:

Hallo zusammen,

HiHallo zusammen,

auch auf die große Gefahr, mich lächerlich zu machen oder unverständlich zu sein.... aber nachdem ich irgendwie von meinen Dienstleistern schon recht enttäuscht bin und ansonsten der Austausch mit anderen komplett fehlt, stelle ich hier meine Fragen.

Das Thema Netzwerk war nie und ist nicht meine Stärke, wenn man einfach nur ab und zu immer wieder mal was in dem Bereich macht...

Etwas zur IST-Situation

Wir haben hier ein Netzwerk rein mit Cisco Catalyst Switches (C9200L als CORE sowie ältere 29xx als Access und nochmal C9200L als ServerCore-Backend)

Vor gut einem Jahr hab ich mal von einem flachen /16 Netzwerk auf Vlan Segmente umgestellt (und nebenbei waren auch noch Switches von HP, Netgear und Zyxel drin). Ist also "gewachsen" und nicht von Anfang an gestaltet gewesen

okDas Thema Netzwerk war nie und ist nicht meine Stärke, wenn man einfach nur ab und zu immer wieder mal was in dem Bereich macht...

Etwas zur IST-Situation

Wir haben hier ein Netzwerk rein mit Cisco Catalyst Switches (C9200L als CORE sowie ältere 29xx als Access und nochmal C9200L als ServerCore-Backend)

Vor gut einem Jahr hab ich mal von einem flachen /16 Netzwerk auf Vlan Segmente umgestellt (und nebenbei waren auch noch Switches von HP, Netgear und Zyxel drin). Ist also "gewachsen" und nicht von Anfang an gestaltet gewesen

Vlans sind angelegt (Wlan, Client, Backup, Server, ServerCore, Management, Transfer, ...)

Vlans sind einzelne /24 Netze (nicht ganz optimal, aber auch kaum mehr als 100 Geräte drin).

Die älteren Switches sind reine Access Switches (hauptsächlich Vlan Management und Clients) und per Trunk an die C9200L angeschlossen.

Im Server-Backend gibt es noch pro Rack/Serverraum einen C9200L mit 48-port (darunter auch 10GbE-Ports) für die Hypervisor und physikalischen Server.

Als Firewall haben wir über einen Dienstleister 2 Meraki MXen ins Internet. Es ist geplant, in Zukunft mehr mit Meraki zu machen (Wlan, ggf. MDM, ...)

Meraki WIFI kann ich nur empfehlen. Funktioniert auch super mit einem NAC. Z.B. Packetfence.Vlans sind einzelne /24 Netze (nicht ganz optimal, aber auch kaum mehr als 100 Geräte drin).

Die älteren Switches sind reine Access Switches (hauptsächlich Vlan Management und Clients) und per Trunk an die C9200L angeschlossen.

Im Server-Backend gibt es noch pro Rack/Serverraum einen C9200L mit 48-port (darunter auch 10GbE-Ports) für die Hypervisor und physikalischen Server.

Als Firewall haben wir über einen Dienstleister 2 Meraki MXen ins Internet. Es ist geplant, in Zukunft mehr mit Meraki zu machen (Wlan, ggf. MDM, ...)

Also wir betreiben ein globales Netzwerk mit über 800 Meraki Geräte und ich frage mich, warum man bei 2 Meraki MX ein Dienstleister benötigt?

Die Gretchenfrage

Reichen hier zwei einfache L3-fähige Cisco (bzw. Meraki) Switches (weil VRRP, ACL, Inter-Vlan Routing hier überall vorhanden??) mit ausreichenden Anschlüssen und genug internem Puffer? Diese dann direkt verbinden (Ethernet?)

Reichen hier zwei einfache L3-fähige Cisco (bzw. Meraki) Switches (weil VRRP, ACL, Inter-Vlan Routing hier überall vorhanden??) mit ausreichenden Anschlüssen und genug internem Puffer? Diese dann direkt verbinden (Ethernet?)

Du kannst die MS355 / MS425 oder MS450 (QSFP only) als Core verwenden. VRRP / FullStack / L3 unterstützen diese alle.

Stacken kannst du diese über dedizierte Stacking Ports und / oder SFP+ oder QSFP Ports. ( Mischbetrieb möglich).

An einem Standort steht bei uns ein 4 x MS425 Core Stack verteilt auf 2 RZ. Als Stack Ports dienen da mehrere SFP+ Ports, welcher über ca 120m OM3 verbunden bin. QSFP wäre aber auch möglich.

Gruß

warum man bei 2 Meraki MX ein Dienstleister benötigt?

Das ist in der Tat eine sehr gute Frage, sagt aber schon recht viel über das Unternehmen des TO aus. Vom gravierenden Sicherheitsverlust, was sowas immer mit sich bringt, mal gar nicht zu reden?!Meraki ist per se nicht schlecht, man muss aber immer im Hinterkopf behalten das man da quasi in einem Abo Model gefangen ist. Bezahlt man nicht, hat man nur noch dumme Ziegelsteine. Man hängt also immer fest in einem Vendor Lock am Fliegenfänger.

Wer damit leben kann oder es gerade bewusst wählt um ein vereinfachtes Management zu bekommen macht damit nichts falsch.

- vPC = virtual Port Channel = Cisco Nomenklatur für MLAG Verfahren.

- HSRP = Hot Standaby Routing Protokoll = Die proprietäre Cisco Variante zu VRRP. Siehe hier.

- Distance Stacking sind alle Full Stack Verfahren die über klassische Netzwerk Infrastruktur rennen wie Glasfaser, Kupfer usw. mit 10G und aufwärts. Also ohne proprietäre Stacking Ports und Kabel.