Fritzbox mit Netgear MS510TXM und GS110EMX no IP

HI,

ich wollte, so dachte ich, was einfaches aufsetzen:

1. FB 7490 als Router mit aktivem Gast-Lan

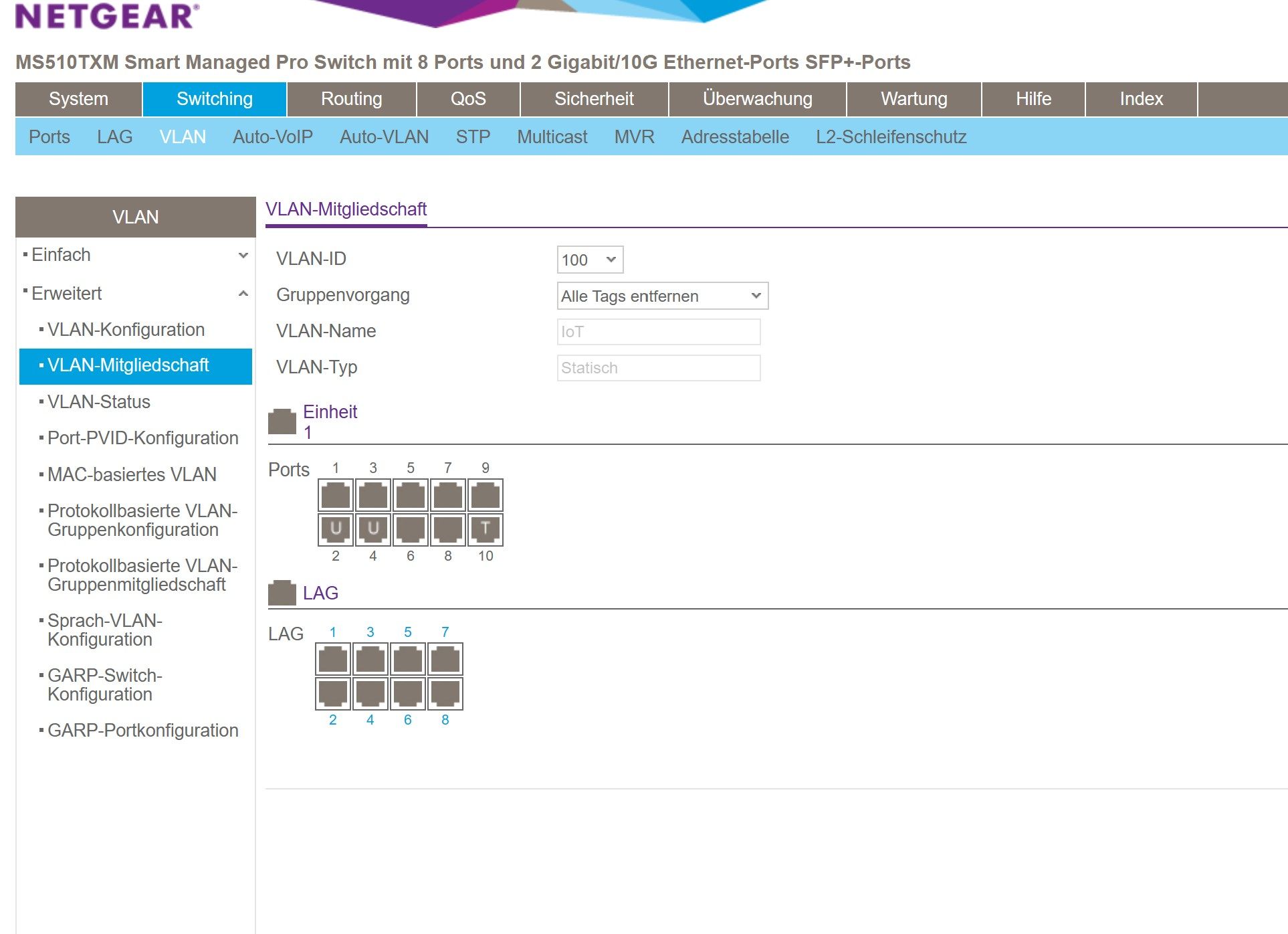

2. Netgear MS510TXM als managed Switch: Reicht in VLan1 das normale FB Netz weiter (192.168.2.0) und als VL100 (192.168.179.4) das Gast-Netz. FB über 2 kabel verbunden: Port 1 FB zu Port 1 510. Port 4 FB zu Port 4 510. Gast Port untagged auf z.B. Port 2. Trunk-Port 10.

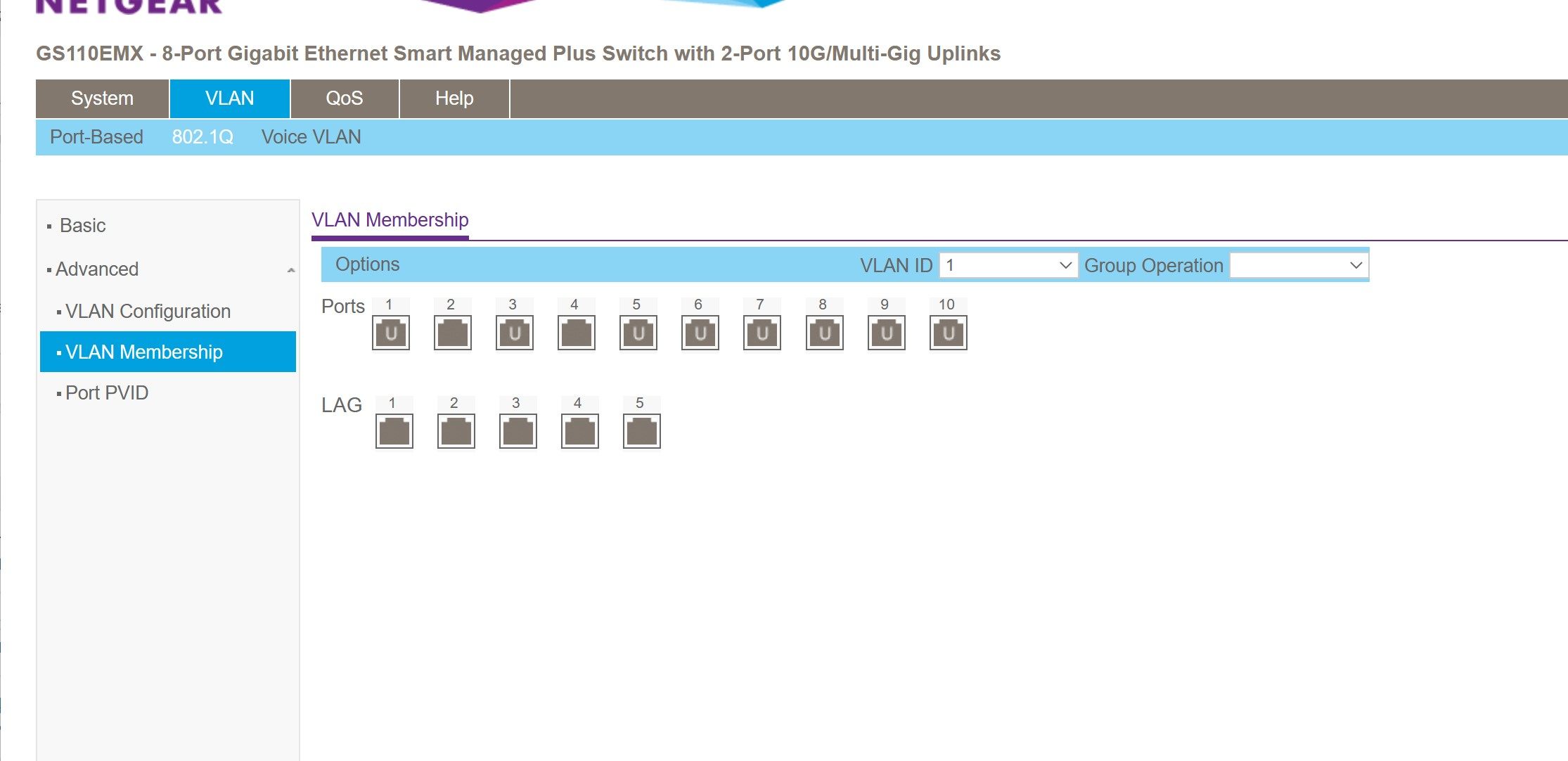

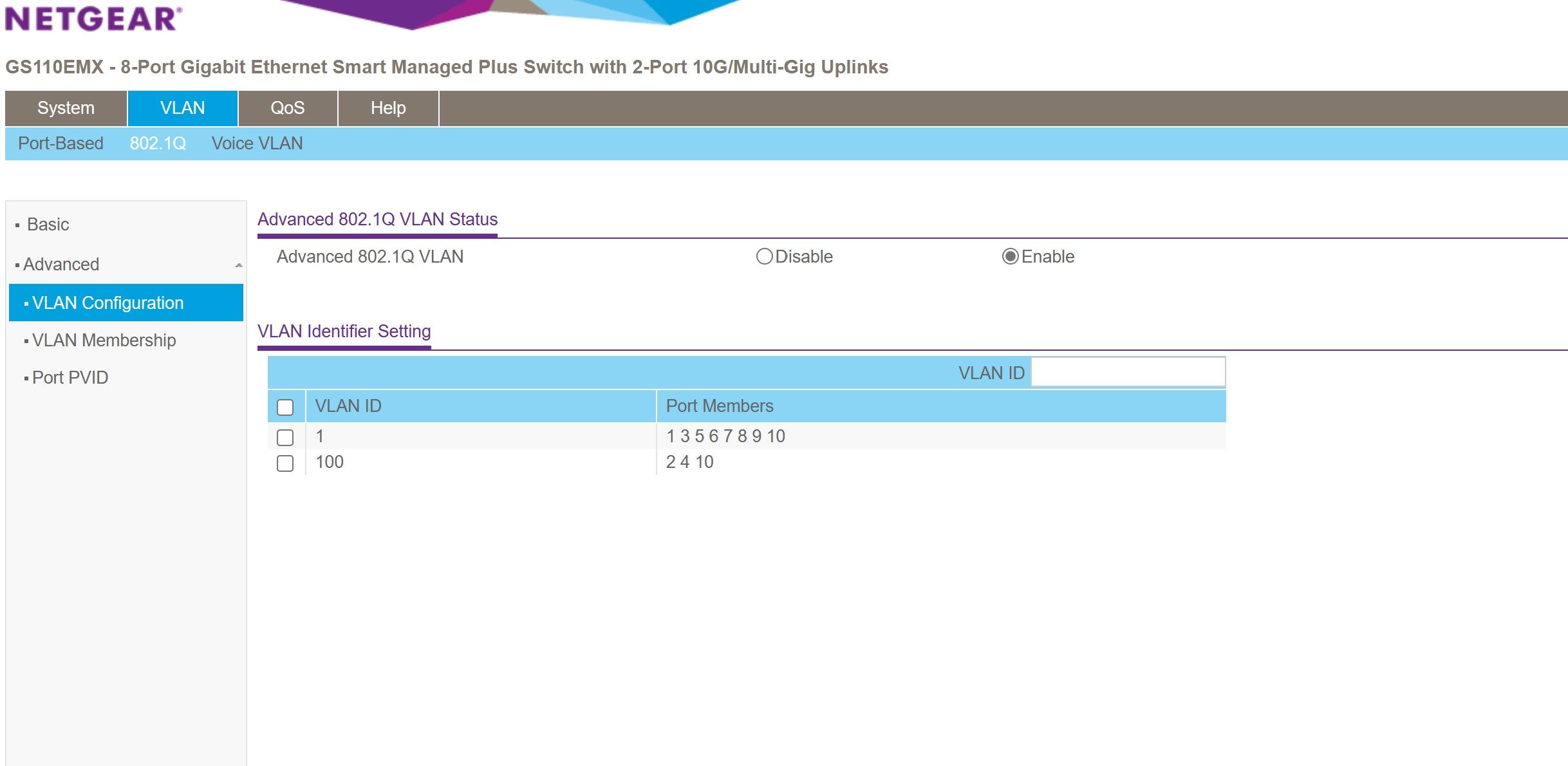

3. Über Trunk verbunden mit Netgear GS110EMX, dort Port 10 als Trunk, Port 2 für Gast.

Da DHCP ja über FB laufen sollte, noch keine weiteren Routes etc. eingerichtet. Denn es wäre halt schön, wenn auch die geräte im Gast-LAN die im Gast-WLAN erreichen könnten im gleichen IP -Raum.

Nun zu den Phänomen:

1. MS510TXM funktioniert tadellos. Die VLan1 Clients bekommen IPs und auch Internet.

2. Die Vlan100 Clients bekommen IPs (aus Gastnetz) und auch Internet.

3. Wenn ich Client mit Vlan1 an GS100 verbinde, auch alles ok, bekommen IP und auch INterent.

4. Wenn ich Client mit Vlan100 an GS100 verbinde, bekommt er weder die richtige IP, noch dann natürlich Internet.

Da DHCP ja über FB laufen sollte, diese auf 510 nicht eingerichtet.

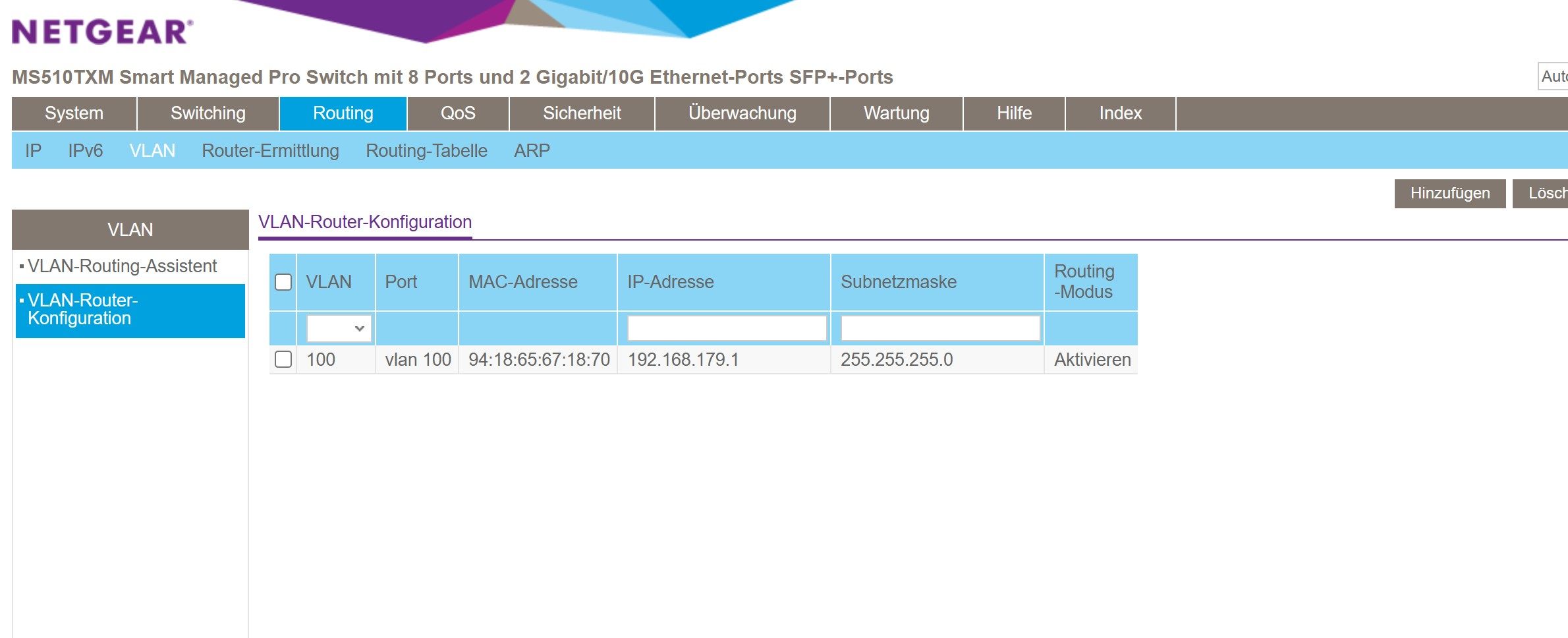

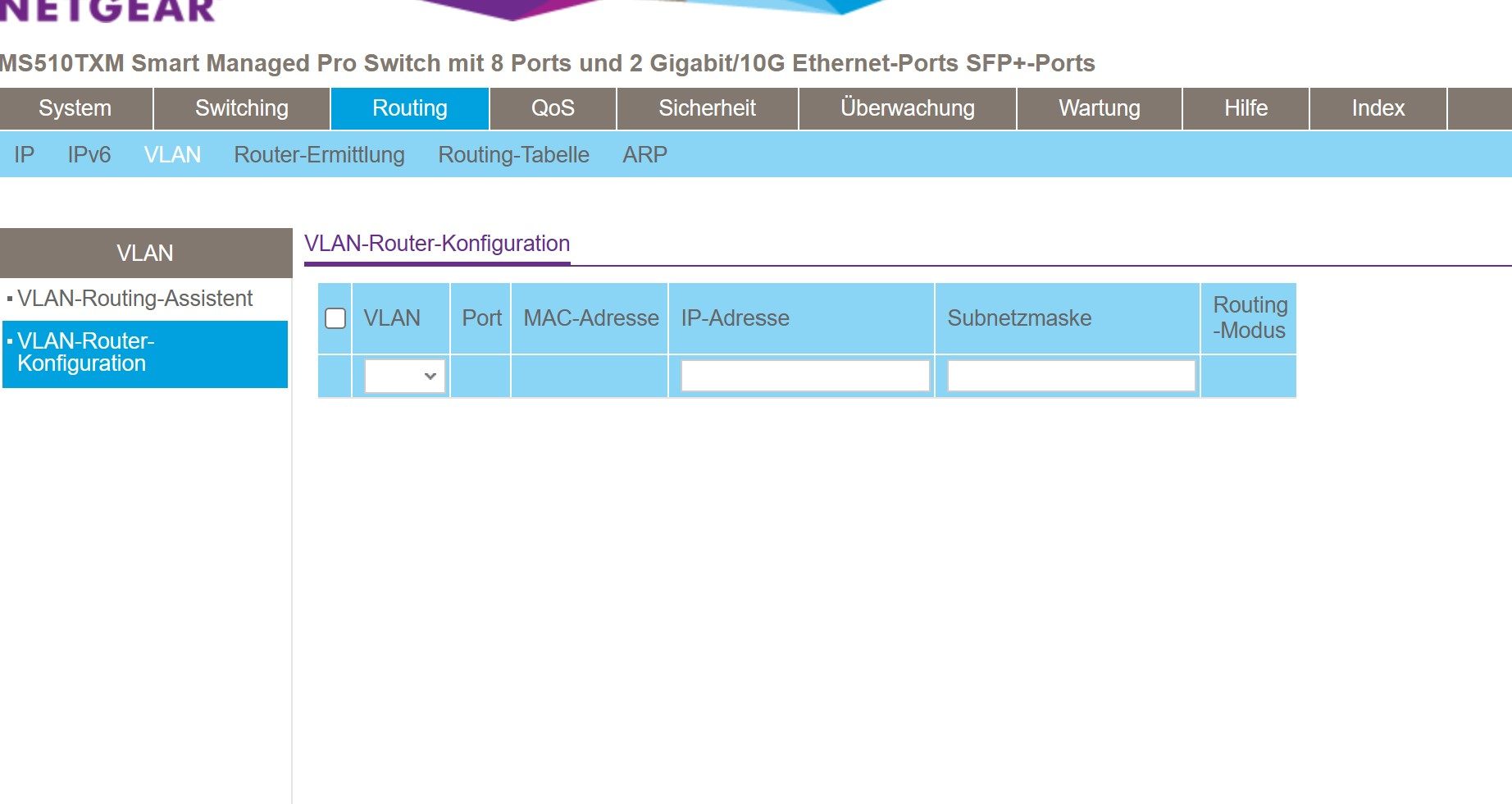

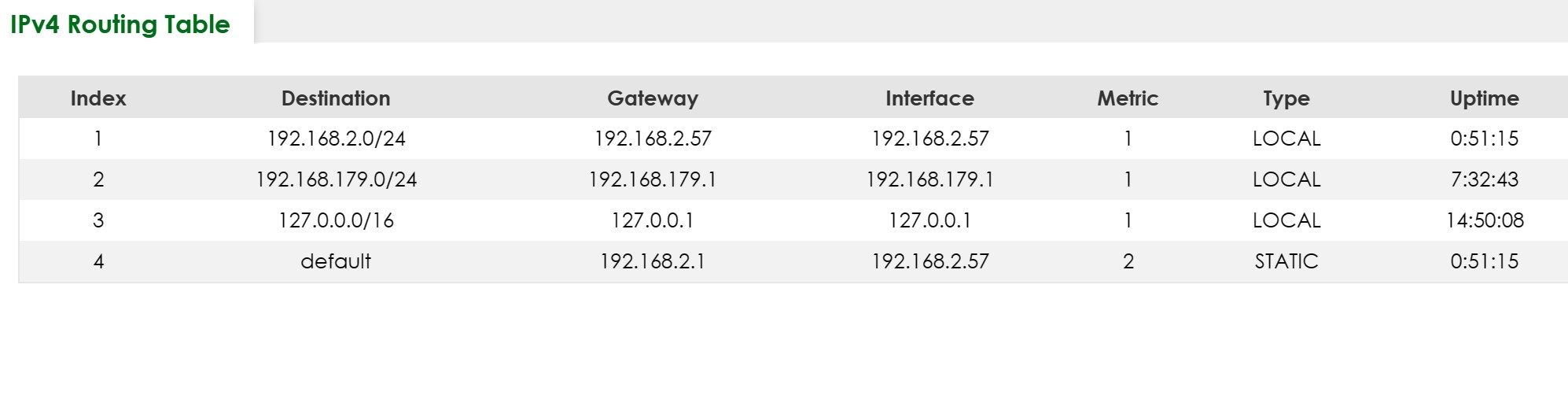

Versucht, Routing-Tabellen einzurichten, hat das Problem mit fehlender oder falscher IP jedoch nicht gelöst (bekommt immer eine "autoconfig" IP 169.256.178.179 ohne Standard Gateway

Eintrag von 510 als Standard Gateway hat auch nichts gebracht.

Wenn ich versuche eine Default Route einzurichten mit next hop point 192.168.2.1 (FB), bekomme ich folgende Meldung:

"Die angegebene Adresse für Statische Route/Adresse für den nächsten Hop kann sich nicht im selben Subnetz wie der Service-/Netzwerk-Port befinden". Aber das wäre doch der richtige Gateway oder?

Ich hoffe, jemand hat eine Idee, komme nicht mehr weiter... Unten noch die Screenshots...

DAnke!!

ich wollte, so dachte ich, was einfaches aufsetzen:

1. FB 7490 als Router mit aktivem Gast-Lan

2. Netgear MS510TXM als managed Switch: Reicht in VLan1 das normale FB Netz weiter (192.168.2.0) und als VL100 (192.168.179.4) das Gast-Netz. FB über 2 kabel verbunden: Port 1 FB zu Port 1 510. Port 4 FB zu Port 4 510. Gast Port untagged auf z.B. Port 2. Trunk-Port 10.

3. Über Trunk verbunden mit Netgear GS110EMX, dort Port 10 als Trunk, Port 2 für Gast.

Da DHCP ja über FB laufen sollte, noch keine weiteren Routes etc. eingerichtet. Denn es wäre halt schön, wenn auch die geräte im Gast-LAN die im Gast-WLAN erreichen könnten im gleichen IP -Raum.

Nun zu den Phänomen:

1. MS510TXM funktioniert tadellos. Die VLan1 Clients bekommen IPs und auch Internet.

2. Die Vlan100 Clients bekommen IPs (aus Gastnetz) und auch Internet.

3. Wenn ich Client mit Vlan1 an GS100 verbinde, auch alles ok, bekommen IP und auch INterent.

4. Wenn ich Client mit Vlan100 an GS100 verbinde, bekommt er weder die richtige IP, noch dann natürlich Internet.

Da DHCP ja über FB laufen sollte, diese auf 510 nicht eingerichtet.

Versucht, Routing-Tabellen einzurichten, hat das Problem mit fehlender oder falscher IP jedoch nicht gelöst (bekommt immer eine "autoconfig" IP 169.256.178.179 ohne Standard Gateway

Eintrag von 510 als Standard Gateway hat auch nichts gebracht.

Wenn ich versuche eine Default Route einzurichten mit next hop point 192.168.2.1 (FB), bekomme ich folgende Meldung:

"Die angegebene Adresse für Statische Route/Adresse für den nächsten Hop kann sich nicht im selben Subnetz wie der Service-/Netzwerk-Port befinden". Aber das wäre doch der richtige Gateway oder?

Ich hoffe, jemand hat eine Idee, komme nicht mehr weiter... Unten noch die Screenshots...

DAnke!!

Please also mark the comments that contributed to the solution of the article

Content-Key: 6111452399

Url: https://administrator.de/contentid/6111452399

Printed on: May 1, 2024 at 18:05 o'clock

40 Comments

Latest comment

Du hast den üblichen Anfänger Fehler am Uplink Port beider Switches gemacht und das Default VLAN 1 dort fehlerhaft auf "Tagged" gesetzt.

Das VLAN 1 ist immer das native VLAN bzw. PVID VLAN was an tagged Uplinks immer UNtagged anliegt. Du musst lediglich nur dein Gast VLAN 100 taggen an beiden Enden.

Man kann NICHT die Port PVID auf 1 setzen das Interface dann wieder mit 1 taggen, das wäre unsinnig, denn das eine widerspricht dem anderen und führt zur Fehlfunktion! Dadurch kommt kein VLAN 1 Traffic von Switch 1 auf Switch 2 und in Folge scheitert damit dann natürlich auch die DHCP IP Vergabe sowohl für den Switch als auch den Client.

Das PVID VLAN ist das VLAN in das der Switch generell UNtagged Traffic an dem Port forwardet. Das kann damit logischerweise dann niemals Tagged und UNtagged zugleich sein.

Die Switch Uplinks sehen richtig so aus:

Dieser Forenthread illustriert noch einmal ganz genau dieses Setup.

Wir hatten erst kürzlich genau so ein Drama mit den NetGear Gurken die kein Auto PVID supporten.

Gastnetzwerk über 2 unterschiedliche Switche mittels VLAN schleifen. Ich verzweifle :(

Netgear Pro Switch VLAN Probleme

Das VLAN 1 ist immer das native VLAN bzw. PVID VLAN was an tagged Uplinks immer UNtagged anliegt. Du musst lediglich nur dein Gast VLAN 100 taggen an beiden Enden.

Man kann NICHT die Port PVID auf 1 setzen das Interface dann wieder mit 1 taggen, das wäre unsinnig, denn das eine widerspricht dem anderen und führt zur Fehlfunktion! Dadurch kommt kein VLAN 1 Traffic von Switch 1 auf Switch 2 und in Folge scheitert damit dann natürlich auch die DHCP IP Vergabe sowohl für den Switch als auch den Client.

Das PVID VLAN ist das VLAN in das der Switch generell UNtagged Traffic an dem Port forwardet. Das kann damit logischerweise dann niemals Tagged und UNtagged zugleich sein.

Die Switch Uplinks sehen richtig so aus:

- Uplink Port SW1 = PVID 1, UNtagged 1, Tagged 100

- Uplink Port SW2 = PVID 1, UNtagged 1, Tagged 100

Dieser Forenthread illustriert noch einmal ganz genau dieses Setup.

Wir hatten erst kürzlich genau so ein Drama mit den NetGear Gurken die kein Auto PVID supporten.

Gastnetzwerk über 2 unterschiedliche Switche mittels VLAN schleifen. Ich verzweifle :(

Netgear Pro Switch VLAN Probleme

Das ist in der Tat verwunderlich. Obwohl bei NG Gurken weiss man nie...

Von der VLAN Konfig ist es OK.

Aktuellste Firmware hast du im Switch geflasht? 1.0.2.3 ist eine alte nicht mehr supportete Version!! Aktuell ist 1.0.2.7

Ansonsten mal den Switch auf die Factory Defaults resetten.

Damit sind dann alle Ports untagged im VLAN 1 und die PVID ist auch auf allen Ports 1

Den so resetteten Switch steckst du jetzt testweise mal auf den Uplink des ersten Switches. Nach deinen Screenshots zu urteilen ist das ja bei beiden Switches der Port 10, richtig?

Nun sollte das Management Interface eine IP von der FB bekommen und du kannst zumindestens im VLAN 1 fehlerlos arbeiten.

Dann richtest du das VLAN 100 ein und weist diesem VLAN Tagged den Uplink Port 10 zu und UNtagged plus PVID 100 einen Testport. Dann sollte es dort auch mit VLAN 100 klappen.

Sollte das wider Erwarten nicht der Fall sein, steckst du den auf die Defaults resetteten Switch einmal testweise an einen der untagged Endgeräte Ports am ersten Switch wo du schon erfolgreich eine IP von der FB bekommen hast.

Idealerweise in beiden VLANs 1 und 100 um sicherzugehen das die IP Vergabe und Connectivity klappt und es nicht ein Problem des Uplinks am ersten Switch ist.

Von der VLAN Konfig ist es OK.

Aktuellste Firmware hast du im Switch geflasht? 1.0.2.3 ist eine alte nicht mehr supportete Version!! Aktuell ist 1.0.2.7

Ansonsten mal den Switch auf die Factory Defaults resetten.

Damit sind dann alle Ports untagged im VLAN 1 und die PVID ist auch auf allen Ports 1

Den so resetteten Switch steckst du jetzt testweise mal auf den Uplink des ersten Switches. Nach deinen Screenshots zu urteilen ist das ja bei beiden Switches der Port 10, richtig?

Nun sollte das Management Interface eine IP von der FB bekommen und du kannst zumindestens im VLAN 1 fehlerlos arbeiten.

Dann richtest du das VLAN 100 ein und weist diesem VLAN Tagged den Uplink Port 10 zu und UNtagged plus PVID 100 einen Testport. Dann sollte es dort auch mit VLAN 100 klappen.

Sollte das wider Erwarten nicht der Fall sein, steckst du den auf die Defaults resetteten Switch einmal testweise an einen der untagged Endgeräte Ports am ersten Switch wo du schon erfolgreich eine IP von der FB bekommen hast.

Idealerweise in beiden VLANs 1 und 100 um sicherzugehen das die IP Vergabe und Connectivity klappt und es nicht ein Problem des Uplinks am ersten Switch ist.

was wäre denn die bessere Wahl?

Alles was nicht NG ist! Aber Spaß beiseite... Ein VLAN Switch wird ja wohl erwartungsgemäß mit VLANs umgehen können. Sowas Banales sollte auch ein NG hinbekommen.

Auf alle Fälle aktuellste Firmware aufspielen und dann so wie oben beschrieben strategisch vorgehen.

Mit dem ersten Switch hast du es ja schon richtig gemacht die Connectivity mit der FB in jedem VLAN zu testen. So machst du es auch beim zweiten Switch. Erstmal nackig an die FB, IP und Ping checken, dann nackig an einen VLAN 1 Port, IP und Ping checken. Dann Trunk mit VLAN 100 setzen und wieder checken.

mit einer grösseren Menge an 10GB Ports bei gleichzeitig nicht zu großem Switch

Die sind im Billigsegment eh immer 2- meistens 4fach auf dem inneren Switch Port ASIC überbucht. Hohe Ansprüche an Performance solltest du in dem Preissegment nicht haben. Übrigens geht es noch etwas kompakter bei 10Gig.

RJ-45 ist bei 10G nie eine gute Idee wenn man die volle Bandbreite nutzen möchte weil dort immer ein Negotiation Verfahren benutzt wird. Ein schlechter Stecker oder Knick im Kabel und es kommen nur noch Bruchteile an. Das gilt auch für Längen über 10 Meter je nach Kabelqualität.

Wer sicher die maximale Geschwindigkeit haben will nutzt immer DAC/Twinax Kabel, AON Kabel oder SFP+ Optiken mit LC Kabeln.

Wer sicher die maximale Geschwindigkeit haben will nutzt immer DAC/Twinax Kabel, AON Kabel oder SFP+ Optiken mit LC Kabeln.

Der Switch ist immer ein Mann! https://de.wiktionary.org/wiki/Switch

Aber bevor du tauschst ggf. noch einen finalen, strategischen Test

vielleicht noch eine idee??

Nein leider nicht.Aber bevor du tauschst ggf. noch einen finalen, strategischen Test

- Beide Switches vollständig Factory resetten. (Seite 466) Aktuelle FW hast du ja schon drauf

- Switches mit Default Settings an ihren Uplink Ports zusammenstecken

- Ersten Switch an LAN Port der FB stecken und checken ob beide Switches eine IP von der FB bekommen. Das würde dann wenigstens die VLAN 1 Connectivity verifizieren.

- Klappt das auf beiden Switches das VLAN 100 anlegen und es tagged an die Uplink/Verbindungsports der beiden Switches anlegen.

- Mit Ping Check weiter die Connectivity der beiden Switch IPs und FB checken

- Klappt das weiterhin, dann an beiden Switches einen UNtagged Testport in VLAN 100 mit PVID 100 anlegen. Den an SW1 mit dem FB Gastport LAN4 verbinden den an SW2 mit einem Test PC und Ping Check.

Wenn du auf Performance aus bist sind beide nicht die beste Wahl. Die bedienen primär Klientel die nur nach Preis kauft und nicht nach Technik, Ausfallsicherheit etc. Entsprechend ist das Innenleben (Asics). Bei UBQT kommt noch der Vendor Zwang hinzu mit dem Controller da bist du dann wirklich lost. In Firmennetzen ein NoGo.

Im mittleren Bereich ist es eigentlich fast egal was man nimmt. Alle haben Billigasics von Marvell intus mit ein paar wenigen Ausnahmen.

Das ist doch Neuware, oder? Damit hast du doch Service im NetGear TAC frei. Mache einfach einen Case dort auf und lasse die das fixen.

Aber nicht das das so ein blöder Fehler mit einem defekten Kabel ist wie bei dem einen Thread oben...?!

Da der 2te Switch ja generell immer tot ist besteht auch der Verdacht das dort gar keine physische Verbindung zustande kommt. Falls der Switch ein SSH oder Telnet CLI hat kannst du dir das mit show int xyz mal genauer ansehen.

Die Teile haben doch auch SFP+ Ports, oder? Hast du die Kopplung zur Sicherheit mal mit einem DAC/Twinax Kabel gemacht? Oder SFP+ Optiken sofern du hast?

https://www.fs.com/de/products/74619.html?attribute=9080&id=185186

https://www.fs.com/de/products/74668.html?attribute=50&id=809

Im mittleren Bereich ist es eigentlich fast egal was man nimmt. Alle haben Billigasics von Marvell intus mit ein paar wenigen Ausnahmen.

Das ist doch Neuware, oder? Damit hast du doch Service im NetGear TAC frei. Mache einfach einen Case dort auf und lasse die das fixen.

Aber nicht das das so ein blöder Fehler mit einem defekten Kabel ist wie bei dem einen Thread oben...?!

Da der 2te Switch ja generell immer tot ist besteht auch der Verdacht das dort gar keine physische Verbindung zustande kommt. Falls der Switch ein SSH oder Telnet CLI hat kannst du dir das mit show int xyz mal genauer ansehen.

Die Teile haben doch auch SFP+ Ports, oder? Hast du die Kopplung zur Sicherheit mal mit einem DAC/Twinax Kabel gemacht? Oder SFP+ Optiken sofern du hast?

https://www.fs.com/de/products/74619.html?attribute=9080&id=185186

https://www.fs.com/de/products/74668.html?attribute=50&id=809

Finale Option wäre noch einmal einen Wireshark Sniffer an die Uplink Ports zu klemmen und überhaupt einmal zu checken ob dort VLAN 100 Tagged Frames ankommen. Hier z.B. mit VLAN ID 14:

Wenn die Switches an dem Port gar keine 100er tagged senden ist es klar warum immer der 2te Switch versagt.

Bedeutet dann das irgendwas an der Konfig noch fehlerhaft ist. Die eine Kiste hat so eine ominöse "Auto VLAN" Funktion. Vielleicht macht es auch einmal Sinn diese zu aktivieren...

Ist ja echt ein Drama mit den NG Gurken. Jeder Chinesenswitch hat so ein Banalsetup in 3 Minuten erledigt...

Es gibt übrigens auch eine deutsche Hotline in der NG Niederlassung in München. Vielleicht hilft das...?!

Wenn die Switches an dem Port gar keine 100er tagged senden ist es klar warum immer der 2te Switch versagt.

Bedeutet dann das irgendwas an der Konfig noch fehlerhaft ist. Die eine Kiste hat so eine ominöse "Auto VLAN" Funktion. Vielleicht macht es auch einmal Sinn diese zu aktivieren...

Ist ja echt ein Drama mit den NG Gurken. Jeder Chinesenswitch hat so ein Banalsetup in 3 Minuten erledigt...

Es gibt übrigens auch eine deutsche Hotline in der NG Niederlassung in München. Vielleicht hilft das...?!

TP-Link! Davon würde ich aber die Finger lassen. Sieh dich dann lieber bei Zyxel oder D-Link um. Wenn es ein Firmennetz ist und Verfügbarkeit ein Kriterium ist solltest du besser Cisco CBS350 X Modelle nehmen da hast du zusätzlich noch 10 Jahre RMA Wartung drauf was dann auch den Preis rechtfertigt. Allerdings bietet D-Link auch RMA Support an wenn auch nicht so lange.

TP-Link hatten wir uns noch gar nicht angeschaut.

Lass es auch lieber. Das ist was für Heimvernetzung nichts für Firmennetze.MikroTik auch nicht?

Kommt aus der EU: https://mikrotik.com/aboutus bzw. https://de.wikipedia.org/wiki/ZyxelL2 machen die auch recht ordentlich. Die HW ist zum Teil bei Providern im Einsatz. Machst du auch nix falsch damit.

Zyxel ist Taiwan. Ob das zu China gehört ist bekanntlich Ansichtssache wie du aus der jüngsten Vergangenheit selber weisst.

https://de.wikipedia.org/wiki/Zyxel

Das ist ein stinknormales QSFP Twinax/DAC Breakout Kabel.

https://www.fs.com/de/products/74651.html?attribute=9437&id=190164

Bekanntlich ist die maximale Twinax/DAC Kabellänge aber auf 10 Meter begrenzt. Mit 40 Meter wirst du da dann zumindestens mit DAC nix mehr.

Aber das gleiche gibt es auch für Glasfaser womit du dann keine solche Längenbegrenzung mehr hast.

Dazu benötigst du eine Breakout QSFP Optik mit MTP und ein entsprechendes MTP Breakout Kabel:

https://www.fs.com/de/products/75298.html?attribute=360&id=8359

und das passende Kabel:

https://www.fs.com/de/products/68167.html?attribute=6193&id=109777

hier für 50m: https://shop.fiber24.net/FOPC-F2-O3-MT12F-DX-4LCU/de

Damit kannst du dann mit Multimode OM3/OM4 Längen bis 500m bedienen.

https://www.fs.com/de/products/74651.html?attribute=9437&id=190164

Bekanntlich ist die maximale Twinax/DAC Kabellänge aber auf 10 Meter begrenzt. Mit 40 Meter wirst du da dann zumindestens mit DAC nix mehr.

Aber das gleiche gibt es auch für Glasfaser womit du dann keine solche Längenbegrenzung mehr hast.

Dazu benötigst du eine Breakout QSFP Optik mit MTP und ein entsprechendes MTP Breakout Kabel:

https://www.fs.com/de/products/75298.html?attribute=360&id=8359

und das passende Kabel:

https://www.fs.com/de/products/68167.html?attribute=6193&id=109777

hier für 50m: https://shop.fiber24.net/FOPC-F2-O3-MT12F-DX-4LCU/de

Damit kannst du dann mit Multimode OM3/OM4 Längen bis 500m bedienen.

die z.B. 3 10G neben 1G haben und KEINEN Lüfter...

Dafür nimmst du dann einen Mikrotik CRS305. https://www.varia-store.com/de/produkt/394330-crs305-1g-4s-in-cloud-rout ...

schon erstaunlich....

Das ist es in der Tat sofern du die exakt gleichen Setup Voraussetzungen genommen hast. Kann man nur mutmaßen das dann doch ggf. einer der NGs defekt war.Jetzt fehlt auf Dauer nur noch ein Routing

Das ist ja nun das kleinste Problem und kannst du je nach verwendetem Switchmodell im Handumdrehen umsetzen.Wie man das in einem reinen Layer 2 Setup löst erklärt dir das hiesige Layer 2 VLAN Tutorial und wie das ganze in einem reinen Layer 3 Umfeld aussieht dann das Layer 3 VLAN Tutorial.

Wie immer: Lesen und verstehen!!

Insofern bringen dann wahrscheinlich die ACLs nichts, wenn Routing erstmal gar nicht geht.

Das ist natürlich richtig!Sind deine neuen Switches denn überhaupt Layer 3 (Routing) fähig?? Wenn nicht, bräuchtest du ja immer einen externen Router!!

Der User Guide zu deinem Switch ist da ziemlich eindeutig das es eben kein Layer 3 Switch ist sondern ein reiner Layer 2 Switch. Der ist natürlich dann NICHT Routing fähig und damit ein Layer 3 Konzept NICHT umsetzbar!

Du benötigst dann immer einen externen Router um ein Layer 3 Forwarding damit zu realisieren. Logisch...!

Dein o.a. Verhalten ist in deinem Setup also absolut Standard konform und so erwartbar.

Das hiesige Layer 2 VLAN Tutorial beschreibt dir die ToDos dafür im Detail!

Warum du ein unsicheres Gastnetz mit einem privaten Netz koppeln willst ist ebenso höchst fraglich. Kein normaler netzwerk Admin macht so eine Unsinn. Genau deshalb trennt man ja Gastnetze strikt von eigenen lokalen LAN Segmenten?! Aber du wirst ja sicher wissen was du tust?!

Firewall auf PC ist ausgeschaltet, bringt keine Änderung.

Ist auch Unsinn und hat mit dem Routing nicht das Geringste zu tun. Ggf. solltest du erstmal etwas über IP Routing Grundlagen lesen und verstehen?!Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Gut, einige Hersteller haben so verschwurbelte Bezeichnung wie L2+ oder "plus" das ist dann ein Hinweis das die einfaches statisches Routing supporten. Im User Manual zu dem Modell stand aber schon im Deckblatt nur "Layer 2".

Wichtig ist nur ob du dem Switch IP Adressen in seinem VLAN vergeben kannst! (Handbuch Seite 162)

Wenn das der Fall ist kann er L3. Du vergibst dann schlicht und einfach den VLANs die du routen möchtest eine IP Adresse. Diese IP ist dann gleichzeitig die Default Gateway Adressse der Endgeräte in den betreffenden VLANs und muss dort dann entsprechend konfiguriert oder per DHCP vergeben werden und fertig ist das VLAN Routing.

Wie du ja selber an deinem Setup siehst hat das bei dir ja schon bestens geklappt für die VLAN IDs 1 und 100.

Du hast sicher schlicht und einfach vergessen den Endgeräten im VLAN 100 die Switch IP als Default Gateway einzutragen. Ohne dieses Gateway sind sie nicht in der Lage die Pakete in VLAN 1 zu routen.

Oder eben vergessen in der Firewall der VLAN 100 Geräte ICMP usw. freizugeben wenn das Winblows Geräte sind. Ohne ein Customizing der Firewall verwirft diese jedes Paket was NICHT aus dem lokalen Netzwerk kommt. Wie man ICMP (Ping) in der Win Firewall erlaubt wird HIER erklärt.

Alles weitere erklärt dir das Layer 3 VLAN Tutorial.

Wichtig ist nur ob du dem Switch IP Adressen in seinem VLAN vergeben kannst! (Handbuch Seite 162)

Wenn das der Fall ist kann er L3. Du vergibst dann schlicht und einfach den VLANs die du routen möchtest eine IP Adresse. Diese IP ist dann gleichzeitig die Default Gateway Adressse der Endgeräte in den betreffenden VLANs und muss dort dann entsprechend konfiguriert oder per DHCP vergeben werden und fertig ist das VLAN Routing.

Wie du ja selber an deinem Setup siehst hat das bei dir ja schon bestens geklappt für die VLAN IDs 1 und 100.

von Vlan1 PC aus kann man das "Gast-Gateway" 192.168.179.1 anpingen, aber nicht Geräte im Netzwerk von vlan100

Das zeigt aber das der Switch dann schon routet! Du hast sicher schlicht und einfach vergessen den Endgeräten im VLAN 100 die Switch IP als Default Gateway einzutragen. Ohne dieses Gateway sind sie nicht in der Lage die Pakete in VLAN 1 zu routen.

Oder eben vergessen in der Firewall der VLAN 100 Geräte ICMP usw. freizugeben wenn das Winblows Geräte sind. Ohne ein Customizing der Firewall verwirft diese jedes Paket was NICHT aus dem lokalen Netzwerk kommt. Wie man ICMP (Ping) in der Win Firewall erlaubt wird HIER erklärt.

Alles weitere erklärt dir das Layer 3 VLAN Tutorial.

und diese sollen dann miteinander kommunizieren können. Muss ich noch ausprobieren.

Was ja dann stinknormales L3 Forwarding ist. Da du aus deinem VLAN 1 oder 100 das jeweils andere Gateway pingen kannst zeigt das L3 Forwarding (Routing) auf dem Switch sauber rennt. Was willst du also mehr? Works as designed!Was dann wahrscheinlich nicht gehen wird, ist das inter VLAN routing zwischen den beiden Fritzbox Netzen

Das wäre sehr verwunderlich, denn dann wäre auch das Pingen des jeweils anderen Gateways unmöglich.Probier es also aus. Versuch macht klug! 😉

aber leider auf beiden Seiten dann keinerlei IPs innerhalb des anderen VLANs....

Wie bereits gesagt ist das zumindestens für Windows Maschinen normal weil deren lokale Firewall ohne Customizing diese Zugriffe blockt.Nur zur Erinnerung: Wenn in einem VLAN die dortigen Endgeräte ihr Default Gateway auf einen ggf. vorhanden Internet Router gesetzt haben statt des Switches muss dort zwingend eine statische Route für das separate VLAN gesetzt sein. Siehe dazu HIER in den IP Routing Grundlagen.

dass alle Pakete von V100 nach V1 verworfen werden, macht er das auch, aber man kann dann auch nicht mehr von V1 auf V100 zugreifen.

Ist doch auch logisch, denn als Netzwerk Profi weisst du doch das Accesslisten auf Switches bekanntlich nicht stateful sind!!! Du musst also immer beide Seiten, Hinweg und Rückweg beachten!Derzeit ist noch keine statische Route gesetzt,

Na ja, eine musst du zumindestens IMMER setzen und das ist die Default Route auf den Internet Router!vlan 1, ip address dhcp-bootp

Einem Router sollte man niemals dynamische IP Adressen geben! Einzige Ausnahme: man arbeitet an dem Interface mit einer IP Adressreservierung auf Mac Adress Dasis am DHCP Server.Allerdings klappt das mit den ACLs noch nicht richtig

Das sieht auch etwas "wirr" aus im Setup. Classifier klingt eher nach einem QoS Setting aber nicht nach Accesslisten. ACL sehen in der Konfig in der Regel deutlich anders aus.

Wenns das denn nun war bitte deinen Thread hier dann auch als erledigt markieren!