CISCO c921-4P Konfiguration

Liebe Experten,

ich habe mir ein Router (CISCO c921-4P) gekauft und versuche diese einzurichten. Leider schaffe ich es nicht ohne Experten Hilfe, daher wende ich mich an euch!

Was funktioniert?

- Connect via. Serial (ssh & Telnet nicht getestet (Telnet wurde ehe deaktiviert))

- WAN 2 DHCP

- LAN 0 DHCP

- Ping von LAN Ports auf die je. Gateways

- Ping auf öffentliche IPs (1.1.1.1 oder 8.8.8.8)

Was funktioniert nicht?

- DNS Auflösung

- Nachdem ich die SGW's angeschlossen habe, habe diese keine Verbindung ins WAN

Ich komme hier einfach nicht weiter! Ich hoffe auf eure Hilfe. Vielen Dank schon einmal im Vorfeld und ein schönes WE

Daten:

Der CISCO c921-4P hat 4 LAN Ports und 2 WAN Ports

ich möchte den Router folgendermaßen konfigurieren:

LAN 0: WIFI --> CISCO GX20 (WiFi Security Gateway) - VLAN 10 (DHCP: 10.10.10.0 /30)

LAN 1: WIFI --> CISCO GX20 (LAN Security Gateway) - VLAN 11 (DHCP: 10.10.11.0 /30

LAN 2: WIFI --> CISCO GX20 (DNS Cluster) - VLAN 12 (DHCP: 10.10.12.0 /30)

LAN 3: WIFI --> CISCO GX20 (DMZ Firewall) - VLAN 13 (DHCP: 10.10.13.0 /30)

WAN 1: FRITZ!Box 6850 LTE - Fehlt

WAN 2: FRITZ!Box 6591 Cable - 192.168.178.0 /24 (DHCP: 192.168.178.2)

Konfiguriert habe ich folgendes:

ich habe mir ein Router (CISCO c921-4P) gekauft und versuche diese einzurichten. Leider schaffe ich es nicht ohne Experten Hilfe, daher wende ich mich an euch!

Was funktioniert?

- Connect via. Serial (ssh & Telnet nicht getestet (Telnet wurde ehe deaktiviert))

- WAN 2 DHCP

- LAN 0 DHCP

- Ping von LAN Ports auf die je. Gateways

- Ping auf öffentliche IPs (1.1.1.1 oder 8.8.8.8)

Was funktioniert nicht?

- DNS Auflösung

- Nachdem ich die SGW's angeschlossen habe, habe diese keine Verbindung ins WAN

Ich komme hier einfach nicht weiter! Ich hoffe auf eure Hilfe. Vielen Dank schon einmal im Vorfeld und ein schönes WE

Daten:

Der CISCO c921-4P hat 4 LAN Ports und 2 WAN Ports

ich möchte den Router folgendermaßen konfigurieren:

LAN 0: WIFI --> CISCO GX20 (WiFi Security Gateway) - VLAN 10 (DHCP: 10.10.10.0 /30)

LAN 1: WIFI --> CISCO GX20 (LAN Security Gateway) - VLAN 11 (DHCP: 10.10.11.0 /30

LAN 2: WIFI --> CISCO GX20 (DNS Cluster) - VLAN 12 (DHCP: 10.10.12.0 /30)

LAN 3: WIFI --> CISCO GX20 (DMZ Firewall) - VLAN 13 (DHCP: 10.10.13.0 /30)

WAN 1: FRITZ!Box 6850 LTE - Fehlt

WAN 2: FRITZ!Box 6591 Cable - 192.168.178.0 /24 (DHCP: 192.168.178.2)

Konfiguriert habe ich folgendes:

#Allgemeine Konfiguration (SSH)

enable

line vty 0 4

transport input ssh

login local

ip domain-name lowartz.local

crypto key generate rsa

ip ssh version 2

exit

copy running-config startup-config

#No DominaLookup

configure terminal

no ip domain-lookup

exit

copy running-config startup-config

# Logging anzeigen beenden

enable

configure terminal

line con 0

logging synchronous

exit

#und natürlich die Sicherheit

# Console Protect

configure terminal

line console 0

password ConsolePassword

login

end

copy running-config startup-config

#Enable Protect

configure terminal

enable secret EnablePassword

exit

copy running-config startup-config

#Set user

configure terminal

username Benutzername privilege UserPassword

exit

copy running-config startup-config

#Interface configuration:

#VLAN creation

enable

configure terminal

vlan 10

name VL-10_PUB-WIF-SGW-1

exit

vlan 11

name VL-11_PUB-LAN-SGW-1

exit

vlan 12

name VL-12_PUB-LAN-MSW-1

exit

vlan 13

name VL-13_PUB-DMZ-FWL-1

exit

#Interface configuration - VLAN Mapping

configure terminal

interface vlan1

ip address 10.10.1.1 255.255.255.252

no shutdown

no autostate

exit

interface vlan10

ip address 10.10.10.1 255.255.255.252

no shutdown

no autostate

ip nat inside

exit

interface vlan11

ip address 10.10.11.1 255.255.255.252

no shutdown

no autostate

ip nat inside

exit

interface vlan12

ip address 10.10.12.1 255.255.255.252

no shutdown

no autostate

ip nat inside

exit

interface vlan13

ip address 10.10.13.1 255.255.255.252

no shutdown

no autostate

ip nat inside

exit

#DHCP Pool creation incl. exceptions

configure terminal

ip dhcp pool VLAN1_Pool

import all

network 10.10.1.0 /30

default-router 10.10.1.1

dns-server 10.10.1.1

exit

ip dhcp pool VLAN10_Pool

import all

network 10.10.10.0 /30

default-router 10.10.10.1

dns-server 10.10.10.1

exit

ip dhcp pool VLAN11_Pool

import all

network 10.10.11.0 /30

default-router 10.10.11.1

dns-server 10.10.11.1

exit

ip dhcp pool VLAN12_Pool

import all

network 10.10.12.0 /30

default-router 10.10.12.1

dns-server 10.10.12.1

exit

ip dhcp pool VLAN13_Pool

import all

network 10.10.13.0 /30

default-router 10.10.13.1

dns-server 10.10.13.1

exit

ip dhcp excluded-address 10.10.1.1

ip dhcp excluded-address 10.10.10.1

ip dhcp excluded-address 10.10.11.1

ip dhcp excluded-address 10.10.12.1

ip dhcp excluded-address 10.10.13.1

exit

#Interface configuration

configure terminal

interface GigabitEthernet0

description Security Gateway (PUB-WIF)

switchport mode access

switchport access vlan 10

no shutdown

exit

interface GigabitEthernet1

description Security Gateway (PUB-LAN)

switchport mode access

switchport access vlan 11

no shutdown

exit

interface GigabitEthernet2

description Security DNS Cluster

switchport mode access

switchport access vlan 12

no shutdown

exit

interface GigabitEthernet3

description Security Firewall (DMZ)

switchport mode access

switchport access vlan 13

no shutdown

exit

interface GigabitEthernet4

description ISP (5G)

no ip address

no ip directed-broadcast

no ip mroute-cache

no fair-queue

shutdown

exit

interface GigabitEthernet5

description ISP (Cable)

ip address dhcp

ip nat outside

no shutdown

exit

#Route configuration

ip route 0.0.0.0 0.0.0.0 192.168.178.1

ip name-server 192.168.178.1

ip name-server 1.1.1.3

ip name-server 1.1.1.1

#ACL Configuration

ip nat inside source list ACL_WAN1 interface gigabitEthernet5 overload

ip access-list extended ACL_WAN1

permit ip 10.10.10.0 0.0.0.3 any

permit ip 10.10.11.0 0.0.0.3 any

permit ip 10.10.12.0 0.0.0.3 any

permit ip 10.10.13.0 0.0.0.3 any

exitPlease also mark the comments that contributed to the solution of the article

Content-Key: 81904142556

Url: https://administrator.de/contentid/81904142556

Printed on: April 28, 2024 at 07:04 o'clock

4 Comments

Latest comment

Das dazu passende Cisco Tutorial hast du gelesen und umgesetzt??

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

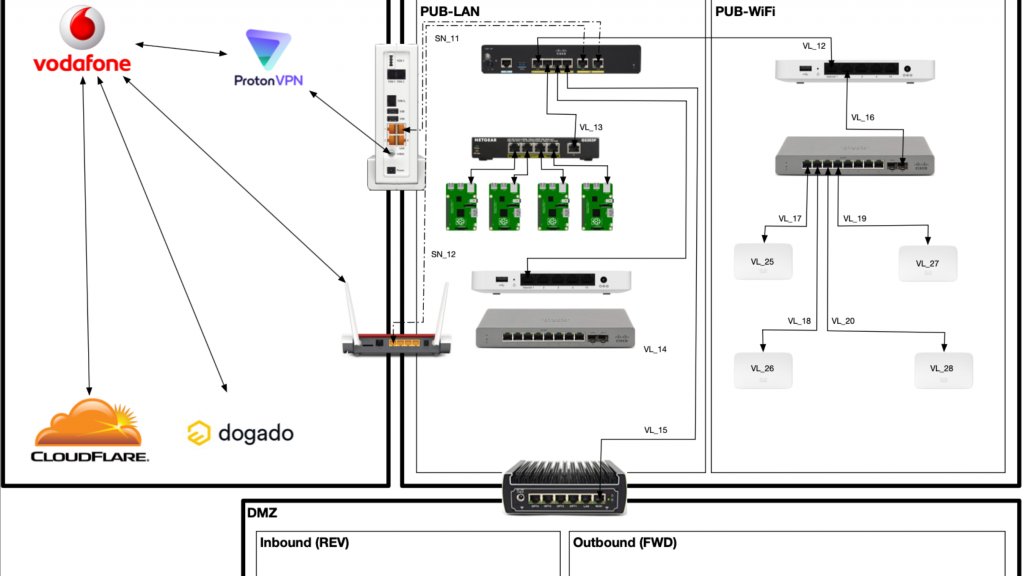

Dein "Wimmelbild" oben ist schwer zu durchschauen und ganz besonders WIE der Cisco angebunden werden soll?

Versteht man es richtig soll er die Segmente "Vl 12, 13 und 15" lokal bedienen und du arbeitest hier ohne einen Tagged Trunk (Uplink) zur Anbindung dieser lokalen Netze.

"Vl 14" schwebt förmlich in der Luft und gehört wohin??

Der WAN Port ist gar nicht angeschlossen. In welches Segment soll der und WIE bekommt er seine IP?

Deutlich hilfreicher für eine zielführende Hilfe wäre eine Layer 3 Ansichtsskizze aus IP Routing Sicht.

Dinge die in der o.a. Konfig unverständlich und falsch sind:

Tip:

Lies dir das o.a. Cisco Tutorial noch einmal in aller Ruhe durch und überarbeite dann deine Konfig.

Eine kurze L3 Skizze wäre hilfreich deine genaue IP Adressierung, NAT, DHCP usw. des Routers richtig für eine korrekte Lösung bzw. Konfig zu verstehen.

Eine sinnvolle Konfiguration könnte so aussehen:

Cisco 880, 890 und ISR Router Konfiguration mit xDSL, Kabel oder FTTH Anschluss plus VPN und IP-TV

Dein "Wimmelbild" oben ist schwer zu durchschauen und ganz besonders WIE der Cisco angebunden werden soll?

Versteht man es richtig soll er die Segmente "Vl 12, 13 und 15" lokal bedienen und du arbeitest hier ohne einen Tagged Trunk (Uplink) zur Anbindung dieser lokalen Netze.

"Vl 14" schwebt förmlich in der Luft und gehört wohin??

Der WAN Port ist gar nicht angeschlossen. In welches Segment soll der und WIE bekommt er seine IP?

Deutlich hilfreicher für eine zielführende Hilfe wäre eine Layer 3 Ansichtsskizze aus IP Routing Sicht.

Dinge die in der o.a. Konfig unverständlich und falsch sind:

- Die Verwendung der Root Domain .local ist falsch!! Diese ist, wie man ganz besonders als erfahrener IT Manager wissen sollte, weltweit von der IANA fest dem mDNS Dienst zugewiesen und NICHT verwendbar bzw. Tabu! Siehe dazu auch HIER.

- Die DHCP Pools vergeben /30 Netze. Da sind dann eh nur 2 IP Adressen nutzbar die man dann immer bei Punkt zu Punkt Netzen auch statisch setzen kann. Welchen tieferen Sinn hat also ein DHCP Server für /30er Netze? Zudem sind die DHCP Exclusions fehlerhaft!

- Mit "no ip domain-lookup" deaktivierst du global den DNS Lookup auf dem Router und damit scheitert die DNS Namensauflösung. Wozu soll das gut sein?

- Du benutzt unsichere Passwörter die jeder knacken kann!

- Soll der Router als DNS Caching Server laufen für die lokalen Netze? Wenn ja fehlt dazu das entsprechende Kommando.

- Eine Default Route ist sinnfrei wenn der Router in einer Kaskade am WAN Port rennt (Fritzbox?) und von diesem die Default Route automatisch per DHCP bekommt! show ip route ist hier dein Freund!

- Es fehlen vollständig diverse Dinge wie NTP Server, Uhrzeit Setup, Authentisierung (AAA) usw.

Tip:

Lies dir das o.a. Cisco Tutorial noch einmal in aller Ruhe durch und überarbeite dann deine Konfig.

Eine kurze L3 Skizze wäre hilfreich deine genaue IP Adressierung, NAT, DHCP usw. des Routers richtig für eine korrekte Lösung bzw. Konfig zu verstehen.

Eine sinnvolle Konfiguration könnte so aussehen:

- Diese verzichtet auf einen DHCP Server der eh nutzlos für 2 Punkt zu Punkt Adressen ist und nutzt für die lokalen LAN Punkt zu Punkt Netze eine /31er Maske so das der Router immer die .1 hat und das jeweilige Endgerät immer die .2. Man könnte alle diese P2P netze dann auch in eine /24er Range legen wenn man keine Scheu vor "krummen" Adressen hat. Wie gesagt, fraglich ist ob du hier wirklich mit Punkt zu Punkt arbeitest? 🤔

- Eine Default Route ist nicht erforderlich, da der Router diese vom WAN Port GigabitEthernet 5 automatisch per DHCP lernt.

- Eine DNS IP ist ebenso nicht erforderlich, da der Router diese vom WAN Port GigabitEthernet 5 ebenfalls automatisch per DHCP lernt. DNS Caching ist auf dem Cisco aktiviert.

service tcp-keepalives-in

service tcp-keepalives-out

service timestamps debug datetime localtime

service timestamps log datetime localtime show-timezone year

no service password-encryption

!

aaa new-model

aaa authentication login default local

aaa local authentication attempts max-fail 3

!

clock timezone CET 1 0

clock summer-time CEST recurring last Sun Mar 2:00 last Sun Oct 3:00

no ip gratuitous-arps

no ip source-route

!

ip domain name lowartz.home.arpa

ip domain lookup source-interface GigabitEthernet5

ip cef

login block-for 120 attempts 3 within 15

login on-failure log

login on-success log

login quiet-mode access-class SSH_ACCESS

!

security authentication failure rate 3 log

enable algorithm-type scrypt secret <password>

username <username> privilege 15 algorithm-type scrypt secret <password>

!

no cdp run

lldp run

!

!

interface GigabitEthernet0

description Security Gateway (PUB-WIF)

switchport mode access

switchport access vlan 10

!

interface GigabitEthernet1

description Security Gateway (PUB-LAN)

switchport mode access

switchport access vlan 11

!

interface GigabitEthernet2

description Security DNS Cluster

switchport mode access

switchport access vlan 12

!

interface GigabitEthernet3

description Security Firewall (DMZ)

switchport mode access

switchport access vlan 13

!

interface GigabitEthernet4

description WAN-1, ISP (5G)

shutdown

!

interface GigabitEthernet5

description WAN-2, ISP (Cable)

ip address dhcp

ip nat outside

no lldp transmit

!

!

interface vlan10

description L3 PUB-WIF

ip address 10.10.10.1 255.255.255.254

no ip redirects

ip nat inside

!

interface vlan11

description L3 PUB-LAN

ip address 10.10.11.1 255.255.255.254

no ip redirects

ip nat inside

!

interface vlan12

description L3 DNS-Cluster

ip address 10.10.12.1 255.255.255.254

no ip redirects

ip nat inside

!

interface vlan13

description L3 Firewall-DMZ

ip address 10.10.13.1 255.255.255.254

no ip redirects

ip nat inside

!

!

ip nat inside source list NAT_WAN1 interface GigabitEthernet5 overload

!

ip ssh version 2

ip ssh time-out 60

ip ssh authentication-retries 2

!

ip access-list extended NAT_WAN1

3 remark NAT ACL

10 permit ip 10.10.0.0 0.0.15.255 any

!

ip access-list extended SSH_ACCESS

3 remark Konfigzugang ACL

10 permit tcp 10.10.0.0 0.0.15.255 any

!

ip dns server

!

no ip http server

no ip http secure-server

ip http authentication local

!

ntp server de.pool.ntp.org source GigabitEthernet5

ntp update-calendar

!

banner exec #

Sie sind verbunden mit VTY $(line) auf dem Router $(hostname)

#

!

banner motd #

*****************************************************************************

* Cisco 921-4P Lowartz Net network device *

* *

* This system is for the use of authorized users only. *

* Individuals using this computer system without authority, or in *

* excess of their authority, are subject to having all of their *

* activities on this system monitored and recorded by system *

* personnel. *

* In the course of monitoring individuals improperly using this *

* system, or in the course of system maintenance, the activities *

* of authorized users may also be monitored. *

* *

* Anyone using this system expressly consents to such monitoring *

* and is advised that if such monitoring reveals possible *

* evidence of criminal activity, system personnel may provide the *

* evidence of such monitoring to law enforcement officials. *

*****************************************************************************

#

!

line vty 0 4

(access-class SSH_ACCESS in) --> Optional bei CLI Zugangsbeschränkung

transport input telnet ssh --> "telnet" weglassen wenn nur SSH

!

end Ich habe zwei Modems

Das sind keine Modems sondern Router! Zw. reinem Modem (z.B. Vigor 167, Zyxel VMG3006 usw.) und Router ist technisch gesehen ein großer Unterschied, denn Modems routen nicht bzw. kennen als reine Medienwandler gar kein IP! 🧐DNS Caching Server: Nein

Dann bitte das globale Kommando "ip dns server" oben weglassen! mein Problem wurde behoben.

👍 👏