Cisco aus einem anderern Netzwerk erreichbar machen

Hallo zusammen,

ich kämpfe mit einem kleinen Problem.

Mein Hauptnetzwerk besteht aus mehreren Cisco Catalsyst 2960x und mehreren VLANs die alle geroutet sind. Hier ist auch Spanning Tree (PVST) und Port Security aktiv.

VLAN 10: 192.168.10.0/24 = Management

VLAN 20: 192.168.20.0/24 = Server

VLAN 30: 192.168.30.0/24 = Produktiv

VLAN 40: 192.168.40.0/24 = Gast

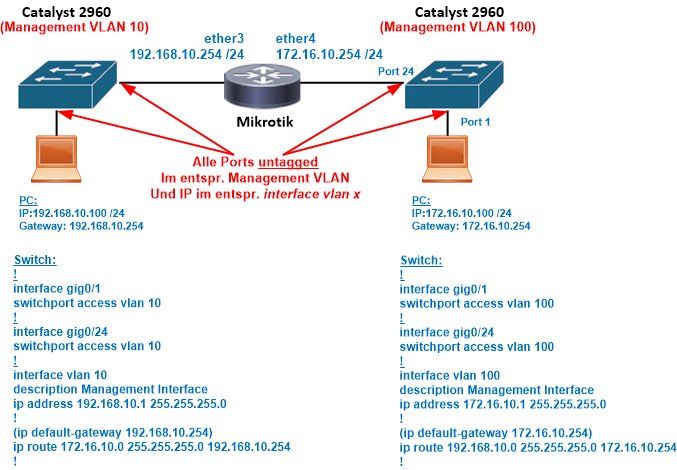

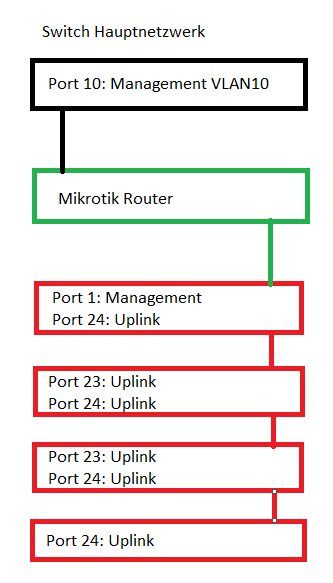

Jetzt möchte ich vier neue Cisco Catalsyst 2960x mit einem Router (Mikrotik) über das Management des Hauptnetzwerk (VLAN 10) erreichbar machen.

Die vier neuen Cisco bekommen einen anderen Adresskreis (172.16.10.0/24, VLAN 100)

Ziel ist es die Switche per SSH zu Konfigurieren und per SNMP anzufragen.

Mein PC sitzt im VLAN 10 und das SNMP Tool im VLAN 20.

Eine kleine Zeichung um dies zu verdeutlichen:

Das sollte doch möglich sein.

Im Switch des Hauptnetzwerks ist das als Route angegeben

In den vier neuen ist das als Route angegeben

Wie sage ich dem Mikrotik das er eine Verbindung hier herstellen soll ohne das es zu Problemen kommt.

Wenn mir jemand hier helfen könnte damit das spielt wäre super.

Vielen dank.

Grüße

Max

ich kämpfe mit einem kleinen Problem.

Mein Hauptnetzwerk besteht aus mehreren Cisco Catalsyst 2960x und mehreren VLANs die alle geroutet sind. Hier ist auch Spanning Tree (PVST) und Port Security aktiv.

VLAN 10: 192.168.10.0/24 = Management

VLAN 20: 192.168.20.0/24 = Server

VLAN 30: 192.168.30.0/24 = Produktiv

VLAN 40: 192.168.40.0/24 = Gast

Jetzt möchte ich vier neue Cisco Catalsyst 2960x mit einem Router (Mikrotik) über das Management des Hauptnetzwerk (VLAN 10) erreichbar machen.

Die vier neuen Cisco bekommen einen anderen Adresskreis (172.16.10.0/24, VLAN 100)

Ziel ist es die Switche per SSH zu Konfigurieren und per SNMP anzufragen.

Mein PC sitzt im VLAN 10 und das SNMP Tool im VLAN 20.

Eine kleine Zeichung um dies zu verdeutlichen:

Das sollte doch möglich sein.

Im Switch des Hauptnetzwerks ist das als Route angegeben

ip route 192.168.10.1In den vier neuen ist das als Route angegeben

ip route 172.16.10.1Wie sage ich dem Mikrotik das er eine Verbindung hier herstellen soll ohne das es zu Problemen kommt.

Wenn mir jemand hier helfen könnte damit das spielt wäre super.

Vielen dank.

Grüße

Max

Please also mark the comments that contributed to the solution of the article

Content-Key: 511842

Url: https://administrator.de/contentid/511842

Printed on: May 9, 2024 at 15:05 o'clock

31 Comments

Latest comment

Hi

deine Routen sind falsch?! Eine Route muss ein Zielnetz enthalten und die Angabe des Gateways wo es diese findet, das GW muss in dem Fall über eine Adresse des Routers erreichbar sein und zwar direkt.

z.B.

Stellt eine Route für das Netz 10.10.10.0/24 auf dem Gateway 192.168.1.1 dar, somit weis das Gerät wenn es das Netz 10.10.10.0/24 sucht muss es die IP Adresse 192.168.8.1 fragen.

So das zum ersten.

Der Mikrotik muss in jedem VLAN ein eigenes Interface haben und damit verbunden eine IP Adresse aus dem Netz (VE Interfaces bei Cisco):

VLAN 10: 192.168.10.0/24 = 192.168.10.5

VLAN 20: 192.168.20.0/24 = 192.168.20.5

VLAN 30: 192.168.30.0/24 = 192.168.30.5

VLAN 40: 192.168.40.0/24 = 192.168.40.5 (!)

VLAN 100: 172.16.10.0/24 = 172.16.10.5

Damit es später einfach zu administrieren ist, macht es durchaus Sinn jedem VE die gleiche End-IP Adresse zu geben. Das Gäste-Netz ist jetzt fraglich, das sollte dann evtl. die Firewall machen und nicht der Router, da dir sonst die Gäste auch im internen Netz rumschwirren.

Der Adresswechsel des VLAN100 hinterfrage ich jetzt nicht weiter, jedem selbst überlassen

Am Mikrolink stellst du dann die Firewall oder den nächsten Router mit einer "0" Route ein, d.h. jede IP Adresse die er nicht selbst kennt wird an die Adresse weitergeleitet, die Gateway-Adresse muss in (irgend)einem IP Segment vorhanden sein der Router kennt und das er direkt erreichen kann (also in einem deiner bereits vorhandenen VLANS).

(angenommen eure Firewall ist auf der 192.168.10.1)

Das war es eigentlich schon, aber sollte das nicht alles auch der Cisco können mit einem L3 Image, RIP oder gar Statischens Routing sollen für das kleine Netz ausreichend sein ...

Gruß

@clSchak

PS: denk daran das du alle VLANs die du verwenden willst auf den Uplink Ports verfügbar machst, welcher Accessport nachher damit eingerichtet wird spielt erst einmal keine Rolle, wenn möglich keine Untagged Sachen auf Uplink Ports und zusätzlich: nichts mit dem default_vlan (im Regelfall ID 1 oder 0) machen.

Ergänzung 2:

die Uplinkports sollten dann in etwa so aussehen (bin mir bei der Cisco CLI nicht ganz sicher)

Damit lässt du auf den Port alle VLANs zu die auf dem Switch konfiguriert sind.

deine Routen sind falsch?! Eine Route muss ein Zielnetz enthalten und die Angabe des Gateways wo es diese findet, das GW muss in dem Fall über eine Adresse des Routers erreichbar sein und zwar direkt.

z.B.

ip route 10.10.10.0/24 192.168.1.1So das zum ersten.

Der Mikrotik muss in jedem VLAN ein eigenes Interface haben und damit verbunden eine IP Adresse aus dem Netz (VE Interfaces bei Cisco):

VLAN 10: 192.168.10.0/24 = 192.168.10.5

VLAN 20: 192.168.20.0/24 = 192.168.20.5

VLAN 30: 192.168.30.0/24 = 192.168.30.5

VLAN 40: 192.168.40.0/24 = 192.168.40.5 (!)

VLAN 100: 172.16.10.0/24 = 172.16.10.5

Damit es später einfach zu administrieren ist, macht es durchaus Sinn jedem VE die gleiche End-IP Adresse zu geben. Das Gäste-Netz ist jetzt fraglich, das sollte dann evtl. die Firewall machen und nicht der Router, da dir sonst die Gäste auch im internen Netz rumschwirren.

Der Adresswechsel des VLAN100 hinterfrage ich jetzt nicht weiter, jedem selbst überlassen

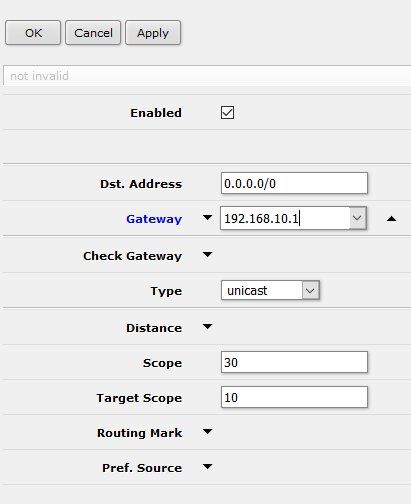

Am Mikrolink stellst du dann die Firewall oder den nächsten Router mit einer "0" Route ein, d.h. jede IP Adresse die er nicht selbst kennt wird an die Adresse weitergeleitet, die Gateway-Adresse muss in (irgend)einem IP Segment vorhanden sein der Router kennt und das er direkt erreichen kann (also in einem deiner bereits vorhandenen VLANS).

ip route 0.0.0.0/0 192.168.10.1Das war es eigentlich schon, aber sollte das nicht alles auch der Cisco können mit einem L3 Image, RIP oder gar Statischens Routing sollen für das kleine Netz ausreichend sein ...

Gruß

@clSchak

PS: denk daran das du alle VLANs die du verwenden willst auf den Uplink Ports verfügbar machst, welcher Accessport nachher damit eingerichtet wird spielt erst einmal keine Rolle, wenn möglich keine Untagged Sachen auf Uplink Ports und zusätzlich: nichts mit dem default_vlan (im Regelfall ID 1 oder 0) machen.

Ergänzung 2:

die Uplinkports sollten dann in etwa so aussehen (bin mir bei der Cisco CLI nicht ganz sicher)

interface ethernet portnummer

switchport

switchport mode trunk

switchport trunk allowed vlan all

no shutdownDas sollte doch möglich sein.

Ja, das ist natürlich fehlerlos möglich !Du solltest dazu erstmal das Mikrotik VLAN Tutorial genau lesen:

Mikrotik VLAN Konfiguration ab RouterOS Version 6.41

Das löst dein Problem vermutlich schon von selber...?!

Was etwas unverständlich ist ob das gemeinsame Management VLAN durch den MT getrennt ist oder nicht.

Normal wäre es Unsinn es zu trennen, denn du willst die Switches ja alle über ein gemeinsames Management VLAN administrieren, oder ?

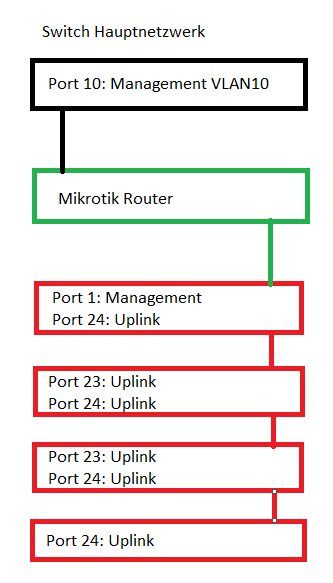

Eigentlich ist ein Setup doch dann kinderleicht.

Den Switch Hauptnetzwerk und die Switches 1-4 verbindest du über einen Tagged Uplink auf den MT und das wars.

Routet der MT dann alle VLANs ?

- Oder ist es so das der Hauptswitch nur ein Bein im VLAN 10 an den Mikrotik bekommt und der MT dann das Hauptnetz Management VLAN 10 in ein anderes Management IP Netz der Switches 1-4 routen soll ?

- Oder wiederum anders, das das VLAN 10 durch den MT Layer2 als VLAN durchgereicht wird um auch die Switches 1-4 zu managen die aber andere VLANs haben die nicht mit dem Hauptnetz verbunden sind ?

Alles ist technisch möglich nur du musst genau sagen was...

Was die Routen anbetrifft sind die hier syntaktisch völlig falsch wiedergegeben. Kollege @clSchak hat da recht !

Sowas wie "ip route 192.168.10.1" ist natürlich Unsinn, denn das ist keine Route. Es fehlt sowohl die Angabe des Netzwerkes als auch des Gateways.

Richtig ist:

ip route 192.168.10.0 255.255.255.0 <gateway_ip_mikrotik>

Analog dann in den Switches 1-4

ip route 172.16.10.0 255.255.255.0 <gateway_ip_mikrotik>

Nebenbei:

Eigentlich sind die Catalyst 2900 reine L2 Switches die kein L3 also Routing können aber das mag bei den X Modellen anders sein ?!

Wenn die 2960X also wirklich routen können dann fragt sich letztenendes was der Mikrotik da drin soll ??

Können sie wirklich routen, kannst du die Verbindung doch dann auch direkt auf den Catalysten und ganz ohne den MT als reinen Durchlauferhitzer dazwischen machen ??

Wie Kollege @clSchak schon richtig sagt: Man versteht nicht wirklich was du machen willst, denn irgendwie ist alles etwas wirr.

Diese Insel läuft föllig Autag und soll es auch.

OK, wenn das alles völlig autark ist, ist das klar.Leider hast du die generelle Frage nicht beantwortet ob die X Modelle des 2960 wirklich routen können. Normal sind 2960 nur reine Layer 2 Switches, das mag aber bei den X Modellen wie gesagt anders sein.

Wenn sie NICHT routen können, also L2 only Switches sind, dann ist der Weg mit dem Mikrotik der richtige ansonsten bräuchtest du den nicht.

Gehen wir aber mal davon aus das die 2960er KEIN Routing können und reine L2 Switches sind, dann ist das recht einfach zu machen und schnell erledigt.

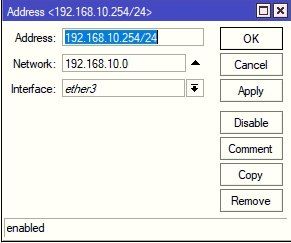

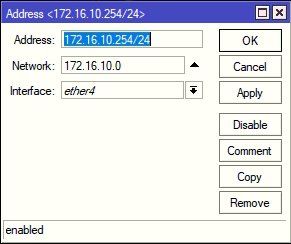

Gehen wir davon aus das das Management VLAN 10 im Hauptnetz das 192.168.10.0 /24 ist und der Mikrotik in diesem Netz die .254 hat

Das Management Netz der autarken Switches 1-4 ist das VLAN 100 mit dem IP Netz 172.16.10.0 /24 und auch hier hat der Mikrotik die .254

Mikrotik Ports sind eth1 (Hauptnetz VLAN10) und eth2 (SW1-4 VLAN 100)

Dann du gehst so vor:

- Mikrotik Default Konfig löschen ! (Wichtig)

- Mikrotik unter IP Addresses auf dem eth1 Interface die 192.168.10.254 /24 konfigurieren und auf dem eth2 Interface die 172.16.10.254 /24

- Aus dem VLAN 10, Hauptnetz einen untagged Port in das eth1 Interface des Mikrotik stecken.

- Aus dem VLAN 100, SW1 bis 4 einen untagged Port in das eth2 Interface des Mikrotik stecken.

- Auf allen Catalyst Switches 1-4 eine Route eingeben ins 192.168.100.0er Netz ala "ip route 192.168.10.0 255.255.255.0 172.16.100.254" (Damit routen die Switches dann alles was für das 192.168.10.0er Netz ist an den Mikrotik)

- Auf dem Layer 3 Switch oder Router der die Hauptnetze routet muss ebenfalls eine statische Route eingetragen werden die alles was für das 172.16.100.0er Netz ist ebenfalls an den Mikrotik routet: "ip route 172.16.100.0 255.255.255.0 192.168.10.254"

- Fertisch das wars...

Das geht davon aus das ALLE Endgeräte die die Switches administrieren immer im VLAN 10 des Hauptnetzes liegen !! Deshalb benötigst du keine Route ins das VLAN 10 Netz im Mikrotik, denn das ist ja direkt an ihm angeschlossen und er "kennt" es damit !

Ist das nicht der Fall und sind Konfig Rechner auch in anderen VLAN des Hauptnetzes richtest du einfach eine Default Route auf dem MT ein auf den Hauptnetz Router im VLAN10 also:

Ziel: 0.0.0.0/0 Gateway: 192.168.10.x

Die Ciscos laufen alle im Layer 2.

Wie vermutet... OK, dann bleibts bei den ToDos der Mikrotik Variante !

Mit Spanning Tree und der eingestellten Port Security

Nein, spielt beim Routing keine Rolle. Außerdem arbeiten die MT Ports auch mit RSTP. Das passt so.Kann ich mich ggf. nochmal melden wenn ich nich eine Frage habe?

Aber immer doch !!! Wir bitten darum. Der Grund ist das ich im Router des Hauptnetz keine Route eintragen kann

Das ist natürlich das KO, denn ohne diese Route kann es nicht funktionieren. Damit ist es dann logisch das es nicht klappen kann. Klar, denn die Endgeräte im Management VLAN des Hauptnetzes haben natürlich den dortigen Hauptnetz Router/L3-Switch als Default Gateway eingestellt. Wenn dieser dann keine statische Route hat auf den Mikrotik ins Management VLAN der 1-4er Switches hat, kann das niemals klappen...klare Sache.Du kannst es aber dennoch testen...!

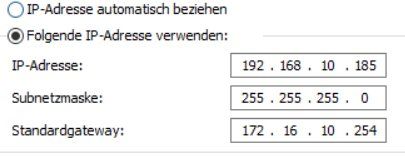

Setze einen Rechner ins Hauptnetz Management VLAN und konfiguriere sein Default Gateway auf die IP Adresse des Mikrotik !

Et voila...dann solltest du auch ohne zusätzliche Route eine Verbindung in das Switch 1-4 Management VLAN haben !

So kannst du das ganze Konstrukt dann schon mal grundlegend wasserdicht testen.

Also, dann 192.168.10.222/24, GW: 172.16.10.254

Richtig !Erkennst du auch sicher selber wenn du dir mal selber Gedanken über den Packet Flow im Netz machst.

So nutzt der Test PC eben den Mikrotik als Gateway wenn er in andere IP Netze will. Der MT "kennt" ja das andere Switch 1bis4 Management Netz und routet es damit ans Ziel.

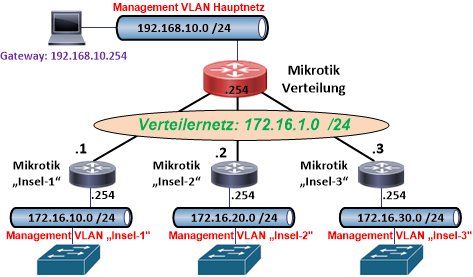

Und wenn ich 2 oder mehrere "Inseln" habe gehe ich mit der GW IP immer eine zurück.

Wenn diese "Inseln" auch wieder von separaten Routern bedient werden ja.Das wäre aber Unsinn, denn du kannst ja diese "Inseln" mit ein und demselben Mikrotik bedienen. Auch der kleinste 20 Euro Mikrotik hat 5 Ports, so das du (Hauptnetz mal abgezogen) immer noch 4 "Inseln" mit einem einzigen Router bedienen kannst.

Das Gateway aus dem Hauptnetz bleibt ja logischerweise immer gleich.

Aus Layer 3 Sicht sähe das so dann ganz einfach aus:

Das ist doch Blödsinn, denn du musst das Gateway doch niemals ändern !!!

Wenn die statische Route am Hauptnetz eingetragen ist dann geht das auch logischerweise OHNE den Wechsel.

Der Gateway Wechsel war doch einzig und allein nur eine Testlösung um das Konstrukt eben mal temporär ohne die statische Route im Hauptnetz auszutesten !

Die statische Route dort ist immer zwingend sonst geht es nicht, ist ja klar. Da ändern dann auch viele Einzelrouter nichts.

Wenn du die Route im Hauptnetz nicht setzen kannst weil du keine Rechte hast oder der Admin das nicht will, dann müsstest du sie in deinem PC einzeln und manuell eintragen. Bei Windows ist das dann z.B.:

route add 172.16.0.0 mask 255.255.0.0 192.168.10.254 -p

in der Eingabeaufforderung.

Ein route print nachher zeigt dir die Route dann in der Windows PC Routing Tabelle an.

Das würde dann NUR an dem PC alle Pakete für die Management Zielnetze die mit 172.16.x.y anfangen an dem Mikrotik routen. Alles andere geht dann via Default Gateway des PC normal über den Router im Hauptnetz ohne eine statische Route dort.

Das "-p" macht diese Route permanent so das sie nach einem Reboot im Windows PC erhalten bleibt. Ohne -p wäre sie nach einem Reboot wieder weg. Kannst also testweise mal ohne -p eingeben und dann ist nach einem Reboot alles so wie vorher.

Nachteil ist dann aber das du das dann an allen PCs mit denen du auf die Management Inseln zugreifen musst und willst dieses manuell einzeln machen musst. Erspart dir dann aber die statische Route im Hauptnetz.

Wenn die statische Route am Hauptnetz eingetragen ist dann geht das auch logischerweise OHNE den Wechsel.

Der Gateway Wechsel war doch einzig und allein nur eine Testlösung um das Konstrukt eben mal temporär ohne die statische Route im Hauptnetz auszutesten !

Die statische Route dort ist immer zwingend sonst geht es nicht, ist ja klar. Da ändern dann auch viele Einzelrouter nichts.

Wenn du die Route im Hauptnetz nicht setzen kannst weil du keine Rechte hast oder der Admin das nicht will, dann müsstest du sie in deinem PC einzeln und manuell eintragen. Bei Windows ist das dann z.B.:

route add 172.16.0.0 mask 255.255.0.0 192.168.10.254 -p

in der Eingabeaufforderung.

Ein route print nachher zeigt dir die Route dann in der Windows PC Routing Tabelle an.

Das würde dann NUR an dem PC alle Pakete für die Management Zielnetze die mit 172.16.x.y anfangen an dem Mikrotik routen. Alles andere geht dann via Default Gateway des PC normal über den Router im Hauptnetz ohne eine statische Route dort.

Das "-p" macht diese Route permanent so das sie nach einem Reboot im Windows PC erhalten bleibt. Ohne -p wäre sie nach einem Reboot wieder weg. Kannst also testweise mal ohne -p eingeben und dann ist nach einem Reboot alles so wie vorher.

Nachteil ist dann aber das du das dann an allen PCs mit denen du auf die Management Inseln zugreifen musst und willst dieses manuell einzeln machen musst. Erspart dir dann aber die statische Route im Hauptnetz.

Du hast vermutlich die Switches und dessen VLAN Ports falsch konfiguriert ?!!

Auf folgendes musst du achten:

So sähe es aus wenn alles richtig gemacht wurde:

Ob du das default gateway Kommando oder die spezifische Route nimmst ist mehr oder minder egal bei den Inseln. Da die Inseln ja innerhalb der VLANs nicht routen geht dort auch das default-gateway Kommando was dann statt spezifisch alles auf den MT routet was extern ist.

So, und wo liegt nun dein Fehler ??

Auf folgendes musst du achten:

- Da du unterschiedliche VLANs für Management benutzt MUSST du die IP Auch immer an das dazu korrespondierende interface vlan x hängen !

- Die Ports vom Test PC und Mikrotik Anschluss müssen untagged in diesem VLAN liegen !

- Ping vom Test PC auf die lokale Managemen IP des Switches und Routers muss funktionieren wenn das richtig so konfiguriert wurde.

So sähe es aus wenn alles richtig gemacht wurde:

Ob du das default gateway Kommando oder die spezifische Route nimmst ist mehr oder minder egal bei den Inseln. Da die Inseln ja innerhalb der VLANs nicht routen geht dort auch das default-gateway Kommando was dann statt spezifisch alles auf den MT routet was extern ist.

So, und wo liegt nun dein Fehler ??

Es ist kaum zum Glauben aber, es funktioniert.

Ich habs von Anfang an geglaubt bzw. gewusst Habe ich das so richtig verstanden?

Jein...Was unklar ist ob du jede Insel mit einem dediziertem MT Router ausstatten willst. Das wäre inen völliger Unsinn, denn du kannst es mit deinem vorhandenen machen, denn der hat ja mehrere Ports.

Also einem einzigen Koppelrouter für die Inseln. Oben war ja schon die Skizze dazu:

Das wäre dann so:

Beispiel für Insel 1 und 2:

Mikrotik: eth3: 192.168.10.254/24 für das Hauptnetz

Mikrotik: eth4: 172.16.10.254/24 für Insel 1 (Sw.1-4)

Mikrotik: eth5: 172.16.20.254/24 für Insel 2

Cisco (Sw.1-4) mit ip adresse 172.16.10.1/24 = ip route 192.168.10.0 255.255.255.0 172.16.10.254

Cisco (Insel 2) mit ip adresse 172.16.20.1/24 = ip route 192.168.10.0 255.255.255.0 172.16.20.254

Fertisch....

Wenn du es dennoch so umständlich mit separaten Routern machen willst dann gilt das was du geschrieen hast.

und denke, dass ich es verstanden habe (Glaub ich).

Wie immer: Glauben heisst nicht wissen ! wenn, ich es jetzt mit mehreren einzelnen Routern das machen möchte müsste ich ja immer das Gateway am PC ändern um diesen anzusprechen.

Ja, das ist richtig. Mit einem Trick musst du das aber nicht und du hast ihn auch selber schon erkannt. Das ist der Umweg mit dem Großen und den Kleinen.Man steckt die Einzelrouter dann NICHT in VLAN 10 am Hauptnetz sondern in den Mikrotik der am Hauptnetz hängt.

Dann routet der eben zentral in die "Inseln" !

Aber du siehst schon das das ziemlicher Unsinn ist, denn das ist eigentlich eine blödsinnige Einzelrouter Hardware "Schlacht" dann und macht wenig Sinn. Warum willst du das denn partout mit Einzelroutern machen ?? Gibt es da wirklich einen triftigen Grund ?

Steck die Inseln alle in den einen MT und gut iss. 5 Ports hat er ja dafür. Wenn das nicht reicht nimmst du einen 2011er der hat 10.

Muss ich immer eine Route vom kleine Router zu großen Router manuell eintragen?

Ja. Wenn du nur 3 oder 4 "Inseln" hast kann man das manuell, statisch machen. Wenn es mehr werden solltest du es besser dynamisch machen mit RIPv2 oder OSPF, das ist dann einfacher.Eine RIPv2 Beispielkonfig findest du z.B. hier:

Cisco, Mikrotik, pfSense VPN Standort Vernetzung mit dynamischem Routing

So sähe dann dein Konzept aus:

IP Adressenmusst du ggf. deinen lokal verwendeten anpassen.

Die jeweilige Inselkonfig kannst du dann beliebig in der Anzahl erweitern. Die sieht immer gleich aus.

Hallo,

ich hoffe ihr könnt mir helfen?

Ich habe folgendendes Netzwerk

Switch 1

VLan 32 172.37.32.0/28

VLan 33 172.37.33.0/24

VLan 34 172.37.34.0/28

IP Routing aktiviert

VLan 32-34 liegen per Access Port am SW an

Ein Trunk Port zum Switch 3 allowed Vlan 32-34

Switch 2

VLan 35 172.37.35.0/28

VLan 36 172.37.36.0/24

VLan 37 172.37.37.0/24

IP Routing aktiviert

VLan 35 -37 liegen per Access Port am SW an.

Ein Trunk Port zum Switch 3 allowed Vlan 35 -37

Switch 3

VLan 32 - 37 Anleget

Ein Trunk Port vom Switch 1 allowed Vlan 32 - 34

Ein Trunk Port vom Switch 2 allowed Vlan 35 -37

Ein Trunk Port zu Switch 4 allowed Vlan 32-37

Verbindung zwischen Switch 3 u. 4 ist LWL

Switch 4

VLan 32-37 angelegt

Ein Trunk Port vom Switch 3 allowed Vlan 32 -37

VLan 34 liegt per Access Port am Switch an

VLan 37 liegt per Access Port am Switch an

Nun zu meinem Problem ich kann vom Client der im VLan 34 an Switch 4 an geschlossen nur den Client der an Switch 1 und im VLan 34 steht pingen aber nicht die clients die im VLan 32 u 33 am Switch 1 angeschlossen sind trotz das IP ROUTING aktiviert ist.

Das gleiche gilt für das VLan 37, ich habe schon alles probiert jedoch bin ich gerade etwas ratlos.

Über jeden Tipp bin ich dankbar

Es handelt sich um Cisco Switch aus der Serie 9200 24 Ports .

ich hoffe ihr könnt mir helfen?

Ich habe folgendendes Netzwerk

Switch 1

VLan 32 172.37.32.0/28

VLan 33 172.37.33.0/24

VLan 34 172.37.34.0/28

IP Routing aktiviert

VLan 32-34 liegen per Access Port am SW an

Ein Trunk Port zum Switch 3 allowed Vlan 32-34

Switch 2

VLan 35 172.37.35.0/28

VLan 36 172.37.36.0/24

VLan 37 172.37.37.0/24

IP Routing aktiviert

VLan 35 -37 liegen per Access Port am SW an.

Ein Trunk Port zum Switch 3 allowed Vlan 35 -37

Switch 3

VLan 32 - 37 Anleget

Ein Trunk Port vom Switch 1 allowed Vlan 32 - 34

Ein Trunk Port vom Switch 2 allowed Vlan 35 -37

Ein Trunk Port zu Switch 4 allowed Vlan 32-37

Verbindung zwischen Switch 3 u. 4 ist LWL

Switch 4

VLan 32-37 angelegt

Ein Trunk Port vom Switch 3 allowed Vlan 32 -37

VLan 34 liegt per Access Port am Switch an

VLan 37 liegt per Access Port am Switch an

Nun zu meinem Problem ich kann vom Client der im VLan 34 an Switch 4 an geschlossen nur den Client der an Switch 1 und im VLan 34 steht pingen aber nicht die clients die im VLan 32 u 33 am Switch 1 angeschlossen sind trotz das IP ROUTING aktiviert ist.

Das gleiche gilt für das VLan 37, ich habe schon alles probiert jedoch bin ich gerade etwas ratlos.

Über jeden Tipp bin ich dankbar

Es handelt sich um Cisco Switch aus der Serie 9200 24 Ports .

Arbeiten die 2 routenden Switches 1 und 2 im Stacking? (Stackwise Virtual)?

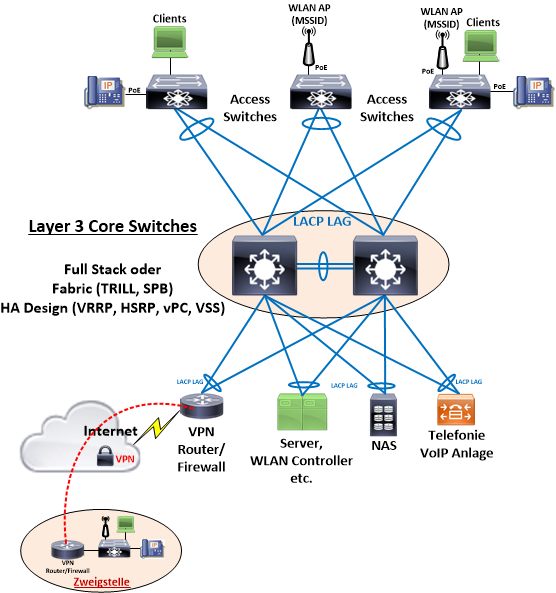

Es ist wenig zielführend 2 routende Catalyst Switche ohne ein HA Design laufen zu lassen.

1 und 2 also immer mit Stackwise Virtual stacken (wäre das Optimum) oder zumindestens ein HA Design mit HSRP oder VRRP erstellen. Du läufst sonst Gefahr in einem asymetrischen Routing zu enden was vermutlich bei dir auch das Problem ist.

Das VLAN übergreifende Routing hängt bei dir primär von den Gateway IP Adressen der Endgeräte ab. Ohne Stacking oder HSRP/VRRP hast du immer 2 mögliche Gateways. Fällt eins weg ist dein Routing tot. Deshalb ist Stacking oder HA ein Muss in solchen Setups.

Gateway IP der VLAN Endgeräte ist also entscheidend!

Bei den L2 only Access Switches muss eine Default Route auf die L3 Switches definiert sein.

Dein Design und Setup ist aber grundsätzlich falsch. So solltest du niemals in Produktion gehen ohne Stacking oder zumindestens HA.

Ein Standard Design sieht so aus:

Es ist wenig zielführend 2 routende Catalyst Switche ohne ein HA Design laufen zu lassen.

1 und 2 also immer mit Stackwise Virtual stacken (wäre das Optimum) oder zumindestens ein HA Design mit HSRP oder VRRP erstellen. Du läufst sonst Gefahr in einem asymetrischen Routing zu enden was vermutlich bei dir auch das Problem ist.

Das VLAN übergreifende Routing hängt bei dir primär von den Gateway IP Adressen der Endgeräte ab. Ohne Stacking oder HSRP/VRRP hast du immer 2 mögliche Gateways. Fällt eins weg ist dein Routing tot. Deshalb ist Stacking oder HA ein Muss in solchen Setups.

Gateway IP der VLAN Endgeräte ist also entscheidend!

Bei den L2 only Access Switches muss eine Default Route auf die L3 Switches definiert sein.

Dein Design und Setup ist aber grundsätzlich falsch. So solltest du niemals in Produktion gehen ohne Stacking oder zumindestens HA.

Ein Standard Design sieht so aus: