Aufbau VLAN-Umgebung mit FritzBox als Router (nicht im Modem-Betrieb)

Hallo liebe Forumsmitglieder,

da ich mich auf der Arbeit (selbstständig, also für mich) und zu Hause mit einfachen Consumer-Netzwerken beschäftige und hier schon öfter mal bei Recherchen gelandet bin, habe ich mich für mein aktuelles Projekt direkt angemeldet und freue mich über den Austausch mit Gleichgesinnten.

Jetzt zu meinen "Problemen". Ich möchte mein privates Netzwerk segmentieren, was leider durch mein derzeitiges Setup nicht umsetzbar is. Bevor ich jetzt neue Teile kaufe, würde ich gern wissen, ob ich überhaupt den richtigen Ansatz verfolge.

Setup:

-FritzBox 6490 Cable als Mesh-Master und 2 FritzBoxen als AP über LAN

-Netgear GS116E L2 Switch (wegen IGMP-Snooping angeschafft)

-PoE IP-Kameras

-Produktiv- und Backup-NAS

-Multifunktionsgerät

-diverse Clients über LAN und WLAN (PCs, Smartgeräte)

-Gastnetzwerk wird über die FritzBox bereitgestellt

Es sind SIP Clients eingerichtet, MultiCast über FritzBox und SAToverIP, Bonjour-Dienst, Airplay usw.

Für die Segmentierung und Erweiterung habe ich mir gedacht:

VLAN 1: Management

VLAN 777: Default VLAN

VLAN 10: Produktiv-Netz / FritzBox Master und beide APs, PCs und Smartgeräte, beide NAS, Drucker

VLAN 20: IP-Kameras (ohne Internetzugang, LAN-Verbindung zu NAS und zu FritzFon wegen LiveBild)

VLAN 30: Testumgebung für einen Server (Internet-, aber keine Netzwerk-Verbindung)

VLAN 40: Homeoffice (mit Zugang zum Drucker und Internet)

VLAN 50: IoT (vom Produktivnetz getrennt)

Da die FritzBox kein VLAN unterstützt, würde VLAN 10 komplett portbasiert sein.

Für das Routen habe ich mir den Layer 3 Switch Cisco CBS250-24 rausgesucht (ehemals SG250).

DHCP Server kann mein NAS sein und der Cisco unterstützt DHCP-Relay.

Jetzt fehlt mir allerdings für einen sauberen Aufbau die Trennung des Internetzugang, da ich kein Modem in einem seperaten VLAN habe, z.B. VLAN 2. Abschalten aller Zusatzfunktionen auf der FritzBox ist aber nicht möglich und nicht gewollt, da nur durch diese einfache Bedienung (von Gast-Wlan, FritzFon, Doorline Türsprechanlage mit LiveBild, TV-Programm an Smartphone, Tablet und Smart-TV) der Hausfrieden bewahrt wird ;).

Problem 1:

Wenn ich jetzt zum Beispiel VLAN 30 auf die Master-Fritzbox in VLAN 10 route, baue ich mir doch einen ungewollten Kurzschluss ein, oder?

Mir würde noch einfallen, den LAN4 Port an der Master-FritzBox als Gast-Wlan zu aktivieren und diesen am L3 Switch als VLAN 2 (nur Internet) zuzuweisen. Gibt es da nicht eine elegantere Lösung?

Problem 2:

Kann ich überhaupt von VLAN 20 nur eine Verbindung zum NAS im VLAN10 herstellen? Und zusätzlich die Master-Fritzbox die IP-Adresse einer Kamera im VLAN20 abrufen lassen? Oder baue ich dadurch für VLAN20 einen Kurzschluss ins Internet ein, weil das Modem in der Master-Fritzbox aktiv ist?

Ich würde am liebsten experimentieren. Aber teure Hardware kaufen und am Ende ist der Ansatz völliger Mist, würde ich mir gerne ersparen.

da ich mich auf der Arbeit (selbstständig, also für mich) und zu Hause mit einfachen Consumer-Netzwerken beschäftige und hier schon öfter mal bei Recherchen gelandet bin, habe ich mich für mein aktuelles Projekt direkt angemeldet und freue mich über den Austausch mit Gleichgesinnten.

Jetzt zu meinen "Problemen". Ich möchte mein privates Netzwerk segmentieren, was leider durch mein derzeitiges Setup nicht umsetzbar is. Bevor ich jetzt neue Teile kaufe, würde ich gern wissen, ob ich überhaupt den richtigen Ansatz verfolge.

Setup:

-FritzBox 6490 Cable als Mesh-Master und 2 FritzBoxen als AP über LAN

-Netgear GS116E L2 Switch (wegen IGMP-Snooping angeschafft)

-PoE IP-Kameras

-Produktiv- und Backup-NAS

-Multifunktionsgerät

-diverse Clients über LAN und WLAN (PCs, Smartgeräte)

-Gastnetzwerk wird über die FritzBox bereitgestellt

Es sind SIP Clients eingerichtet, MultiCast über FritzBox und SAToverIP, Bonjour-Dienst, Airplay usw.

Für die Segmentierung und Erweiterung habe ich mir gedacht:

VLAN 1: Management

VLAN 777: Default VLAN

VLAN 10: Produktiv-Netz / FritzBox Master und beide APs, PCs und Smartgeräte, beide NAS, Drucker

VLAN 20: IP-Kameras (ohne Internetzugang, LAN-Verbindung zu NAS und zu FritzFon wegen LiveBild)

VLAN 30: Testumgebung für einen Server (Internet-, aber keine Netzwerk-Verbindung)

VLAN 40: Homeoffice (mit Zugang zum Drucker und Internet)

VLAN 50: IoT (vom Produktivnetz getrennt)

Da die FritzBox kein VLAN unterstützt, würde VLAN 10 komplett portbasiert sein.

Für das Routen habe ich mir den Layer 3 Switch Cisco CBS250-24 rausgesucht (ehemals SG250).

DHCP Server kann mein NAS sein und der Cisco unterstützt DHCP-Relay.

Jetzt fehlt mir allerdings für einen sauberen Aufbau die Trennung des Internetzugang, da ich kein Modem in einem seperaten VLAN habe, z.B. VLAN 2. Abschalten aller Zusatzfunktionen auf der FritzBox ist aber nicht möglich und nicht gewollt, da nur durch diese einfache Bedienung (von Gast-Wlan, FritzFon, Doorline Türsprechanlage mit LiveBild, TV-Programm an Smartphone, Tablet und Smart-TV) der Hausfrieden bewahrt wird ;).

Problem 1:

Wenn ich jetzt zum Beispiel VLAN 30 auf die Master-Fritzbox in VLAN 10 route, baue ich mir doch einen ungewollten Kurzschluss ein, oder?

Mir würde noch einfallen, den LAN4 Port an der Master-FritzBox als Gast-Wlan zu aktivieren und diesen am L3 Switch als VLAN 2 (nur Internet) zuzuweisen. Gibt es da nicht eine elegantere Lösung?

Problem 2:

Kann ich überhaupt von VLAN 20 nur eine Verbindung zum NAS im VLAN10 herstellen? Und zusätzlich die Master-Fritzbox die IP-Adresse einer Kamera im VLAN20 abrufen lassen? Oder baue ich dadurch für VLAN20 einen Kurzschluss ins Internet ein, weil das Modem in der Master-Fritzbox aktiv ist?

Ich würde am liebsten experimentieren. Aber teure Hardware kaufen und am Ende ist der Ansatz völliger Mist, würde ich mir gerne ersparen.

Please also mark the comments that contributed to the solution of the article

Content-Key: 5451330356

Url: https://administrator.de/contentid/5451330356

Printed on: May 1, 2024 at 20:05 o'clock

38 Comments

Latest comment

Das Layer 3 VLAN Tutorial hast du gelesen zu der Thematik??

Verständnissproblem Routing mit SG300-28

Dort ist eigentlich alles erklärt was du zur einfachen und schnellen Umsetzung deines Vorhabens brauchst:

Zu deinen "Problemen"...

1.)

Das kommt drauf an. Wenn du damit eine VLAN Translation meinst dann geht das.

Was aber keinesfalls geht ist eine Strippe in VLAN 30 auf der einen Seite und VLAN 10 auf der anderen zu stecken. Damit hast du dann zwei getrennte Layer 2 Broadcast Domains direkt verbunden was ein nicht supportetes VLAN Design ist. Das ist so als wenn du mit 2 getrennten IP Netzen auf einem gemeinsamen Draht fährst. Ein absolutes NoGo !! Vergiss das also schnell wieder.

2.)

Idealerweise bindest du zur Bandbreitenerhöhing dein NAS mit einem LACP LAG, Link Aggregation an. Sofern dein NAS 2 Ethernet RJ-45 Ports hat?!

Verständnissproblem Routing mit SG300-28

Dort ist eigentlich alles erklärt was du zur einfachen und schnellen Umsetzung deines Vorhabens brauchst:

Zu deinen "Problemen"...

1.)

Das kommt drauf an. Wenn du damit eine VLAN Translation meinst dann geht das.

Was aber keinesfalls geht ist eine Strippe in VLAN 30 auf der einen Seite und VLAN 10 auf der anderen zu stecken. Damit hast du dann zwei getrennte Layer 2 Broadcast Domains direkt verbunden was ein nicht supportetes VLAN Design ist. Das ist so als wenn du mit 2 getrennten IP Netzen auf einem gemeinsamen Draht fährst. Ein absolutes NoGo !! Vergiss das also schnell wieder.

Jetzt fehlt mir allerdings für einen sauberen Aufbau die Trennung des Internetzugang

Das o.a. Tutorial beschreibt das im Detail! Lesen und verstehen...! 2.)

Kann ich überhaupt von VLAN 20 nur eine Verbindung zum NAS im VLAN10 herstellen?

Natürlich! Warum sollte es deiner Meining nach denn nicht gehen? Der Cisco routet doch zwischen deinen VLAN Segmenten! Die Frage ist irgendwie sinnfrei oder missverständlich?!Idealerweise bindest du zur Bandbreitenerhöhing dein NAS mit einem LACP LAG, Link Aggregation an. Sofern dein NAS 2 Ethernet RJ-45 Ports hat?!

Aber teure Hardware kaufen

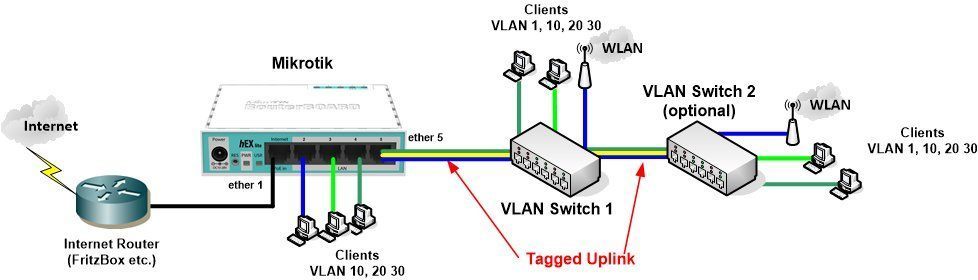

Dein "Problem" (was gar keins ist) würde auch ein Mikrotik! mit links lösen. Der Cisco allemal. Nur kann ich den idealen Aufbau nicht nachstellen, was ja das Problem ist.

Gibt es einen triftigen Grund warum du das nicht kannst??Mein Internet ist im Produktivnetz, wovor ja gewarnt wird.

Rembrandt, Ägypten?? Du sprichst in Rätseln...Eigentlich meinte ich, dass das VLAN 30 ja getrennt von VLAN 10 ist.

Das ist es in einer klassischen Switch Konfig ja auch!und Zugang zu allen Clients, was nicht gewünscht ist

Das löst man auf einem L3 Switch immer mit IP Accesslisten und NICHT durch Fricklei mit VLANs.Fazit:

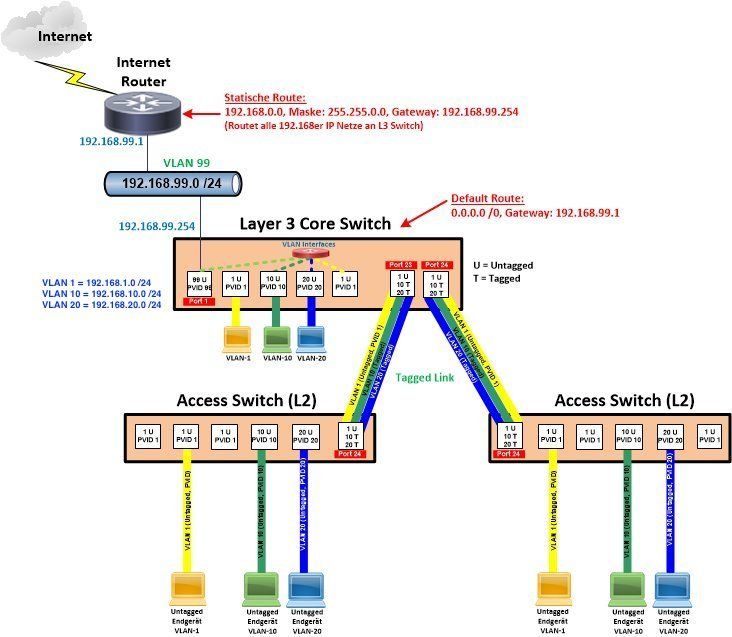

- Switch hat eine Default Route auf die FritzBox

- FritzBox hat einen Summary Route auf die VLANs oder statische Einzelrouten.

Damit kann dieses VLAN dann nicht mehr ins Internet und gut iss.

Du denkst vermutlich viel zu kompliziert?!

Wenn du zum Gürtel noch den Hosenträger willst verpasst du diesem VLAN on Top noch eine Accessliste.

Lokal werden alle VLANs ja auf dem L3 Switch geroutet. Logisch, denn der ist der lokale Router für alle deine lokalen IP Netze / VLANs.

Wie man das Gastnetz der FritzBox in ein VLAN konfiguriert erklärt dir dieses Tutorial.

Doch ich wollte ein Netz in VLAN 20 zu den Kameras legen.

Kann man machen ist aber etwas unsauberes Design. Besser ist die LAG Lösung und eine Accessliste was den Zugriff für die Geräte ausschliesst die du da nicht haben willst.damit man draußen nicht einfach die Kamera absteckt und Zugang hat.

Wie gesagt: Einfach die FB Route für das VLAN weglassen, dann ists aus mit dem Internet von dort bei bleibender lokaler Connectivity.Besser: Definiere über Port Security auf dem Switch die Mac Adresse der Kamera. Damit kann nur mit dieser Mac Adresse den Port benutzen. Ja, Macs kann man klonen aber der Aufwand ist größer und Laien sind in der Regel damit überfordert.

aber nicht die IP des Routers verbieten

Das wäre auch Quatsch. Die Mac Adresse des Routers ist irrelevant für das lokale Routing der VLANs. Dort zählt nur die Mac des Switch VLAN Interfaces. Mac ist immer ausschliesslich nur Layer 2!!Ich bräuchte schon die Gigabit Variante davon

War auch eher etwas ironisch gemeint. Du hast ja den Cisco der alles für dich erledigt. Da musst natürlich nix Neues kaufen!Auch in dem Tutorial ist am Ether 1 die Fritzbox und reines Modem.

Das ist Quatsch! Ein reines Modem kann ja wohl schwerlich routen. Bitte das Tutorial einmal wirklich genau lesen und verstehen!! Der MT VLAN Switch arbeitet mit der FritzBox als Router!!ich glaube ich muss probieren

In der IT keine wirklich intelligente Taktik. Weisst du auch selber...

Ich halte Dein geplantes Setup für unglücklich. Für jemanden, der noch an den Grundfragen herumkaut und das offenbar zum ersten Mal macht, finde ich den Aufbau mit Layer 2+ Switch und DHCP-Relay kaum sinnvoll. Ich kann Deinen Gedankengang vielleicht nachvollziehen, er kommt mir jedenfalls bekannt vor  . Anfangs scheut man den Sprung zu einem anderen Router. Rückblickend ist das in der Anwendung jedoch klarer, finde ich.

. Anfangs scheut man den Sprung zu einem anderen Router. Rückblickend ist das in der Anwendung jedoch klarer, finde ich.

Wenn die Fritzbox mit ihren Sonderfunktionen bleiben soll, hieße das:

Internet -> Modem -> VLAN-Router -> Fritzbox (im gewünschten VLAN).

Als Modem kannst Du natürlich auch eine zweite Fritzbox nehmen, vielleicht eine 6430? Da kenne ich mich nicht aus. Ein echtes Modem ist aber weniger umständlich, wenn Portfreigaben o.ä. erforderlich sind.. Routing geht mit kleinem Investment für ein kleines Netz recht ordentlich mit einem Mikrotik hAP oder hEX im Bereich von 60-80 EUR (ganz schön teuer geworden...). Für den Anfang tun es auch die lite-Modelle oder ein mAP (nicht lite). Vorteil: Hier gibt es die vorzüglichen Tutorials des Kollegen @aqui dazu. Sonst geht auch jeder andere VLAN-fähige Router natürlich, nur meist deutlich teurer. Gerade zum Lernen und Experimentieren ist der Mikrotik unschlagbar, weil er einem das Denken nicht abzunehmen versucht.

Der Cisco ist prima. Wenn Du mehr als 8 Ports brauchst, kommst Du mit einem Mikrotik CSS326 wahrscheinlich günstiger und bleibst im Ökosystem, wenn 5 Ports reichen (oder prima zum Lernen) reicht ein RB 260GS für den Anfang. Wenn Geld knapp ist, reicht für den Hausgebrauch als Switch auch ein VLAN-fähiger TP-Link (nicht so toll, aber billig).

Empfohlenes Vorgehen:

1. Grundlagen erlernen:

- Youtube: https://www.youtube.com/@SebastianPhilippiTV

- WWW: https://www.elektronik-kompendium.de/

- Buch: https://www.rheinwerk-verlag.de/it-handbuch-fuer-fachinformatiker-der-au ... (antiquarisch reicht völlig)

2. Netzwerkplan machen

3. erforderliche und einzusetzende Geräte planen

4. Bei Fragen, Plan und Geräteliste als Konzept hier vorstellen und fragen

5. Spaß haben. Zeit nehmen. Wenn zu schwierig/aufwendig: Fritzbox lassen oder Techniker rufen.

Viele Grüße, commodity

Wenn die Fritzbox mit ihren Sonderfunktionen bleiben soll, hieße das:

Internet -> Modem -> VLAN-Router -> Fritzbox (im gewünschten VLAN).

Abschalten aller Zusatzfunktionen auf der FritzBox ist aber nicht möglich und nicht gewollt, da nur durch diese einfache Bedienung (von Gast-Wlan, FritzFon, Doorline Türsprechanlage mit LiveBild, TV-Programm an Smartphone, Tablet und Smart-TV) der Hausfrieden bewahrt wird ;).

Das sollte auch mit einer Fritzbox gehen, die nicht direkt am Internet hängt.Als Modem kannst Du natürlich auch eine zweite Fritzbox nehmen, vielleicht eine 6430? Da kenne ich mich nicht aus. Ein echtes Modem ist aber weniger umständlich, wenn Portfreigaben o.ä. erforderlich sind.. Routing geht mit kleinem Investment für ein kleines Netz recht ordentlich mit einem Mikrotik hAP oder hEX im Bereich von 60-80 EUR (ganz schön teuer geworden...). Für den Anfang tun es auch die lite-Modelle oder ein mAP (nicht lite). Vorteil: Hier gibt es die vorzüglichen Tutorials des Kollegen @aqui dazu. Sonst geht auch jeder andere VLAN-fähige Router natürlich, nur meist deutlich teurer. Gerade zum Lernen und Experimentieren ist der Mikrotik unschlagbar, weil er einem das Denken nicht abzunehmen versucht.

Der Cisco ist prima. Wenn Du mehr als 8 Ports brauchst, kommst Du mit einem Mikrotik CSS326 wahrscheinlich günstiger und bleibst im Ökosystem, wenn 5 Ports reichen (oder prima zum Lernen) reicht ein RB 260GS für den Anfang. Wenn Geld knapp ist, reicht für den Hausgebrauch als Switch auch ein VLAN-fähiger TP-Link (nicht so toll, aber billig).

Problem 1:

Wenn ich jetzt zum Beispiel VLAN 30 auf die Master-Fritzbox in VLAN 10 route, baue ich mir doch einen ungewollten Kurzschluss ein, oder?

Nein. Bitte Grundlagen des Routing erarbeiten.Wenn ich jetzt zum Beispiel VLAN 30 auf die Master-Fritzbox in VLAN 10 route, baue ich mir doch einen ungewollten Kurzschluss ein, oder?

Problem 2:

Kann ich überhaupt von VLAN 20 nur eine Verbindung zum NAS im VLAN10 herstellen? Und zusätzlich die Master-Fritzbox die IP-Adresse einer Kamera im VLAN20 abrufen lassen?

Ja, Routing. Wie vor.Kann ich überhaupt von VLAN 20 nur eine Verbindung zum NAS im VLAN10 herstellen? Und zusätzlich die Master-Fritzbox die IP-Adresse einer Kamera im VLAN20 abrufen lassen?

Oder baue ich dadurch für VLAN20 einen Kurzschluss ins Internet ein, weil das Modem in der Master-Fritzbox aktiv ist?

Klar, das Internet bricht weltweit zusammen :-O. Im Ernst: Nein.Empfohlenes Vorgehen:

1. Grundlagen erlernen:

- Youtube: https://www.youtube.com/@SebastianPhilippiTV

- WWW: https://www.elektronik-kompendium.de/

- Buch: https://www.rheinwerk-verlag.de/it-handbuch-fuer-fachinformatiker-der-au ... (antiquarisch reicht völlig)

2. Netzwerkplan machen

3. erforderliche und einzusetzende Geräte planen

4. Bei Fragen, Plan und Geräteliste als Konzept hier vorstellen und fragen

5. Spaß haben. Zeit nehmen. Wenn zu schwierig/aufwendig: Fritzbox lassen oder Techniker rufen.

Viele Grüße, commodity

Router mit Modem ist im selben VLAN wie alle Clients meines Produktivnetzes.

Das ist es ja gar nicht!! Du richtest immer ein separates Transfer VLAN ein (hier 99) was den Router von den Produktiv VLANs trennt.Entweder hast du dir das Schaubild dazu gar nicht angesehen oder du hast es nicht verstanden.

Du hast weder die falsche Hardware noch sonstwas...

Mit deinem geplanten Cisco oder auch einem Mikrotik wärst du doch perfekt ausgerüstet.

Wenn dir der Cisco zu teuer ist nimmst du halt einen Mikrotik L3 Switch wenn der besser in dein Budget passt und dir 230 Euronen nicht auch zu teuer sind?!:

https://www.varia-store.com/de/produkt/394539-crs326-24g-2s-in-cloud-rou ...

oder die Rackmount version mit 19"

https://www.varia-store.com/de/produkt/395933-crs326-24g-2s-rm-cloud-rou ...

Mit dieser HW hast du das in max. 1 Stunde alles am laufen wie DU es dir vorstellst und was ja auch gar nicht falsch ist. Damit kannst du ALLES umsetzen mit Kameras, Telefon usw. usw. und alle deinen bestehenden Komponenten behalten.

Wenn dir der CRS236 zuviele Ports hast oder auch noch dein Budget überstrapazieren sollte oder du lieber alles auf deinem bestehenden NetGear terminieren möchtest, dann reicht dir auch ein einfacher 65 Euro Mikrotik hEX. Das ist der 326 in klein.

https://www.varia-store.com/de/produkt/97589-rb750gr3-routerboard-hex-mi ...

Der macht dann das L3 VLAN Geschäft und reicht die VLANs an deinen NetGear weiter:

Die 65 Euronen musst du schon mindestens investieren für eine vernünftige Lösung nach deinen Vorstellungen. Dadrunter wirds schwer. An dem Betrag sollte es ja nun wirklich nicht scheitern.

Im Mittelfeld gäbe es noch den CRS112 mit 12 Ports:

https://www.varia-store.com/de/produkt/395829-crs112-8g-4s-in-400-mhz-12 ...

Alles wären geeignete Switches dafür. Eigentlich doch alles ganz easy und du machst dir vielzuviel Gedanken und stehst dir selbst im Weg! 😉

Wo ist also dein "wirkliches" Problem??

Und... Bitte nicht immer ALLES zitieren!!

Wir wissen doch alles was wir geschrieben haben!

Schalte das auf dem Router also ab und investieren in eine schicken separaten MSSID AP wie z.B. hier.

Wie oben bereits gesagt: Für kleine 25 Euronen musst du das auch nicht deiner Madame beichten sondern kannst das vom eigenen Taschengeld mal heimlich alles ganz in Ruhe vorab wasserdicht mit all deinen Komponenten inklusive WLAN testen ohne das Madame etwas davon merkt. Die 25 Euro kannst du sicher vor ihr verbergen beim nächsten Supermarkt Einkauf. Wenn alles sauber rennt zapfst du dann das große Budget bei der Chefin an! Salami Taktik... 😉

Was du dann dabei netzwerktechnisch alles lernst ist eh unbezahlbar.

Mit dem Marktführer machst du sicher nichts falsch. Es gibt auch noch andere die so denken wie du:

https://www.heise.de/ratgeber/Erfahrungsbericht-Warum-eine-Alternative-z ...

Wir wissen doch alles was wir geschrieben haben!

ist aber mein WLAN-AP

Das geht dann nicht. Ist bei einer Segmentierung ja auch nicht sinnvoll. Zumal der Router oft im Keller steht und das WLAN dann so oder so mies ist.Schalte das auf dem Router also ab und investieren in eine schicken separaten MSSID AP wie z.B. hier.

Mir geht es nicht um zu teuer.

Na dann erst Recht mit externem AP. Die sind eh besser als die in der FB integrierten.Ich kann aber definitiv nicht mehr alle Komfortfunktionen der FritzBox nutzen

Doch! Warum meinst du sollte das nicht gehen? Alles was NICHT WLAN ist kannst du weiter vollumfänglich nutzen. Unverständlich warum du meinst das dem nicht so wäre.aber das kann man mit PIM weiterleiten.

Zum Beispiel. Sieher [=362413&token=462#comment-1259332 testen] willst.Wie oben bereits gesagt: Für kleine 25 Euronen musst du das auch nicht deiner Madame beichten sondern kannst das vom eigenen Taschengeld mal heimlich alles ganz in Ruhe vorab wasserdicht mit all deinen Komponenten inklusive WLAN testen ohne das Madame etwas davon merkt. Die 25 Euro kannst du sicher vor ihr verbergen beim nächsten Supermarkt Einkauf. Wenn alles sauber rennt zapfst du dann das große Budget bei der Chefin an! Salami Taktik... 😉

Was du dann dabei netzwerktechnisch alles lernst ist eh unbezahlbar.

An die Funktionen von Consumer-Hardware gewöhnt.

Du kannst ja auch einen anderen VLAN fähigen Router mit IP-TV nehmen wenns nicht am Geld scheitert.Mit dem Marktführer machst du sicher nichts falsch. Es gibt auch noch andere die so denken wie du:

https://www.heise.de/ratgeber/Erfahrungsbericht-Warum-eine-Alternative-z ...

Und wenn ich Glück habe, zu viel Gedanken gemacht und alles geht

Oha...das klingt ja so als ob Netzwerken mit dem viele Admins hier ihre Brötchen verdienen für dich sowas wie ne bunte Lotterie ist. Für jemanden der das Netzwerken schon im Nickname in einem Administrator Forum trägt ist das aber kein besonders gutes Aushängeschild.

Den Ausführungen des Kollegen @aqui ist nichts hinzuzufügen. Deine verbliebenen Vorbehalte hängen mit Kardinalfehler Nr. 1 in der IT zusammen: Ungenügende Bereitschaft gründlich zu lesen und sich darauf beruhend Verständnis zu verschaffen. Sorry. Ohne Lesen fällt Dir jedes anspruchsvollere IT-Projekt auf die Füße. Bitte erst lesen, versuchen zu verstehen und dann wieder posten. Sonst wird es unnötig redundant.

Eine kleine Ergänzung: Ich kauf die Mikrotiks direkt in Lettland, das spart noch ein bisschen.

Es gibt für alles eine Lösung. Das, was Du oben beschreibst:

Es gibt für alles eine Lösung. Das, was Du oben beschreibst:

Da Du als noch-Laie ja kaum gleich noch nen Radius aufsetzen wollen wirst, wirst Du aber ohne MSSID-fähigen WLAN-AP sehr schnell an die ersten Grenzen stoßen, fürchte ich.

Noch einmal abschließend zur Klarstellung: Bei einem Netzwerkumbau macht man nicht alles auf einen Schwung. Man arbeitet sich Schritt für Schritt durch. Mach Dir einen ordentlichen Plan und dann fang mit dem an, was Du Dir zutraust. Wenn die Ehe davon abhängt, kauf Dir etwas zusätzliche Hardware und teste damit, bevor Du "produktiv" gehst. Da Du offenbar Zweifel hast, dass das Bisherige mit der Fritzbox weiter geht, kauf eine Zweite und setze das Konzept

Internet => Fritzbox1 => VLAN-Router => Fritzbox2 als erstes um. Wenn was nicht klappt, kannst Du schnell wieder die Fritzbox2 als Hauptbox ranhängen, im Produktivnetz hast Du ja nichts verändert.

Wenn Du das Schrittweise und überlegt machst, wird die größte Belastung Deiner Ehe die viele Zeit sein, die Du mit Netzwerken verbringst... Viele Ehepartner neigen dazu, derartige Umbauten von vornherein als sinnfrei anzusehen, solange alles funktoniert.

Mit welchem Hersteller Du das realisierst ist völlig egal. Ganz nach Portemonnaie und Vorlieben. Mikrotik empfehle (und verwende - ich verkaufe selbst keine Hardware) ich deshalb, weil das System in Sachen Preis/Leistung für KMU oder privat schier unschlagbar ist und sehr gut supportet wird (auch hier und im Mikrotik-Forum), Videos etc. und weil gerade der ambitionierte Laie damit ganz viel lernen kann.

Viele Grüße, commodity

Eine kleine Ergänzung: Ich kauf die Mikrotiks direkt in Lettland, das spart noch ein bisschen.

Ich kann aber definitiv nicht mehr alle Komfortfunktionen der FritzBox nutzen und muss mich damit arrangieren bzw. meiner Frau klar machen, warum das nicht mehr so einfach geht wie vorher.

Das halte ich für falsch. Klar, alles, was direkte Anbindung der Fritzbox ans Internet voraussetzt (z.B. VPN) lässt sich über die nachgeschaltete Fritzbox nicht mehr realisieren. Bonjour funktioniert nicht ohne Weiteres über VLAN-Grenzen, aber das tut es ja derzeit auch nicht einfache Bedienung (von Gast-Wlan, FritzFon, Doorline Türsprechanlage mit LiveBild, TV-Programm an Smartphone, Tablet und Smart-TV)

sollte auch im VLAN-Setup realisierbar sein. Für's Durchreichen des Kabel-TV kann ich das allerdings nicht beurteilen, sehe aber nicht, wo da ein Problem liegen sollte, wenn es am Ende Netzwerk ist.Mein Internet-Router (FritzBox) im Koppel VLAN 99 ist aber mein WLAN-AP...

Daran festzuhalten würde dem Sinn der Neustrukturierung ja eher widersprechen. Bei dem von mir vorgeschlagenen Setup hast Du ja im produktiven VLAN dann auch wieder eine Fritzbox mit WLAN. Dass WLAN über die Fritzbox an sich schon kaum sinnhaft ist, wird Dir dann später klar werden. Gehen wird es natürlich. Und wenn die WLAN-Geräte nicht auf das Netzwerk (sondern nur auf das Internet zugreifen, kann die "Modem-"Fritze ja auch erstmal AP bleiben).Da Du als noch-Laie ja kaum gleich noch nen Radius aufsetzen wollen wirst, wirst Du aber ohne MSSID-fähigen WLAN-AP sehr schnell an die ersten Grenzen stoßen, fürchte ich.

Noch einmal abschließend zur Klarstellung: Bei einem Netzwerkumbau macht man nicht alles auf einen Schwung. Man arbeitet sich Schritt für Schritt durch. Mach Dir einen ordentlichen Plan und dann fang mit dem an, was Du Dir zutraust. Wenn die Ehe davon abhängt, kauf Dir etwas zusätzliche Hardware und teste damit, bevor Du "produktiv" gehst. Da Du offenbar Zweifel hast, dass das Bisherige mit der Fritzbox weiter geht, kauf eine Zweite und setze das Konzept

Internet => Fritzbox1 => VLAN-Router => Fritzbox2 als erstes um. Wenn was nicht klappt, kannst Du schnell wieder die Fritzbox2 als Hauptbox ranhängen, im Produktivnetz hast Du ja nichts verändert.

Wenn Du das Schrittweise und überlegt machst, wird die größte Belastung Deiner Ehe die viele Zeit sein, die Du mit Netzwerken verbringst... Viele Ehepartner neigen dazu, derartige Umbauten von vornherein als sinnfrei anzusehen, solange alles funktoniert.

Mit welchem Hersteller Du das realisierst ist völlig egal. Ganz nach Portemonnaie und Vorlieben. Mikrotik empfehle (und verwende - ich verkaufe selbst keine Hardware) ich deshalb, weil das System in Sachen Preis/Leistung für KMU oder privat schier unschlagbar ist und sehr gut supportet wird (auch hier und im Mikrotik-Forum), Videos etc. und weil gerade der ambitionierte Laie damit ganz viel lernen kann.

Viele Grüße, commodity

und kann es nicht zurechtbiegen, wie ich es gehofft habe.

Na ja...das kann man schon.Man lässt einfach das Altnetz als VLAN so wie es ist weiterlaufen und richtet dann parallel dazu die neuen VLANs dazu ein.

Dann kann man sukzessive Client für Client im laufenden Betrieb in die neuen VLAN Segmente migrieren. Klappt mal was aus irgendeinem Grund nicht steckt man erstmal wieder zurück.

Das geht also alles komplett stressfrei und im laufenden Betrieb ohne das man andere stört.

Ein bisschen "zurechtbiegen" geht also schon wenn man es richtig macht!

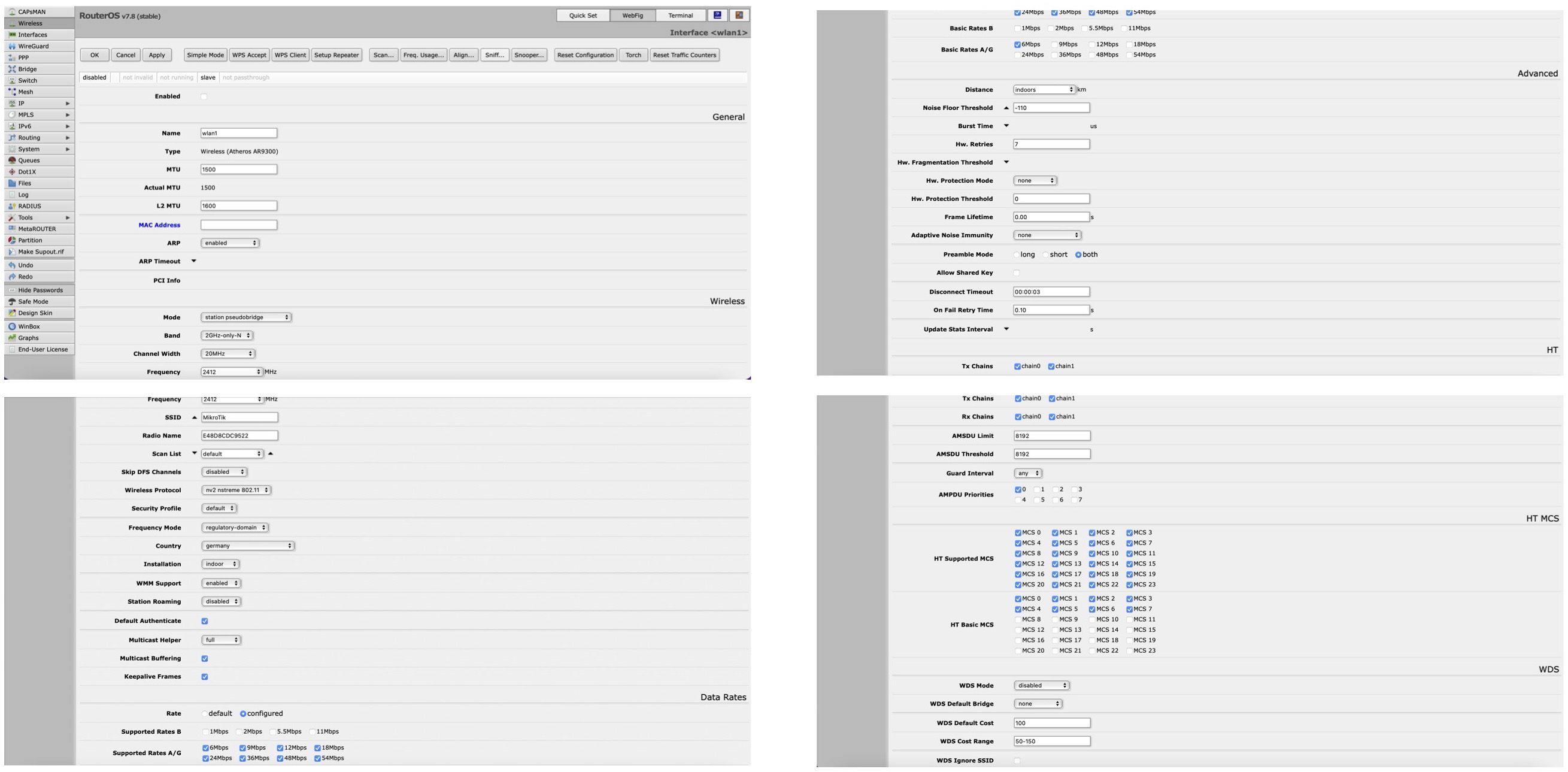

So, jetzt habe ich mir einen hAP AX3 zum Testen bestellt.

Schon mal ein richiger Schritt...und so kannst du in der Tat alles in aller Ruhe parallel testen.So spare ich mir den Kauf weiterer Fritzboxen (für Keller und Dach)

So einen Blödsinn macht man so oder niemals wenn es nur darum geht dort WLAN hinzubringen. Dazu verbrät man keinen vollständigen Router wenn es ein kleiner AP (oder deine AXe) auch tut. Um ne Kiste Bier zu holen braucht man nicht immer einen LKW...und melde mich dann wieder.

Wir sind gespannt...!

Der Plan klingt für mich gut. hAPs verbaue ich auch gern. Beim AX3 werd ich glatt neidisch

Viel Spaß - und nicht vergessen: Zeit nehmen. Safe Mode nutzen und Konfigurationsstände wegspeichern. Oder noch einen Woobm kaufen Ich habe mich bei den ersten Gehversuchen x-Mal ausgesperrt

Ich habe mich bei den ersten Gehversuchen x-Mal ausgesperrt

Wahrscheinlich immer dann, wenn ich von @aquis Tutorials abgewichen bin...

Viele Grüße, commodity

Viel Spaß - und nicht vergessen: Zeit nehmen. Safe Mode nutzen und Konfigurationsstände wegspeichern. Oder noch einen Woobm kaufen

Wahrscheinlich immer dann, wenn ich von @aquis Tutorials abgewichen bin...

Viele Grüße, commodity

Wenn es das denn nun war bitte nicht vergessen deinen Thread hier dann auch als erledigt zu schliessen!

Und Danke für die Tutorials

Immer gerne! 🙂Ein paar zusätzliche gute Tips erhält man auch hier:

https://www.youtube.com/watch?v=JRbAqie1_AM

Gut sind auch die CapsMan Setup Tips ab 43:00, hattest du aber ja auch schon angemerkt.

Cisco WLAN Access Points 1142N, 2702, 3702 für den Heimgebrauch umrüsten

ob die Ciscos nicht wieder der LKW sind

Nein, ganz sicher nicht wenn an sie richtig konfiguriert:Cisco WLAN Access Points 1142N, 2702, 3702 für den Heimgebrauch umrüsten

.11b kann ich nicht direkt im Web-GUI ausschließen.

Das machst du im CLI mit dem Kommando speed only-ofdm auf dem 2,4 Ghz Radio Interface. Siehe dazu auch HIER.Was die Reichweite angeht, Wahnsinn.

Predigen wir hier ja täglich und bei den Preisen ist es ja immer einen Versuch wert der, wie auch bei dir, immer zum Erfolg führt und dir den technischen Unterschied zu solchen APs zeigt! 😉der Ruckus Rx00 als Standalone das Bonjour Gateway aktivieren kann.

Ja das ist richtig, der hat sowas onboard. Siehe hier (GUI Ausschnitt):dass man den Ruckus einfach per Web-GUI flasht.

Auch das ist richtig. Du hast die freie Wahl als Nutzer ob du die Standalone Firmware (Unleasehed) oder die Controller Firmware auf den AP flashst. Zudem ist die Firmware frei verfügbar.Kann man die Rx00-Reihe wirklich so simpel zu einem Solo AP machen?

Ja!er sollte trotzt mobility express wohl ähnlich konfigurierbar sein

Nein, leider nicht. Mobility Express bei Cisco ist das was Unleashed bei Ruckus ist. Die Firmware ist unterschiedlich. Deutlich besser wäre dann ein 2702 oder ein 3702 gewesen.... Musst ihn dann halt als Einzel AP konfigurieren.Stecke ich den D-Link-Switch (mit den APs) in den den Netgear-Switch, wie es hier schon gepostet wurde?

Du also Netzwerk Profi weisst das man niemals Kaskaden schaffen sollte mit Switches. BaseT Ethernet ist bekanntlich immer sternförmig!! Stecke den also besser direkt in den VLAN L3 Core Switch.Nur wenn es gar nicht anders geht machst du eine Kaskade. Dann definiere aber immer den RSTP Prozess im MT mit einer höheren RSTP Priority!

Oder stecke ich den D-Link-Switch jetzt an den Mikrotik-Router und mache ihn zum Core-Switch?

Wenn der L3 kann. Im Core werkelt logischerweise immer das L3 Device! Solche Design Banalitäten sollte man als Netzwerker aber schon kennen...?! wohl kaum Erleichterung gebracht hätte, wenn 2 APs gemeinsam verwaltet werden können.

Da hast du zweifelsohne Recht. Hält einen auch immer etwas in Übung! 😉sollte Mobility Express zu kompliziert für mich werden

Nöö, von der Konfig eher einfacher. So wie Unleashed mit KlickiBunti Interface...STP hätte ich egal ob Reihe oder Stern nicht aktiviert,

Die Mikrotiks haben es IMMER an. Folglich solltest du um konsitent damit zu sein es in den Switches auch immer aktivieren. RSTP mit Default Priority und den zentralen Core Mikrotik auf RSTP Priority von 0x8000 (32768) auf 0x3000 (12288) setzen in der Bridge. Niedriger Wert = höhere Priority.mit Wireshark sehen, ob die 4 Bit (Spanning Tree Prio) übertragen werden...

Ja, kann man. In den BPDU Frames wird die Bridge ID mitgesendet die enthält auch die Priority.Die Loop Detection ist proprietär und klappt nur mit anderen NG Switches. Wenn man nur einen hat ist es besser das zu deaktivieren.

Und LACP und DSCP kann der Switch auch nicht

Das ist schwach, das können andere deutlich besser.noch mehr Hardware tauschen, um Frust und Notlösungen zu vermeiden.

Besser iss das würde Werner sagen...Ich bin aus den Latschen gekippt.

Willkommen im Club! 😉Grund dafür ist deren Beamflex Technologie. Quasi eine dynamische Richtantenne pro WLAN Client.

https://www.youtube.com/watch?v=K2ZhXLuJMfg (ab 16:50)

Es werden bestimmt bald immer mehr AX Lite, AX2, AX3 Neulinge im Forum aufschlagen, die dann diese Einträge suchen

Du meinst diejenigen, die die Doku nicht lesen/finden? https://help.mikrotik.com/docs/display/ROS/WifiWave2#WifiWave2-WifiWave2 ...

Betrifft auch nur den Wireless-Bereich. Den Rest sollte man weiterhin "finden".

CAPsMAN unter wifiwave2 läuft bei mir aber auch noch nicht. Obgleich das Changelog ab ROS 7.7 das suggeriert.

Viele Grüße, commodity

dass man viele Einstellungen nicht gefunden hat und es länger als 5 min gedauert hat.

Da hilft ein gutes Video um die üblichen Fehler gleich von vorn herein zu vermeiden!!https://www.youtube.com/watch?v=JRbAqie1_AM

Das ist ein gutes Video, aber wifiwave2 behandelt es noch nicht. Gabs seinerzeit imo nicht.

Viele Grüße, commodity

Ergänzung: https://www.youtube.com/watch?v=EYORYehRwG0

lt. diesem macht wifiwave2 auch Beamforming (falls das dem Beamflex entspricht). Leistung à la Ruckus ist da aber wohl kaum zu erwarten. Muss aber in dem Segment auch nicht sein, finde ich.

Viele Grüße, commodity

Ergänzung: https://www.youtube.com/watch?v=EYORYehRwG0

lt. diesem macht wifiwave2 auch Beamforming (falls das dem Beamflex entspricht). Leistung à la Ruckus ist da aber wohl kaum zu erwarten. Muss aber in dem Segment auch nicht sein, finde ich.

(falls das dem Beamflex entspricht)

Nein, die Beamflex Technologie ist nochmal ne ganz andere Nummer weil dort mehrere aktive Antennen Arrays zusammenkommen. Beim Einfachen Beamforming des Standards sind die Effekte nur minimal und immer davon abhängig welche Antennen die Hersteller im Produkt verwenden. Bei Platinenantennen oder einfachen Gummipimmeln sind die Effekte nicht merkbar und liegen meist deutlich unter 1dbm.DAU: Hilfe, mein Mikrotik AP hat...

Das ist schon ein Widerspruch in sich!!