Abschlussbericht Südwestfalen-IT

Abend Zusammen,

Ich gehe davon aus, dass einige bereits über den Vorfall bei der Südwestfalen-IT vor einigen Monaten informiert sind.

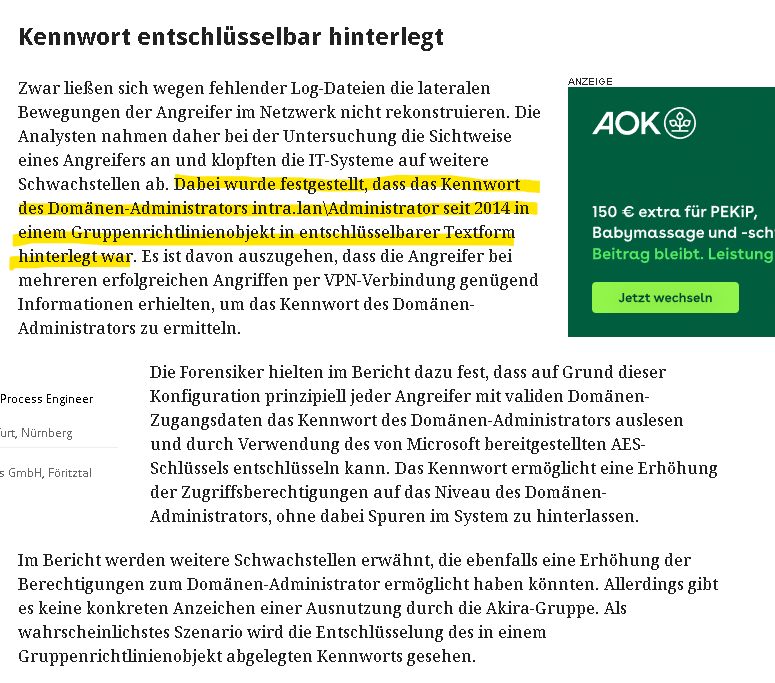

Mich Interessiert diese Aussage aus dem Bericht.

https://www.golem.de/news/ransomwarebefall-bei-suedwestfalen-it-vertraul ...

Ich bin kein Experte vielleicht kann mir das jemand erklären, in meinem Test DC lege ich das Passwort vom Admin entweder per Powershell Befehl fest, oder über die Gui per Software.

In dem Abschlussbericht steht das das Kennwort im klartext in der Gruppenrichtlinie in einem Objekt hinterlegt war?

Wie muss ich mir das Vorstellen?

Ich wußte gar nicht das man in einer Gruppenrichtlinie ein Passwort hinterlege kann, oder wurde das PW im Benutzer/Objekt Attribute gesichert als Zeichen? Ich finde beides nicht nachvollziehbar, wozu? das ist doch aus Sicherheitsgründen unlogisch

Ich gehe davon aus, dass einige bereits über den Vorfall bei der Südwestfalen-IT vor einigen Monaten informiert sind.

Mich Interessiert diese Aussage aus dem Bericht.

https://www.golem.de/news/ransomwarebefall-bei-suedwestfalen-it-vertraul ...

Ich bin kein Experte vielleicht kann mir das jemand erklären, in meinem Test DC lege ich das Passwort vom Admin entweder per Powershell Befehl fest, oder über die Gui per Software.

In dem Abschlussbericht steht das das Kennwort im klartext in der Gruppenrichtlinie in einem Objekt hinterlegt war?

Wie muss ich mir das Vorstellen?

Ich wußte gar nicht das man in einer Gruppenrichtlinie ein Passwort hinterlege kann, oder wurde das PW im Benutzer/Objekt Attribute gesichert als Zeichen? Ich finde beides nicht nachvollziehbar, wozu? das ist doch aus Sicherheitsgründen unlogisch

Please also mark the comments that contributed to the solution of the article

Content-Key: 13765937770

Url: https://administrator.de/contentid/13765937770

Printed on: April 28, 2024 at 17:04 o'clock

50 Comments

Latest comment

Hallo,

ähnliches habe ich auch schon gesehen.

Da gab es ein Skript was per GPO gestartet wurde, welches das lokale Admin-Kennwort der PCs regelmäßig überschreibt. In diesem Skript war das Kennwort lokal abgelegt.

In meinem Fall "nur" das lokale PC-Admin-Konto.

Aber das kann man mit Dingen im Logon-Skript der User bestimmt pimpen.

Stefan

ähnliches habe ich auch schon gesehen.

Da gab es ein Skript was per GPO gestartet wurde, welches das lokale Admin-Kennwort der PCs regelmäßig überschreibt. In diesem Skript war das Kennwort lokal abgelegt.

In meinem Fall "nur" das lokale PC-Admin-Konto.

Aber das kann man mit Dingen im Logon-Skript der User bestimmt pimpen.

Stefan

Moin,

in der Hoffnung, dass ich jetzt nichts Schlimmes verrate

https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/ ...

Gruß

in der Hoffnung, dass ich jetzt nichts Schlimmes verrate

https://github.com/PowerShellMafia/PowerSploit/blob/master/Exfiltration/ ...

Gruß

@Coreknabe

das heißt mit dem Script könnte man mit einem normalen Domain-Benutzer klartext Passwörter von einem Administrator bzw. hoch priviligierten Account auslesen die über die GPO übertragen werden?

Die Frage ist, wieso sollte man über GPO Passwörter übertragen, abspeichern...

das heißt mit dem Script könnte man mit einem normalen Domain-Benutzer klartext Passwörter von einem Administrator bzw. hoch priviligierten Account auslesen die über die GPO übertragen werden?

Die Frage ist, wieso sollte man über GPO Passwörter übertragen, abspeichern...

Moin,

Die Gründe dafür sind vielseitig und ist meiner Erfahrung nach eine Kombination aus Faulheit, Unwissenheit und Gleichgültigkeit geschuldet.

Gruß,

Dani

Die Frage ist, wieso sollte man über GPO Passwörter übertragen, abspeichern...

früher gab es die Möglichkeit u.a. über GPO Scheduled Tasks zu verteilen. Damit verbunden auch Benutzername und Passwort mitzugeben. Mit einem Update wurde die Funktion dann entfernt/deaktiviert. Was den Admin aber nicht daran hindert, dies in einem Skript oder als Parameter zu verwendenDie Gründe dafür sind vielseitig und ist meiner Erfahrung nach eine Kombination aus Faulheit, Unwissenheit und Gleichgültigkeit geschuldet.

Gruß,

Dani

Zitat von @Tobi-2001:

Ich wußte gar nicht das man in einer Gruppenrichtlinie ein Passwort hinterlege kann, oder wurde das PW im Benutzer/Objekt Attribute gesichert als Zeichen? Ich finde beides nicht nachvollziehbar, wozu? das ist doch aus Sicherheitsgründen unlogisch

Ich wußte gar nicht das man in einer Gruppenrichtlinie ein Passwort hinterlege kann, oder wurde das PW im Benutzer/Objekt Attribute gesichert als Zeichen? Ich finde beides nicht nachvollziehbar, wozu? das ist doch aus Sicherheitsgründen unlogisch

Es geht hier vermutlich um Group Policy Preferences, der AES Schlüssel hierfür ist in der Microsoft Doku zu finden.

/Thomas

@Dani

"Die Gründe dafür sind vielseitig und ist meiner Erfahrung nach eine Kombination aus Faulheit, Unwissenheit und Gleichgültigkeit geschuldet."

Genau das habe ich mir auch gedacht!

Heutzutage versuchen viele Admins aus Bequemlichkeit so ziemlich alles zu automatisieren und dann passiert so etwas. Wobei ich mir aber immer noch die Frage stelle wieso manche Administratoren wenn Sie Wissen das dies unsicher ist, dann immer noch so arbeiten.. und in dem Fall war es ja ein größerer IT-Dienstleister der für mehrere Tausend Clients und Server Verantwortlich war. So wie ich gelesen habe läuft bis heute da nicht wirklich viel.. nur Notbetrieb

Hier haben die IT-Verantwortlichen fahrlässig gehandelt, sonst hätten die Täter nicht so leicht oder zumindest nicht so schnell an hochprivilegierte Rechte gelangen können.

"Die Gründe dafür sind vielseitig und ist meiner Erfahrung nach eine Kombination aus Faulheit, Unwissenheit und Gleichgültigkeit geschuldet."

Genau das habe ich mir auch gedacht!

Heutzutage versuchen viele Admins aus Bequemlichkeit so ziemlich alles zu automatisieren und dann passiert so etwas. Wobei ich mir aber immer noch die Frage stelle wieso manche Administratoren wenn Sie Wissen das dies unsicher ist, dann immer noch so arbeiten.. und in dem Fall war es ja ein größerer IT-Dienstleister der für mehrere Tausend Clients und Server Verantwortlich war. So wie ich gelesen habe läuft bis heute da nicht wirklich viel.. nur Notbetrieb

Hier haben die IT-Verantwortlichen fahrlässig gehandelt, sonst hätten die Täter nicht so leicht oder zumindest nicht so schnell an hochprivilegierte Rechte gelangen können.

Auf diese Funktionen nimmt der Bericht Bezug: https://support.microsoft.com/en-us/topic/ms14-025-vulnerability-in-grou ...

Daher auch 2014, weil man das Passwort - vorausgesetzt, es werden zumindest gelegentlich Updates installiert - danach nicht mehr so einfach in eine GPP bekommen hätte.

Daher auch 2014, weil man das Passwort - vorausgesetzt, es werden zumindest gelegentlich Updates installiert - danach nicht mehr so einfach in eine GPP bekommen hätte.

Moin,

bei denen sind wahrscheinlich immer noch diverse Tore offen:

https://www.heise.de/forum/heise-online/Kommentare/Erpressung-in-Suedwes ...

Im Heise Forum haben die allerdings recht schnell reagiert und diese Tür zugemacht...

Gruß

bei denen sind wahrscheinlich immer noch diverse Tore offen:

https://www.heise.de/forum/heise-online/Kommentare/Erpressung-in-Suedwes ...

Im Heise Forum haben die allerdings recht schnell reagiert und diese Tür zugemacht...

Gruß

... und für Interessierte, wie das alles passieren konnte:

https://web.archive.org/web/20240129063107/https://forumwk.de/wp-content ...

https://web.archive.org/web/20240129063107/https://forumwk.de/wp-content ...

Manchmal, oder oft, aber eigentlich immer werden solche Sachen von Admin zu Admin zu Admin übernommen, ohne dass man es konkret weiß. Die IT-Anlagen, Server und Netze bestehen eben schon, und da kommt eben der Nachfolger-Admin vom Nachfolger-Admin vom .... (ihr wisst schon).

Dann kommt das Upgrade zum Upgrade zum .... (ihr wisst schon). Und wer guckt denn als neuer Nachfolge-Admin erstmal nach, was denn alles so an Gruppenrichtlinien wann, wieso, zu welchem Zweck da eingerichtet wurden? Meist hat man da ohnehin erstmal fundamentale Probleme sich zurecht zu finden weil es ja eh in der Regel keine Doku gibt.

oder schreibt ihr alle fleissig jeden Tag eure Doku-Ergänzung?

Kreuzberger

Anmerkung: ich habe mal reihenweise Userrechte von AZUBIS gelöscht, die inzwischen wegen der Wanderung durch die Abteilungen insgesamt mehr Rechte hatten als die Geschäftsführung.

Dann kommt das Upgrade zum Upgrade zum .... (ihr wisst schon). Und wer guckt denn als neuer Nachfolge-Admin erstmal nach, was denn alles so an Gruppenrichtlinien wann, wieso, zu welchem Zweck da eingerichtet wurden? Meist hat man da ohnehin erstmal fundamentale Probleme sich zurecht zu finden weil es ja eh in der Regel keine Doku gibt.

oder schreibt ihr alle fleissig jeden Tag eure Doku-Ergänzung?

Kreuzberger

Anmerkung: ich habe mal reihenweise Userrechte von AZUBIS gelöscht, die inzwischen wegen der Wanderung durch die Abteilungen insgesamt mehr Rechte hatten als die Geschäftsführung.

Ich sag mal so, wenn der Angreifer bereits im Netz ist, ist das Kind schon in den Brunnen gefallen.

Leider wird aus der Mentalität die interne Sicherheit oft vernachlässigt.

Wir haben letzten erst noch ein Passwort gefunden, dass von einem Dienst im Klartex übersendet wurde. Die Verschlüsselung hat einen halben Tag in Anspruch genommen und statt einem self signed Zertifikat war der Kollege der Meinung, er müsse ein Validiertes verwenden; heißt: in 2-3 Jahren tritt das Problem wieder auf, wenn das Zertifikat ausläuft.

Ich bin gespannt.

Leider wird aus der Mentalität die interne Sicherheit oft vernachlässigt.

Wir haben letzten erst noch ein Passwort gefunden, dass von einem Dienst im Klartex übersendet wurde. Die Verschlüsselung hat einen halben Tag in Anspruch genommen und statt einem self signed Zertifikat war der Kollege der Meinung, er müsse ein Validiertes verwenden; heißt: in 2-3 Jahren tritt das Problem wieder auf, wenn das Zertifikat ausläuft.

Ich bin gespannt.

Zitat von @kreuzberger:

Manchmal, oder oft, aber eigentlich immer werden solche Sachen von Admin zu Admin zu Admin übernommen, ohne dass man es konkret weiß. Die IT-Anlagen, Server und Netze bestehen eben schon, und da kommt eben der Nachfolger-Admin vom Nachfolger-Admin vom .... (ihr wisst schon).

Dann kommt das Upgrade zum Upgrade zum .... (ihr wisst schon). Und wer guckt denn als neuer Nachfolge-Admin erstmal nach, was denn alles so an Gruppenrichtlinien wann, wieso, zu welchem Zweck da eingerichtet wurden? Meist hat man da ohnehin erstmal fundamentale Probleme sich zurecht zu finden weil es ja eh in der Regel keine Doku gibt.

oder schreibt ihr alle fleissig jeden Tag eure Doku-Ergänzung?

Kreuzberger

Anmerkung: ich habe mal reihenweise Userrechte von AZUBIS gelöscht, die inzwischen wegen der Wanderung durch die Abteilungen insgesamt mehr Rechte hatten als die Geschäftsführung.

Manchmal, oder oft, aber eigentlich immer werden solche Sachen von Admin zu Admin zu Admin übernommen, ohne dass man es konkret weiß. Die IT-Anlagen, Server und Netze bestehen eben schon, und da kommt eben der Nachfolger-Admin vom Nachfolger-Admin vom .... (ihr wisst schon).

Dann kommt das Upgrade zum Upgrade zum .... (ihr wisst schon). Und wer guckt denn als neuer Nachfolge-Admin erstmal nach, was denn alles so an Gruppenrichtlinien wann, wieso, zu welchem Zweck da eingerichtet wurden? Meist hat man da ohnehin erstmal fundamentale Probleme sich zurecht zu finden weil es ja eh in der Regel keine Doku gibt.

oder schreibt ihr alle fleissig jeden Tag eure Doku-Ergänzung?

Kreuzberger

Anmerkung: ich habe mal reihenweise Userrechte von AZUBIS gelöscht, die inzwischen wegen der Wanderung durch die Abteilungen insgesamt mehr Rechte hatten als die Geschäftsführung.

Ich lass schon recht zeitnah erstmal ping castle, purple knight und bloodhound/sharphound laufen, da findet man solche "Altlasten" sehr schnell.

Moin Zusammen,

Ich weiß nicht, wie das bei der Südwestfalen-IT gehandhabt wird, aber bei uns bekommen die Leute, die im Homeoffice arbeiten, einen All-In-One-Rechner, mit dem sie sich über eine fest installierte VPN-Software einwählen. Damit können sie sich nur einwählen, nicht surfen oder so, sie haben einfach keine Rechte außer sich per RDP auf ihrem Rechner in der Firma einzuloggen.

Niemals würde ich zulassen das wir so eine Anlaufstelle wie bei Regio-IT

https://vpn.regioit.de hätten, alles angreichbar. Da muss man sich nicht wundern.

und wenn ich mir so die Aussagen von Chef der SIT höre, von wegen es war eine zero day Lücke und schlechtes Passwort... Wie bitte? Das nehmen dann Unternehmen gerne in den Mund wenn es zu spät ist, ist ja auch so einfach...man konnte ja nichts machen

Ich weiß nicht, wie das bei der Südwestfalen-IT gehandhabt wird, aber bei uns bekommen die Leute, die im Homeoffice arbeiten, einen All-In-One-Rechner, mit dem sie sich über eine fest installierte VPN-Software einwählen. Damit können sie sich nur einwählen, nicht surfen oder so, sie haben einfach keine Rechte außer sich per RDP auf ihrem Rechner in der Firma einzuloggen.

Niemals würde ich zulassen das wir so eine Anlaufstelle wie bei Regio-IT

https://vpn.regioit.de hätten, alles angreichbar. Da muss man sich nicht wundern.

und wenn ich mir so die Aussagen von Chef der SIT höre, von wegen es war eine zero day Lücke und schlechtes Passwort... Wie bitte? Das nehmen dann Unternehmen gerne in den Mund wenn es zu spät ist, ist ja auch so einfach...man konnte ja nichts machen

@kreuzberger

Genau so is das. Ich versuche eigentlich, die Doku regelmäßig über Docusnap aktuell zu halten, 100%ig klappt das aber auch nicht. Das Gute daran, geht mir zumindest so, dass man in dem Fall nicht nur die Doku aktualisiert, sondern auch über Altlasten stolpert oder einfach merkt, dass die damalige Konfiguration heute nicht mehr so sein sollte und man das quasi neu macht.

Gruß

Genau so is das. Ich versuche eigentlich, die Doku regelmäßig über Docusnap aktuell zu halten, 100%ig klappt das aber auch nicht. Das Gute daran, geht mir zumindest so, dass man in dem Fall nicht nur die Doku aktualisiert, sondern auch über Altlasten stolpert oder einfach merkt, dass die damalige Konfiguration heute nicht mehr so sein sollte und man das quasi neu macht.

Gruß

@Coreknabe

Docusnap ist schon nicht schlecht, aber der Preis auch nicht gerade günstig :D

ab 1.044,50€

@kreuzberger

ai ai ai, AZUBI mehr rechte als die GF ;D

Bei uns haben alle nur User-Rechte, auch der Admin... Nur wenn mal Anpassungen durchgeführt werden, darf einer mal Gott auf den PAW spielen.

Docusnap ist schon nicht schlecht, aber der Preis auch nicht gerade günstig :D

ab 1.044,50€

@kreuzberger

ai ai ai, AZUBI mehr rechte als die GF ;D

Bei uns haben alle nur User-Rechte, auch der Admin... Nur wenn mal Anpassungen durchgeführt werden, darf einer mal Gott auf den PAW spielen.

Zitat von @watIsLos:

und wenn ich mir so die Aussagen von Chef der SIT höre, von wegen es war eine zero day Lücke und schlechtes Passwort... Wie bitte? Das nehmen dann Unternehmen gerne in den Mund wenn es zu spät ist, ist ja auch so einfach...man konnte ja nichts machen

und wenn ich mir so die Aussagen von Chef der SIT höre, von wegen es war eine zero day Lücke und schlechtes Passwort... Wie bitte? Das nehmen dann Unternehmen gerne in den Mund wenn es zu spät ist, ist ja auch so einfach...man konnte ja nichts machen

Nein, das mit dem Passwort in der GPP passiert den besten. Microsoft hat irgendwann die Sicherheitslücke mit nem Patch geschloßen, aber die XML Datei mit dem verschlüsselten Passwort liegt halt immer noch im Sysvol rum wenn der Admin sie nicht löscht.

/Thomas

Zitat von @kreuzberger:

Anmerkung: ich habe mal reihenweise Userrechte von AZUBIS gelöscht, die inzwischen wegen der Wanderung durch die Abteilungen insgesamt mehr Rechte hatten als die Geschäftsführung.

Anmerkung: ich habe mal reihenweise Userrechte von AZUBIS gelöscht, die inzwischen wegen der Wanderung durch die Abteilungen insgesamt mehr Rechte hatten als die Geschäftsführung.

Moin,

was ich schon mehrfach gesehen haben waren Accounts für Kopiergeräte.

Da kommt dann eine Person von Minolta, Ricoh, Xerox, etc und bringt einen oder mehrere neue Kopierer.

Dann fragt er den Chef nach Zugangsdaten um die Software dafür zu installieren. Das war vom Vertriebler und dem Disponenten natürlich nicht angekündigt und resultiert dann in einer hektischen Aktion.

Die Person bekommt dann meist einen Admin-AD-Account und installiert seine Software.

Weil gelernt läuft diese und deren Dienste nicht über den Admin-AD-Account. Wäre ja zu gefährlich.

Also erstellt diese Person einen neuen Admin-AD-Account für seine Software.

Um das Kennwort nicht dokumentieren zu müssen, was je eh verloren geht, nimmt man dann einen Standardaccount.

zuletzt gesehen:

- Scan -> scan123

- Ricoh -> ricoh

- Xerox -> Xerox[PLZ des Kunden]

Und dann wundert sich Jemand warum der Exchange-OWA, der nackt im Internet steht, gehackt wird....

Stefan

Wer einfach mal schauen möchte ob er noch ein PW in seinen xml befindet, einfach den Befehl in Powershell durchjagen.

findstr /S /I cpassword \\die.Domain\sysvol\die.Domain\policies\*.xml

@StefanKittel

Sowas ist fahrlässig, direkt feuern!

findstr /S /I cpassword \\die.Domain\sysvol\die.Domain\policies\*.xml

@StefanKittel

Sowas ist fahrlässig, direkt feuern!

Also erstellt diese Person einen neuen Admin-AD-Account für seine Software.

Um das Kennwort nicht dokumentieren zu müssen, was je eh verloren geht, nimmt man dann einen Standardaccount.

Um das Kennwort nicht dokumentieren zu müssen, was je eh verloren geht, nimmt man dann einen Standardaccount.

Ja, und? Interssiert doch eh keinen solange es nicht explodiert.

Den Chef der hier in guten Glauben das Admin-Kennwort rausgibt?

Den Techniker/in der den nicht vorhandenen Anweisungen folgt und nach besten Gewissen handelt?

Oder den vielen Leuten dazwischen denen es schlicht egal ist oder die zu faul sind?

Ich habe Vergleichbares bei Kopieriern, bei Geräte der Telematik-Infrastruktur, bei Vorgangen für das Versenden von medizinischen Daten per Email, bei Routern und Firewalls im Any-to-Any-Modus, bei der Wartung von kritischer Infrastruktur (Netzverteiler (Strom)), etc gesehen. Dazu kommen dann noch die Fälle wo Jemand nicht genug Geld ausgeben will.

Es gibt immer Jemanden dem es egal ist, der zu faul ist, der sich nicht für zuständig fühlt und Jemand der etwas machen soll und keine ausreichenden Vorgaben und Unterstüzung bekommt.

Stefan

direkt feuern!

Wen?Den Chef der hier in guten Glauben das Admin-Kennwort rausgibt?

Den Techniker/in der den nicht vorhandenen Anweisungen folgt und nach besten Gewissen handelt?

Oder den vielen Leuten dazwischen denen es schlicht egal ist oder die zu faul sind?

Ich habe Vergleichbares bei Kopieriern, bei Geräte der Telematik-Infrastruktur, bei Vorgangen für das Versenden von medizinischen Daten per Email, bei Routern und Firewalls im Any-to-Any-Modus, bei der Wartung von kritischer Infrastruktur (Netzverteiler (Strom)), etc gesehen. Dazu kommen dann noch die Fälle wo Jemand nicht genug Geld ausgeben will.

Es gibt immer Jemanden dem es egal ist, der zu faul ist, der sich nicht für zuständig fühlt und Jemand der etwas machen soll und keine ausreichenden Vorgaben und Unterstüzung bekommt.

Stefan

@StefanKittel

Der Chef ist nicht geschult, die anderen Mitarbeiter auch nicht.

Überhaupt wundere ich mich, wie lax manche Unternehmen mit Berechtigungen umgehen... Ich meine Anfang der Nuller Jahre habe ich das selbst erlebt, aber heute in Zeiten von teilweise automatisierter Ransomware Gefahr ist das ein Unding.

Bei uns darf sich nur jemand mit Adminrechten einloggen, der auch geschult ist. Kein Chef und kein normaler User kommt hier in Frage, das ist viel zu gefährlich, dafür übernehme ich keine Verantwortung.

Der IT-Verantwortliche muss für den Schutz sorgen, wenn er sich vom Chef einlullen lässt, dann entweder klar Stellung beziehen und wenn das nichts nützt, weil dieser zu naiv ist oder sich nichts sagen lässt, kündigen!

Der Chef ist nicht geschult, die anderen Mitarbeiter auch nicht.

Überhaupt wundere ich mich, wie lax manche Unternehmen mit Berechtigungen umgehen... Ich meine Anfang der Nuller Jahre habe ich das selbst erlebt, aber heute in Zeiten von teilweise automatisierter Ransomware Gefahr ist das ein Unding.

Bei uns darf sich nur jemand mit Adminrechten einloggen, der auch geschult ist. Kein Chef und kein normaler User kommt hier in Frage, das ist viel zu gefährlich, dafür übernehme ich keine Verantwortung.

Der IT-Verantwortliche muss für den Schutz sorgen, wenn er sich vom Chef einlullen lässt, dann entweder klar Stellung beziehen und wenn das nichts nützt, weil dieser zu naiv ist oder sich nichts sagen lässt, kündigen!

Das kommen wir bei vielen kleineren Unternehmen zum Problem.

Die haben keinen IT-Verantwortlichen. Viele Firmen unter 100 MA haben keinen, sonder nur einen IT-Dienstleister.

Stefan

Die haben keinen IT-Verantwortlichen. Viele Firmen unter 100 MA haben keinen, sonder nur einen IT-Dienstleister.

Stefan

Moin @Coreknabe,

vielen Dank für diese Info!

Gibt es eigentlich irgend etwas, was die SIT in den letzten 10 Jahren im Bezug auf deren IT-Security auch richtig gemacht hat?

Ich bin einfach nur entsetzt. 😞

Denn wir sprechen hier nicht über irgend eine Pommesbude, sondern über ein Rechenzentrum, welches für die Sicherheit der Daten von bis zu 1.7 Mio Bürger verantwortlich ist! 😠

Ach ja, und natürlich wurden keine Daten abgezogen nur weil WinRAR geblockt wurde. 🙈

Gruss Alex

... und für Interessierte, wie das alles passieren konnte:

https://web.archive.org/web/20240129063107/https://forumwk.de/wp-content ...

https://web.archive.org/web/20240129063107/https://forumwk.de/wp-content ...

vielen Dank für diese Info!

Gibt es eigentlich irgend etwas, was die SIT in den letzten 10 Jahren im Bezug auf deren IT-Security auch richtig gemacht hat?

Ich bin einfach nur entsetzt. 😞

Denn wir sprechen hier nicht über irgend eine Pommesbude, sondern über ein Rechenzentrum, welches für die Sicherheit der Daten von bis zu 1.7 Mio Bürger verantwortlich ist! 😠

Ach ja, und natürlich wurden keine Daten abgezogen nur weil WinRAR geblockt wurde. 🙈

Gruss Alex

Moin,

lese ich das richtig?

Das wahrscheinlichste Einfalltor war eine Sicherheitslücke der Firewall mit der sich AD-Zugangsdaten für den AD-Administrator testen liessen. Wozu hat man denn eine Firewall?

Wenn ein Angreifer Zugriff auf das vollständige Netzwerk und einen Voll-AD-Administrator hat, ist der Rest doch makulatur. Wer so tief drin ist, findet immer irgendwas.

"ist die Ausnutzung einer Schwachstelle in der CISCO ASA (CVE-2023-202691,2), einer Zero-

Day-Schwachstelle, die für Brute-Force-Angriffe gegen Passwörter als auch gegen Benutzernamen

genutzt werden kann und in der Vergangenheit bereits von der Ransomgroup Akira ausgenutzt

wurde".

lese ich das richtig?

Das wahrscheinlichste Einfalltor war eine Sicherheitslücke der Firewall mit der sich AD-Zugangsdaten für den AD-Administrator testen liessen. Wozu hat man denn eine Firewall?

Wenn ein Angreifer Zugriff auf das vollständige Netzwerk und einen Voll-AD-Administrator hat, ist der Rest doch makulatur. Wer so tief drin ist, findet immer irgendwas.

"ist die Ausnutzung einer Schwachstelle in der CISCO ASA (CVE-2023-202691,2), einer Zero-

Day-Schwachstelle, die für Brute-Force-Angriffe gegen Passwörter als auch gegen Benutzernamen

genutzt werden kann und in der Vergangenheit bereits von der Ransomgroup Akira ausgenutzt

wurde".

Moin @StefanKittel,

also, ich bin jetzt alles andere als ein CISCO Fan, aber so kann ich das auch nicht stehen lassen.

Ja, durch diese Lücke war über CISCO ASA's ein BrutForce-Angriff möglich.

Aber, bei einer Authentifizierung die gegen ein AD läuft, hat diese Lücke, den Angriff lediglich begünstigt.

Denn daran, dass ein BrutForce-Angriff auf ein AD dadurch überhaupt erst möglich war, ist nicht wirklich die ASA Schuld, sondern die schlampige Konfiguration der AD Sicherheit!

Hätten die SIT die AD Benutzer nach einer bestimmten Anzahl von Fehlanmeldungen gesperrt und auch die Fehlanmeldungen im AD überwacht, wäre der ganze Schlamassel wahrscheinlich nicht passiert, weil denen der Angriff schon füher aufgefallen wäre und auch wenn die für die VPN Einwahl verpflichtend 2FA benutzt hätten, u.s.w.

Übrigens, per default werden die Fehlanmeldungen gegen das AD leider überhaupt nicht protokolliert.

@microsoft ... 🤢🤮

Ein IT-Dienstleister der Grössenordnung der SIT, müsste das jedoch wissen.

Vor allem angesichts seiner Verantwortung gegenüber !!! 1,7 Mio. !!! Mitbürgern.

Gruss Alex

lese ich das richtig?

Das wahrscheinlichste Einfalltor war eine Sicherheitslücke der Firewall mit der sich AD-Zugangsdaten für den AD-Administrator testen liessen. Wozu hat man denn eine Firewall?

Wenn ein Angreifer Zugriff auf das vollständige Netzwerk und einen Voll-AD-Administrator hat, ist der Rest doch makulatur. Wer so tief drin ist, findet immer irgendwas.

"ist die Ausnutzung einer Schwachstelle in der CISCO ASA (CVE-2023-202691,2), einer Zero-

Day-Schwachstelle, die für Brute-Force-Angriffe gegen Passwörter als auch gegen Benutzernamen

genutzt werden kann und in der Vergangenheit bereits von der Ransomgroup Akira ausgenutzt

wurde".

Das wahrscheinlichste Einfalltor war eine Sicherheitslücke der Firewall mit der sich AD-Zugangsdaten für den AD-Administrator testen liessen. Wozu hat man denn eine Firewall?

Wenn ein Angreifer Zugriff auf das vollständige Netzwerk und einen Voll-AD-Administrator hat, ist der Rest doch makulatur. Wer so tief drin ist, findet immer irgendwas.

"ist die Ausnutzung einer Schwachstelle in der CISCO ASA (CVE-2023-202691,2), einer Zero-

Day-Schwachstelle, die für Brute-Force-Angriffe gegen Passwörter als auch gegen Benutzernamen

genutzt werden kann und in der Vergangenheit bereits von der Ransomgroup Akira ausgenutzt

wurde".

also, ich bin jetzt alles andere als ein CISCO Fan, aber so kann ich das auch nicht stehen lassen.

Ja, durch diese Lücke war über CISCO ASA's ein BrutForce-Angriff möglich.

Aber, bei einer Authentifizierung die gegen ein AD läuft, hat diese Lücke, den Angriff lediglich begünstigt.

Denn daran, dass ein BrutForce-Angriff auf ein AD dadurch überhaupt erst möglich war, ist nicht wirklich die ASA Schuld, sondern die schlampige Konfiguration der AD Sicherheit!

Hätten die SIT die AD Benutzer nach einer bestimmten Anzahl von Fehlanmeldungen gesperrt und auch die Fehlanmeldungen im AD überwacht, wäre der ganze Schlamassel wahrscheinlich nicht passiert, weil denen der Angriff schon füher aufgefallen wäre und auch wenn die für die VPN Einwahl verpflichtend 2FA benutzt hätten, u.s.w.

Übrigens, per default werden die Fehlanmeldungen gegen das AD leider überhaupt nicht protokolliert.

@microsoft ... 🤢🤮

Ein IT-Dienstleister der Grössenordnung der SIT, müsste das jedoch wissen.

Vor allem angesichts seiner Verantwortung gegenüber !!! 1,7 Mio. !!! Mitbürgern.

Gruss Alex

@StefanKittel

das habe ich mich auch gefragt und auch nicht ganz verstanden was die da fabriziert haben... das mit der zero-day Lücke ist einfach nur lächerlich. Die Cisco Schwachstelle war schon seit halben Jahr bekannt, es gab Updates wurden aber nicht eingespielt.

@MysticFoxDE

Du sagst es, und solche Buden sind für uns Verantwortlich bzw. diese Pommesbuden haben unsere Bürgerdaten und sorgen dafür das die Kommunen arbeiten, oder eben wie jetzt nicht mehr können...

Ach wie war das nochmal mit NIS-2, für die Kommunen gilt hier eine Ausnahme, echt jetzt? ;DD

Mich wundert gar nichts mehr in diesem Michelland...

das habe ich mich auch gefragt und auch nicht ganz verstanden was die da fabriziert haben... das mit der zero-day Lücke ist einfach nur lächerlich. Die Cisco Schwachstelle war schon seit halben Jahr bekannt, es gab Updates wurden aber nicht eingespielt.

@MysticFoxDE

Du sagst es, und solche Buden sind für uns Verantwortlich bzw. diese Pommesbuden haben unsere Bürgerdaten und sorgen dafür das die Kommunen arbeiten, oder eben wie jetzt nicht mehr können...

Ach wie war das nochmal mit NIS-2, für die Kommunen gilt hier eine Ausnahme, echt jetzt? ;DD

Mich wundert gar nichts mehr in diesem Michelland...

Moin @watIsLos,

IT-Planungsrat - Umsetzung NIS-2-Richtlinie - Absolutes Armutszeugnis

😞

Gruss Alex

Ach wie war das nochmal mit NIS-2, für die Kommunen gilt hier eine Ausnahme, echt jetzt? ;DD

Mich wundert gar nichts mehr in diesem Michelland...

Mich wundert gar nichts mehr in diesem Michelland...

IT-Planungsrat - Umsetzung NIS-2-Richtlinie - Absolutes Armutszeugnis

😞

Gruss Alex

Moin,

@watIsLos

Absolut, aber aus meiner Sicht ist die Dokumentation nachwievor ein Stiefkind. Das nervt, hat keiner Bock drauf, anstrengend, so viel Arbeit, hat Zeit... Das Geld sollte zumindest ab einer bestimmten Größe absolut drin sein.

Ein Beispiel aus unserer Bude, mittlerweile sind da so viele Sachen dazu gekommen, Personalressourcen sind knapp, ich für meinen Teil bin Mädchen für alles. Sicherheit? Ja, ich mache, was ich kann, aber so gut wie alles nur in der Breite, auf wenigen Gebieten konnte ich mich spezialisieren, beim Kollegen dasselbe. Da würde viel mehr gehen, da bin ich ganz ehrlich. Aber das muss halt auch jemand können und machen...

Ich aktualisiere also gerade wieder und stolper dabei über Mist, den ich seinerzeit selbst konfiguriert habe. Ich finde Umsetzungen, die ich eleganter lösen kann. Im Bedarfsfall habe ich Zugriff auf Informationen, die ich längst nicht mehr auf dem Schirm habe. Und genau da beginnt die Fahrlässigkeit bei vielen, Dokumentation wird vernachlässigt. Da darf mein Chef sich auch gern fragen, warum ich da bitte schön die ganze Zeit mit "unproduktivem Kram vertrödel" und "nichts mache, was uns voranbringt". Warum diese Docusnap-Software schon wieder so viel Geld kostet. Viele Diskussionen geführt, verstanden hat der das immer noch nicht, Betriebs- und Notfallhandbuch haben ihn aber schon zum Überlegen gebracht, er lässt mich zumindest jetzt machen.

Was den Abschlussbericht angeht, wirkt das auch wieder nicht gerade sehr vertrauenerweckend. Als "Vertraulich" gekennzeichnet, kreist das frei im Internet (von deren eigener Seite verbreitet!). Ich finde das ja gut, aber die Tatsache, dass die den Link flott entfernt haben, ohne dabei zu bedenken, dass das Internet nichts vergisst... Sollte wohl gar nicht öffentlich sein. Weiß einer da, was der andere tut? Und möchte man vielleicht rechtliche Konsequenzen verhindern, weil fahrlässig gehandelt wurde? Wobei der arme, mittelgut bezahlte Admin wohl das kleinste Rad im Uhrwerk ist. Mal so ein bisschen rumgeschwurbelt...

Gruß

@watIsLos

@Coreknabe

Docusnap ist schon nicht schlecht, aber der Preis auch nicht gerade günstig :D

ab 1.044,50€

Docusnap ist schon nicht schlecht, aber der Preis auch nicht gerade günstig :D

ab 1.044,50€

Absolut, aber aus meiner Sicht ist die Dokumentation nachwievor ein Stiefkind. Das nervt, hat keiner Bock drauf, anstrengend, so viel Arbeit, hat Zeit... Das Geld sollte zumindest ab einer bestimmten Größe absolut drin sein.

Ein Beispiel aus unserer Bude, mittlerweile sind da so viele Sachen dazu gekommen, Personalressourcen sind knapp, ich für meinen Teil bin Mädchen für alles. Sicherheit? Ja, ich mache, was ich kann, aber so gut wie alles nur in der Breite, auf wenigen Gebieten konnte ich mich spezialisieren, beim Kollegen dasselbe. Da würde viel mehr gehen, da bin ich ganz ehrlich. Aber das muss halt auch jemand können und machen...

Ich aktualisiere also gerade wieder und stolper dabei über Mist, den ich seinerzeit selbst konfiguriert habe. Ich finde Umsetzungen, die ich eleganter lösen kann. Im Bedarfsfall habe ich Zugriff auf Informationen, die ich längst nicht mehr auf dem Schirm habe. Und genau da beginnt die Fahrlässigkeit bei vielen, Dokumentation wird vernachlässigt. Da darf mein Chef sich auch gern fragen, warum ich da bitte schön die ganze Zeit mit "unproduktivem Kram vertrödel" und "nichts mache, was uns voranbringt". Warum diese Docusnap-Software schon wieder so viel Geld kostet. Viele Diskussionen geführt, verstanden hat der das immer noch nicht, Betriebs- und Notfallhandbuch haben ihn aber schon zum Überlegen gebracht, er lässt mich zumindest jetzt machen.

Was den Abschlussbericht angeht, wirkt das auch wieder nicht gerade sehr vertrauenerweckend. Als "Vertraulich" gekennzeichnet, kreist das frei im Internet (von deren eigener Seite verbreitet!). Ich finde das ja gut, aber die Tatsache, dass die den Link flott entfernt haben, ohne dabei zu bedenken, dass das Internet nichts vergisst... Sollte wohl gar nicht öffentlich sein. Weiß einer da, was der andere tut? Und möchte man vielleicht rechtliche Konsequenzen verhindern, weil fahrlässig gehandelt wurde? Wobei der arme, mittelgut bezahlte Admin wohl das kleinste Rad im Uhrwerk ist. Mal so ein bisschen rumgeschwurbelt...

Gruß

Zu der ausgenutzten Schwachstelle: Microsoft führte die Funktion ein, ein Kennwort zu verteilen, welches in Tasks benutzt werden kann oder auch für neu angelegte lokale Konten.

Da bei der SIT hier ein Domänenadmin ausnutzbar war, lief bei denen also ein Task als Domänenadmin.

Wer jetzt was Lernen möchte, frage sich: wozu machten die das? Und wie geht es anders?

Wer in der Domäne etwas automatisieren möchte, was auf das AD schreibt (und zwar derart, dass Dom-Admins genutzt werden müssen), der macht das am DC, nicht an den Clients. Und wenn er dass an mehreren DCs machen will, dann bleibt die Versuchung, das automatisch Auszuführende ebenso automatisiert bei denen eintragen zu lassen - klar! Nimmt man jedoch mal eine große Lupe, so findet man raus, dass die lokalen Systemkonten der DCs ja ebenfalls alle Rechte im AD haben! Man kann also Tasks auf den DCs deployen, die das Systemkonto nutzen - fertig! Da muss man gar nicht mit Kennwörtern hantieren!

Das war deren erster Fehler und das fällt fast unter "grober Anfängerfehler" (Admin, erstes Lehrjahr).

Der zweite Fehler war, dass nach dem Patchen nicht aufgeräumt wurde. Der Patch nimmt den von Microsoft eingeführten Weg, Kennwörter zu deployen, wieder zurück. Microsoft hat jedoch nie betont, dass man überhaupt aufräumen muss, dass da alles weiterhin ausnutzbar ist, was zuvor deployt wurde!

Warum? Weil sich MS nicht die Blöße geben will, es soll nicht hoch aufgehängt werden!

Ein verdammter Einzeiler (siehe @watIsLos) reichte für einen unprivilegierten Nutzer, um rauszufinden, ob Kennwötrer deployed wurden. Einen Steinwurf weiter finder jeder dann das verschlüsselete Kennwort und kurzes Googlen bringt den Schlüssel aus der MSDN-Doku zum Vorschein. Ein Traum. Auch heute noch einer der Hauptangriffswege in ADs, die älter sind als 2014.

Und Microsoft hat das Problem hausgemacht. 2008 wurde diese Funktionälität eingeführt, 2014 erst mit dem Patch abgeschaltet... 6 Jahre lang ausnutzbar. Sogar darüber hinaus bei vielen, denn MS drängt ja niemanden zum Handeln: in Ihrem zig Seiten starken Advisory stehen lediglich 10 Zeilen ganz unten dazu, wie man das denn bereinigt, ohne überhaupt auf die Notwendigkeit hinzuweisen.

So ist Microsoft. Völlig verantwortungslos und verdummt.

Wer noch 4 weitere Probleme diesen Kalibers betrachten möchte, die Microsoft selbst kreiert hat durch reine Doofheit und von denen KEINES auch nur ein Severity-Rating von High/Critical bekommen hat, der lese meinen Artikel https://www.experts-exchange.com/articles/33415/5-crazy-windows-security ...

Fazit: Sie kehren alles unter den Tisch. Völlig unfähig, sich eigenen Fehlern zu stellen.

Da bei der SIT hier ein Domänenadmin ausnutzbar war, lief bei denen also ein Task als Domänenadmin.

Wer jetzt was Lernen möchte, frage sich: wozu machten die das? Und wie geht es anders?

Wer in der Domäne etwas automatisieren möchte, was auf das AD schreibt (und zwar derart, dass Dom-Admins genutzt werden müssen), der macht das am DC, nicht an den Clients. Und wenn er dass an mehreren DCs machen will, dann bleibt die Versuchung, das automatisch Auszuführende ebenso automatisiert bei denen eintragen zu lassen - klar! Nimmt man jedoch mal eine große Lupe, so findet man raus, dass die lokalen Systemkonten der DCs ja ebenfalls alle Rechte im AD haben! Man kann also Tasks auf den DCs deployen, die das Systemkonto nutzen - fertig! Da muss man gar nicht mit Kennwörtern hantieren!

Das war deren erster Fehler und das fällt fast unter "grober Anfängerfehler" (Admin, erstes Lehrjahr).

Der zweite Fehler war, dass nach dem Patchen nicht aufgeräumt wurde. Der Patch nimmt den von Microsoft eingeführten Weg, Kennwörter zu deployen, wieder zurück. Microsoft hat jedoch nie betont, dass man überhaupt aufräumen muss, dass da alles weiterhin ausnutzbar ist, was zuvor deployt wurde!

Warum? Weil sich MS nicht die Blöße geben will, es soll nicht hoch aufgehängt werden!

Ein verdammter Einzeiler (siehe @watIsLos) reichte für einen unprivilegierten Nutzer, um rauszufinden, ob Kennwötrer deployed wurden. Einen Steinwurf weiter finder jeder dann das verschlüsselete Kennwort und kurzes Googlen bringt den Schlüssel aus der MSDN-Doku zum Vorschein. Ein Traum. Auch heute noch einer der Hauptangriffswege in ADs, die älter sind als 2014.

Und Microsoft hat das Problem hausgemacht. 2008 wurde diese Funktionälität eingeführt, 2014 erst mit dem Patch abgeschaltet... 6 Jahre lang ausnutzbar. Sogar darüber hinaus bei vielen, denn MS drängt ja niemanden zum Handeln: in Ihrem zig Seiten starken Advisory stehen lediglich 10 Zeilen ganz unten dazu, wie man das denn bereinigt, ohne überhaupt auf die Notwendigkeit hinzuweisen.

So ist Microsoft. Völlig verantwortungslos und verdummt.

Wer noch 4 weitere Probleme diesen Kalibers betrachten möchte, die Microsoft selbst kreiert hat durch reine Doofheit und von denen KEINES auch nur ein Severity-Rating von High/Critical bekommen hat, der lese meinen Artikel https://www.experts-exchange.com/articles/33415/5-crazy-windows-security ...

Fazit: Sie kehren alles unter den Tisch. Völlig unfähig, sich eigenen Fehlern zu stellen.

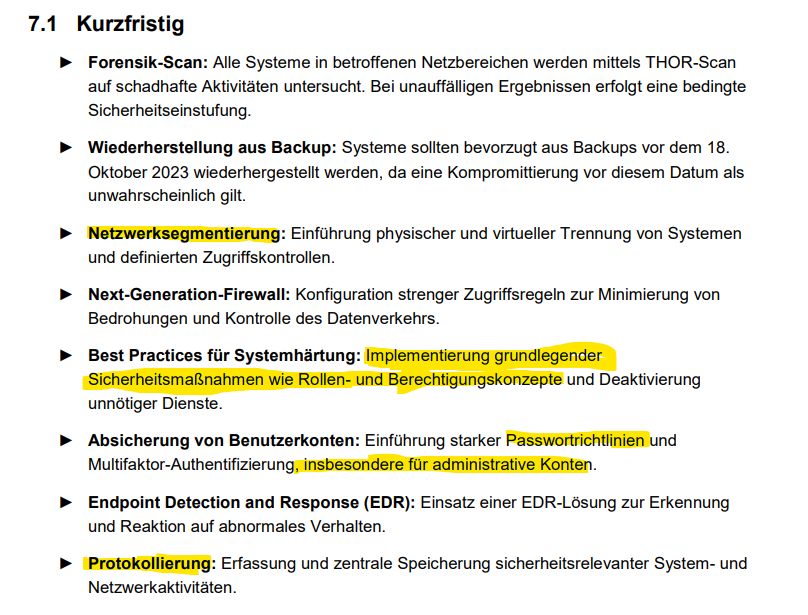

Schaut euch das an, das sind die Handlungsempfehlungen, die Ihnen vorgelegt wurden (und das ist nur ein kleiner Teil, danach kommen noch die Mittelfristigen und so weiter)...

Für einen IT-Dienstleister dieser Größenordnung ist das aus meiner Sicht eindeutig dilettantisch.

Wir reden hier zum Teil über Grundmechanismen, die man haben muss, und die SIT ist keine mini IT-Bude....

Lustig das dere Chef auch dann noch versucht, sich herauszureden... ja eigentlich ist die Zero-Day-Lücke schuld... ich meine, ist das nicht peinlich?

@DerWoWusste

Das Microsoft seit grauer Zeit alte Zöpfe versucht abzuschneiden, aber wiederrum an bestimmten an altbewärten dranfesthällt ist ja nichts neues. Ich sage nur WDigest Problematik, irgendwann mal gab es eine Lösung, blöd nur das der Täter das Ganze leicht umgehen kann...

Für einen IT-Dienstleister dieser Größenordnung ist das aus meiner Sicht eindeutig dilettantisch.

Wir reden hier zum Teil über Grundmechanismen, die man haben muss, und die SIT ist keine mini IT-Bude....

Lustig das dere Chef auch dann noch versucht, sich herauszureden... ja eigentlich ist die Zero-Day-Lücke schuld... ich meine, ist das nicht peinlich?

@DerWoWusste

Das Microsoft seit grauer Zeit alte Zöpfe versucht abzuschneiden, aber wiederrum an bestimmten an altbewärten dranfesthällt ist ja nichts neues. Ich sage nur WDigest Problematik, irgendwann mal gab es eine Lösung, blöd nur das der Täter das Ganze leicht umgehen kann...

Das Microsoft saut grauer Zeit alte Zöpfe versucht abzuschneiden, aber wiederrum an bestimmten an altbewärten dranfesthällt ist ja nichts neues

Das ist nun nicht das, was ich ausdrücken möchte. Ich halte denen vielmehr vor, haarsträubende Fehler zu machen, unter denen weltweit Admins leiden und dann nicht die Oier zu besitzen, zuzugeben, wie schlimm das wirklich ist und prompt auch glasklare Handlungsempfehlungen zu geben.Zitat von @DerWoWusste:

Das ist nun nicht das, was ich ausdrücken möchte. Ich halte denen vielmehr vor, haarsträubende Fehler zu machen, unter denen weltweit Admins leiden und dann nicht die Oier zu besitzen, zuzugeben, wie schlimm das wirklich ist und prompt auch glasklare Handlungsempfehlungen zu geben.

Das ist nun nicht das, was ich ausdrücken möchte. Ich halte denen vielmehr vor, haarsträubende Fehler zu machen, unter denen weltweit Admins leiden und dann nicht die Oier zu besitzen, zuzugeben, wie schlimm das wirklich ist und prompt auch glasklare Handlungsempfehlungen zu geben.

So haarsträubend finde ich den Fehler nicht, diese Funktion anzubieten. Bis heute schaffen es Admins auch ohne sie, Kennwörter offenzulegen.

Trotzdem wurde sie abgestellt, und wäre man den glasklaren Handlungsempfehlungen gefolgt, wäre (zumindest damals) intra.lan\Administrator deaktiviert gewesen und das Kennwort seitdem 35 Mal geändert worden.

Der Alltag ist, dass dir der Feld-Wald-und-Wiesenadmin 35 Gründe nennen kann, warum die Sesselfurzer, die standardisierte, aufeinander aufbauende Handlungsanweisungen erstellen, alle keine Ahnung haben, und er hier seinem eigenen pfiffigen Sicherheitsprotokoll folgt (was vertretbar sein mag, wenn man sich eben auch um die Änderungen selbst kümmert). Wird hier oft genug dokumentiert.

So haarsträubend finde ich den Fehler nicht, diese Funktion anzubieten.

Hm. Viele Admins suchten diese Funktionalität, aber es gab sie nicht. MS baut sie, gesteht dann nach vielen Jahren ein, dass das Kennwort einfach abgreifbar ist und rüstet sie wieder ab und warnt nicht deutlich davor, auch die Altlasten zu killen. Das ist schwach bis haarsträubend. Aber gut. Ich hoffte nur, dass das Skript im Posting von @watislous Beachtung findet und dass man sich vor Augen führt, mit was für Spezis man da arbeitet.Zitat von @DerWoWusste:

Der zweite Fehler war, dass nach dem Patchen nicht aufgeräumt wurde. Der Patch nimmt den von Microsoft eingeführten Weg, Kennwörter zu deployen, wieder zurück. Microsoft hat jedoch nie betont, dass man überhaupt aufräumen muss, dass da alles weiterhin ausnutzbar ist, was zuvor deployt wurde!

Der zweite Fehler war, dass nach dem Patchen nicht aufgeräumt wurde. Der Patch nimmt den von Microsoft eingeführten Weg, Kennwörter zu deployen, wieder zurück. Microsoft hat jedoch nie betont, dass man überhaupt aufräumen muss, dass da alles weiterhin ausnutzbar ist, was zuvor deployt wurde!

Moin,

diese Annahme ist nur dann richtig wenn man sich auf das simple installieren der Updates beschränkt. Im zum Patch gehörenden Security Bulletin MS14-025 ist das Problem mit CPassword erläutert und ein Powershell Script enthalten um die problematischen XMLs zu finden.

/Thomas

Das Advisory kenne ich doch. 20 Seiten lang. Nirgendwo steht "macht unbedingt bitte Folgendes:..." deutlich und klar.

Das Skript am Ende geht unter und kann beim Durchblättern für einen Workaround gehalten werden, wie die Skripte zuvor.

Ich hätte es so gemacht:

Das Skript am Ende geht unter und kann beim Durchblättern für einen Workaround gehalten werden, wie die Skripte zuvor.

Ich hätte es so gemacht:

Stellen Sie mit folgendem Batchcode fest, ob Sie betroffen sind oder nicht (ausführen, wo immer sie wollen mit jedem beliebigen Konto - Domänennamen anpassen):

findstr /S /I cpassword \\die.Domain\sysvol\die.Domain\policies\*.xml->Kein Resultat: nicht betroffen! Kein Handlungsbedarf

->(beliebiges) Resultat: Vorsicht, Sie sind betroffen und müssen nun kontrollieren, welche Policies dafür verantwortlich sind ->nächstes Skript, welches die GPO-Namen und Preference-Sektionen ausgibt, hat MS ja schon drin)

Diese cpasswort-Werte müssen gelöscht werden. (Detailbeschreibung folgt)

->(beliebiges) Resultat: Vorsicht, Sie sind betroffen und müssen nun kontrollieren, welche Policies dafür verantwortlich sind ->nächstes Skript, welches die GPO-Namen und Preference-Sektionen ausgibt, hat MS ja schon drin)

Diese cpasswort-Werte müssen gelöscht werden. (Detailbeschreibung folgt)

Zitat von @DerWoWusste:

Das Advisory kenne ich doch. 20 Seiten lang. Nirgendwo steht "macht unbedingt bitte Folgendes:..." deutlich und klar.

Das Skript am Ende geht unter und kann beim Durchblättern für einen Workaround gehalten werden, wie die Skripte zuvor.

Das Advisory kenne ich doch. 20 Seiten lang. Nirgendwo steht "macht unbedingt bitte Folgendes:..." deutlich und klar.

Das Skript am Ende geht unter und kann beim Durchblättern für einen Workaround gehalten werden, wie die Skripte zuvor.

Ach naja, irgendwer wird immer nicht genug geschüttelt.

Oben im Artikel steht

Some Group Policy Preferences can store a password. This functionality is being removed because the password was stored insecurely.

Und unten steht ein Actionplan aus 6 Schritten wovon der letzte sagt:

Repeat steps 1 through 5 as needed to clean your whole environment. When the detection script returns zero results, you are finished.

Persönlich halte ich das für Hinweis genug, aber man könnte natürlich auch das gute alte Blink Element im Browser wieder reaktivieren.

/Thomas

@dww

Da muss ich @Th0mKa recht geben. Auch wenn das 20 Seiten sind, sollte man das schon durcharbeiten.

Mal ne theoretische Frage zum cpassword, wenn das in einem uraltem GPO steckt und danach das Passwort geändert wurde, könnte ein Angreifer nichts mehr damit anfangen? Korrekt?

Gruß

Das Advisory kenne ich doch. 20 Seiten lang. Nirgendwo steht "macht unbedingt bitte Folgendes:..." deutlich und klar.

Das Skript am Ende geht unter und kann beim Durchblättern für einen Workaround gehalten werden, wie die Skripte zuvor.

Das Skript am Ende geht unter und kann beim Durchblättern für einen Workaround gehalten werden, wie die Skripte zuvor.

Da muss ich @Th0mKa recht geben. Auch wenn das 20 Seiten sind, sollte man das schon durcharbeiten.

Mal ne theoretische Frage zum cpassword, wenn das in einem uraltem GPO steckt und danach das Passwort geändert wurde, könnte ein Angreifer nichts mehr damit anfangen? Korrekt?

Gruß

Zitat von @Coreknabe:

Mal ne theoretische Frage zum cpassword, wenn das in einem uraltem GPO steckt und danach das Passwort geändert wurde, könnte ein Angreifer nichts mehr damit anfangen? Korrekt?

Mal ne theoretische Frage zum cpassword, wenn das in einem uraltem GPO steckt und danach das Passwort geändert wurde, könnte ein Angreifer nichts mehr damit anfangen? Korrekt?

Ja, das Passwort wird ja beim erstellen/ändern der GPP abgefragt. Wenn man es änderte und in der GPP nicht angepasst hat funktionierte die GPP auch nicht mehr. Ähnlich wie Scheduled Tasks...

/Thomas

Moin Zusammen,

und der nächste ...

https://www.nordkurier.de/regional/mecklenburg-vorpommern/it-systeme-weg ...

https://www.ostsee-zeitung.de/lokales/vorpommern-ruegen/stralsund/vorpom ...

"IT-Systeme müssen vollständig neu aufgebaut werden"

😔

Gruss Alex

und der nächste ...

https://www.nordkurier.de/regional/mecklenburg-vorpommern/it-systeme-weg ...

https://www.ostsee-zeitung.de/lokales/vorpommern-ruegen/stralsund/vorpom ...

"IT-Systeme müssen vollständig neu aufgebaut werden"

😔

Gruss Alex

Moin Zusammen,

https://www1.wdr.de/nachrichten/ruhrgebiet/witten-trennt-sich-von-suedwe ...

auch Monate nach dem Incident, sind sehr viele Dienste der Südwestfalen-IT nicht wieder online. 😔😭

Gruss Alex

https://www1.wdr.de/nachrichten/ruhrgebiet/witten-trennt-sich-von-suedwe ...

auch Monate nach dem Incident, sind sehr viele Dienste der Südwestfalen-IT nicht wieder online. 😔😭

Gruss Alex

Sind die Kommenun jetzt aufgewacht? Ich glaube eher nicht...

"lassen mehr als die Hälfte aller Kommunen in Nordrhein-Westfalen ihre Systeme auf Schwachstellen prüfen"

Haben diese das vorher nicht machen lassen? Haben wir schon den 1. April?

https://www.heise.de/news/Nach-verheerendem-Angriff-auf-Suedwestfalen-IT ...

"lassen mehr als die Hälfte aller Kommunen in Nordrhein-Westfalen ihre Systeme auf Schwachstellen prüfen"

Haben diese das vorher nicht machen lassen? Haben wir schon den 1. April?

https://www.heise.de/news/Nach-verheerendem-Angriff-auf-Suedwestfalen-IT ...

Moin,

überspitzt, aber nicht ohne Wahrheit:

https://blog.fefe.de/?ts=9b101de1

Und Zitat aus dem Heise-Artikel:

Muahaha, da rutscht mir doch glatt der Kaffee von der Unterlippe. Aber schon recht, da ziehen die Kommunen mit schlanken Strukturen und sehr guter Bezahlung dem freien Markt die Arbeitskräfte vom Tablett. Ach Kinder, träumen ist was Schönes...

Gruß

überspitzt, aber nicht ohne Wahrheit:

https://blog.fefe.de/?ts=9b101de1

Und Zitat aus dem Heise-Artikel:

"Scharrenbach weist nun darauf hin, dass kreisfreie Städte heute schon über große IT-Abteilungen verfügen und gut aufgestellt seien."

Muahaha, da rutscht mir doch glatt der Kaffee von der Unterlippe. Aber schon recht, da ziehen die Kommunen mit schlanken Strukturen und sehr guter Bezahlung dem freien Markt die Arbeitskräfte vom Tablett. Ach Kinder, träumen ist was Schönes...

Gruß

Zitat aus dem Heise-Artikel:

Im Land Berlin und den Bezirksämtern bedeutet das, dass Kohorten von ungelernten Quereinsteigern IT-Aufgaben machen. Wenn dann ein gelernter Fachinformatiker, IT Bachelor etc. sich bewirbt für eine sehr seltene offene IT Stelle, muss er / sie sich diesen Leuten im Dienstrang unterordnen und deren Sachverständnis für gegeben anerkennen.

...finde den Fehler!

Kreuzberger

"Scharrenbach weist nun darauf hin, dass kreisfreie Städte heute schon über große IT-Abteilungen verfügen und gut aufgestellt seien."

Im Land Berlin und den Bezirksämtern bedeutet das, dass Kohorten von ungelernten Quereinsteigern IT-Aufgaben machen. Wenn dann ein gelernter Fachinformatiker, IT Bachelor etc. sich bewirbt für eine sehr seltene offene IT Stelle, muss er / sie sich diesen Leuten im Dienstrang unterordnen und deren Sachverständnis für gegeben anerkennen.

...finde den Fehler!

Kreuzberger

... und nicht vergessen, bevor irgendwas passiert, das passende Formular heraussuchen (lassen) und den Vorgang vom direkten Vorgesetzten in schriftlicher Form genehmigen lassen.

Beispiel aus meiner Umgebung: Früher waren wir eine Art Zweigstelle, da war ich zum Glück noch nicht da. Als ich anfing, fiel mir ein Raum auf, der voller alter Hardware stand. Frage, was das ist und was das soll. Die Antwort war ganz einfach, ging zu der Zeit etwas kaputt, mussten wir das an die Zentrale mit einem Formular melden. In der Zentrale hat sich das jemand angesehen und wochenlang überlegt, was nun zu tun ist. Kann man das noch reparieren? Gute Idee, wir sollen doch Fachleute (!) prüfen lassen, ob das noch zu reparieren ist. Drei Angebote für Kostenvoranschlag vorlegen. Keine Reparatur möglich? Sehr gut, wir melden an die Zentrale, mit Formular natürlich. Nach weiteren Wochen das OK zur Entsorgung. Aber nicht vergessen, das Formular mit der Entsorgungsbestätigung zu schicken! Blieb nur zu hoffen, dass das keine dringend benötigte Hardware war. Das ist jetzt 20 Jahre her, ich weiß aber vom Hörensagen, dass das teils nicht viel besser geworden ist.

Anderes Beispiel, wir nutzen nebenan das Gebäude der ehemaligen Förderschule. Cool, das Land digitalisiert jetzt Schulen! Glasfaseranschluss, Jehova! Glasfaser haben wir schon selbst, wäre aber sehr schick, wenn Ihr uns da ein Glasfaserkabel rüberlegt? Nö, das gibt die Fördergelderrichtlinie nicht her. Schade, dann brauchen wir da keinen Anschluss. Moooment, das entscheiden wir ja nicht, das Gebäude gehört dem Landkreis! Das wird jetzt gemacht! Super, was sollen wir damit? Denen doch egal, das wird gemacht, man will ja, O-Ton, die Fördergeldgeber nicht vor den Kopf stoßen. Die Dame vom Amt hat mir dann gesagt, dass sie sich schon lange keine Gedanken mehr macht, was sie da eigentlich tut. OK, analog zu meinem Leben: Ich gehe zum 1 Euro-Laden und kaufe mir da einen ganzen Korb mit Krempel zusammen. Dann klingel ich damit an einer zufällig ausgewählten Haustür und schenke denen das. Wie, die wollen das nicht haben? Da werde ich dann echt sauer, weil ich mich vor den Kopf gestoßen fühle, echt jetzt, geradezu gedemütigt.

So liegt da jetzt ein ungenutzter Glasfaseranschluss, vielleicht braucht man den ja irgendwann mal.

Läuft.

Gruß

Beispiel aus meiner Umgebung: Früher waren wir eine Art Zweigstelle, da war ich zum Glück noch nicht da. Als ich anfing, fiel mir ein Raum auf, der voller alter Hardware stand. Frage, was das ist und was das soll. Die Antwort war ganz einfach, ging zu der Zeit etwas kaputt, mussten wir das an die Zentrale mit einem Formular melden. In der Zentrale hat sich das jemand angesehen und wochenlang überlegt, was nun zu tun ist. Kann man das noch reparieren? Gute Idee, wir sollen doch Fachleute (!) prüfen lassen, ob das noch zu reparieren ist. Drei Angebote für Kostenvoranschlag vorlegen. Keine Reparatur möglich? Sehr gut, wir melden an die Zentrale, mit Formular natürlich. Nach weiteren Wochen das OK zur Entsorgung. Aber nicht vergessen, das Formular mit der Entsorgungsbestätigung zu schicken! Blieb nur zu hoffen, dass das keine dringend benötigte Hardware war. Das ist jetzt 20 Jahre her, ich weiß aber vom Hörensagen, dass das teils nicht viel besser geworden ist.

Anderes Beispiel, wir nutzen nebenan das Gebäude der ehemaligen Förderschule. Cool, das Land digitalisiert jetzt Schulen! Glasfaseranschluss, Jehova! Glasfaser haben wir schon selbst, wäre aber sehr schick, wenn Ihr uns da ein Glasfaserkabel rüberlegt? Nö, das gibt die Fördergelderrichtlinie nicht her. Schade, dann brauchen wir da keinen Anschluss. Moooment, das entscheiden wir ja nicht, das Gebäude gehört dem Landkreis! Das wird jetzt gemacht! Super, was sollen wir damit? Denen doch egal, das wird gemacht, man will ja, O-Ton, die Fördergeldgeber nicht vor den Kopf stoßen. Die Dame vom Amt hat mir dann gesagt, dass sie sich schon lange keine Gedanken mehr macht, was sie da eigentlich tut. OK, analog zu meinem Leben: Ich gehe zum 1 Euro-Laden und kaufe mir da einen ganzen Korb mit Krempel zusammen. Dann klingel ich damit an einer zufällig ausgewählten Haustür und schenke denen das. Wie, die wollen das nicht haben? Da werde ich dann echt sauer, weil ich mich vor den Kopf gestoßen fühle, echt jetzt, geradezu gedemütigt.

So liegt da jetzt ein ungenutzter Glasfaseranschluss, vielleicht braucht man den ja irgendwann mal.

Läuft.

Gruß

Bezüglich des AD Admin Passwortes hätte es je eigentlich auch gereicht wenn dieses Regelmäßig geändert worden wäre + Doku natürlich. Dann hatte zumindest das "entschlüsselte" Kennwort nichts gebracht. Aber auch nur in dem Fall indem eben keine Scripte entsprechende Rechte brauchen.

Es kann hier viele Gründe geben warum ein Admin Konto nicht geändert wird wie z.B. das der Domain Admin mal eben einfach schnell für einen Test ( LDAP Auth von Externen Geräten wie Firewall oder anderer Software ) genommen wird und das dann so in den Testbetrieb übergeht. Wenn dann im Testbetrieb der zuständige Admin die Firma wechselt und das ganze nicht zu 100% dokumentiert ist dann bleibts halt u.U. weil geht ja. Eventuell wurde ja auch schon ein Service Account angelegt also macht sich der Nachfolger eventuell keine Gedanken usw weil Service User ist ja da - Wird schon passen......

Hatten wir mal bei uns in der Firma das ein Domänen Admin Konto ( User Admin Konto ) für die Inventarisierung per Lansweeper genommen weils eben schnell gehen musste. Der Service User war schon "bestellt" und zugeteilt aber es gab noch keine GPO für den User damit er genügend rechte hat um alles was er braucht zu scannen.

Ist dann aufgefallen als der Kollege feststellte das keine neuen Daten mehr in den lansweeper reinlaufen.

Ich sollte dann sein Kennwort über die Konsole zurücksetzten bzw. er wollte dann sein altes Passwort eingeben damit es wieder alles geht. Hab ich natürlich nicht gemacht.*

*Bei uns war es so das die Admins ihre eigenen Accounts was Kennwörter und bestimmte Sicherheitsgruppen nicht anpassen konnten. Das musste dann immer einer der Kollegen machen denn er Admin User selber hatte nur besteimmten Zugriff auf seinen eigenen Account.

Bei einem Kunden z.B. ist es auch so das der Dienstleister eine entsprechende Azahl an Accounts für die Unterschiedlichen Tätigkeiten ( 1 x Server Admin T1 / 1 x Server Admin T2 / Client Admin C1 [ Bei Nachweis entsprechender Fähigkeiten dürfen dann bestimmte User auch ans AD bzw. die PKI. ]) Dienstleister ist eben nicht Happy das jeder seiner MA ein eigenes Konto hat bzw. mehrere Konten. Password und Gruppen etc. darf der DL natürlich NICHT selber bei seinen Accounts bzw. anderer DL ändern Wenn er das könnte gehe ich jede Wette ein das überall das selbe Kennwort gesetzt werden würde. Über die Fine Graind Password Einstellungen waren die Herren auch nicht erfreut und erst recht nicht das es nur Zugriff über VPN ( MFA + Zertifikat ) und Jumphost gibt und nicht wie "üblich" direkt ein Teamviewer auf der Kiste läuft. Aussage des Chefs: geht alles schneller wenn ein Team Viewer isntaliiert ist und der Support würde schneller laufen.........

Wenn er das könnte gehe ich jede Wette ein das überall das selbe Kennwort gesetzt werden würde. Über die Fine Graind Password Einstellungen waren die Herren auch nicht erfreut und erst recht nicht das es nur Zugriff über VPN ( MFA + Zertifikat ) und Jumphost gibt und nicht wie "üblich" direkt ein Teamviewer auf der Kiste läuft. Aussage des Chefs: geht alles schneller wenn ein Team Viewer isntaliiert ist und der Support würde schneller laufen.........

Für die Clients verwenden ich je nach Kunde entweder Supremo ( muss der User von selbst starten und hat somit keine dauernde Verbindung ) oder Bomgar, jetzt Beyond Trust,

Es kann hier viele Gründe geben warum ein Admin Konto nicht geändert wird wie z.B. das der Domain Admin mal eben einfach schnell für einen Test ( LDAP Auth von Externen Geräten wie Firewall oder anderer Software ) genommen wird und das dann so in den Testbetrieb übergeht. Wenn dann im Testbetrieb der zuständige Admin die Firma wechselt und das ganze nicht zu 100% dokumentiert ist dann bleibts halt u.U. weil geht ja. Eventuell wurde ja auch schon ein Service Account angelegt also macht sich der Nachfolger eventuell keine Gedanken usw weil Service User ist ja da - Wird schon passen......

Hatten wir mal bei uns in der Firma das ein Domänen Admin Konto ( User Admin Konto ) für die Inventarisierung per Lansweeper genommen weils eben schnell gehen musste. Der Service User war schon "bestellt" und zugeteilt aber es gab noch keine GPO für den User damit er genügend rechte hat um alles was er braucht zu scannen.

Ist dann aufgefallen als der Kollege feststellte das keine neuen Daten mehr in den lansweeper reinlaufen.

Ich sollte dann sein Kennwort über die Konsole zurücksetzten bzw. er wollte dann sein altes Passwort eingeben damit es wieder alles geht. Hab ich natürlich nicht gemacht.*

*Bei uns war es so das die Admins ihre eigenen Accounts was Kennwörter und bestimmte Sicherheitsgruppen nicht anpassen konnten. Das musste dann immer einer der Kollegen machen denn er Admin User selber hatte nur besteimmten Zugriff auf seinen eigenen Account.

Bei einem Kunden z.B. ist es auch so das der Dienstleister eine entsprechende Azahl an Accounts für die Unterschiedlichen Tätigkeiten ( 1 x Server Admin T1 / 1 x Server Admin T2 / Client Admin C1 [ Bei Nachweis entsprechender Fähigkeiten dürfen dann bestimmte User auch ans AD bzw. die PKI. ]) Dienstleister ist eben nicht Happy das jeder seiner MA ein eigenes Konto hat bzw. mehrere Konten. Password und Gruppen etc. darf der DL natürlich NICHT selber bei seinen Accounts bzw. anderer DL ändern

Für die Clients verwenden ich je nach Kunde entweder Supremo ( muss der User von selbst starten und hat somit keine dauernde Verbindung ) oder Bomgar, jetzt Beyond Trust,