Windows RDP mit Verbindungssicherheitsregeln absichern

Hallo zusammen,

Wie nutzt man die Verbindungssicherheitregeln der Windows Firewall?

Da ich gerade ziemlich lange gebraucht habe, um das erfolgreich umzusetzten, hier eine kurze Zusammenfassung als Tip:

Mein Ziel war es, die RDP-Verbindungen zu unseren Domänencontrollern dahingehend abzusichern, dass nur noch Verbindungen von bestimmten Arbeitsstationen möglich sind. Mithilfe der des "Verbindungssicherheitsregeln" genannten Features der Windows Firewall läßt sich das umsetzten. Die Verbindungspartner werden damit über IPSec/IKE authentifiziert. Das ganze wird über GPOs umgesetzt.

Das Ganze ist hier eigentlich ganz gut beschrieben: https://techcommunity.microsoft.com/t5/core-infrastructure-and-security/ ... Allerdings gibt es ein paar Fallstricke. Daher hier nochmal die wichtigen Punkte:

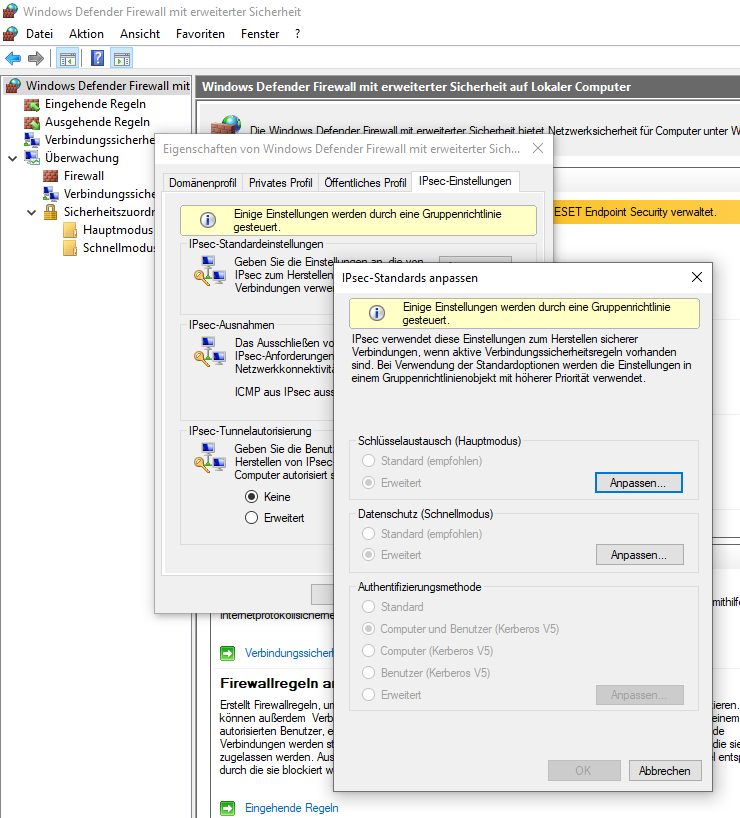

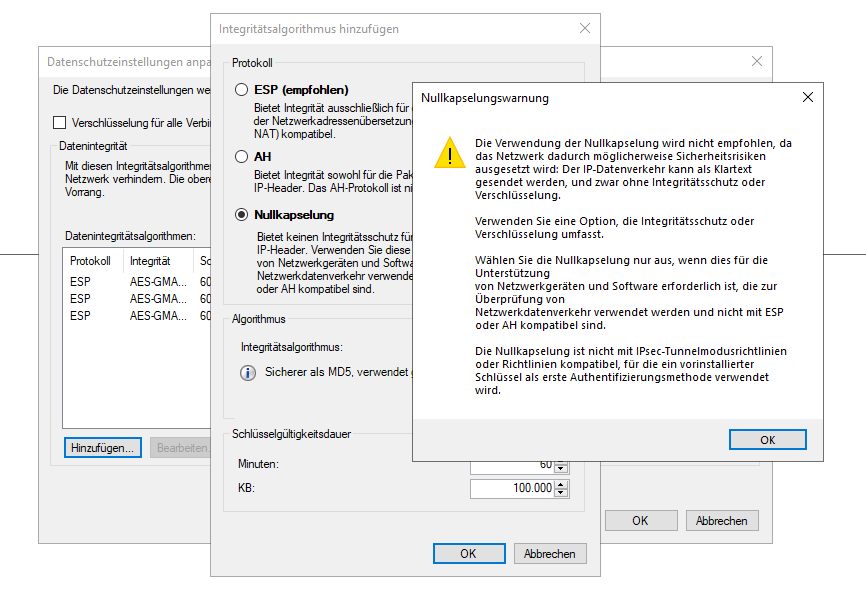

Die "Verbindungsicherheitsregel" entspricht grob gesagt der Konfiguration von IPSec-Einstellungen bei anderen IPSec-Implementierungen, zum Beispiel bei VPN-Routern. Hier müssen beide Verbindungspartner über zueinander passende Einträge verfügen! Es genügt eine GPO für beide Verbindungspartner, es muss aber sichergestellt sein, dass diese auch auf beide wirkt. Bei uns habe ich eine GPO für die Domänencontroller und eine separate für die Arbeitsstationen erstellt.

Angelegt wird eine Benutzerdefinierte Regel. Die IP-Adressen eines Verbindungspartners sollten, um Overhead zu vermeiden, eingetragen werden. Ich habe hier die IPs aller Domänencontroller angegeben als Endpunkt1. Die vordefinierten Computergruppen, die man auch auswählen könnte scheinen nicht zu wirken. Die Regel wird für eingehende und ausgehende Verbindungen auf Anfordern gesetzt. Als Methode wird Computer und Benutzer Kerberos v5 ausgewählt. Dann muss man den betreffenden Port und anschließend den Bereich angeben.

Das bloße Erstellen der Verbindungssicherheitsregel macht noch gar nichts. Man muss im nächsten Schritt eine Firewallregel erstellen, die auf diese Regel (indiret) Bezug nimmt.

Die Firewallregel muss im Gegensatz zur Verbindungssicherheitsregel nur an dem Server-Verbindungspartner (bei uns die DCs) angelegt werden. Ich habe ein entsprechende GPO für die DCs angelegt. Die Verbingung wird genehmigt, wenn sicher. Im Reiter Remote-Benutzer und Remote-Computer kann der Zugriff justiert werden - zum Beispiel Beschränkungen auf bestimmte Benutzergruppen oder Computergruppen.

Fertig. das wars. Wie bei "richtigem" IPSec kann man sich im Erfolgsfall die erstellten die SAs (Security Associations) anzeigen lassen: Diese findet man in WF.msc unter Überwachung -> Sicherheitszuordnungen.

Ach ja, der Disclaimer aus dem verlinkten Artikel

Grüße

lcer

Wie nutzt man die Verbindungssicherheitregeln der Windows Firewall?

Da ich gerade ziemlich lange gebraucht habe, um das erfolgreich umzusetzten, hier eine kurze Zusammenfassung als Tip:

Mein Ziel war es, die RDP-Verbindungen zu unseren Domänencontrollern dahingehend abzusichern, dass nur noch Verbindungen von bestimmten Arbeitsstationen möglich sind. Mithilfe der des "Verbindungssicherheitsregeln" genannten Features der Windows Firewall läßt sich das umsetzten. Die Verbindungspartner werden damit über IPSec/IKE authentifiziert. Das ganze wird über GPOs umgesetzt.

Das Ganze ist hier eigentlich ganz gut beschrieben: https://techcommunity.microsoft.com/t5/core-infrastructure-and-security/ ... Allerdings gibt es ein paar Fallstricke. Daher hier nochmal die wichtigen Punkte:

GPO für die Verbindungssicherheitsregel

GPO für die Verbindungssicherheitsregel

Die "Verbindungsicherheitsregel" entspricht grob gesagt der Konfiguration von IPSec-Einstellungen bei anderen IPSec-Implementierungen, zum Beispiel bei VPN-Routern. Hier müssen beide Verbindungspartner über zueinander passende Einträge verfügen! Es genügt eine GPO für beide Verbindungspartner, es muss aber sichergestellt sein, dass diese auch auf beide wirkt. Bei uns habe ich eine GPO für die Domänencontroller und eine separate für die Arbeitsstationen erstellt.Angelegt wird eine Benutzerdefinierte Regel. Die IP-Adressen eines Verbindungspartners sollten, um Overhead zu vermeiden, eingetragen werden. Ich habe hier die IPs aller Domänencontroller angegeben als Endpunkt1. Die vordefinierten Computergruppen, die man auch auswählen könnte scheinen nicht zu wirken. Die Regel wird für eingehende und ausgehende Verbindungen auf Anfordern gesetzt. Als Methode wird Computer und Benutzer Kerberos v5 ausgewählt. Dann muss man den betreffenden Port und anschließend den Bereich angeben.

Das bloße Erstellen der Verbindungssicherheitsregel macht noch gar nichts. Man muss im nächsten Schritt eine Firewallregel erstellen, die auf diese Regel (indiret) Bezug nimmt.

GPO für die Firewall-Regel

GPO für die Firewall-Regel

Die Firewallregel muss im Gegensatz zur Verbindungssicherheitsregel nur an dem Server-Verbindungspartner (bei uns die DCs) angelegt werden. Ich habe ein entsprechende GPO für die DCs angelegt. Die Verbingung wird genehmigt, wenn sicher. Im Reiter Remote-Benutzer und Remote-Computer kann der Zugriff justiert werden - zum Beispiel Beschränkungen auf bestimmte Benutzergruppen oder Computergruppen.Fertig. das wars. Wie bei "richtigem" IPSec kann man sich im Erfolgsfall die erstellten die SAs (Security Associations) anzeigen lassen: Diese findet man in WF.msc unter Überwachung -> Sicherheitszuordnungen.

Ach ja, der Disclaimer aus dem verlinkten Artikel

Disclaimer: a misconfigured CSR is an excellent way to blow a Windows device off the network. If you use a GPO to deliver incorrect CSR settings, undoing the damage will require a console visit to each impacted device.

treffend formuliert!Grüße

lcer

Please also mark the comments that contributed to the solution of the article

Content-Key: 655106

Url: https://administrator.de/contentid/655106

Printed on: April 19, 2024 at 01:04 o'clock

1 Comment