Erster Blick auf die Implementierung von Wireguard in RouterOS 7.1Beta2

Seit gestern (21.08.2020) ist mit RouterOS 7.1beta2 (Development) für jedermann ein erster Blick auf die Implementierung des Wireguard Tunnel Protokolls in RouterOS möglich.

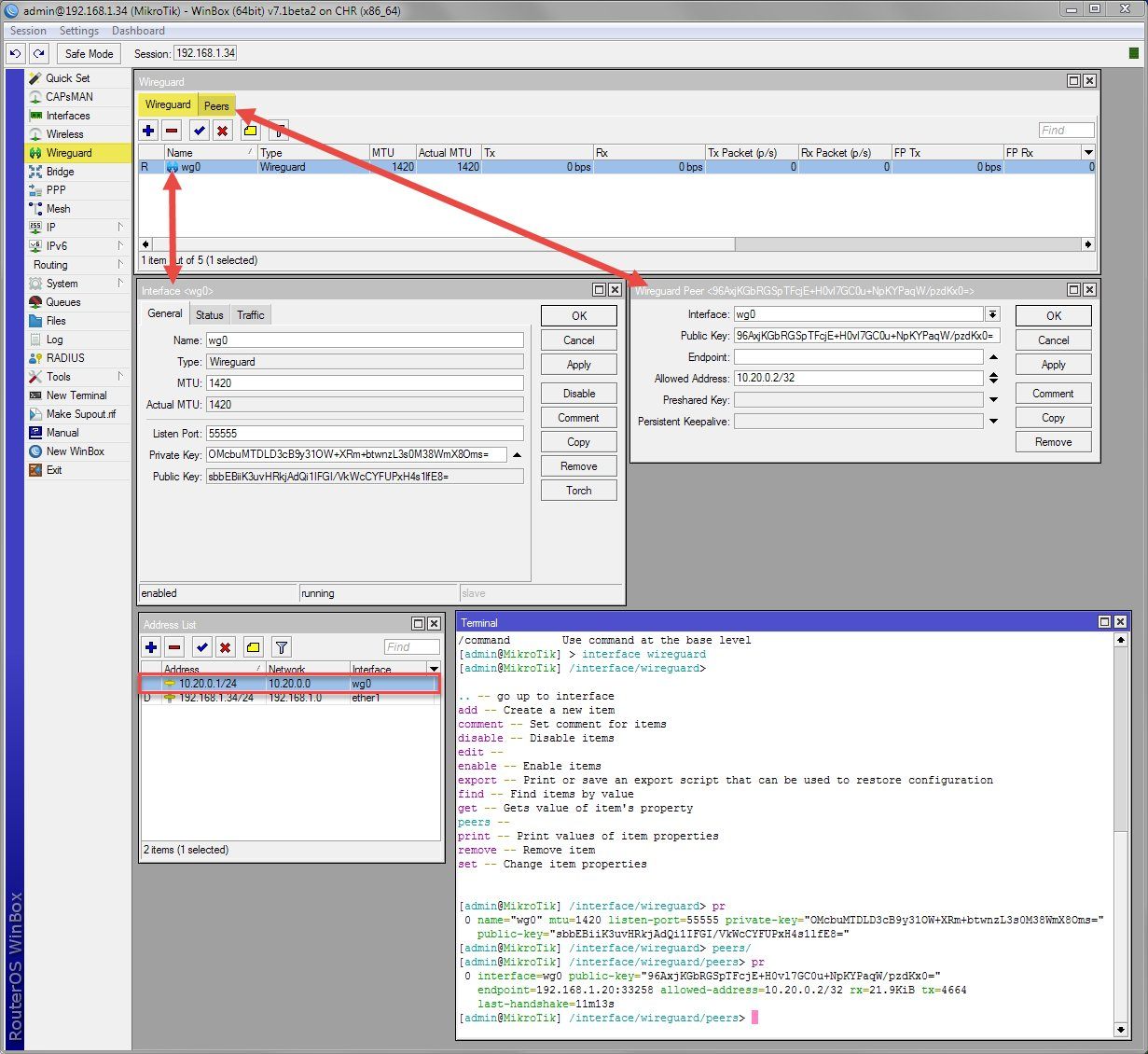

Für die Neugierigen hier mal ein paar erste Eindrücke unter Winbox und im Terminal:

Alles in allem ist die Konfiguration so wie man es von Mikrotik erwartet, straight forward und transparent.

Bsp für ein Server-Interface für Client-Access

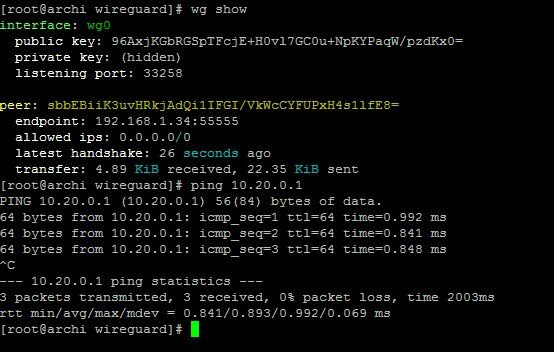

Client konfigurieren und erster Test:

Was soll man sagen - läuft - sowohl mit IPv4 als auch IPv6, so wie man es erwartet, schön macht die Kisten noch vielseitiger. Nun mal ran ans Pentesting ...

Gruß @colinardo

# edit # :

(22.08.2020 12:20) Erster Bug: In Winbox lässt sich für einen Peer die Endpoint-Adresse inkl. Port noch nicht über die GUI festlegen wenn der Mikrotik mit diesem Peer die Verbindung initiieren soll. Über den Terminal geht es, zumindest schon mal mit festen IPs, bei FQDNs streikt er dort aber auch noch und legt endpoint auf [::]:0 fest. Die GUI zeigt bei über den Terminal festgelegten Endpoint auch nur die IP und nicht den festgelegten Port.

Für die Neugierigen hier mal ein paar erste Eindrücke unter Winbox und im Terminal:

Alles in allem ist die Konfiguration so wie man es von Mikrotik erwartet, straight forward und transparent.

Bsp für ein Server-Interface für Client-Access

- Wireguard-Interface erstellen, Listen-Port festlegen, und Private-Key eintragen (das PrivateKey-Feld kann auch leer gelassen werden wenn man noch keinen hat, es wird dann Private- und Public-Key automatisch generiert)

- Peer erstellen, dem Wireguard-Interface zuweisen, den Public Key des Clients eintragen und "Allowed Addresses" des Client eintragen

- Unter IP > Addresses eine neue IP Adresse für das Wireguard-Subnetz festlegen

Client konfigurieren und erster Test:

Was soll man sagen - läuft - sowohl mit IPv4 als auch IPv6, so wie man es erwartet, schön macht die Kisten noch vielseitiger. Nun mal ran ans Pentesting ...

Gruß @colinardo

# edit # :

(22.08.2020 12:20) Erster Bug: In Winbox lässt sich für einen Peer die Endpoint-Adresse inkl. Port noch nicht über die GUI festlegen wenn der Mikrotik mit diesem Peer die Verbindung initiieren soll. Über den Terminal geht es, zumindest schon mal mit festen IPs, bei FQDNs streikt er dort aber auch noch und legt endpoint auf [::]:0 fest. Die GUI zeigt bei über den Terminal festgelegten Endpoint auch nur die IP und nicht den festgelegten Port.

Please also mark the comments that contributed to the solution of the article

Content-Key: 598512

Url: https://administrator.de/contentid/598512

Printed on: April 20, 2024 at 00:04 o'clock