Zugriff auf 2.VLAN vom OpenVPN-Client klappt nicht

Hi Leute,

ich habe eine OpenVPN-Verbindung zu einem Gartengrundstück, die Server-Seitig ein APU macht und der Client bis vor einigen Tagen noch auf einem ALIX/pfSense mit 2 LAN-Netzen, terminiert war. Das eine Netz stellt mir das LAN/WLAN, das andere 2 IP-KAmeras, die ich von zu Hause erreichen kann.

Nun bin ich dort nach einem Providerwechsel, von UMTS/3 G auf LTE umgestiegen, dem nun leider mein ALIX/pfSense 2.3.5 wegen Inkompatibilität des LTE-Sticks weichen musste.

Eine alte Fritzbox3370, der ich vor einiger Zeit OpenWRT beigebracht habe, hat nun die Funktion des Alix übernehmen müssen. Ein anfängliches OpenVPN-Problem konnte ich mit einem Kernel-Upgrade fixen und das 2. LAN habe ich mit den VLAN-Einstellungen des Switches erstellt. Auch die LTE-Verbindung zu beiden VLAN 's klappt problemlos.

Was nicht funktioniert, ist die OpenVPN-Client Verbindung ins 2.VLAN. Logge ich mich per ssh von Client- oder Server-Seite ins 1.VLAN des Clients ein und gehe von da zum 2.VLAN, so ist die Verbindung bis zu meinem PC zu Hause vorhanden.

Umgekehrt ist auf der OpenVPN-Serverseite zum 2.VLAN Schluss, obwohl die Routing-Tabelle, zumindest im GUI der pfSense anderes sagt. Per ssh fehlt mir die Route zu diesem 2.VLAN allerdings, obwohl der Server richtig eingerichtet ist.

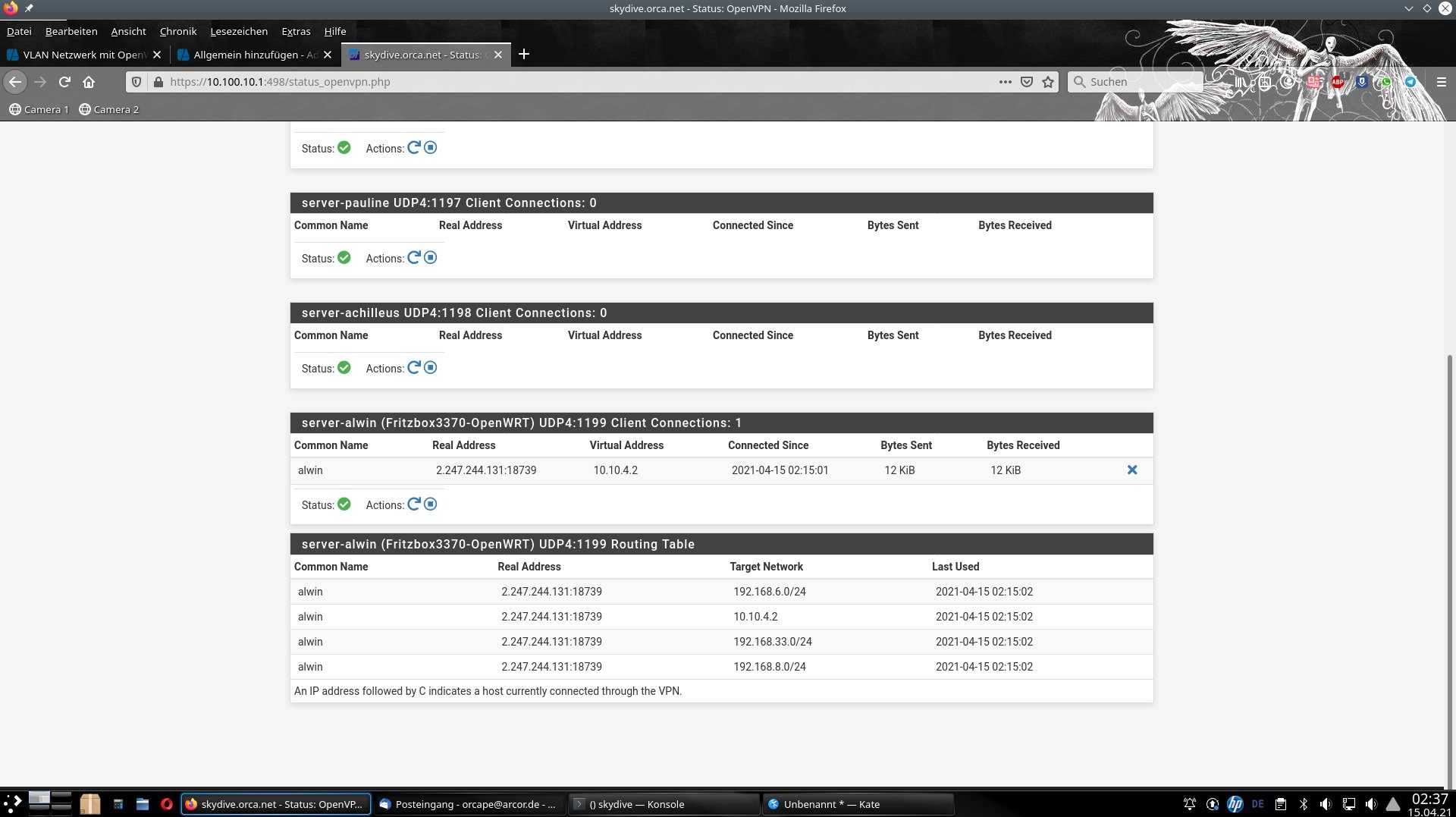

Tabelle des Servers im GUI...

Hier die Tabelle per ssh-Zugriff...

Das Netz 192.168.8.0/24 ist der Zugriff auf den LTE-Stick.

Das Netz 192.168.33.0/24 ist der Zugriff auf VLAN 1.

Das Netzwerk 192.168.6.0/24, wie im GUI ersichtlich, fehlt hier allerdings.

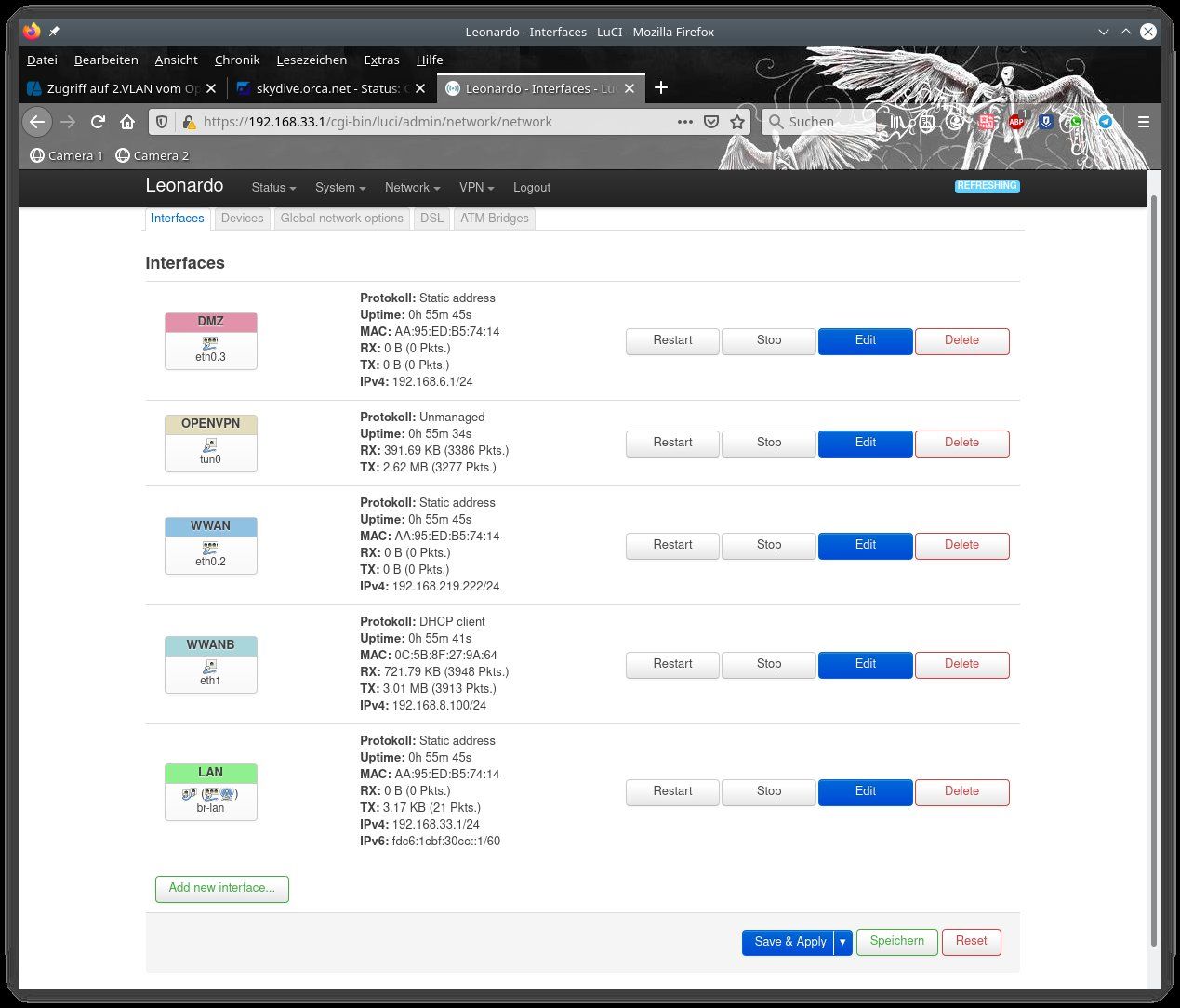

Hier die Tabelle des OpenWRT-Clients...

Das 2.VLAN-Netz "192.168.6.0 * 255.255.255.0 U 0 0 0 eth0.3" ist für die Kameras gedacht, aber eben nicht von zu Hause erreichbar.

Das Netz 10.100.10.0/24 ist mein Home-Netz, erklärt also auch die Verbindung "nach Hause".

Muss ich auf Grund der VLAN-Einstellungen auf der Fritten-WRT-Box, die beim ALIX nicht nötig war, eventuell eine 2.OpenVPN-Instanz "bemühen"?

Zumindest sind alle Interfaces eingerichtet, Firewallregeln angepasst und... ich komme nicht weiter.

Danke für Eure Hilfe...

Gruß orcape

ich habe eine OpenVPN-Verbindung zu einem Gartengrundstück, die Server-Seitig ein APU macht und der Client bis vor einigen Tagen noch auf einem ALIX/pfSense mit 2 LAN-Netzen, terminiert war. Das eine Netz stellt mir das LAN/WLAN, das andere 2 IP-KAmeras, die ich von zu Hause erreichen kann.

Nun bin ich dort nach einem Providerwechsel, von UMTS/3 G auf LTE umgestiegen, dem nun leider mein ALIX/pfSense 2.3.5 wegen Inkompatibilität des LTE-Sticks weichen musste.

Eine alte Fritzbox3370, der ich vor einiger Zeit OpenWRT beigebracht habe, hat nun die Funktion des Alix übernehmen müssen. Ein anfängliches OpenVPN-Problem konnte ich mit einem Kernel-Upgrade fixen und das 2. LAN habe ich mit den VLAN-Einstellungen des Switches erstellt. Auch die LTE-Verbindung zu beiden VLAN 's klappt problemlos.

Was nicht funktioniert, ist die OpenVPN-Client Verbindung ins 2.VLAN. Logge ich mich per ssh von Client- oder Server-Seite ins 1.VLAN des Clients ein und gehe von da zum 2.VLAN, so ist die Verbindung bis zu meinem PC zu Hause vorhanden.

Umgekehrt ist auf der OpenVPN-Serverseite zum 2.VLAN Schluss, obwohl die Routing-Tabelle, zumindest im GUI der pfSense anderes sagt. Per ssh fehlt mir die Route zu diesem 2.VLAN allerdings, obwohl der Server richtig eingerichtet ist.

Tabelle des Servers im GUI...

Hier die Tabelle per ssh-Zugriff...

Destination Gateway Flags Netif Expire

default fritz.box UGS igb0

10.10.4.0/24 10.10.4.2 UGS ovpns6

10.10.4.1 link#15 UHS lo0

10.10.4.2 link#15 UH ovpns6

192.168.8.0/24 10.10.4.2 UGS ovpns6

192.168.33.0/24 10.10.4.2 UGS ovpns6Das Netz 192.168.33.0/24 ist der Zugriff auf VLAN 1.

Das Netzwerk 192.168.6.0/24, wie im GUI ersichtlich, fehlt hier allerdings.

Hier die Tabelle des OpenWRT-Clients...

root@Leonardo:~# route

Kernel IP routing table

Destination Gateway Genmask Flags Metric Ref Use Iface

default 192.168.8.1 0.0.0.0 UG 10 0 0 eth1

10.10.4.1 10.10.4.1 255.255.255.255 UGH 0 0 0 tun0

10.100.10.0 10.10.4.1 255.255.255.0 UG 0 0 0 tun0

172.16.7.0 10.10.4.1 255.255.255.0 UG 0 0 0 tun0

192.168.6.0 * 255.255.255.0 U 0 0 0 eth0.3

192.168.8.0 * 255.255.255.0 U 10 0 0 eth1

192.168.33.0 * 255.255.255.0 U 0 0 0 br-lan

192.168.219.0 * 255.255.255.0 U 10 0 0 eth0.2Das 2.VLAN-Netz "192.168.6.0 * 255.255.255.0 U 0 0 0 eth0.3" ist für die Kameras gedacht, aber eben nicht von zu Hause erreichbar.

Das Netz 10.100.10.0/24 ist mein Home-Netz, erklärt also auch die Verbindung "nach Hause".

Muss ich auf Grund der VLAN-Einstellungen auf der Fritten-WRT-Box, die beim ALIX nicht nötig war, eventuell eine 2.OpenVPN-Instanz "bemühen"?

Zumindest sind alle Interfaces eingerichtet, Firewallregeln angepasst und... ich komme nicht weiter.

Danke für Eure Hilfe...

Gruß orcape

Please also mark the comments that contributed to the solution of the article

Content-Key: 665754

Url: https://administrator.de/contentid/665754

Printed on: April 16, 2024 at 22:04 o'clock

5 Comments

Latest comment

Nein, das musst du natürlich nicht und wäre auch der ganz falsche Weg. Dieser Thread behandelt das gleiche Thema:

Routing zw. 2 Tunneln auf EINEM openVPN-Server

Grundkonfig bei dir ist ja eine simple Site-to-Site Konfig wie sie auch hier zu sehen ist.

Der OpenVPN Server muss bei dir folgende Zeilen in der Konfig haben:

push "route 192.168.1.0 255.255.255.0"

route 192.168.3.0 255.255.255.0

route 192.168.8.0 255.255.255.0

route 192.168.66.0 255.255.255.0

Der erste Eintrag pusht das lokale LAN Des Servers (geraten mit .1.0 !) in die Routing Tabelle des Garten Clients. Die anderen 3 Einträge machen die lokalen LANs des Garten Clients in der Kernel Routing Tabelle des Servers bekannt.

Vermutlich hast du dann ein Client spezifisches Verzeichnis im Server, dort sollte dann bei einemk Site-to_Site die zum Common Name des Clients passende Client Konfig im Server stehen:

ifconfig-push 10.10.4.2 255.255.255.0

iroute 192.168.3.0 255.255.255.0

iroute 192.168.8.0 255.255.255.0

iroute 192.168.66.0 255.255.255.0

Das sind dann die OpenVPN Routen die dem Server sagen er soll .3.0, .8.0 und .66.0 in den Tunnel zum internen Client 10.10.4.2 routen.

Damit wäre dann routingtechnisch alles OK, was du überprüfen musst.

Mit etwas intelligentem Subnetting könnte man sich die 3 Einzelrouten ersparen und es mit einem einzelnen Eintrag erledigen. Leider schreibst du nicht welches lokale LAN du am Server benutzt aber z.B. mit einem 17 Bit Prefix (255.255.128.0) könnte man alle Netze von .0.0 bis .127.0 mit einem route Kommando bedienen.

Die siehst hier aber schon das Dilemma deines etwas unglücklichen Subnettings denn in dem Beispiel würde es nicht gehen weil das Routing Kommando auch das lokale LAN .1.0 mit inkludiert.

Leider bewirkt auch die unglückliche Wahl nur des .66er Subnetzes das man gleich wieder einen größeren Subnetzsprung mit einer 17 Bit Maske machen muss.

Wäre das intelligenter in den 4, 8, 16, 32 usw. Grenzen gewählt hätte man es kosmetisch sauberer lösen können. Oder die lokalen Client Netze in einen anderen RFC 1918 Bereich gelegt.

Routing zw. 2 Tunneln auf EINEM openVPN-Server

Grundkonfig bei dir ist ja eine simple Site-to-Site Konfig wie sie auch hier zu sehen ist.

Der OpenVPN Server muss bei dir folgende Zeilen in der Konfig haben:

push "route 192.168.1.0 255.255.255.0"

route 192.168.3.0 255.255.255.0

route 192.168.8.0 255.255.255.0

route 192.168.66.0 255.255.255.0

Der erste Eintrag pusht das lokale LAN Des Servers (geraten mit .1.0 !) in die Routing Tabelle des Garten Clients. Die anderen 3 Einträge machen die lokalen LANs des Garten Clients in der Kernel Routing Tabelle des Servers bekannt.

Vermutlich hast du dann ein Client spezifisches Verzeichnis im Server, dort sollte dann bei einemk Site-to_Site die zum Common Name des Clients passende Client Konfig im Server stehen:

ifconfig-push 10.10.4.2 255.255.255.0

iroute 192.168.3.0 255.255.255.0

iroute 192.168.8.0 255.255.255.0

iroute 192.168.66.0 255.255.255.0

Das sind dann die OpenVPN Routen die dem Server sagen er soll .3.0, .8.0 und .66.0 in den Tunnel zum internen Client 10.10.4.2 routen.

Damit wäre dann routingtechnisch alles OK, was du überprüfen musst.

Mit etwas intelligentem Subnetting könnte man sich die 3 Einzelrouten ersparen und es mit einem einzelnen Eintrag erledigen. Leider schreibst du nicht welches lokale LAN du am Server benutzt aber z.B. mit einem 17 Bit Prefix (255.255.128.0) könnte man alle Netze von .0.0 bis .127.0 mit einem route Kommando bedienen.

Die siehst hier aber schon das Dilemma deines etwas unglücklichen Subnettings denn in dem Beispiel würde es nicht gehen weil das Routing Kommando auch das lokale LAN .1.0 mit inkludiert.

Leider bewirkt auch die unglückliche Wahl nur des .66er Subnetzes das man gleich wieder einen größeren Subnetzsprung mit einer 17 Bit Maske machen muss.

Wäre das intelligenter in den 4, 8, 16, 32 usw. Grenzen gewählt hätte man es kosmetisch sauberer lösen können. Oder die lokalen Client Netze in einen anderen RFC 1918 Bereich gelegt.

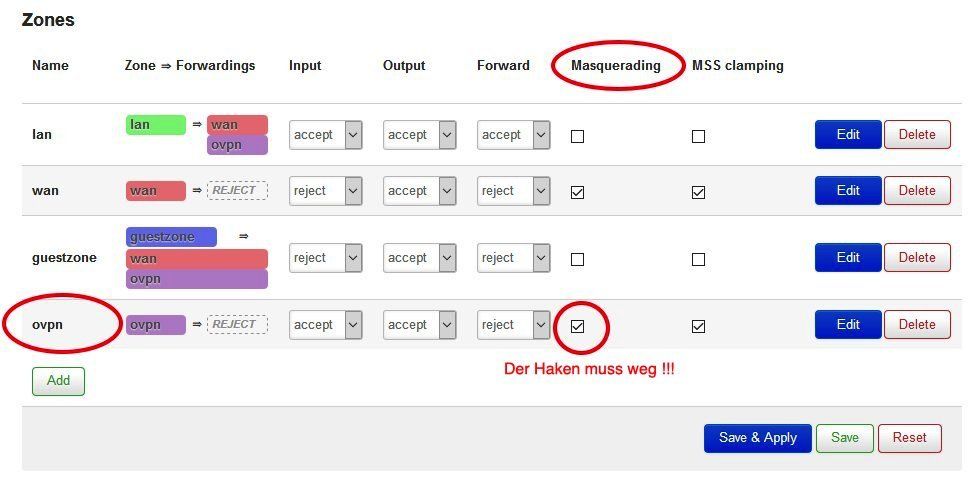

Das sieht nach OpenWRT aus...

Das dort immer obligatorisch aktivierte NAT im VPN Tunnel hast du deaktiviert ??

Das ist das was einem bei Site-to-Site fast immer ein Bein stellt !

Das dort immer obligatorisch aktivierte NAT im VPN Tunnel hast du deaktiviert ??

Das ist das was einem bei Site-to-Site fast immer ein Bein stellt !

Laut Logs der Server-pfSense baut sich die Route zu 192.168.6.0/24 auch auf....

Relevant ist immer was in ihrer Kernel Routing Tabelle steht (Diagnostics). Dort sollten diese Netze immer auf das OVPN Tunnelinterface gemappt sein.