Windows Server 2019 als VPN Server Problem

Hallo,

ich versuche gerade eine VPN Verbindung zu einem Windows Server 2019 herzustellen.

Beim Start der RAS-Verbindungsverwaltung tritt folgender Fehler auf :

Fehler beim Starten der RAS-Verbindungsverwaltung, da das Protokoll-Engine [GRE] nicht initialisiert wurde. The operation identifier is not valid.

dementsprechend bekomme ich von außen keine Verbindung.

Kann mir hier jemand helfen ? ich finde dazu im Netzt nichts.

ich versuche gerade eine VPN Verbindung zu einem Windows Server 2019 herzustellen.

Beim Start der RAS-Verbindungsverwaltung tritt folgender Fehler auf :

Fehler beim Starten der RAS-Verbindungsverwaltung, da das Protokoll-Engine [GRE] nicht initialisiert wurde. The operation identifier is not valid.

dementsprechend bekomme ich von außen keine Verbindung.

Kann mir hier jemand helfen ? ich finde dazu im Netzt nichts.

Please also mark the comments that contributed to the solution of the article

Content-Key: 628739

Url: https://administrator.de/contentid/628739

Printed on: April 19, 2024 at 15:04 o'clock

40 Comments

Latest comment

Hättest du noch die Güte uns ggf. mitzuteilen welches der zahllosen VPN Protokolle du denn nutzt oder nutzen willst ?!

GRE besagt ja nichts Gutes, denn das ist Teil des PPTP VPN Protokolls was weithin aus gutem Grund schon lange nicht mehr genutzt wird:

https://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

GRE besagt ja nichts Gutes, denn das ist Teil des PPTP VPN Protokolls was weithin aus gutem Grund schon lange nicht mehr genutzt wird:

https://www.heise.de/security/artikel/Der-Todesstoss-fuer-PPTP-1701365.h ...

Was denn nun L2TP oder IPsec native mit IKEv2 ? L2TP nutzt im Backend normal immer IKEv1.

Grundlagen dazu u.a. auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Grundlagen dazu u.a. auch hier:

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer

Zitat von @tmevent:

Ja, natürlich.

Die Verbindung soll über L2TP/IKEv2 laufen, ohne Zertifikat.

Der Zugriff soll von Windows Clients [...] aus erfolgen.

Ja, natürlich.

Die Verbindung soll über L2TP/IKEv2 laufen, ohne Zertifikat.

Der Zugriff soll von Windows Clients [...] aus erfolgen.

Vergiss Windows-Server als VPN-Server.

Wenn Du sowieso schon Lancom-Router im Einsatz hast wickel das VPN darüber ab.

und im 2. Schritt von Lancom Routern

Für Site2Site Verbindungen nicht auf L2TP setzen.

Gruß

Alex

Dann belasse es bei L2TP. Never touch a running System.

Alternative wäre eben noch IPsec weil du bei IKEv2 immer ein Server Zertifikat hast was den Server verifiziert. Das hast du bei L2TP nicht. Native IPsec ist also in der Beziehung etwas sicherer das dir keiner einen Fake VPN Server unterschieben kann.

Grundlagen dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Alternative wäre eben noch IPsec weil du bei IKEv2 immer ein Server Zertifikat hast was den Server verifiziert. Das hast du bei L2TP nicht. Native IPsec ist also in der Beziehung etwas sicherer das dir keiner einen Fake VPN Server unterschieben kann.

Grundlagen dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Bei L2TP kann ich ja leider kein oder nur eingeschränktes Split-Tunneling nutzen.

Wieso leider ? Es liegt doch rein nur an dir und deinen Anforderungen bzw. deiner Konfig ob die Split Tunneling oder Gateway Redirect machst ! Das hat doch mit dem VPN Protokoll nichts zu tun. und nicht die Windows Boardmittel am Client.

Wäre eigentlich recht sinnfrei ! Warum sollte es von Vorteil sein einen fremden L2TP Client zu nutzen wenn man im Betriebssystem einen hat der bestens integriert ist. Diese Logik müsstest du in einem Administratorforum schon mal erklären...Aktuell meine Baustellen :

Fehlte da noch was ???OK, du hast dann 2 Optionen:

- Bei Split Tunneling kannst du als Netzwerk an dem Client mitgeben 10.0.0.0/8 dann wir generell alles was 10er Netze betrifft in den Tunnel geroutet.

- Oder einen Redirect als Schrotschuss was dann sämtlichen Traffic redirected.

Ich müsste über IKEv2 gehen aber dann bin ich an einen Zertifizierungdienst gebunden

Sorry aber das ist doch Quatsch. Du kannst doch auch ein selbst signiertes Zertifikat nehmen. Zusätzlich kann man bei IKEv2 auch die Zertifikatsprüfung deaktivieren.Und wenn alle Stricke reissen was bitte hintert dich denn daran IKEv1 zu nehmen ??

IKEv1 ist ebenso sicher und mit dem kostenfreien Shrew_Client rennt es auf der Winblows Maschine fehlerlos und im Handumdrehen zum Lancom.

Wo ist also dein wirkliches Problem ?!

Dann muss ich den umgekehrten Weg gehen und den Lancom als VPN Server für die Netzwerke nutzen

Aber so hast du das doch oben auch geschrieben ?? Verwirrung komplett... Wenn du den Winblows Server als IPsec VPN Server nehmen willst brauchst du das natürlich nicht. Der würde ja einen IKEv2 Server aktivieren, den man dann auch wieder mit den bordeigenen IKEv2 Clients bedienen kann.

https://docs.microsoft.com/de-de/windows-server/remote/remote-access/vpn ...

Irgendwie drehen wir uns grad im Kreis....

Wie schon weiter oben geschrieben ist das Blödsinn. Mag zwar funktionieren, aber ein Windows Server ist sicher nicht als ein robuster VPN-Router ausgelegt. Und schon zweimal nicht, wenn da noch etwas anderes drauf läuft (gehe ich mal von aus). Der richtige Horror fängt dann bei den Windows Updates an.

Einen gescheiten Router/Firewall als VPN-Router einsetzen statt den Windows Server.

Als Clients sollen zum einen Lancom Router zum Einsatz kommen, aber auch Endgeräte

Na warum dann nicht auch einen Lancom Router dort benutzen, wo Du den Windows Server einsetzen willst?

Gruß

Alex

Zitat von @tmevent:

Ist leider nicht möglich, der Windows Server ist im WEB gehostet. Ich kann dort keinen 2. Server aufsetzen, keine VM installieren und den Lancom auch nicht dazu stellen.

Zitat von @Ad39min:

Einen gescheiten Router/Firewall als VPN-Router einsetzen statt den Windows Server.

Einen gescheiten Router/Firewall als VPN-Router einsetzen statt den Windows Server.

Ist leider nicht möglich, der Windows Server ist im WEB gehostet. Ich kann dort keinen 2. Server aufsetzen, keine VM installieren und den Lancom auch nicht dazu stellen.

Bietet der Webhoster keinerlei Site 2 Site Tunneling an?

Wenn nicht, würde ich es wirklich lieber so machen dass der Windows Server VPN Client zum Lancom ist und der Lancom der VPN-Host-Router.

Dürfen wir noch erfahren welches der zahllosen VPN Protokolle du denn nun auf der pfSense nutzt für den Client Access ?? IPsec, L2TP oder OpenVPN ?

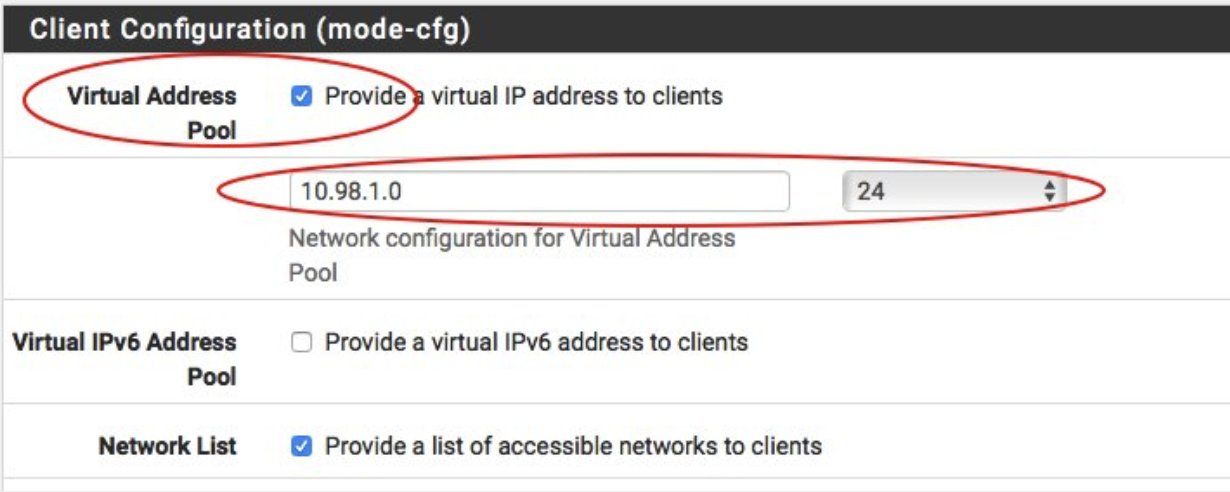

In allen diesen Protokollen wird das Client Netz im Setup festgelegt, deshalb solltest du dort natürlich auch auf einen 24 Bit Prefix achten wenn du für die VPN Clients ebenso ein 10er Netz genommen hast.

In allen diesen Protokollen wird das Client Netz im Setup festgelegt, deshalb solltest du dort natürlich auch auf einen 24 Bit Prefix achten wenn du für die VPN Clients ebenso ein 10er Netz genommen hast.

Das Protokoll ist IPsec, .

Du hast alles Schritt für Schritt aus dieser Anleitung umgesetzt ??IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Ganz besonders was den IP Adress Pool der VPN Clients anbetrifft das der bei dir ein separates IP Netz ist was es in deinem Restnetz nicht noch einmal gibt und das dort ein 24 Bit Prefix verwendet wird wenn es eine 10er IP ist ?!

Hält man sich an die Anleitung und auch an das Client Adresskonzept funktioniert es fehlerfrei !

Da geht in der Tat etwas schief !

Die vom VPN Server übermittelte Route ist falsch, da sie das gesamte 10er Netz in den Tunnel routet. Irgend etwas ist da im VPN Setup oder dem VPN Client falsch konfiguriert.

Vermutung ist das du den Client Parameter:

Add-VpnConnectionRoute -ConnectionName "pfSense" -DestinationPrefix 10.0.0.0/8 -PassThru

so mit dem 8er Prefix falsch eingegeben hast und damit die dynamisch übermittelte Route vom VPN Server ausgehebelt hast ?!

Kann das sein ?

https://docs.microsoft.com/en-us/powershell/module/vpnclient/add-vpnconn ...

Ggf. den Client nochmal komplett löschen und ohne oder mit korrigierter VPN Route eingeben.

Die vom VPN Server übermittelte Route ist falsch, da sie das gesamte 10er Netz in den Tunnel routet. Irgend etwas ist da im VPN Setup oder dem VPN Client falsch konfiguriert.

Vermutung ist das du den Client Parameter:

Add-VpnConnectionRoute -ConnectionName "pfSense" -DestinationPrefix 10.0.0.0/8 -PassThru

so mit dem 8er Prefix falsch eingegeben hast und damit die dynamisch übermittelte Route vom VPN Server ausgehebelt hast ?!

Kann das sein ?

https://docs.microsoft.com/en-us/powershell/module/vpnclient/add-vpnconn ...

Ggf. den Client nochmal komplett löschen und ohne oder mit korrigierter VPN Route eingeben.

Nee, das ist falsch mit -DestinationPrefix 10.3.0.0/24 - wenn das 10.3.0.0er Netz dein VPN Client Netz ist. Diese Route wäre dann Unsinn. Der -DestinationPrefix gibt immer das Zielnetz an was in den Tunnel geroutet wird.

Oder hab ich das jetzt missverstanden mit dem Client IP Netz ?

Wenn ja und es das nicht war, dann kommt diese falsche VPN Route dynmaisch über den Server. Dann ist irgendwas in der pfSense noch falsch konfiguriert.

Vielleicht solltest du dann den Haken Provide a List of accessible networks to clients testweise einmal weglassen und checken was dann in der Routing Tabelle steht.

Oder hab ich das jetzt missverstanden mit dem Client IP Netz ?

Wenn ja und es das nicht war, dann kommt diese falsche VPN Route dynmaisch über den Server. Dann ist irgendwas in der pfSense noch falsch konfiguriert.

Vielleicht solltest du dann den Haken Provide a List of accessible networks to clients testweise einmal weglassen und checken was dann in der Routing Tabelle steht.

Echt merkwürdig. Ich werde erst mal damit leben können / müssen.

Lies dir das nochmal genau durch:https://forum.netgate.com/topic/113227/ikev2-vpn-for-windows-10-and-osx- ...

(Zitat: )

The network range you put here must be completely off the LAN network that’s on your firewall. This includes, for example, if you have taken an entire /16, EG 10.1.0.0/16 as your LAN. Putting a pool of 10.1.2.0/24 here will not work, since the /16 covers everything that starts with 10.1.* If that’s how your network is set up, then do something completely different here, such as 172.16.1.0/24.

Dein interner Client VPN Pool darf NICHT im 10er Netz sofern sich die masken irgendwo überschneiden.

Die Lösung dein Client Netz statt eines 10er Subnetzes einmal auf ein 172er mit einem /24er Prefix umstellen um der Problematik aus dem Weg zu gehen ist also ggf. der richtige Weg.

Falls alle Stricke reissen bleibt dir ja bei der pfSense ja immer noch die Alternative L2TP wenn du mit dem bordeigenen VPN Clients für alle Betriebssysteme arbeiten willst !

PfSense VPN mit L2TP (IPsec) Protokoll für mobile Nutzer