VPN mit Libreswan klappt, Routing funktioniert nicht ins Subnetz

Hallo,

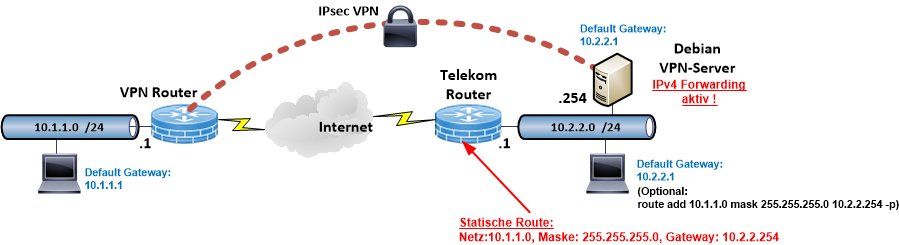

ich habe folgenden Szenario mit einem Site to Site VPN:

Site A: ein IPSEC-VPN fähiger Router hinter ein VDSL-Modem

Site B: eine Debian-Maschine mit Libreswan hinter einem Telekom Router

Das Problem: Die Verbindung ist stabil und kann zwischen Site A und Debian Daten tauschen. Leider komme ich vom Site A nur bis zur Debian-Maschine durch.

Die Frage: Wie soll ich die Routing und Firewall im Debian einstellen, dass ich auf anderen Netzwerk-Komponenten in Site B von Site A aus und umgekehrt zugreifen kann?

Gruß

ich habe folgenden Szenario mit einem Site to Site VPN:

Site A: ein IPSEC-VPN fähiger Router hinter ein VDSL-Modem

Site B: eine Debian-Maschine mit Libreswan hinter einem Telekom Router

Das Problem: Die Verbindung ist stabil und kann zwischen Site A und Debian Daten tauschen. Leider komme ich vom Site A nur bis zur Debian-Maschine durch.

Die Frage: Wie soll ich die Routing und Firewall im Debian einstellen, dass ich auf anderen Netzwerk-Komponenten in Site B von Site A aus und umgekehrt zugreifen kann?

Gruß

Please also mark the comments that contributed to the solution of the article

Content-Key: 465660

Url: https://administrator.de/contentid/465660

Printed on: April 23, 2024 at 17:04 o'clock

4 Comments

Latest comment

Hi!

1.: wie definierst du "durchkommen"?

2.: Regel setzen, die auf dem IPSec-Interface Zugriff aufs Netzwerk erlaubt?

tracert machen und schauen, wo's hängt. Firewall-Logs betrachten. (Wird was geblockt?)

Mehr geht um die Zeit nicht mehr.

Bin froh, dass ich eben nen PfSense (StrongSwan) IP-Sec wieder mit nem IPSec-VPN-fähigen Router zum rennen gekriegt habe.

3.: Genauer beschreiben.

VG

Buc

1.: wie definierst du "durchkommen"?

2.: Regel setzen, die auf dem IPSec-Interface Zugriff aufs Netzwerk erlaubt?

tracert machen und schauen, wo's hängt. Firewall-Logs betrachten. (Wird was geblockt?)

Mehr geht um die Zeit nicht mehr.

Bin froh, dass ich eben nen PfSense (StrongSwan) IP-Sec wieder mit nem IPSec-VPN-fähigen Router zum rennen gekriegt habe.

3.: Genauer beschreiben.

VG

Buc

Leider komme ich vom Site A nur bis zur Debian-Maschine durch.

Das hat 2 Mögliche Gründe:1.)

Es fehlt das Aktivieren von IP Forwarding auf dem Debian VPN Server ! Der muss ja auch routen zwischen seinen internen VPN Interface und seinem LAN Interface ! Folglich muss hier also auf dem Debian Rechner IPv4 Forwarding aktiviert werden.

Das erreicht man mit dem Entkommentieren der Zeile #net.ipv4.ip_forward=1 in der Datei/etc/sysctl.conf und einem anschliessenden Reboot.

2.)

Der Telekom Router benötigt zwingend eine statische Route !

Ist ja auch logisch, denn andere Endgeräte in diesem LAN, wo auch der Debian VPN Server liegt, haben ganz sicher diesen Telekom Router als Default Gateway eingetragen.

Erhalten diese Endgeräte nun Pakete mit Absender IP Adressen aus dem remoten VPN Netz, senden sie die Antwort ja an dieses Default Gateway.

Fehlt dort die Route ins remote Netz via Debian Server (der ja Router ist) routet der Telekom Server die Antwort Pakete zu seinem Default Gateway, was der Internet Provider ist, und damit dann ins Nirwana statt zum Debian VPN und nix geht mehr !

Fazit:

Eins oder sehr wahrscheinlich beide Anfänger Fehler hast du begangen, so das du nur lokal auf den VPN Server kommst.

Zusätzlich kann man nur hoffen das dein Telekom Router KEINE gruselige Speedport Schrott Gurke ist, denn die hat ein stark kastriertes Featureset und supportet nicht einmal sowas Banales wie statische Routen.

Sollte das der Fall sein, musst du auf den via VPN zu erreichenden Geräten jeweils einzeln eine statische Route definieren ! (Optionale Client Route im u.a. Bild)

Noch besser ist es den Router dann auszutauschen gegen einen der das kann !

So sähe es aus wenn du routingtechnisch alles richtig gemacht hast:

Grundlagen dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten