148267

Apr 13, 2021, updated at Apr 14, 2021 (UTC)

Vigor 165 - pfSense VM - Cisco Switch 350X-48P - DHCP über pfSense?

Wie im Titel bereits erwähnt, will ich mein Netzwerk umbauen auf die im Betreff genannte Config.

Meine Fritzbox 7590 fliegt raus und ich habe mir einen DrayTek Vigor 165 besorgt, welcher im Bridge Modus an eine pfSense VM angeschlossen werden soll.

Am LAN Ausgang der pfSense soll dann mein Cisco 350X-48P Switch angeschlossen werden. Auf dem Server auf dem die pfSense VM laufen wird, laufen diverse andere VM´s. Windows 10, Debian´s und FreeBSD.

Im Moment ist es so, dass der Layer 3 Switch den DHCP übernimmt. Aber sollte ich das so belassen, oder wäre es besser wenn sich die pfSense um den DHCP kümmert?

Im Moment sind für alle meine Endgeräte als Static Hosts im Cisco 350X eingerichtet.

VLAN´s sind schon angelegt und Endgeräte in diverse VLAN´s verteilt, aber ich habe noch keine ACL´s aktiv, da ich damit noch nicht so bewandert bin und ich erstmal das Grundsetup passend haben will

Was meint ihr dazu? Wie macht es am meisten Sinn?

Vielen Dank schon mal für eure Antworten Und bitte seid nachsichtig: Ich bin nur interessierter Hobbyanwender und arbeite nicht in der IT

Und bitte seid nachsichtig: Ich bin nur interessierter Hobbyanwender und arbeite nicht in der IT

Meine Fritzbox 7590 fliegt raus und ich habe mir einen DrayTek Vigor 165 besorgt, welcher im Bridge Modus an eine pfSense VM angeschlossen werden soll.

Am LAN Ausgang der pfSense soll dann mein Cisco 350X-48P Switch angeschlossen werden. Auf dem Server auf dem die pfSense VM laufen wird, laufen diverse andere VM´s. Windows 10, Debian´s und FreeBSD.

Im Moment ist es so, dass der Layer 3 Switch den DHCP übernimmt. Aber sollte ich das so belassen, oder wäre es besser wenn sich die pfSense um den DHCP kümmert?

Im Moment sind für alle meine Endgeräte als Static Hosts im Cisco 350X eingerichtet.

VLAN´s sind schon angelegt und Endgeräte in diverse VLAN´s verteilt, aber ich habe noch keine ACL´s aktiv, da ich damit noch nicht so bewandert bin und ich erstmal das Grundsetup passend haben will

Was meint ihr dazu? Wie macht es am meisten Sinn?

Vielen Dank schon mal für eure Antworten

Please also mark the comments that contributed to the solution of the article

Content-Key: 665705

Url: https://administrator.de/contentid/665705

Printed on: April 20, 2024 at 03:04 o'clock

57 Comments

Latest comment

Moin,

Wo der DHCP sitzt ist ja völlig egal.

Du kannst auch einen zentralen Windows-/ Linux-Server dafür nutzen und mehrere Scopes anlegen. An der Routenden Komponente wird dann das DHCP-Relay aktiviert.

Zu den ACLs:

Ist der Cisco (weiterhin) der Router für die VLANs, werden die ACLs auf IP-Ebene dort platziert. Vorteil: das Regelwerk ist etwas performanter und die Pakete müssen nicht erst über den Uplink zur pfSense

Nutzt du die pfSense als Routing-Komponente zwischen den VLANs, musst du hier die ACLs platzieren.

Vorteil, du kannst auch auf Layer4 (also Nach Ports) reglementieren. Aber es muss erst alles über den Uplink zum Switch...

Gruß

em-pie

Wo der DHCP sitzt ist ja völlig egal.

Du kannst auch einen zentralen Windows-/ Linux-Server dafür nutzen und mehrere Scopes anlegen. An der Routenden Komponente wird dann das DHCP-Relay aktiviert.

Zu den ACLs:

Ist der Cisco (weiterhin) der Router für die VLANs, werden die ACLs auf IP-Ebene dort platziert. Vorteil: das Regelwerk ist etwas performanter und die Pakete müssen nicht erst über den Uplink zur pfSense

Nutzt du die pfSense als Routing-Komponente zwischen den VLANs, musst du hier die ACLs platzieren.

Vorteil, du kannst auch auf Layer4 (also Nach Ports) reglementieren. Aber es muss erst alles über den Uplink zum Switch...

Gruß

em-pie

oder wäre es besser wenn sich die pfSense um den DHCP kümmert?

Das ist wie Kollege @em-pie bereits gesagt egal. Am besten wäre es einen zentralen DHCP Server auf einem deiner VMs laufen zu lassen, dann hast du einen zentralen Punkt für die DHCP Konfig ! Siehe dazu auch hier:Netzwerk Management Server mit Raspberry Pi

Leider teilst du auch nicht mit ob du eine Layer 3 Switching Konzept umsetzt (Routing der VLANs auf dem Switch, denn der 350er ist ein L3 Switch) oder ein reines Layer 2 Konzept (Routing auf der FW). Insofern ist das dann so oder so alles Raterei im freien Fall.

Da du derzeit den DHCP auf dem Switch betreibst gehen wir mal von einem Layer 3 VLAN Konzept aus, damit ist die Frage ob dei FW DHCP machen soll so oder so obsolet und unsinnig, denn das kann sie in einem gerouteten VLAN Konzept gar nicht, da sie keinerlei Scopes supportet. In sofern ist der ganze Thread also irgendwie obsolet....

Zitat von @148267:

Vielen Dank für eure Antworten.

Sorry das habe ich vergessen - der Switch läuft selbstverständlich im Layer 3 Mode!

Ich weiß leider nicht was ein "Scope" ist. Aber faktisch ist es offenbar so, wenn ich den Layer 3 Mode auf dem Switch anlasse, was wohl auch sinnig ist, dann kann ich ohnehin den DHCP nicht über die pfSense machen?

Ein Scope ist eine Art DHCP-Instanz. In einem Scope wird für ein Subnetz der DHCP-Bereich nebst aller Optionen definiert.Vielen Dank für eure Antworten.

Sorry das habe ich vergessen - der Switch läuft selbstverständlich im Layer 3 Mode!

Ich weiß leider nicht was ein "Scope" ist. Aber faktisch ist es offenbar so, wenn ich den Layer 3 Mode auf dem Switch anlasse, was wohl auch sinnig ist, dann kann ich ohnehin den DHCP nicht über die pfSense machen?

Die pfSense kann schon den DHCP Server für mehere VLANs spielen, wenngleich der Switch das Routing übernimmt.

Der Switch erhält für das Routing immer die .254 als IP-Adresse

An der pfSense legst du alle relevanten VLANs an, erstellt in jedem VLAN ein Interface und gibst der die IP-Adresse .253

Dann wird für jedes Interface ein DHCP-Scope angelegt und der Option "Gateway" die .254 eingetragen.

Fertig.

Schön ist zwar etwas anderes, aber unmöglich ist das nicht.

Dann macht die pfSense DHCP und der Switch das Routing und die paar Datenpakete können auch locker über einen 100Mbit-Verbindung zwischen pfSense und Switch ausgetauscht werden.

Dann wäre meine Eingangsfrage quasi aus rein technischen Aspekten schon erschlagen?!

dann kann ich ohnehin den DHCP nicht über die pfSense machen?

Laienhaft könnte man das so sagen.Was ein Scope ist erklärt doch der Link auf den obigen ISC DHCP Server Setup. Hast du vermutlich mal wieder nicht gelesen, oder ?!

Den Rest hat Kollege @em-pie ja schon erklärt.

Moin,

Hast du am Cisco die Default-Route gesetzt?

Die müsste lauten:

0.0.0.0/0 an 10.10.10.88/24

Und der Cisco benötigt auch eine IP im Netz 10.10.10.0/24

Ansonsten mal im Vorfeld von einem Client ein traceroute auf die 1.1.1.1 machen.

Achja, weil ich es von der Sophos kenne: prüfe mal, ob du für jedes VLAN-Netz noch NAT an der pfSense aktivieren musst.

Hast du am Cisco die Default-Route gesetzt?

Die müsste lauten:

0.0.0.0/0 an 10.10.10.88/24

Und der Cisco benötigt auch eine IP im Netz 10.10.10.0/24

Ansonsten mal im Vorfeld von einem Client ein traceroute auf die 1.1.1.1 machen.

Achja, weil ich es von der Sophos kenne: prüfe mal, ob du für jedes VLAN-Netz noch NAT an der pfSense aktivieren musst.

Der Port hängt bei mir im VLAN 10 wo auch viele Endgeräte aus meinem Netzwerk hängen.

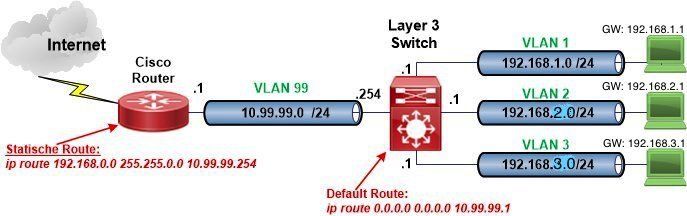

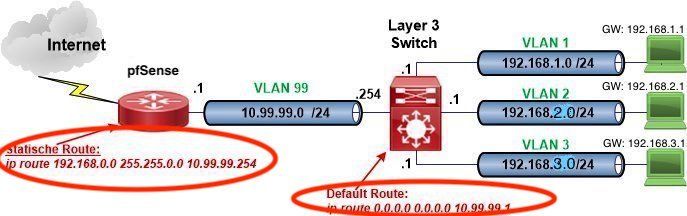

Keine gute Idee, denn den Internet Zugang sollte man immer von produktiven Netzen trennen. So hast du allen Internet Traffic in einem Produktivnetz was per se nicht falsch ist, designtechnisch aber nicht so toll.Das Layer 3 Switching Tutorial weist mit seiner Topology Zeichnung explizit darauf hin:

Nur alle Geräte außerhalb dieses VLAN´s kommen trotz DNS 10.10.10.88 nicht ins Internet.

Du hast vermutlich 2 Fehler gemacht:- Default Route im Switch: 0.0.0.0/0 auf die 10.10.0.88 vergessen einzutragen !

- Den Clients in den anderen VLAN vergessen die Switch IP als Gateway zu geben !

Hast du auch den DNS in der pfSense korrekt eingestellt ?? Siehe hier:

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

Habe ich das soweit korrekt verstanden?

Das hast du korrekt verstandenGibt es diese Tools wo ihr immer Netzwerke visualisiert irgendwo frei verfügbar?

Was denn für Tools ?? Was meinst du da ?die Teilnehmer im 10.10.10.0 er Netz ja auch nicht ins Internet kommen, weil die Anfrage ins leere laufen würde?!

Da sist richtig, denn der L3 Switch ist ja ein Router der das Next Hop Gateway kennen muss. Das macht dann seine Default Route auf den Internet Router.Logischerweise muss der Internet Router dann aber auch die Routen in die VLANs kennen damit die Rückroute klappt (Siehe Skizze oben). Ein Punkt der in L3 Konzepten auch immer mal wieder vergessen wird...

der Gateway wäre z.b. im 10.10.2.0 er Netz ja die IP die ich in der IP Configuration im Cisco Switch dem jeweiligen VLAN gegeben habe?

Das ist absolut richtig !dort kommt er nicht weiter und geht dann automatisch zur Default Route 10.10.10.88

Auch das ist richtig. Aber er kommt ja weiter weil er eben eine Default Route hat !!! 😉Im DNS habe ich lediglich Cloudflare IP´s eingetragen und meinem Switch die Adresse zum DNS gegeben

Das kann man machen ist aber mehr oder minder uninteressant bzw. nicht relevant im Netz weil es einzig und allein nur dazu dient das der Switch selber DNS Adressen auflösen kann. Also z.B. NTP Server Namen usw.Genauso könntest du dort aus die pfSense eintragen.

da dieser ja per DHCP den DNS weitergibt an meine Clients in den jeweiligen VLAN´s.

Wirklich ?! Ich, denke nein und gehe mal davon aus das du den DNS Server im Switch DHCP Setup dediziert angeben musst. Das ist dann der DNS den der Switch DHCP dann an die VLAN Clients ausgibt.Dies sollte dann IMMER die pfSense sein, denn die arbeitet als Proxy DNS mit einem Cache so das nicht alle DNS Anfragen langwierig ins Internet müssen und Wartezeiten unnötig verlängern.

Inter sollte immer die pfSense LAN IP als DNS angegeben werden und die pfSense leitet dann zentral weiter an deine Cloudflare Adressen.

Dazu solltest du zwingend darauf achten den pfSense DNS auch richtig einzustellen:

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

Ohne dieses Setup fragt die pfSense sonst immer direkt die Root DNS Server.

Cloudflare DNS supportet m.W. auch DNSSEC so das du das auch angehakt lassen kannst in der pfSense.

Ich meine so ein Tool mit dem du wie über meinem Beitrag das Netzwerk grafisch dargestellt hast.

Ahh so... Das ist kinderleicht. Dazu nimmst du Visio oder das kostenlase Draw aus dem Libreoffice Tool und dazu die kostenlosen Cisco Topology Icons:https://www.cisco.com/c/en/us/about/brand-center/network-topology-icons. ...

Wenn du Linux oder Mac User bist auch Draw aus Libreoffice oder dia oder Omnigraffle

Kommt drauf an wie der Resolver und Forwarder im DNS Setup der pfSense eingestellt sind !!

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

natürlich bei allen VLAN´s angewählt

Musst dann aber bei den ACLs im Switch aufpassen das Traffic zur 10.10.10.88 mit TCP/UDP 53 immer passieren darf bzw. muss aus den VLAN Segmenten.am Wochenende mal ausgiebig testen und berichten.

Wir sind gespannt... Zitat von @148267:

Ach etwas fiel mir gerade noch ein: Ich muss den LAN Port also die Ausgangsseite der pfSense in mein Heimnetz in dem Port am Cisco noch auf Trunk stellen und nicht auf Access, oder? Nur dann werden ja über ein Kabel alle VLAN´s geleitet, ja?

Korrekt. Zumindest, wenn du jedes VLAN an der pfSense verfügbar haben willst.Ach etwas fiel mir gerade noch ein: Ich muss den LAN Port also die Ausgangsseite der pfSense in mein Heimnetz in dem Port am Cisco noch auf Trunk stellen und nicht auf Access, oder? Nur dann werden ja über ein Kabel alle VLAN´s geleitet, ja?

Willst du es, wie oben von @aqui skizziert, über ein Transfernetz regeln, dann reicht der Typ ACCESS

Ich war der Meinung das ist etwas "simpler".

Das ist es auch. Normal musst du ja gar nichts machen. Allerdings fragt die pfSense dann hardgecodet immer die DNS Root Server IPs an und ignoriert den Uplink DNS.den LAN Port also die Ausgangsseite der pfSense in mein Heimnetz in dem Port am Cisco noch auf Trunk stellen und nicht auf Access, oder?

Nein !M.E. falsch, denn du hast dich ja entschieden ein Layer 3 Switching Konzept zu gehen, oder ?

Sprich du routest also alle VLANs auf dem L3 Switch und der routet dann alles was ins Internet geht an die FW. Dann ist die Firewall natürlich ein reiner Access Port, denn sie routet ja keine VLANs und "kennt" diese dann auch folglich nicht. Fazit: Kein Trunk

Allerdings....

Ein Gäste Segement routet man eigentlich nicht auf dem L3 Core Router. Es bekommt dort schlicht keine IP und wird dann über einen Trunk direkt an die Firewall weitergereicht und endet L3 seitig dort.

Dann brauchst du wieder einen Trunk.

Natürlich kann man das Gäste Segment auch mit einer ACL auf dem Switch blocken zu den anderen VLANs

Da kannst du die für dich schönere Variante aussuchen...

macht also alles der Cisco und die pfSense hat nur Arbeit, wenn etwas über die Default Route muss

Das ist korrekt !Den Port lasse ich daher logischerweise auf Access stehen.

Richtig !Dort befindet sich also jetzt ausschließlich die pfSense und Cisco. VLAN Config habe ich in der pfSense selbst nicht angegeben.

Alles richtig gemacht !aber ich komme ausschließlich auf die pfSense, wenn der PC mit dem ich connecten will sich auch im VLAN 2 befindet.

Typischer Anfängerfehler und wie immer die Default Route 0.0.0.0/0 Gateway: 10.10.2.2 auf dem Switch VERGESSEN !!Möglich auch das du auf der pfSense die statischen Routen in deine VLANs (Rückroute) vergessen hast

Ziel: 10.10.0.0, Maske:255.255.0.0, Gateway: 10.10.2.1 (Switch VLAN2 IP)

DAS solltest du dringenst checken !!!

Bilder ansehen und verstehen hilft !!

dass es irgendwo am Routing hackt

Hacken tut man eigentlich nur im Garten !! 😉https://www.duden.de/suchen/dudenonline/haken

Das ist mir momentan überhaupt nicht klar warum.

Wie gesagt... Ein oder beide statischen Routen vergessen !!!Auf der pfSense sind das 2 Schritte:

- Gateway IP 10.10.2.1 (Switch IP) einrichten (ACHTUNG: Haken bei "Gateway Monitoring" deaktivieren setzen, denn das Gateway Monitoring sollte abgeschaltet sein !!

- Statische Route Ziel: 10.10.0.0, Maske:255.255.0.0, Gateway: 10.10.2.1 (Switch VLAN2 IP) eintragen

das ich in der pfSense noch eine Rückroute einrichten muss

Bingo !Einfach nur einmal Tutorials WIRKLICH lesen, dann sind solche "Nachfragethreads" hier überflüssig !

Wie immer...falsches Regelwerk. 😉

Das sind so die typischen Anfängerhürden bei einer Firewall die gerne im Eifer des Gefechts übersehen werden. Du bist da scheinbar keine Ausnahme.... Deshalb ist das Regelwerk und auch das Firewall Log immer erste Anlaufstelle, denn dort kannst du immer sehen was die Firewall blockt.

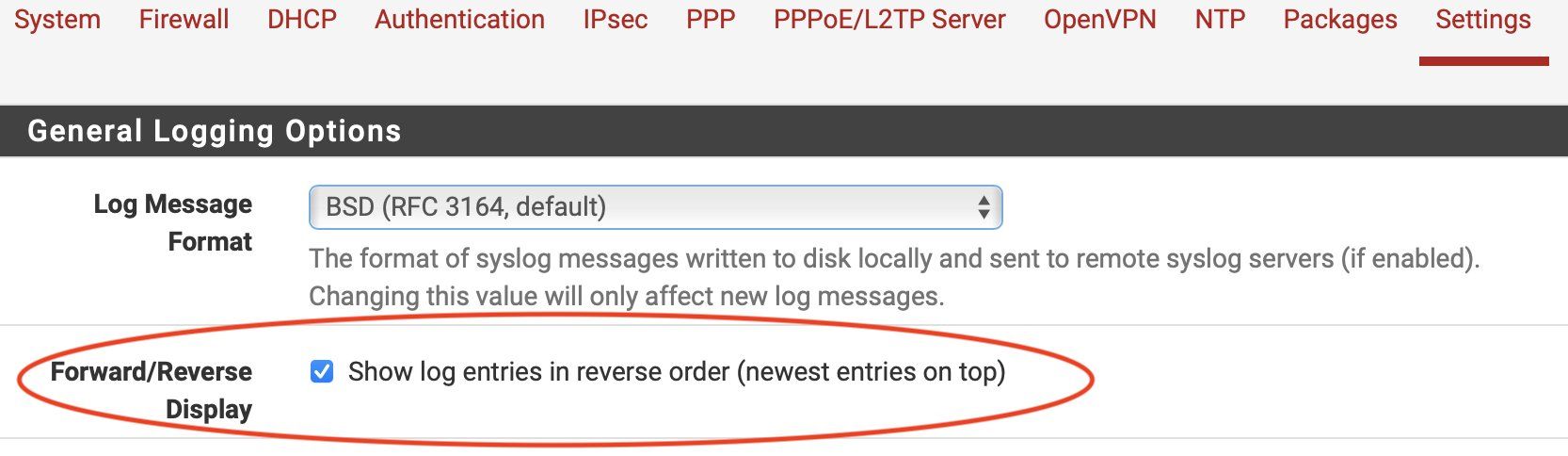

Hier ist es in den "Settings" sinnvoll die Reihenfolge auf "Reverse" zu setzen um die aktuellsten Einträge immer am Anfang zu sehen.

PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

Mit der falschen Einstellung fragt die FW nie den dir übermittelten DNS Server sondern immer die Root Server direkt. Erzeugt unnötigen Traffic und verzögert massiv die DNS Antworten.

Solltest du besser wieder korrigieren !

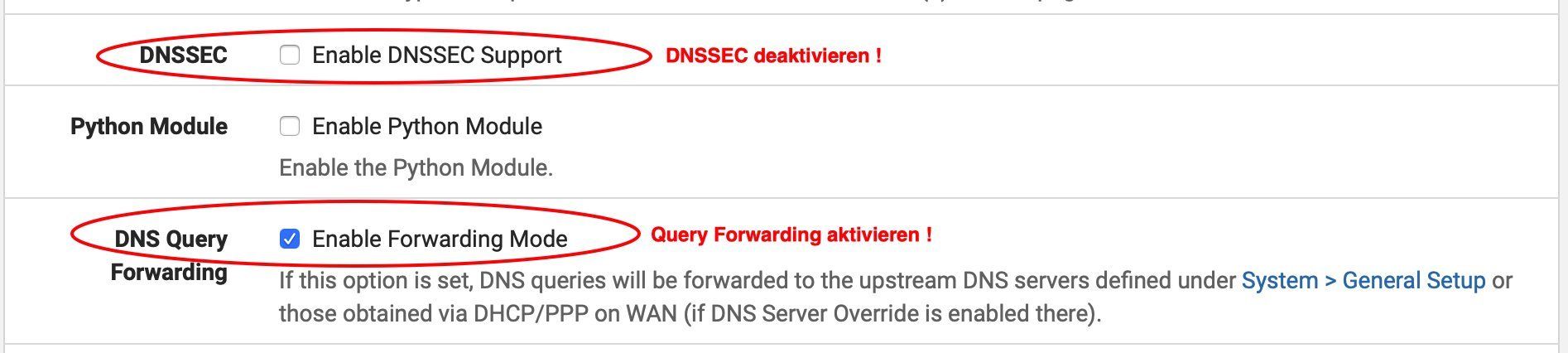

Vermutlich hast du auch hier wieder nicht richtig gelesen und vergessen den "Forward Query" zu aktivieren und/oder DNSsec zu deaktivieren.

Das sind so die typischen Anfängerhürden bei einer Firewall die gerne im Eifer des Gefechts übersehen werden. Du bist da scheinbar keine Ausnahme.... Deshalb ist das Regelwerk und auch das Firewall Log immer erste Anlaufstelle, denn dort kannst du immer sehen was die Firewall blockt.

Hier ist es in den "Settings" sinnvoll die Reihenfolge auf "Reverse" zu setzen um die aktuellsten Einträge immer am Anfang zu sehen.

Ich habe jetzt mal den Resolver abgeschaltet und den DNS Forwarder aktiviert.

Das ist FALSCH ! Guckst du hier:PfSense - web.de wird trotz aktiver "Scheunentor-Regel" blockiert

Mit der falschen Einstellung fragt die FW nie den dir übermittelten DNS Server sondern immer die Root Server direkt. Erzeugt unnötigen Traffic und verzögert massiv die DNS Antworten.

Solltest du besser wieder korrigieren !

Vermutlich hast du auch hier wieder nicht richtig gelesen und vergessen den "Forward Query" zu aktivieren und/oder DNSsec zu deaktivieren.

warum in meiner Konstellation die Standard Allow All Regeln nicht greifen?

Vermutlich hast du die 2 Grundregeln NICHT beachtet:- Regeln gelten nur INBOUND also VOM Netzwerk Draht IN das Interface hinein

- Es gilt "First match wins", sprich nach dem ersten positiven Hit im Regelwerk wird der Rest der Regeln NICHT mehr abgearbeitet. Reihenfolge zählt also.

Da du dein Regelwerk aber leider nicht gepostet hast kann man es diesbezüglich auch nicht überprüfen und eine zielführende Hilfe wird damit sehr schwer.

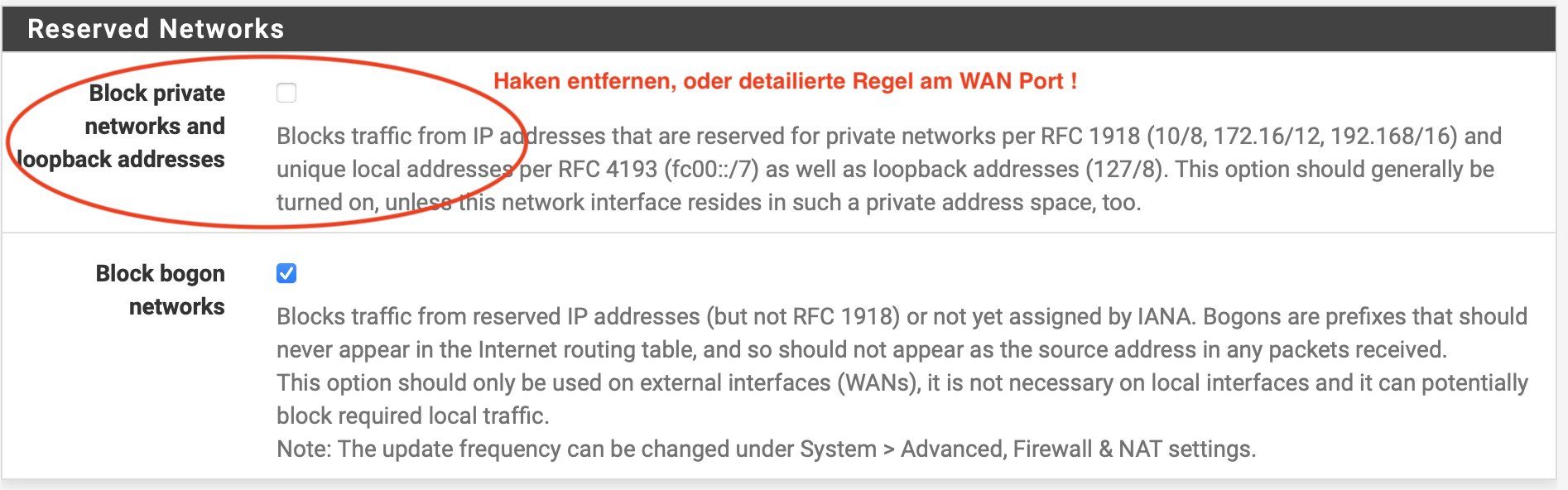

Warum muss ich das machen?

Du must es NICHT so machen, weil du die Firewall NICHT in einer WAN Port Kaskade betreibst !!!Dieser Punkt gilt ausschliesslich nur für Nutzer die VOR der Firewall am WAN Port noch einen NAT Router betreiben !

Bei dir nicht der Fall, deshalb darfst du keinesfalls die RFC 1918 IP netze am WAN Port freigeben.

Leider hast du hier wieder mal nicht das Tutorial gelesen denn das redet bei der Kaskade ausschliesslich vom "WAN Port" und NICHT vom LAN Port. Für deinen Router/L3 Switch am LAN Port gilt dieser Part also NICHT !

Am LAN Port ist ja im Default eh eine LAN zu ANY Scheunentor Regel die alles erlaubt. Es sei denn du hast diese angepasst buzw. das MUSST du zwangsweise damit am LAN Port nicht nur das LAN Port IP netz sondern auch deine VLANs durchgelassen werden.

Das hast du aber mit der größeren 16 Bit Maske die alle 10.10er Netze passieren lässt schon wunderbar gemacht !

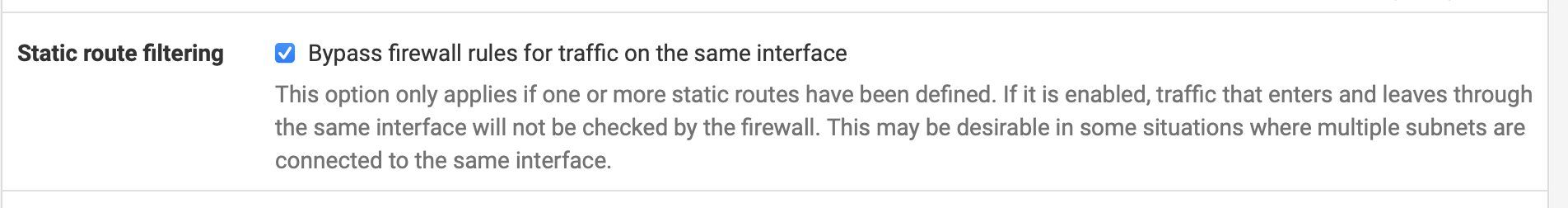

Einen wichtigen Punkt gibts da noch in den Advanced Settings unter Firewall&NAT solltest du noch den Haken setzen das lokales Routing NICHT noch extra durch die FW rennt !!

mit Lan Net ist wohl in meinem Fall nur das Subnet gemeint

Richtig !Alles mit der Absender IP 10.10.2.x

Das würde es erklären, warum die Allow all Regel in dem Fall nicht greift

Nein, das Wäre ja Quatsch, denn ALLOW ALL besagt ja wie der Name "ALL" schon sagt ALLES !!Du musst hier mal genauer hinsehen ob mit "ALL" eines deider 3 möglichen Dinge gemeint ist:

- Protokolle

- Absender IP

- Empfänger IP

Dazu sollte man erstmal in Ruhe in sich gehen und sich eine Security Policy auf einem Stück Papier aufstellen welches Netz oder Host WAS darf und das dann umsetzen.

Sehr empfehlenswert sind dann immer Aliase zu nutzen um das effizient und einfach managebar ins Regelwerk zu bringen !

dass es offenbar einen Bug im DNS gibt in Version 2.5.0.

Nein, das ist Unsinn. Außerdem ist die aktuellste Version mittlerweile die 2.5.1 !Stelle den DNS richtig ein (siehe_oben) dann funktioniert das auch fehlerfrei !

Solange ich nicht am Switch hänge geht alles normal

Du meinst du bist mit dem Client am LAN Port- DNS ist richtig gesetzt, Forwarder AUS und Resolver AN, DNSSEC ist deaktiviert und Query Firwarding aktiviert ??

- DNS Server am Clienbt ist die LAN Port IP der pfSense

- nslookup Checks mit z.B. nslookup www.heise.de laufen fehlerlos am Client ?

- Check mit ipconfig -all das der Client am L3 Switch die richtige DNS Server IP bekommen hat ! (pfSense LAN IP)

- Regelwerk sollte stimmen das DNS TCP/UDP 53 von 10.10.0.0 /16 nach ANY erlaubt sein soll ! (Erste Regel) Ist obsolet wenn die LAN Port Regel "Proto: IPv4 ANY, Source: 10.10.0.0/16, Destination: ANY, Port ANY" eingestellt ist, denn dann darf alles was aus irgendwelchen 10.10.0.0er Netzen kommt passieren.

- Checke die via PPPoE vom Provider übertragenen DNS IP Server ob diese stimmen. Unter Status --> DNS Resolver !! Und auf der pfSense selber unter Diagnostics -> DNS Lookup !

- Dann vom Client wieder nslookup Checks mit z.B. nslookup www.heise.de !

"Standard query response xxxxxxx Refused. Das ist ja wohl das Problem.

Du hast vermutlich im Resolver vergessen DNSSEC abzuschalten !!Achte darauf !!!

Und... nutze ZUERST immer die Check Funktion unter "Diagnostics -> DNS Lookup" direkt auf der pfSense um IMMER VORHER zu verifizieren das die pfSense selber sauber auflösen kann !!

Check ihrer DNS Uplink Server unter "Status --> DNS Resolver" gehört dazu !!

Scheunentor Regel abgeändert,

Alles richtig gemacht !in meinem Fall also 1.1.1.1 und 1.0.0.1 und natürlich die zugewiesenen durch den Provider?

Wenn du dich von US Diensten abhängig machen willst dann ja. Besser wären EU Dienste wenn man denn schon unbedingt externe DNS Server nutzen will.Die vom Provider dynmisch zugewiesenen überrennst du damit dann. Statische Einträge haben immer Priorität vor dynamischen welche dann nicht mehr genutzt werden.

Vielen Dank

Immer gerne ! 😉In diesem fall betrifft es mein Vigor 165 Modem.

Ein reines Modem arbeitet nur auf Layer 1 max. Layer 2 aber niemals auf dem Routing Layer 3 ! In sofern ist diese Frage ein Widerspruch in sich. Reine Modems können Prinzipen bedingt niemals routen.bekomme ich von meinem Client aus dem VLAN 10 keinen Connect auf das WebIF.

Das ist auch logisch, denk mal selber etwas nach...Modem hat 10.10.1.2 IP und hat KEIN Gateway Eintrag. Nun kommt ein IP Paket am Modem an mit einer VLAN 10 Absender IP 10.10.10.x. Das Modem muss ja nun antworten und sieht für die Rückroute ins 10er Netz in seinem IP Stack nach einem Gateway, denn es muss ja zwangsweise das .10er IP Paket an ein Gateway senden damit es in ein anderes IP Netzwerk geroutet werden kann. Simple Routing Grundlagen...

Wie sollte das deiner Meinung nach ohne ein Gateway Eintrag am Modem funktionieren ? Sieht so auch als ob es hier schon bei den einfachsten Routing Grundlagen bei dir hapert...?!!

Am besten also mal die Routing_Grundlagen hier im Forum genau lesen (besonders den "Packet Walk" !) und vor allem verstehen !!

Im Gegensatz zum Zyxel VMG Modem https://www.heise.de/select/ct/2020/15/2014807584631309753 das einen wirklichen und isolierten, reinen Management Port hat, hat das Draytek Modem dies nicht !

Der LAN 2 Port ist nicht getrennt vom LAN 1 Port und diesbezüglich ist es fatal diesen ins interne Netz zu stecken, denn damit korrumpiert man seine Security da dieser Port nicht geschützt ist.

Beim Draytek sollte man den 2ten Port also immer unbeschaltet lassen !! Man braucht ihn nicht bzw. nur rein zum Management was aber bei einem reinen Modem NICHT erforderlich ist. Was will man an einem Modem auch aktiv managen ??

Sollte es mal ein Firmware Update geben steckt man das Modem dann einfach temporär an einen Admin Rechner und macht das Update und danach wieder zurück. Fertisch.

Da der 2te Port nicht physisch getrennt ist bleibt die Beschaltung beim Draytek ein unkalkulierbares Risiko.

Will man sowas, ist das Zyxel Modem die technisch weitaus bessere Wahl !

Bitte also nicht Äpfel mit Birnen vergleichen !

Der LAN 2 Port ist nicht getrennt vom LAN 1 Port und diesbezüglich ist es fatal diesen ins interne Netz zu stecken, denn damit korrumpiert man seine Security da dieser Port nicht geschützt ist.

Beim Draytek sollte man den 2ten Port also immer unbeschaltet lassen !! Man braucht ihn nicht bzw. nur rein zum Management was aber bei einem reinen Modem NICHT erforderlich ist. Was will man an einem Modem auch aktiv managen ??

Sollte es mal ein Firmware Update geben steckt man das Modem dann einfach temporär an einen Admin Rechner und macht das Update und danach wieder zurück. Fertisch.

Da der 2te Port nicht physisch getrennt ist bleibt die Beschaltung beim Draytek ein unkalkulierbares Risiko.

Will man sowas, ist das Zyxel Modem die technisch weitaus bessere Wahl !

So wie ich das verstehe, kann der Vigor damit vom übergeordneten Netz eine Routing Tabelle anfordern

Nur wenn er nicht als reines Modem sondern als Router konfiguriert ist !! Ein Modem ist niemals aktiv am IP also Layer 3 Forwarding beteiligt. Es ist ein reiner L1 bzw. L2 Medienwandler.Bitte also nicht Äpfel mit Birnen vergleichen !

Ja, guckst du hier:

Hardware für PfSense (DualWan, DDNS, VPN)

Hardware für PfSense (DualWan, DDNS, VPN)

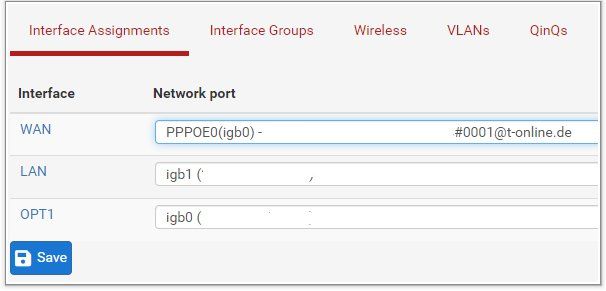

Jein. Nicht "drübersetzen" sondern druntersetzen...

Das igb0 ist ja das physische Interface auf das dein PPPoE Interface gebunden ist. Du gibst also dem igb0 selber eine IP aus dem Managemenet IP Netz des Vigors eine feste IP und gut iss. Damit kannst du die Vigor IP dann geschützt über die Firewall erreichen.

Abgesehen davon kannst du kein Gateway im Vigor oder Default Route im reinen Modem Betrieb eingeben.

Port 1 und 2 sind beim Vigor intern immer im gleichen IP Netz da sie dort nur per Layer 2 Bridging verbunden sind. Es findet also keine wirklich physische Trennung des Management Ports statt wie z.B. auf dem Zyxel Modem.

Bedeutet dann auch das du das gesamte Internet ungeschützt auch automatisch immer auf dem 2ten Port hast.

Ob man sich dann sowas einfach mal mit einer Patchstrippe ins interne Netzwerk hängt musst du selbst entscheiden. Wenn du mit so einer gravierenden Sicherheitslücke leben kannst...nur zu !

Das igb0 ist ja das physische Interface auf das dein PPPoE Interface gebunden ist. Du gibst also dem igb0 selber eine IP aus dem Managemenet IP Netz des Vigors eine feste IP und gut iss. Damit kannst du die Vigor IP dann geschützt über die Firewall erreichen.

Ich muss ja dann sicherlich auch noch irgendwo was am Routing einstellen?!

Nein ! Denke doch mal selber etwas nach. Du machst doch NAT am WAN Port. Sprich die FW setz alles um auf ihre Absender IP am WAN. Der Vigor "sieht" also IP technisch immer nur die Absender IP des igb0 was ja in seinem eigenen IP Netz ist. Roting ist also nicht nötig.Abgesehen davon kannst du kein Gateway im Vigor oder Default Route im reinen Modem Betrieb eingeben.

Und wo ist dann der Vorteil gegenüber der Lösung, den 2. Port dafür zu nutzen

Das beantwortet schon der gesunde Menschenverstand... Port 1 und 2 sind beim Vigor intern immer im gleichen IP Netz da sie dort nur per Layer 2 Bridging verbunden sind. Es findet also keine wirklich physische Trennung des Management Ports statt wie z.B. auf dem Zyxel Modem.

Bedeutet dann auch das du das gesamte Internet ungeschützt auch automatisch immer auf dem 2ten Port hast.

Ob man sich dann sowas einfach mal mit einer Patchstrippe ins interne Netzwerk hängt musst du selbst entscheiden. Wenn du mit so einer gravierenden Sicherheitslücke leben kannst...nur zu !

Moin,

habe die letzten 10-15 Posts nicht ganz verfolgt, aber zu deiner letzten Frage

ich tippe, dass in der pfSense noch eine Firewall-Regel fehlt, die es erlaubt, vom 10.10.10.0/24 auf die 192.168.1.99 zu gehen.

Prüfen kannst du das, in dem du

a) vom Client aus ein tracert 192.168.1.99 machst und

b) an der pfSense mal schaust, ob der Zugriff "irgendwo" protokolliert wird.

habe die letzten 10-15 Posts nicht ganz verfolgt, aber zu deiner letzten Frage

Wo muss ich dem das noch sagen, dass er diese IP auf dem OPT1 Interface findet damit ich aus meinem LAN Netz immer auf den Vigor komme?

ich tippe, dass in der pfSense noch eine Firewall-Regel fehlt, die es erlaubt, vom 10.10.10.0/24 auf die 192.168.1.99 zu gehen.

Prüfen kannst du das, in dem du

a) vom Client aus ein tracert 192.168.1.99 machst und

b) an der pfSense mal schaust, ob der Zugriff "irgendwo" protokolliert wird.

Ist ja auch klar.

Nein, das ist Unsinn, denn du verkennst dabei das am idg0 (WAN Port) ja NAT gemacht wird. Adress Translation also auf die dortige 192.168.1.99 IP. Der Vigor "sieht" also gar nichts von einer 10er IP Adresse und denkt durchs NAT der Absender ist im gleichen IP Netz. Fazit: Etwas Nachdenken über den Packet Flow kann immer helfen ! ich tippe, dass in der pfSense noch eine Firewall-Regel fehlt

Kollege @em-pie hat hier Recht. Genauso ist es...Am WAN Port werden im Default immer die RFC 1918 IP Netze geblockt zu denen natürlich auch das 192.168.1er Netz gehört. Ein Blick in das Firewall Log hätte das auch gezeigt.

Um jetzt nicht gleich die Schrotschuss Lösung zu nehmen und global alle RFC 1918 IP Netze zu erlauben (Haken unten am WAN Interface) reicht es dort eine "Erlauben" Regel für die Hostadresse 192.168.1.1 einzurichten. Gewusst wie...

192.168.1.99 ansprechen kann? Mit der 192.168.1.1 wird ja aus dem LAN raus nix gefunden.

Das geht auch nicht !Wenn du am LAN schon das 192.168.1.0er Netz hast darfst du am WAN Port ja nicht auch das das .1.0er Netz haben. Lernt man in der Grundschule das IP Netze einzigartig sein müssen.

Wie sollte die FW als Router dann auch routen können ?? Sie würde ja die .1.99 immer im lokalen LAN vermuten und niemals via WAN Port gehen. Deshalb sieht man auch nix im Log.

Die Mgmt IP des Vigor bzw. WAN IP darf NICHT im 192.168.1er Netz liegen was gleich dem LAN Netz ist !

Wähle ein anderes ungenutztes RFC 1918 IP Netz dafür, dann klappt das auch sofort.

Wäre das Zyxel VMG3006 die einzige mögliche und damit beste Wahl?

Es gibt noch andere die diese Option eines physisch vollkommen getrennten Management Interface Ports auch haben.Das ist eben der Vorteil des Zyxel das hier der Port wirklich physisch vollkommen getrennt ist und keine gefährliche Backdoor darstellt wie der kombinierte zweite Port des Vigor sollte man den an der Firewall vorbei parallel noch ins lokale Netz stecken.

Will man also zwingend immer auch diese permante, lokale Überwachung des Modems wäre es die bessere Wahl.

Aber man kann auch das Management eines Vigors ebenso problemlos normal über den WAN Port erreichen an das es angeschlossen ist. Siehe HIER !

Es ist lediglich das pfSense WAN Port Setup etwas anzupassen !

Aus welchem Subnetz wird denn schlussendlich auf den Vigor zugegriffen?

Wenn keine NAT Regeln für diese Kommunikation angelegt sind, muss zwingend eine Route auf das zu greifende Subnetz auf dem Vigor angelegt werden.

Hier gibt es allerdings bei der neuen Firmware ein Problem. Dieser Menüpunkt ist nicht mehr verfügbar. Ggf. Ließe sich dies nur über die console einrichten.

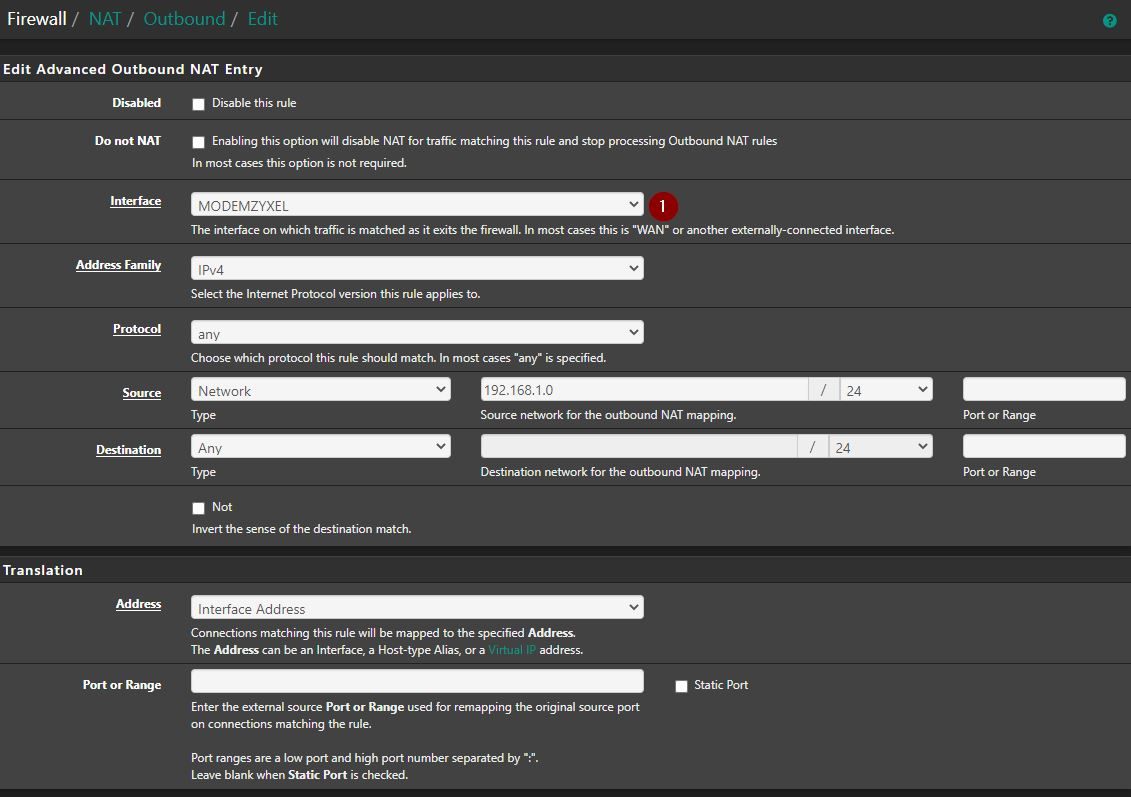

Ich schlage daher vor eine NAT Regel auf der Sense anzulegen. Wenn es hier Probleme gibt, kann ich einen Screenshot beisteuern.

Nebenbei, es müssen nachher zwei logische Interface auf der Schnittstelle der Sense angelegt sein solange der Vigor im Bridge Mode betrieben werden soll.

Ich lese mir gleich den ganze Beitrag hier nochmal durch.

Wenn keine NAT Regeln für diese Kommunikation angelegt sind, muss zwingend eine Route auf das zu greifende Subnetz auf dem Vigor angelegt werden.

Hier gibt es allerdings bei der neuen Firmware ein Problem. Dieser Menüpunkt ist nicht mehr verfügbar. Ggf. Ließe sich dies nur über die console einrichten.

Ich schlage daher vor eine NAT Regel auf der Sense anzulegen. Wenn es hier Probleme gibt, kann ich einen Screenshot beisteuern.

Nebenbei, es müssen nachher zwei logische Interface auf der Schnittstelle der Sense angelegt sein solange der Vigor im Bridge Mode betrieben werden soll.

Ich lese mir gleich den ganze Beitrag hier nochmal durch.

Moin,

Also, nachdem ich jetzt alle Beträge hier gelesen habe mal ein paar Punkte die ich kurz aufgreifen möchte.

Im ersten step wolltest du das Route über den L3 Switch laufen lassen. Hier war soweit alles richtig, bis auf das die Sense anscheint keine Routen auf die Netze hinter dem L3 Switch kannte. Diese hätte ergänzt werden müssen und das ganze hätte funktioniert. Korrigiert mich, falls dies doch schon oben irgend wo erwähnt wurde.

Der zweite Punkt ist der für das Management des Vigors.

Früher ließen sich tatsächlich die Route auf das Netz hinter der Sense am Vigor selbst eintragen. Möglicherweise ist das in den letzen Monaten wieder reingepatch worden. Denn diese Funktion gab es in der grafischen Oberfläche in der letzten Version hier bei mir nicht mehr.

Alternativ wie schon erwähnt einfach eine NAT rule an der Sense anlegen. Als Source Subnetz entweder jedes Netz, welches Zugriff auf den Vigor braucht, einzeln oder per Supernetting mit einer größeren Maske. Anbei ein Beispiel für so eine NAT Rule:

1. Interface des Management/Transfer Netzes zu dem Vigor

Mit dieser simplen NAT Rule kannst du dann auf das Interface vom Vigor zugreifen.

Sollte noch irgend was nicht funktionieren und ich es bisher übersehen habe, fass das Thema dann bitte hier nochmal kurz zusammen.

Gruß

Spirit

Also, nachdem ich jetzt alle Beträge hier gelesen habe mal ein paar Punkte die ich kurz aufgreifen möchte.

Im ersten step wolltest du das Route über den L3 Switch laufen lassen. Hier war soweit alles richtig, bis auf das die Sense anscheint keine Routen auf die Netze hinter dem L3 Switch kannte. Diese hätte ergänzt werden müssen und das ganze hätte funktioniert. Korrigiert mich, falls dies doch schon oben irgend wo erwähnt wurde.

Der zweite Punkt ist der für das Management des Vigors.

Früher ließen sich tatsächlich die Route auf das Netz hinter der Sense am Vigor selbst eintragen. Möglicherweise ist das in den letzen Monaten wieder reingepatch worden. Denn diese Funktion gab es in der grafischen Oberfläche in der letzten Version hier bei mir nicht mehr.

Alternativ wie schon erwähnt einfach eine NAT rule an der Sense anlegen. Als Source Subnetz entweder jedes Netz, welches Zugriff auf den Vigor braucht, einzeln oder per Supernetting mit einer größeren Maske. Anbei ein Beispiel für so eine NAT Rule:

1. Interface des Management/Transfer Netzes zu dem Vigor

Mit dieser simplen NAT Rule kannst du dann auf das Interface vom Vigor zugreifen.

Sollte noch irgend was nicht funktionieren und ich es bisher übersehen habe, fass das Thema dann bitte hier nochmal kurz zusammen.

Gruß

Spirit

Wenn dir das englische nicht ganz fremd ist, hilft das PfSense-Book weiter:

https://docs.netgate.com/pfsense/en/latest/nat/outbound.html

Dieses kannst du auch ohne Probleme herunter laden. Dort ist so ziemlich alles beschrieben.

Ansonsten kannst du die Beiträge hier ja als "zur Lösung beigetragen" markieren.

https://docs.netgate.com/pfsense/en/latest/nat/outbound.html

Dieses kannst du auch ohne Probleme herunter laden. Dort ist so ziemlich alles beschrieben.

Ansonsten kannst du die Beiträge hier ja als "zur Lösung beigetragen" markieren.