Site2Site (involviert: VPN-Router, Fritz, DualWan Router)

Hi Leute,

ich bin Lichtjahre davon entfernt, um mich als ein Profi bezeichnen zu können. Ich habe bereits etliche Versuche erfolglos unternommen und habe genug Motivation, es weiter zu versuchen. Doch bevor ich weitere etliche Stunden mit der Recherche nach einer Möglichkeit und den richtigen Einstellungen verbringe, bitte ich euch lediglich um Beantwortung einer Frage. Lohnt es sich überhaupt bei folgendem Szenario?

Site A: D-Link DI-804HV VPN Router mit fester IP -> 111.222.333.444/30. Dahinter ein Netzwerk ->192.168.1.0/24

Site B: FritzBox mit DynDNS -> Ports 500,1194,1701,4500,10000 weiter geleitet zum TP-Link ER6020 an WAN2 ->192.168.178.2. Dahinter ein Netzwerk -> 192.168.2.0/24.

Also:

192.168.1.0 <- 111.222.333.444 <-> dyndns -> 192.168.178.2 -> 192.168.2.0

Bekommt man hier ein Site2Site überhaupt hin? Wenn ja, dann werde ich es weiter versuchen. Wenn nicht, dann probiere ich es mit OPNSense. Die Einstellungsmöglichkeiten haben mich erschlagen, aber es gibt genug Anleitungen.

Tja, ich hoffe dass es geht, denn mit OPNSense möchte ich mich zunächst noch nicht befassen (mir läuft es eiskalt den Rücken runter, wenn ich da die VPN-Einstellungen sehe).

na dann erfrischende Grüße aus Berlin.

mradic

ich bin Lichtjahre davon entfernt, um mich als ein Profi bezeichnen zu können. Ich habe bereits etliche Versuche erfolglos unternommen und habe genug Motivation, es weiter zu versuchen. Doch bevor ich weitere etliche Stunden mit der Recherche nach einer Möglichkeit und den richtigen Einstellungen verbringe, bitte ich euch lediglich um Beantwortung einer Frage. Lohnt es sich überhaupt bei folgendem Szenario?

Site A: D-Link DI-804HV VPN Router mit fester IP -> 111.222.333.444/30. Dahinter ein Netzwerk ->192.168.1.0/24

Site B: FritzBox mit DynDNS -> Ports 500,1194,1701,4500,10000 weiter geleitet zum TP-Link ER6020 an WAN2 ->192.168.178.2. Dahinter ein Netzwerk -> 192.168.2.0/24.

Also:

192.168.1.0 <- 111.222.333.444 <-> dyndns -> 192.168.178.2 -> 192.168.2.0

Bekommt man hier ein Site2Site überhaupt hin? Wenn ja, dann werde ich es weiter versuchen. Wenn nicht, dann probiere ich es mit OPNSense. Die Einstellungsmöglichkeiten haben mich erschlagen, aber es gibt genug Anleitungen.

Tja, ich hoffe dass es geht, denn mit OPNSense möchte ich mich zunächst noch nicht befassen (mir läuft es eiskalt den Rücken runter, wenn ich da die VPN-Einstellungen sehe).

na dann erfrischende Grüße aus Berlin.

mradic

Please also mark the comments that contributed to the solution of the article

Content-Key: 666700

Url: https://administrator.de/contentid/666700

Printed on: April 20, 2024 at 12:04 o'clock

7 Comments

Latest comment

Technisch ist es sicher möglich, da beide IPSec können, aber wenn du bisher keine tiefergehenden Erfahrungen mit IPSec gemacht hast, ist das, was du vorhast, als sehr frustrierend einzustufen.

IPSec, insbesondere mit IKEv1, was bei dir zwingend nötig ist, aufgrund der Technik, ist schon bei identischer Technik auf beiden Seiten für Anfänger eine Herausforderung. Du hast unterschiedliche Technik auf beiden Seiten, die vermutlich auch noch unterschiedliche Begrifflichkeiten verwendet und noch zwei extra Hürden drin (einen NAT-Router vor dem eigentlichen VPN-Gateway und eine Seite mit dynamischer IP-Adresse).

Auch solltest du dringend die Gerätewahl überdenken, da insbesondere der D-Link eine extreme Sicherheitsgefahr darstellt. Ich hoffe, dass dir bewusst ist, dass das Gerät seit 2009 kein Firmwareupdate mehr erhalten hat und du damit grob fahrlässig handelst. Beim TP-Link sieht es nicht anders aus, je nach Hardwareversion ist das Gerät seit 2015 eine Gefahr oder gerade frisch (2020) erst aus dem Support gefallen.

Selbst ich, der tagtäglich mit IPSec zu tun hat, müsste vermutlich etliche Stunden an Zeit in die Geräte einbringen, um erstmal die Gemeinsamkeiten der beiden Geräte zu finden.

Wenn dir die opnSense da schon Kopfschmerzen bereitet, solltest du damit auch nicht direkt einen Test in der Produktion machen. Am besten nimmst du erstmal zwei Fritzboxen, nicht das idealste, aber man kommt ziemlich schnell zum Ziel. Mit meiner bevorzugten Marke LANCOM wärst du vermutlich auch tagelang beschäftigt.

Das ist meine persönliche Einschätzung zu dem, was du beschrieben hast und nur eine Empfehlung.

IPSec, insbesondere mit IKEv1, was bei dir zwingend nötig ist, aufgrund der Technik, ist schon bei identischer Technik auf beiden Seiten für Anfänger eine Herausforderung. Du hast unterschiedliche Technik auf beiden Seiten, die vermutlich auch noch unterschiedliche Begrifflichkeiten verwendet und noch zwei extra Hürden drin (einen NAT-Router vor dem eigentlichen VPN-Gateway und eine Seite mit dynamischer IP-Adresse).

Auch solltest du dringend die Gerätewahl überdenken, da insbesondere der D-Link eine extreme Sicherheitsgefahr darstellt. Ich hoffe, dass dir bewusst ist, dass das Gerät seit 2009 kein Firmwareupdate mehr erhalten hat und du damit grob fahrlässig handelst. Beim TP-Link sieht es nicht anders aus, je nach Hardwareversion ist das Gerät seit 2015 eine Gefahr oder gerade frisch (2020) erst aus dem Support gefallen.

Selbst ich, der tagtäglich mit IPSec zu tun hat, müsste vermutlich etliche Stunden an Zeit in die Geräte einbringen, um erstmal die Gemeinsamkeiten der beiden Geräte zu finden.

Wenn dir die opnSense da schon Kopfschmerzen bereitet, solltest du damit auch nicht direkt einen Test in der Produktion machen. Am besten nimmst du erstmal zwei Fritzboxen, nicht das idealste, aber man kommt ziemlich schnell zum Ziel. Mit meiner bevorzugten Marke LANCOM wärst du vermutlich auch tagelang beschäftigt.

Das ist meine persönliche Einschätzung zu dem, was du beschrieben hast und nur eine Empfehlung.

Bekommt man hier ein Site2Site überhaupt hin?

Ja, das klappt problemlos !Allerdings ist beim Gegenüber der FritzBox zwingend zu beachten das die FB maximal AES 256, SHA1, DH-Group 2 und nur den Agressive Mode supportet. Das ist beim D-Link DI-804HV VPN Setup in jedem Falle zu beachten für die Phase 1 und Phase 2 Settings im IPsec VPN.

Solltest du hier immer den Main Mode aktiviert haben wird der Tunnelaufbau logischerweise immer scheitern denn die FB akzeptiert nur Aggressve Mode Verbindungen.

Sieht dir dazu auch die IPsec Setups in einigen diese Sito to Site VPNs mit gemischter Hardware an:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

@aqui: Der Tunnel soll nicht gegen die FBox laufen sondern gegen den TP-Link.

Mainmode würde in dieser Konstruktion eh nicht funktionieren, weil eine Seite eine dynamische IP hat, Main Mode benötigt aber entweder Zertifikate oder, wenn es per PSK laufen soll, zwei statische IPs.

Ich habe ja geschrieben, technisch möglich, aber nicht sinnvoll aufgrund der Hardwaregegebenheiten und insbesondere weil es ein Risiko darstellt, seit 12 Jahren ungepflegte Hardware zu betreiben.

Mainmode würde in dieser Konstruktion eh nicht funktionieren, weil eine Seite eine dynamische IP hat, Main Mode benötigt aber entweder Zertifikate oder, wenn es per PSK laufen soll, zwei statische IPs.

Ich habe ja geschrieben, technisch möglich, aber nicht sinnvoll aufgrund der Hardwaregegebenheiten und insbesondere weil es ein Risiko darstellt, seit 12 Jahren ungepflegte Hardware zu betreiben.

OK, sorry, das hatte ich im Eifer des Gefechts in den falschen Hals bekommen.

Dann ist aber die Port Weiterleitung des TO auch falsch bzw. fehlerhaft !! Er schreibt

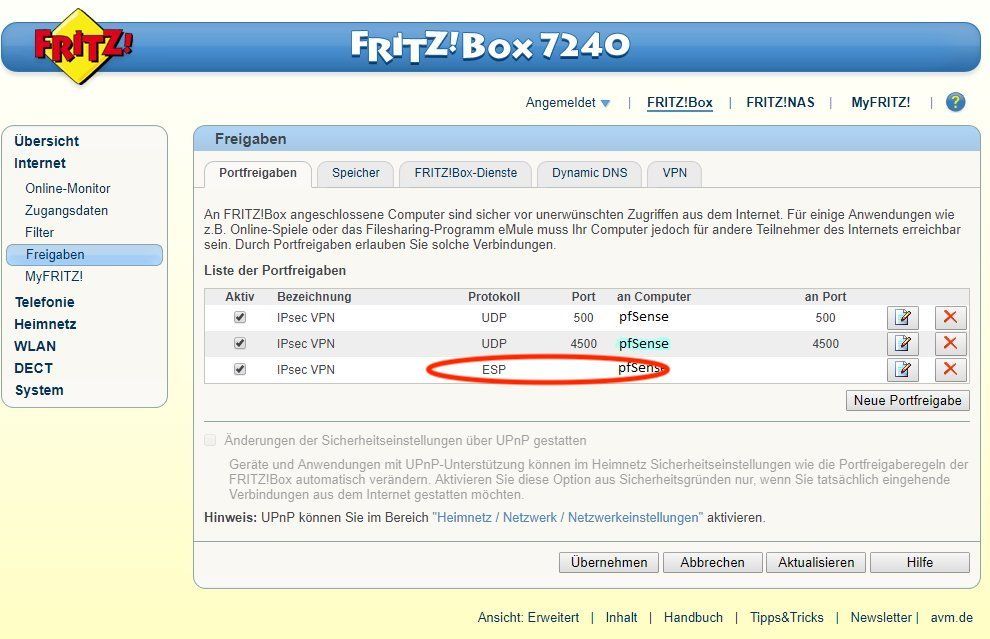

Sehr viel fataler ist das der TO das ESP Protokoll dann vergessen hat !

Wir raten hier ja mal im freien Fall das er ein IPsec VPN betreibt oder betreiben will. Obwohl... mit dem OpenVPN Protokoll Port auch anderes denkbar wäre und es hier eher freie Raterei ist um welches der zahllosen VPN Protokolle es denn nun wirklich geht.

Sollte es also IPsec sein musst die FB UDP 500, 4500 und ESP forwarden:

Siehe dazu auch die Details zurm Thema Router_Kaskade.

Das geht aber auch nur dann wenn in der davor kaskadierten FB alles was mit VPN zu tun hat deaktiviert ist. Ansonsten blockiert sie jegliches IPsec Forwarding da sie ja auch selber aktiver IPsec VPN Server ist oder sein kann. Trotz aktiviertem Port Forwarding. Hier gilt es also auzupassen.

Dann ist aber die Port Weiterleitung des TO auch falsch bzw. fehlerhaft !! Er schreibt

FritzBox mit DynDNS -> Ports 500,1194,1701,4500,1000

Das ist etwas laienhaft weil die Protokollangabe fehlt ob das UDP oder TCP ist. Es sollte UDP sein jedenfalls was die für IPsec relevanten Ports UDP 500, 4500 anbetrifft. UDP 1194 ist kompletter Unsinn, denn das ist OpenVPN und hat mit IPsec bekanntlich nicht das Geringste zu tun. Ebenso 1701. Das wäre wenn überhaupt dann TCP und gehört zum L2TP VPN. Sieht also eher nach hilflosem Schrottschuß denn zielgerichteter Konfig aus... Sehr viel fataler ist das der TO das ESP Protokoll dann vergessen hat !

Wir raten hier ja mal im freien Fall das er ein IPsec VPN betreibt oder betreiben will. Obwohl... mit dem OpenVPN Protokoll Port auch anderes denkbar wäre und es hier eher freie Raterei ist um welches der zahllosen VPN Protokolle es denn nun wirklich geht.

Sollte es also IPsec sein musst die FB UDP 500, 4500 und ESP forwarden:

Siehe dazu auch die Details zurm Thema Router_Kaskade.

Das geht aber auch nur dann wenn in der davor kaskadierten FB alles was mit VPN zu tun hat deaktiviert ist. Ansonsten blockiert sie jegliches IPsec Forwarding da sie ja auch selber aktiver IPsec VPN Server ist oder sein kann. Trotz aktiviertem Port Forwarding. Hier gilt es also auzupassen.

Und dannach dann nicht vergessen den Thread zu schliessen...

How can I mark a post as solved?

How can I mark a post as solved?