Routing und RAS IP-Sec Verbindung zu bzw. von einer Fritz!Box

Hallo Zusammen,

ich hoffe ich bin in diesem Bereich richtig!

Ich bin heute auf die Idee gekommen, eine Fritz!Box 7170 über das interne Tool via VPN IP-Sec ohne Zertifikat an einem Server mit Routing und RAS Server 2003 (VPN-Gateway) anzubinden. Es geht mir dabei um ein Lan zu Lan Zenario! Der Kunde kommt einfach nicht klar mit den ständigen Einwählen wenn er das und jenes machen will! Also dachte ich mir, Er hat ne Fritz!Box 7170. OK so weit so gut!

Von einer Fritz!Box zu Fritz!Box ist ja auch Kinderk.....

Aber wie mache ich das den von einer Fritz!Box zu einem Windows-2008R2? Bzw. jetzt im Test zu einem 2003 SP II mit Routing und RAS ohne Zertifikate als PSK!

Was ich schon mal rausgefunden habe ist, dass ich den Servern erst mal das laufen beibringen muss! Hier muss ich wohl folgendes ändern:

2003

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec]

"AssumeUDPEncapsulationContextOnSendRule"=dword:00000002

2008

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent]

"AssumeUDPEncapsulationContextOnSendRule"=dword:00000002

Server Neustart und dann klappt das wohl mit IP-Sec

Jetzt habe ich die Konfigdatei Script, was muss ich da ändern, damit die Verbindung klappt?:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "server.de";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "server.de";

localid {

fqdn = "kunde.de";

}

remoteid {

fqdn = "server.de";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "password";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.2.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.2.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

Ich meine, wenn ich zu kopliziert bin, dann bin ich mit jeden anderen Weg einverstanden, solange es ein Weg gibt, dass ich der Fritz!Box und dem Server klar mache, dass die Quatschen

Danke für euere Hilfe!

ich hoffe ich bin in diesem Bereich richtig!

Ich bin heute auf die Idee gekommen, eine Fritz!Box 7170 über das interne Tool via VPN IP-Sec ohne Zertifikat an einem Server mit Routing und RAS Server 2003 (VPN-Gateway) anzubinden. Es geht mir dabei um ein Lan zu Lan Zenario! Der Kunde kommt einfach nicht klar mit den ständigen Einwählen wenn er das und jenes machen will! Also dachte ich mir, Er hat ne Fritz!Box 7170. OK so weit so gut!

Von einer Fritz!Box zu Fritz!Box ist ja auch Kinderk.....

Aber wie mache ich das den von einer Fritz!Box zu einem Windows-2008R2? Bzw. jetzt im Test zu einem 2003 SP II mit Routing und RAS ohne Zertifikate als PSK!

Was ich schon mal rausgefunden habe ist, dass ich den Servern erst mal das laufen beibringen muss! Hier muss ich wohl folgendes ändern:

2003

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec]

"AssumeUDPEncapsulationContextOnSendRule"=dword:00000002

2008

[HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent]

"AssumeUDPEncapsulationContextOnSendRule"=dword:00000002

Server Neustart und dann klappt das wohl mit IP-Sec

Jetzt habe ich die Konfigdatei Script, was muss ich da ändern, damit die Verbindung klappt?:

vpncfg {

connections {

enabled = yes;

conn_type = conntype_lan;

name = "server.de";

always_renew = no;

reject_not_encrypted = no;

dont_filter_netbios = yes;

localip = 0.0.0.0;

local_virtualip = 0.0.0.0;

remoteip = 0.0.0.0;

remote_virtualip = 0.0.0.0;

remotehostname = "server.de";

localid {

fqdn = "kunde.de";

}

remoteid {

fqdn = "server.de";

}

mode = phase1_mode_aggressive;

phase1ss = "all/all/all";

keytype = connkeytype_pre_shared;

key = "password";

cert_do_server_auth = no;

use_nat_t = yes;

use_xauth = no;

use_cfgmode = no;

phase2localid {

ipnet {

ipaddr = 192.168.1.0;

mask = 255.255.255.0;

}

}

phase2remoteid {

ipnet {

ipaddr = 192.168.2.0;

mask = 255.255.255.0;

}

}

phase2ss = "esp-all-all/ah-none/comp-all/pfs";

accesslist = "permit ip any 192.168.2.0 255.255.255.0";

}

ike_forward_rules = "udp 0.0.0.0:500 0.0.0.0:500",

"udp 0.0.0.0:4500 0.0.0.0:4500";

}

Ich meine, wenn ich zu kopliziert bin, dann bin ich mit jeden anderen Weg einverstanden, solange es ein Weg gibt, dass ich der Fritz!Box und dem Server klar mache, dass die Quatschen

Danke für euere Hilfe!

Please also mark the comments that contributed to the solution of the article

Content-Key: 175810

Url: https://administrator.de/contentid/175810

Printed on: April 18, 2024 at 12:04 o'clock

10 Comments

Latest comment

Wenn der Server wirklich natives IPsec spricht (das benötigt die FB !) also kein L2TP (das kann die FB nicht !) dann stellt sich die Frage WIE der Server am Internet hängt. Leider keinerlei Infos dazu von dir so das wir raten müssen

Wenn ein NAT Router dazwischen ist musst du IPsec forwarden dort. Auch wenn der Server direkt am Internet hängt (was wir alle hier mal nicht hoffen...) dann muss die interne Firewall das zulassen.

Erst wenn diese Voraussetzungen wirklich gegeben sind kann man weitermachen.

Einfacher ist es aber 2 FBs zu nutzen oder einen VPN Router zu nehmen der PPTP versteht (Draytek z.B.) dann sind es 3 Mausklicks auf dem Server und dem Router und der Tunnel steht.

Wenn ein NAT Router dazwischen ist musst du IPsec forwarden dort. Auch wenn der Server direkt am Internet hängt (was wir alle hier mal nicht hoffen...) dann muss die interne Firewall das zulassen.

Erst wenn diese Voraussetzungen wirklich gegeben sind kann man weitermachen.

Einfacher ist es aber 2 FBs zu nutzen oder einen VPN Router zu nehmen der PPTP versteht (Draytek z.B.) dann sind es 3 Mausklicks auf dem Server und dem Router und der Tunnel steht.

Feste IP ? Was für eine, öffentlich oder RFC 1918 (Private IP). Ist ein NAT Router dazwischen ?

Wenn dem so ist musst du erstmal UDP 500, UDP 4500 und das ESP Protokoll (IP Nummer 50) auf die Server IP forwarden, sonst geht gar nix !

Bist du wirklich sicher das der Server native IPsec kann ?? Normalerweise kann ein Winblows Server das von Haus aus nicht und benötigt einen Client wie z.. den Shrew Client http://www.shrew.net/

Wenn dem so ist musst du erstmal UDP 500, UDP 4500 und das ESP Protokoll (IP Nummer 50) auf die Server IP forwarden, sonst geht gar nix !

Bist du wirklich sicher das der Server native IPsec kann ?? Normalerweise kann ein Winblows Server das von Haus aus nicht und benötigt einen Client wie z.. den Shrew Client http://www.shrew.net/

..."Also ob öffentliche oder RFC ist ne gute Frage? "

Dazu solltest du dir das hier mal durchlesen:

http://de.wikipedia.org/wiki/Private_IP-Adresse

Denek mal das du dir die Frage dann wohl selber beantworten kannst....?!

Wenns an solchen simplen Grundlagen im IP Wissen schon scheitert sieht der weitere Weg steinig aus...

"...und die Klemmen wir zwischen den Server und Switch, dann verpasse ich der FB die Adresse des Server und sage Internet über LAN1 uns gut ist! "

Eigentlich die richtige Idee und der richtige Weg !!

Vermutlich hast du aber nicht bedacht das das RZ auch nochmal NAT am Switch zum Internet macht du also doppeltes NAT machst.

Niemals wird das RZ ja eine öffentliche Internet IP Adresse am Switch haben.

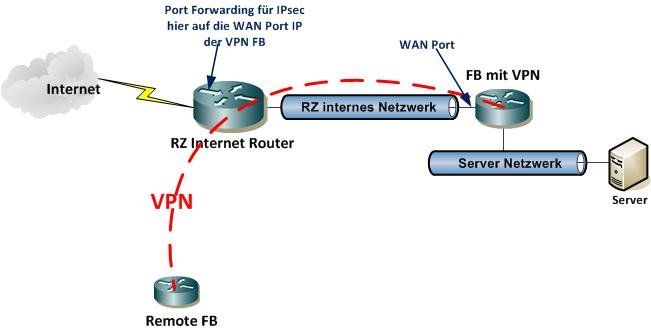

Klar das dann NAT und VPN tot ist, denn du musst am RZ Eingangsrouter ein VPN Port Forwarding auf deine zugeschickte FB machen logischerweise !!

Ein neuer Gedankenganz ist also vollkommen überflüssig und lässt sich problemlos mit diesem Szenario realisieren. Siehe hier:

http://www.avm.de/de/Service/Service-Portale/Service-Portal/VPN_Praxis_ ...

Klar das der PPTP Vorschlag dann auch nix bringt aber der muss ja auch gar nicht sein !! Mit deiner FB im RZ ist ja alles gut !

So müsste das aussehen dort damit es funktioniert !:

Grundlagen dazu siehe auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Dazu solltest du dir das hier mal durchlesen:

http://de.wikipedia.org/wiki/Private_IP-Adresse

Denek mal das du dir die Frage dann wohl selber beantworten kannst....?!

Wenns an solchen simplen Grundlagen im IP Wissen schon scheitert sieht der weitere Weg steinig aus...

"...und die Klemmen wir zwischen den Server und Switch, dann verpasse ich der FB die Adresse des Server und sage Internet über LAN1 uns gut ist! "

Eigentlich die richtige Idee und der richtige Weg !!

Vermutlich hast du aber nicht bedacht das das RZ auch nochmal NAT am Switch zum Internet macht du also doppeltes NAT machst.

Niemals wird das RZ ja eine öffentliche Internet IP Adresse am Switch haben.

Klar das dann NAT und VPN tot ist, denn du musst am RZ Eingangsrouter ein VPN Port Forwarding auf deine zugeschickte FB machen logischerweise !!

Ein neuer Gedankenganz ist also vollkommen überflüssig und lässt sich problemlos mit diesem Szenario realisieren. Siehe hier:

http://www.avm.de/de/Service/Service-Portale/Service-Portal/VPN_Praxis_ ...

Klar das der PPTP Vorschlag dann auch nix bringt aber der muss ja auch gar nicht sein !! Mit deiner FB im RZ ist ja alles gut !

So müsste das aussehen dort damit es funktioniert !:

Grundlagen dazu siehe auch hier:

OpenVPN Server installieren auf pfSense Firewall, Mikrotik. DD-WRT oder GL.inet Router

Nur die FB am LAN 1 Port anzuschliessen klappt natürlich niemals. Und NAT kann man an der FB nicht ausschalten...jedenfalls nicht mit der AVM Firmware.

Du musst den normalen WAN/DSL Port ans RZ LAN anbringen und am LAN 1 Port deinen Server.

Nur so geht es aber das weisst du ja schon längst alles. Wozu malt man es also alles noch auf... ?!

Mit dem PPTP Router und der Kaskadierung geht's natürlich auch. Wäre aber eine unsinnige Materialschlacht mit zusätzlichen Fehlerquellen weil man es wie in der o.a. Skizze ja auch ganz einfach haben kann....aber sorry hatte vergessen das du das ja alles schon weisst... !

Du musst den normalen WAN/DSL Port ans RZ LAN anbringen und am LAN 1 Port deinen Server.

Nur so geht es aber das weisst du ja schon längst alles. Wozu malt man es also alles noch auf... ?!

Mit dem PPTP Router und der Kaskadierung geht's natürlich auch. Wäre aber eine unsinnige Materialschlacht mit zusätzlichen Fehlerquellen weil man es wie in der o.a. Skizze ja auch ganz einfach haben kann....aber sorry hatte vergessen das du das ja alles schon weisst... !

Zitat von @zeroblue2005:

Hi Aqui,

Fazit: Den Router den Ich vorgesehen habe, taugt also nichts!

Nun stelle ich mir folgende Frage: Ich hatte die FB 7390 gekauft, weil ich dachte, die CPU hat genug Leistung um ca. 15-30

gleichzeitige Verbindungen aufrecht zu erhalten! Auch wenn AVM sagt wir unterstützen nur 8 Verbindungen, aber bei einer

Nachfrage sagten die mir, dass auch ohne Probleme mehr möglich ist.

Wenn dir schon der Hersteller sagt, dass eine FB dafür ungeeignet ist, warum glaubst du dass dann nicht?Hi Aqui,

Fazit: Den Router den Ich vorgesehen habe, taugt also nichts!

Nun stelle ich mir folgende Frage: Ich hatte die FB 7390 gekauft, weil ich dachte, die CPU hat genug Leistung um ca. 15-30

gleichzeitige Verbindungen aufrecht zu erhalten! Auch wenn AVM sagt wir unterstützen nur 8 Verbindungen, aber bei einer

Nachfrage sagten die mir, dass auch ohne Probleme mehr möglich ist.

Und ich kann dir aus Erfahrung sagen, dass diverse AVM-Boxen (7170/7270) auch schon bei weniger als 5 VPN-Verbindungen Hänger verursachen können.

Wenn du dann noch die Funktion zum Anlegen der VPN-Konfiguration bedenkst, solltest du für dein Vorhaben die Finger von AVM-Geräten lassen.

Was meinst du, würde es auch eine 7170 oder 7270 schaffen? Davon habe ich nämlich noch genug hier! Ich will nicht schon

wieder 200 € in den Sand setzen

Ne, das Geld ist nicht in den Sand gesetzt. Man kann solche Boxen auch gut weiterverkaufen (zumindest die 7390 oder 7270). wieder 200 € in den Sand setzen

Mein Tipp:

Kauf dir einen passenden VPN-Router eines Herstellers für Businesslösungen, der dir 15-30 gleichzeitige IPSEC-VPN-Tunnel supported.

BTW: Warum kaufst du die TK-Anlagen/DSL-Router/Home-Server von AVM, wenn du doch nur 'nen Router + VPN brauchst?