Netzwerk hinter der Firewall nicht via VPN erreichbar

Hallo ins Forum,

bei meinen Kunden laufen zu zwei Dritteln Fritzboxen (7390/ 7490/7590)– beim Rest Lancom LC1781.

Ich weiß, dass insbesondere die Fritzboxen hier im Forum nicht so „angesagt“ sind aber sie laufen zuverlässig und erledigen kostenlos VoIP, DECT, Dynamischen Host und IPSEC-VPN.

Die Fritzboxen sind also „gesetzt“ – ich will sie (mit deren etlichen IPSEC-Standortkopplungen) nicht durch LC ersetzen.

Mein Anliegen betrifft aber diese Fritzbox-Netzwerke – ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Dafür habe ich mir eine Lancom UF50 ausgesucht, die seit ein paar Tagen bei uns in der Firma in einer Testumgebung läuft. Das funktioniert „intern“ soweit gut – wir arbeiten uns langsam in die Konfiguration ein.

Das Problem besteht darin, dass momentan via VPN kein Gerät hinter der Firewall erreichbar ist.

Konkret sieht es so aus:

Die Firewall generiert das „Zielnetzwerk“ 192.168.2.0 – z.B. ein Praxisnetzwerk – sie hat darin (als Gateway) die IP-Adresse 192.168.2.254. „Hinter“ Ihr läuft ein Test-PC als 192.168.2.44.

Unser Firmennetzwerk ist als 192.168.239.0 konfiguriert. Via IPSEC Fritz-VPN Standortkopplung ist das Firmennetzwerk mit dem Netzwerk bei mir zu Hause (192.168.238.0) verbunden.

Die UF50 hat WAN-seitig die IP-Adresse 192.168.239.44 .

In der Fritzbox (192.168.239.254) wurde eine statische Route für das Netzwerk 192.168.2.0 in Richtung Gateway 192.168.239.44 eingetragen und aktiviert.

Sitze ich in meinem Büro-PC 192.168.239.2, kann ich den Host 192.168.2.44 (hinter der FW) problemlos anpingen – ebenso die FW – das Zielnetzwerk ist erreichbar.

Hier von meinem PC zu Hause (192.168.238.67) kann ich alle Ressourcen aus dem Firmennetzwerk 192.168.239.0 problemlos erreichen. Das Netzwerk 192.168.2.0 ist von hier aus jedoch nicht erreichbar.

Ich verstehe auch nicht , warum ich auf mein „Ping 192.168.2.44“ folgende Antwort bekomme:

„Antwort von 62.155.240.216 – Zielnetz nicht erreichbar“

Wo kommt diese IP-Adresse her – beide Telekom-WAN-IPs beginnen mit 217.x.x.x

Wo ist mein Denkfehler - was mache ich falsch?

Viele Grüße von der Ostsee!

Jens

…und bitte zieht mich nicht wegen der Fritzboxen hoch

bei meinen Kunden laufen zu zwei Dritteln Fritzboxen (7390/ 7490/7590)– beim Rest Lancom LC1781.

Ich weiß, dass insbesondere die Fritzboxen hier im Forum nicht so „angesagt“ sind aber sie laufen zuverlässig und erledigen kostenlos VoIP, DECT, Dynamischen Host und IPSEC-VPN.

Die Fritzboxen sind also „gesetzt“ – ich will sie (mit deren etlichen IPSEC-Standortkopplungen) nicht durch LC ersetzen.

Mein Anliegen betrifft aber diese Fritzbox-Netzwerke – ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Dafür habe ich mir eine Lancom UF50 ausgesucht, die seit ein paar Tagen bei uns in der Firma in einer Testumgebung läuft. Das funktioniert „intern“ soweit gut – wir arbeiten uns langsam in die Konfiguration ein.

Das Problem besteht darin, dass momentan via VPN kein Gerät hinter der Firewall erreichbar ist.

Konkret sieht es so aus:

Die Firewall generiert das „Zielnetzwerk“ 192.168.2.0 – z.B. ein Praxisnetzwerk – sie hat darin (als Gateway) die IP-Adresse 192.168.2.254. „Hinter“ Ihr läuft ein Test-PC als 192.168.2.44.

Unser Firmennetzwerk ist als 192.168.239.0 konfiguriert. Via IPSEC Fritz-VPN Standortkopplung ist das Firmennetzwerk mit dem Netzwerk bei mir zu Hause (192.168.238.0) verbunden.

Die UF50 hat WAN-seitig die IP-Adresse 192.168.239.44 .

In der Fritzbox (192.168.239.254) wurde eine statische Route für das Netzwerk 192.168.2.0 in Richtung Gateway 192.168.239.44 eingetragen und aktiviert.

Sitze ich in meinem Büro-PC 192.168.239.2, kann ich den Host 192.168.2.44 (hinter der FW) problemlos anpingen – ebenso die FW – das Zielnetzwerk ist erreichbar.

Hier von meinem PC zu Hause (192.168.238.67) kann ich alle Ressourcen aus dem Firmennetzwerk 192.168.239.0 problemlos erreichen. Das Netzwerk 192.168.2.0 ist von hier aus jedoch nicht erreichbar.

Ich verstehe auch nicht , warum ich auf mein „Ping 192.168.2.44“ folgende Antwort bekomme:

„Antwort von 62.155.240.216 – Zielnetz nicht erreichbar“

Wo kommt diese IP-Adresse her – beide Telekom-WAN-IPs beginnen mit 217.x.x.x

Wo ist mein Denkfehler - was mache ich falsch?

Viele Grüße von der Ostsee!

Jens

…und bitte zieht mich nicht wegen der Fritzboxen hoch

Please also mark the comments that contributed to the solution of the article

Content-Key: 601265

Url: https://administrator.de/contentid/601265

Printed on: April 23, 2024 at 16:04 o'clock

22 Comments

Latest comment

Hi,

Doppel NAT und VPN sollte man wirklich nur machen wenn es nicht anders geht.

Indernet -> (Modem) -> Firewall (auch VPN Endpunkt) -> internes Netz mit ggf. einer Fritzbox als Telefonanlage ist z.B. eine bessere Lösung.

CH

Mein Anliegen betrifft aber diese Fritzbox-Netzwerke – ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Sorry, aber das ist meiner Meinung nach Bullschit by Design.Doppel NAT und VPN sollte man wirklich nur machen wenn es nicht anders geht.

Indernet -> (Modem) -> Firewall (auch VPN Endpunkt) -> internes Netz mit ggf. einer Fritzbox als Telefonanlage ist z.B. eine bessere Lösung.

CH

moin...

mach es dir doch nicht selbst schwer, deine fritten machen telefonie, und du setzt einen Exposed Host in deiner Fritte als Ziel deine UF-50, und diese macht dann das VPN... fertig!!! und schon klappt es mit dem Netzwerk

Frank

Zitat von @Nichtsnutz:

Hallo ins Forum,

bei meinen Kunden laufen zu zwei Dritteln Fritzboxen (7390/ 7490/7590)– beim Rest Lancom LC1781.

Ich weiß, dass insbesondere die Fritzboxen hier im Forum nicht so „angesagt“ sind aber sie laufen zuverlässig und erledigen kostenlos VoIP, DECT, Dynamischen Host und IPSEC-VPN.

deine Plaste Bomber macht aber nur ca. 30% des VPN Durchsatz, von dem was möglich wäre, aber gut, wenn dir das reicht!Hallo ins Forum,

bei meinen Kunden laufen zu zwei Dritteln Fritzboxen (7390/ 7490/7590)– beim Rest Lancom LC1781.

Ich weiß, dass insbesondere die Fritzboxen hier im Forum nicht so „angesagt“ sind aber sie laufen zuverlässig und erledigen kostenlos VoIP, DECT, Dynamischen Host und IPSEC-VPN.

Die Fritzboxen sind also „gesetzt“ – ich will sie (mit deren etlichen IPSEC-Standortkopplungen) nicht durch LC ersetzen.

Mein Anliegen betrifft aber diese Fritzbox-Netzwerke – ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Dafür habe ich mir eine Lancom UF50 ausgesucht, die seit ein paar Tagen bei uns in der Firma in einer Testumgebung läuft. Das funktioniert „intern“ soweit gut – wir arbeiten uns langsam in die Konfiguration ein.

aha... was ist euer eigentlicher job? Mein Anliegen betrifft aber diese Fritzbox-Netzwerke – ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Dafür habe ich mir eine Lancom UF50 ausgesucht, die seit ein paar Tagen bei uns in der Firma in einer Testumgebung läuft. Das funktioniert „intern“ soweit gut – wir arbeiten uns langsam in die Konfiguration ein.

Das Problem besteht darin, dass momentan via VPN kein Gerät hinter der Firewall erreichbar ist.

klar... ist ja auch eine Router kaskade.....Konkret sieht es so aus:

Die Firewall generiert das „Zielnetzwerk“ 192.168.2.0 – z.B. ein Praxisnetzwerk – sie hat darin (als Gateway) die IP-Adresse 192.168.2.254. „Hinter“ Ihr läuft ein Test-PC als 192.168.2.44.

Unser Firmennetzwerk ist als 192.168.239.0 konfiguriert. Via IPSEC Fritz-VPN Standortkopplung ist das Firmennetzwerk mit dem Netzwerk bei mir zu Hause (192.168.238.0) verbunden.

Die UF50 hat WAN-seitig die IP-Adresse 192.168.239.44 .

In der Fritzbox (192.168.239.254) wurde eine statische Route für das Netzwerk 192.168.2.0 in Richtung Gateway 192.168.239.44 eingetragen und aktiviert.

Sitze ich in meinem Büro-PC 192.168.239.2, kann ich den Host 192.168.2.44 (hinter der FW) problemlos anpingen – ebenso die FW – das Zielnetzwerk ist erreichbar.

Hier von meinem PC zu Hause (192.168.238.67) kann ich alle Ressourcen aus dem Firmennetzwerk 192.168.239.0 problemlos erreichen. Das Netzwerk 192.168.2.0 ist von hier aus jedoch nicht erreichbar.

Ich verstehe auch nicht , warum ich auf mein „Ping 192.168.2.44“ folgende Antwort bekomme:

„Antwort von 62.155.240.216 – Zielnetz nicht erreichbar“

Wo kommt diese IP-Adresse her – beide Telekom-WAN-IPs beginnen mit 217.x.x.x

Wo ist mein Denkfehler - was mache ich falsch?

eigentlich alles...Die Firewall generiert das „Zielnetzwerk“ 192.168.2.0 – z.B. ein Praxisnetzwerk – sie hat darin (als Gateway) die IP-Adresse 192.168.2.254. „Hinter“ Ihr läuft ein Test-PC als 192.168.2.44.

Unser Firmennetzwerk ist als 192.168.239.0 konfiguriert. Via IPSEC Fritz-VPN Standortkopplung ist das Firmennetzwerk mit dem Netzwerk bei mir zu Hause (192.168.238.0) verbunden.

Die UF50 hat WAN-seitig die IP-Adresse 192.168.239.44 .

In der Fritzbox (192.168.239.254) wurde eine statische Route für das Netzwerk 192.168.2.0 in Richtung Gateway 192.168.239.44 eingetragen und aktiviert.

Sitze ich in meinem Büro-PC 192.168.239.2, kann ich den Host 192.168.2.44 (hinter der FW) problemlos anpingen – ebenso die FW – das Zielnetzwerk ist erreichbar.

Hier von meinem PC zu Hause (192.168.238.67) kann ich alle Ressourcen aus dem Firmennetzwerk 192.168.239.0 problemlos erreichen. Das Netzwerk 192.168.2.0 ist von hier aus jedoch nicht erreichbar.

Ich verstehe auch nicht , warum ich auf mein „Ping 192.168.2.44“ folgende Antwort bekomme:

„Antwort von 62.155.240.216 – Zielnetz nicht erreichbar“

Wo kommt diese IP-Adresse her – beide Telekom-WAN-IPs beginnen mit 217.x.x.x

Wo ist mein Denkfehler - was mache ich falsch?

mach es dir doch nicht selbst schwer, deine fritten machen telefonie, und du setzt einen Exposed Host in deiner Fritte als Ziel deine UF-50, und diese macht dann das VPN... fertig!!! und schon klappt es mit dem Netzwerk

Viele Grüße von der Ostsee!

Jens

…und bitte zieht mich nicht wegen der Fritzboxen hoch

doch.... Jens

…und bitte zieht mich nicht wegen der Fritzboxen hoch

Frank

Zitat von @ChriBo:

Hi,

Doppel NAT und VPN sollte man wirklich nur machen wenn es nicht anders geht.

Indernet -> (Modem) -> Firewall (auch VPN Endpunkt) -> internes Netz mit ggf. einer Fritzbox als Telefonanlage ist z.B. eine bessere Lösung.

Indernet ??? Hi,

Mein Anliegen betrifft aber diese Fritzbox-Netzwerke – ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Sorry, aber das ist meiner Meinung nach Bullschit by Design.Doppel NAT und VPN sollte man wirklich nur machen wenn es nicht anders geht.

Indernet -> (Modem) -> Firewall (auch VPN Endpunkt) -> internes Netz mit ggf. einer Fritzbox als Telefonanlage ist z.B. eine bessere Lösung.

CH

Frank

Moin,

ich kann mich den Kollegen nur anschließen. Dass man für kleine Einheiten die mitgelieferte Fritte nimmt, kann ich ja verstehen. Kostet nichts und so schlecht, wie sie manchmal gemacht wird, ist sie auch wieder nicht. Aber warum hängt Ihr hinter die Fritte einen Lancom, statt die Fritte gegen einen Lancom zu tauschen. Vor allem dann, wenn es um VPN geht. Lancom ist für Standortvernetzung per VPN super und für das Home Office kauft man den entsprechenden Client, mit dem man dann sogar VPN vor Anmeldung realisieren kann. Ja, es gibt auch anderes, was vielleicht sogar noch besser ist. Aber wenn schon Lancom vorhanden ist, würde ich auch für die Außenstandorte Lancom nehmen. Wenn man das ein wenig geübt hat, dann ist das VPN in wenigen Minuten fertig.

Liebe Grüße

Erik

ich kann mich den Kollegen nur anschließen. Dass man für kleine Einheiten die mitgelieferte Fritte nimmt, kann ich ja verstehen. Kostet nichts und so schlecht, wie sie manchmal gemacht wird, ist sie auch wieder nicht. Aber warum hängt Ihr hinter die Fritte einen Lancom, statt die Fritte gegen einen Lancom zu tauschen. Vor allem dann, wenn es um VPN geht. Lancom ist für Standortvernetzung per VPN super und für das Home Office kauft man den entsprechenden Client, mit dem man dann sogar VPN vor Anmeldung realisieren kann. Ja, es gibt auch anderes, was vielleicht sogar noch besser ist. Aber wenn schon Lancom vorhanden ist, würde ich auch für die Außenstandorte Lancom nehmen. Wenn man das ein wenig geübt hat, dann ist das VPN in wenigen Minuten fertig.

Liebe Grüße

Erik

ich will deren Sicherheit erhöhen, indem ich jeweils (ca.25x) eine Firewall zwischen Fritzbox und Netzwerk etabliere.

Alles was zu solchen Router Kaskaden wichtig ist zu wissen erklärt dir dieses Tutorial:IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Lesen und verstehen !

Ich verstehe auch nicht , warum ich auf mein „Ping 192.168.2.44“ folgende Antwort bekomme:

„Antwort von 62.155.240.216 – Zielnetz nicht erreichbar“

…und bitte zieht mich nicht wegen der Fritzboxen hoch

„Antwort von 62.155.240.216 – Zielnetz nicht erreichbar“

…und bitte zieht mich nicht wegen der Fritzboxen hoch

Hallo,

möglicherweise wird die Anfrage des Ping nicht durch den VPN-Tunnel geroutet oder von der Gegenstelle wieder zurück zum gateway und ins Internet. 62.155.240.216 könnte der DNS-Server der Telekom sein. Der IP nach gehört diese der Telekom.

Wenn Du die Fitzboxen (für DECT & Co.) unbedingt behalten möchtest, dann versuch doch mal die Variante mit dem Exposed Host der Fritzbox.

Dann werden alle Anfragen aus dem Internet (außer Telefon) zur dahinterliegenden FW durchgereicht und die FW ist der VPN-Server,

Gruß

Bei exposed Host solltest du sehr vorsichtig sein ! Das ist eher der Schrotschussweg für Dummies die nicht wissen was sie tun. Damit wird ALLES von außen ins interne Netz geblasen was am WAN Port des Routers ankommt.

Davon kann man aus naheliegenden Gründen nur dringenst abraten.

Du solltest immer nur das per Port Forwarding forwarden was du auch wirklich brauchst und keine "Schleusen" komplett öffnen.

Und danke für die Blumen.

Davon kann man aus naheliegenden Gründen nur dringenst abraten.

Du solltest immer nur das per Port Forwarding forwarden was du auch wirklich brauchst und keine "Schleusen" komplett öffnen.

Und danke für die Blumen.

Ist das aus Eurer Sicht prinzipiell okay ?

Ja, und zudem auch erheblich sicherer.Mir ist klar, was DMZ , Portforwarding und Exposed Host sicherheitstechnisch bedeutet.

Nur DU selber bestimmst ja auch deine Sicherheits Policy und bist dafür verantwortlich ! Trotz Exposed Host in der Firmen-FB , kann ich von hier nicht auf 192.68.2.0 (hinter der UF50) zugreifen.

Ist ja auch vollkommen logisch, denn du hast das 192.168.2.0er Netz vermutlich NICHT in die IPsec SAs eingetragen so das rein nur das 192.168.239er Netz an die Firmen FB propagiert wird. IPsec muss also zwei SAs für das .239.0er und auch das .2.0er Netz mit der Firmen FB negotiaten.In deinem vermutlich fehlerhaften IPsec Setup weiss die Firmen FB ja durch die fehlenden SAs gar nicht das sie Traffic für das .2.0er Netz auch in den VPN Tunnel routen soll und schickt es via Provider Default Route dann ins Nirwana.

Klar also das das dann in die Hose gehen muss...

Das hier solltest du also lesen, verstehen und entsprechend im FritzBox Setup für das .2.0er Netz auch umsetzen !!

Dann klappt das auch und das 2er Netz kommt dann auch richtig bei dir an !

https://avm.de/service/vpn/praxis-tipps/mit-fritzfernzugang-auf-mehrere- ...

Bingo aqui!

Lange Erfahrung mit entsprechenden Forenfragen hier... Klasse das es nun so klappt wie es soll ! 👏

Bei Röntgenbildern solltest du dich aber wirklich fragen ob die FritzBox die richtige VPN Plattform ist. Bekanntermaßen ist deren VPN Performance grottenschlecht aufgrund des sehr schwachbrüstigen SoCs. Man darf nicht außer Acht lassen das das eine billige Consumerbox ist die primär dafür nicht gemacht ist.

Bei mehr Bandbreite im VPN wäre da eine andere HW Router oder Firewall Hardware erheblich geeigneter.

Das nur nebenbei zum Schluß und damit du das auf dem Radar hast !

dafür aber mit 5 Portforwardings zur UF50 gemäß Anleitung von aqui.

Mmmhhh 5 ???Für IPsec reichen drei !

- UDP 500

- UDP 4500

- ESP Protokoll

Zu den Fragen... (sind ja alle nur "1") ?!?

ausgehend davon, dass wir die UF50 dort korrekt konfigurieren

Nur davon hängt es bekanntlich ab !wenn wir die FB durch ein VDSL-Modem ersetzen?

Wäre technisch besser, da du kein doppeltes NAT und doppelte FW nicht mehr hast was Performance frisst und immer mal Probleme mit dem Port Forwarding und damit dann VoIP macht. Technisch ist es besser mit Modem und direkt auf der FW zu terminieren.Sicherheitstechnisch bleibt es logischerweise beim korrekten Regelwerk der Firewall.

die beschreibt, wie man eine UF50 mit einer FB verbindet:

Ist aber Usinn und der ganz falsche Content. In dem von dir geposteten URL geht es rein um eine VPN Site to Site Verbindung zw. Lancom und FritzBox. Nicht aber um eine lokale Kaskade.Äpfel mit Birnen oder du hast da was missverstanden oder falsch ausgedrückt.

Die vermeintliche "3" Lizenzfrage muss ein Lancom Spezl beantworten. Für eine pfSense_Firewall benötigt man keinerlei Lizenzen die macht alles kostenfrei.

Trotzdem funktionierte keine Telefonie

Wenn du ohne STUN arbeitest bei den Anlagen ist das auch nicht weiter verwunderlich, denn dann musst du die dynamische Port Range von RTP (Sprachdaten) freigeben die der Provider verwendet.Siehe dazu das Kapitel VoIP und Telefonie... im hiesigen pfSense Tutorial:

Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das Prinzip einer Firewall wird dadurch doch "ad absurdum" geführt , oder?

Nein, niemals ! Man muss nur intelligent die wirklich wichtigen Ports einrichten für Voice in das darüber liegende LAN 192.168.20.0 der Fritzbox zu holen und domit VoIP und Praxis LAN zu trennen.

Und damit meinst du dann das die FritzBox diese 30 Löcher nicht offen hat ?? Ein Schelm wer Böses dabei denkt...Das ist doch genau der "Bullshit by Design" , den Frank so merkwürdig kritisiert hat.

Ja, das ist es.Aktiviere einfach den STUN Server dann kannst du dir die Regel Konfig für RTP ersparen.

Siehe auch hier:

VOIP hinter pfsense ohne(!) Portfreigaben (und auch ohne STUN und SIP-ALG)

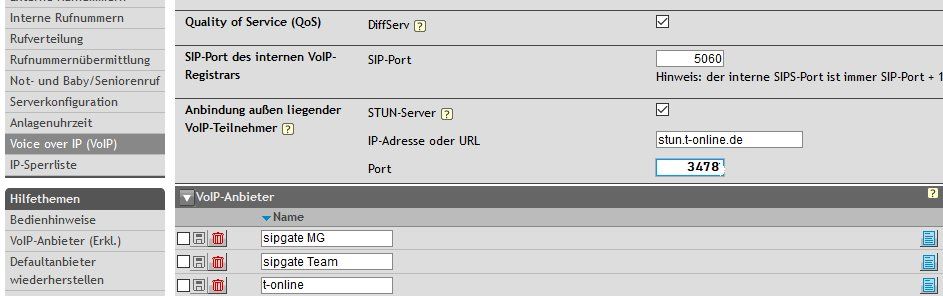

Wo/wie kann ich STUN aktivieren -

Immer auf dem VoIP Endgerät. Hier der Screenshot einer Auerswald VoIP Anlage mit Telekom VoIP:https://www.telekom.de/hilfe/festnetz-internet-tv/ip-basierter-anschluss ...

Der STUN Port mag bei anderen Providern anders sein.

Bislang funktionierte VoIP ohne jedes Portforwarding hinter der alten Fritzbox.

Weil die oder deren onboard Voice ALG automatisch die 30 Ports eröffnet...nachdenken... Und...danke für die Blumen.