MS Defender - ASR Regeln Ausnahmen

Hallo Werte ITlerinnen & ITler,

ich hab eine Frage zum Defender (PowerShell) und zwar direkt zu ASR Regeln (AttackSurfaceReduction)

Im Defender Bereich ist das unter "Exploit Guard"

Es gibt einige Rule Names mit einer GUID dazu, hier ein paar:

Block Office communication application from creating child processes (26190899-1602-49e8-8b27-eb1d0a1ce869)

Use advanced protection against ransomware (c1db55ab-c21a-4637-bb3f-a12568109d35)

Weitere und mehr findet man hier:

ASR Regeln

Es gibt Grundsätzlich 3 Stufen, wie eine ASR-Regel aussehen kann:

• Deaktivieren = 0

• Block (ASR-Regel aktivieren) = 1

• Audit = 2

Kann per GPO gesetzt werden, durch einen SCCM oder PowerShell.

Man kann aber lt Microsoft Seite auch Ausnahmen hinzufügen zu einer Aktivierten Regel.

ASR Regel Anpassen

Ich habe das gemacht, direkt in der PowerShell (als Admin gestartet) es kommt kein Fehler zurück.

Dennoch funktioniert es nicht.

Jetzt wollte ich schauen, ob es eine Möglichkeit gibt, nachzusehen was schon alles aus Ausnahme existiert. Hab aber nichts gefunden.

Hat hier wer eine Idee dazu ?

Das sind die Allgemeinen Ausnahmen und haben mit ASR Ausnahmen nichts zu tun ; )

Das Hauptproblem ist, das diese ASR Regel (26190899-1602-49e8-8b27-eb1d0a1ce869) im Outlook, Anhänge blockiert,

die nicht als Standard eingestuft sind (.pdf, .docx, .... werden nicht blockiert)

Aber eine .exe die eine Eigenentwicklung ist. Deshalb möchten wir eine ASR Regel Ausnahme machen.

Die aber nicht funktioniert.

Jedes mal wenn diese .exe im Anhang geöffnet werden will, erzeugt es einen Eintrag im EventViewer.

Speichert man die .exe und führt es aus dem Datei-Explorer aus funktioniert alles einwandfrei.

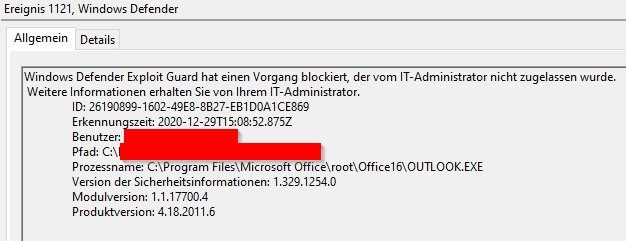

So sieht eine EreignisMeldung aus:

Danke schon mal für die Unterstützung

ich hab eine Frage zum Defender (PowerShell) und zwar direkt zu ASR Regeln (AttackSurfaceReduction)

Im Defender Bereich ist das unter "Exploit Guard"

Es gibt einige Rule Names mit einer GUID dazu, hier ein paar:

Block Office communication application from creating child processes (26190899-1602-49e8-8b27-eb1d0a1ce869)

Use advanced protection against ransomware (c1db55ab-c21a-4637-bb3f-a12568109d35)

Weitere und mehr findet man hier:

ASR Regeln

Es gibt Grundsätzlich 3 Stufen, wie eine ASR-Regel aussehen kann:

• Deaktivieren = 0

• Block (ASR-Regel aktivieren) = 1

• Audit = 2

Kann per GPO gesetzt werden, durch einen SCCM oder PowerShell.

Man kann aber lt Microsoft Seite auch Ausnahmen hinzufügen zu einer Aktivierten Regel.

ASR Regel Anpassen

Add-MpPreference -AttackSurfaceReductionOnlyExclusions "<fully qualified path or resource>" Dennoch funktioniert es nicht.

Jetzt wollte ich schauen, ob es eine Möglichkeit gibt, nachzusehen was schon alles aus Ausnahme existiert. Hab aber nichts gefunden.

Hat hier wer eine Idee dazu ?

Get-MpPreference | select -Expand ExclusionPathGet-MpPreference | select -Expand ExclusionProcessDas Hauptproblem ist, das diese ASR Regel (26190899-1602-49e8-8b27-eb1d0a1ce869) im Outlook, Anhänge blockiert,

die nicht als Standard eingestuft sind (.pdf, .docx, .... werden nicht blockiert)

Aber eine .exe die eine Eigenentwicklung ist. Deshalb möchten wir eine ASR Regel Ausnahme machen.

Die aber nicht funktioniert.

Jedes mal wenn diese .exe im Anhang geöffnet werden will, erzeugt es einen Eintrag im EventViewer.

Speichert man die .exe und führt es aus dem Datei-Explorer aus funktioniert alles einwandfrei.

So sieht eine EreignisMeldung aus:

Danke schon mal für die Unterstützung

Please also mark the comments that contributed to the solution of the article

Content-Key: 636518

Url: https://administrator.de/contentid/636518

Printed on: April 18, 2024 at 08:04 o'clock

1 Comment