Mikrotik Site-to-Site VPN mit Lancom

Guten Abend,

ich komme bei der Fehlersuche nicht mehr weiter und bräuchte Hilfe bei der Eingrenzung.

Dazu muss ich sagen, dass es bisher funktioniert hatte.

Aufgrund mehrerer Umstände war ich allerdings gezwungen das "running system" zu verändern.

Folgende Struktur:

Lokales Netz I --> L3 Switch (zwecks VLAN-Routing) --> Router (NAT, Firewall, IPSec) --> Speedport (Zwangweise! Nochmal NAT da Telekom kein separates Modem stellt) --> Firmennetz

Das lokale Netz I (VLAN10) soll eine Site2Site Verbindung mit dem Firmennetz über IPSec nutzen.

Im Firmennetz kommt ein Lancom Router zum Einsatz.

Alles hatte wunderbar funktioniert, bis ich das scheiß Speedportmistding beschickt bekam, welches ich leider nun zwangsweise nutzen muss.

Dort ist zwangsweise eine Firewall aktiviert, die man nicht deaktivieren kann; denn eigentlich wollte ich den Router in eine DMZ hängen.

Geht aber nicht und es ist auch nicht möglich Portfreigaben à la ESP/50 für den IPSec-Tunnel einzurichten.

Der IPSec-Tunnel wird zu meiner Verwunderung vom Router weiterhin problemlos aufgebaut (established).

Allerdings erreiche ich keine Ziele im Firmennetz.

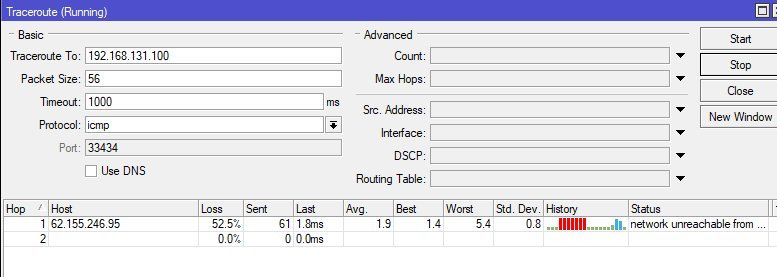

Pings enden mit "Ziel nicht erreichbar".

Tracert sagt mir, dass ich vom lokalen Netz bis zum Speedport gelange, anschließende Ziele timen aus.

Ich dachte dann über statische Routen nach; denn es muss ja scheinbar etwas mit dem Weg zu tun haben, den die Pakete nehmen.

Allerdings sind solche m.E. nicht nötig, da IPSec in meinem Setup Policy-basierend arbeitet.

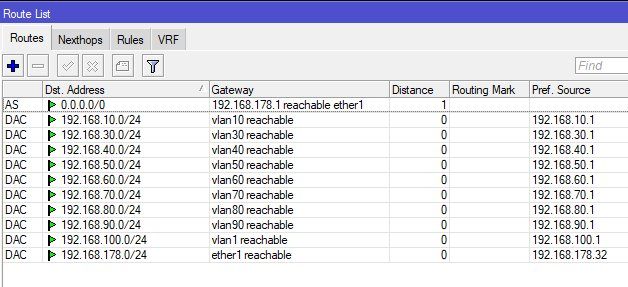

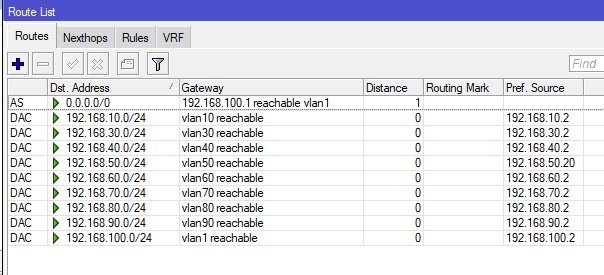

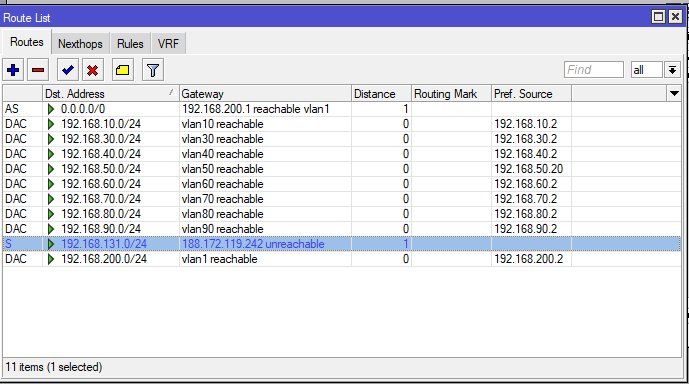

Ich habe die konfigurierten Routen im Router und L3-Switch angehängt.

Ich bin für jede Hilfe dankbar.

ich komme bei der Fehlersuche nicht mehr weiter und bräuchte Hilfe bei der Eingrenzung.

Dazu muss ich sagen, dass es bisher funktioniert hatte.

Aufgrund mehrerer Umstände war ich allerdings gezwungen das "running system" zu verändern.

Folgende Struktur:

Lokales Netz I --> L3 Switch (zwecks VLAN-Routing) --> Router (NAT, Firewall, IPSec) --> Speedport (Zwangweise! Nochmal NAT da Telekom kein separates Modem stellt) --> Firmennetz

Das lokale Netz I (VLAN10) soll eine Site2Site Verbindung mit dem Firmennetz über IPSec nutzen.

Im Firmennetz kommt ein Lancom Router zum Einsatz.

Alles hatte wunderbar funktioniert, bis ich das scheiß Speedportmistding beschickt bekam, welches ich leider nun zwangsweise nutzen muss.

Dort ist zwangsweise eine Firewall aktiviert, die man nicht deaktivieren kann; denn eigentlich wollte ich den Router in eine DMZ hängen.

Geht aber nicht und es ist auch nicht möglich Portfreigaben à la ESP/50 für den IPSec-Tunnel einzurichten.

Der IPSec-Tunnel wird zu meiner Verwunderung vom Router weiterhin problemlos aufgebaut (established).

Allerdings erreiche ich keine Ziele im Firmennetz.

Pings enden mit "Ziel nicht erreichbar".

Tracert sagt mir, dass ich vom lokalen Netz bis zum Speedport gelange, anschließende Ziele timen aus.

Ich dachte dann über statische Routen nach; denn es muss ja scheinbar etwas mit dem Weg zu tun haben, den die Pakete nehmen.

Allerdings sind solche m.E. nicht nötig, da IPSec in meinem Setup Policy-basierend arbeitet.

Ich habe die konfigurierten Routen im Router und L3-Switch angehängt.

Ich bin für jede Hilfe dankbar.

Please also mark the comments that contributed to the solution of the article

Content-Key: 665604

Url: https://administrator.de/contentid/665604

Printed on: April 24, 2024 at 10:04 o'clock

14 Comments

Latest comment

Ausgehend brauchst du keine Portweiterleitungen und die Firewall kannst du auch ignorieren. Du musst nur dafür sorgen, dass NAT-Traversal von beiden Seiten unterstützt wird. Das brauchst du in jedem Fall, weil eben NAT im Spiel ist.

Welcher Speedport ist es? Die meisten aktuellen Geräte bieten einen Modemmodus. Und die Telekom zwingt dich nicht, den Speedport zu verwenden, du kannst jedes beliebige Modem nutzen, was für deinen Anschluss passt.

Wie sieht es auf der Gegenseite aus? Sind da entsprechende Routen eingetragen? Du sagst, dass eine IPSec-Verbindung steht, kann das von der Gegenseite bestätigt werden? Hast du auf dem Mikrotik auch eine aktive Phase 2?

Welcher Speedport ist es? Die meisten aktuellen Geräte bieten einen Modemmodus. Und die Telekom zwingt dich nicht, den Speedport zu verwenden, du kannst jedes beliebige Modem nutzen, was für deinen Anschluss passt.

Wie sieht es auf der Gegenseite aus? Sind da entsprechende Routen eingetragen? Du sagst, dass eine IPSec-Verbindung steht, kann das von der Gegenseite bestätigt werden? Hast du auf dem Mikrotik auch eine aktive Phase 2?

welches ich leider nun zwangsweise nutzen muss.

Das ist ja Blödsinn, denn du kannst dir jederzeit ein eigenes reines NUR Modem beschaffen und am Telekom Anschluß betreiben !! Zumal man wenigstens einige Speedport Modelle auch als reines NUR Modem betreiben kann. Auch zu dir sollte mittlerweile vorgedrungen sein das es in der EU eine gesetzliche Modem- und Router Freiheit gibt ! Also bitte nicht immer so einen Unsinn in Administrator Foren behaupten... habe ich einen LTE-Tarif bekommen; i.V. mit dem tollen Speedport Pro.

Gut diese Info wäre früher hilfreich für alle gewesen ! Hast du mal geprüft ob das LTE Netz selber ein RFC 1918 oder RFC 6598 IP Netz ist ?? Sprich also eins mit CGN. Welche IP Adresse hast du da am WAN/Internet/LTE Port bekommen ?

Dann ist das VPN sofort zum Scheitern verurteilt wenn der Priver ein CGN Netz im LTE betreibt.

Allerdings erreiche ich keine Ziele im Firmennetz.

Warum ist die Routing Übersicht doppelt oben ??? Ist da ein falsches 2tes Bild untergekommen oder was soll das bedeuten ??Dazu müsste man mal deine Phase 2 Konfig sehen im VPN. Kollege @tikayevent hat es oben schon gesagt. Aber nungut wenn das vorher alles geklappt hat wirds daran sicher auch nicht liegen.

Wenn früher der Router DIREKT mit einem NUR Modem am Netz war jetzt aber statt des NUR Modems ein NAT Router dazwischengekommen ist, dann musst du auf dem dafür kaskadiertem Router natürlich ein Port Forwarding für die IPsec Ports (UDP 500, 4500 und ESP Prot.) einrichten, das ist klar.

Ebenso redest du von dirversen Firewall die aber in deiner recht oberflächlichen Designskizze nirgendwo zu sehen sind.

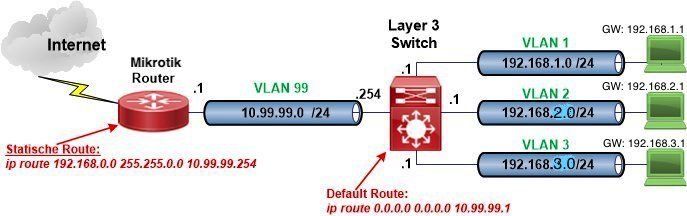

Du schreibst von einem Layer 3 VLAN Switch. Also einem Switch der alle VLANs routet und dann per Koppelnetz auf den Mikrotik geht.

Deine Mikrotik Konfig oben sieht aber völlig anders aus, da dort alle VLAN Layer 3 Konfigs terminiert sind. Das kann ja dann mit der Konfig die du mit dem L3 Switch beschreibst nie zusammenpassen.

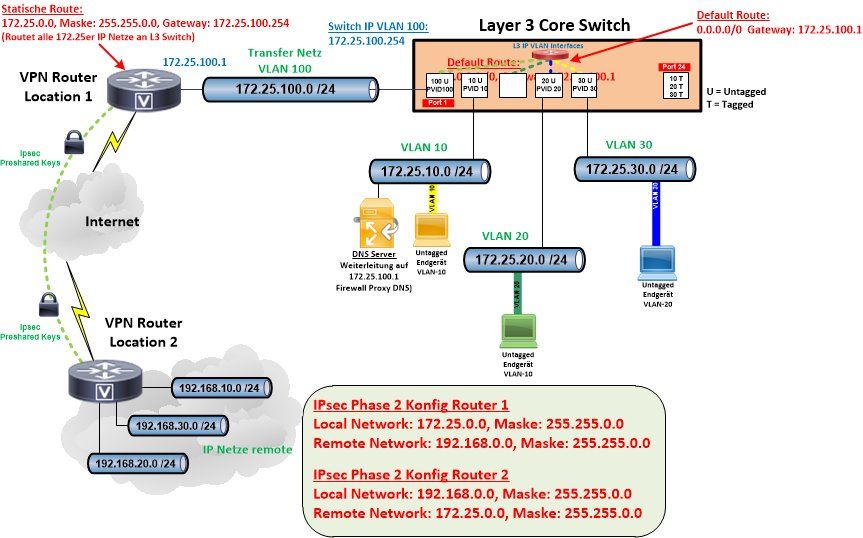

Ein L3 VLAN Konzept sieht grob skizziert so aus:

Irgendwie ist also dein L3 Konzept etwas wirr oder falsch dargestellt hier um das wirklich nachvollziehen zu können. Ggf. solltest du das nochmal besser und detailierter schildern um das Gesamtdesign besser zu verstehen.

Kann es sein das du den Mikrotik als reinen Router betrieben hast mit der FritzBox ? Die FritzBox braucht dann eine statische Route in die VLANs des Mikrotik bzw. Layer 3 Switches.

Die Speedport Schrottgurke supportet keine statischen Routen. Das würde erklären warum du den VPN Tunnel sauber aufbauen kannst (externer Traffic) aber der interne Netztraffic die Ziel VLANs dann nicht erreichen kann.

Würde zumindestens das jetzige Verhalten erklären.

Da du aber weder Details zum Mikrotik Setup, früheres FritzBox Setup (Routing ?) oder dem Layer 3 Switch hier mitteilst ist das wieder Raten im freien Fall.

Auch die Frage warum alle VLANs am Mikrotik terminiert sind obwohl du einen Layer 3 Switch der eigentlich die VLANs routen soll bleibt weiter ungeklärt. Oder betreibst du den L3 Switch gar nicht im Routing Mode und nutzt ihn nur als dummen Layer 2 Switch.

All das müsste man mal verstehen für eine zielführende Hilfe....

Sollte es so sein wie vermutet das der Mikrotik Router ist und auf seinem Koppelinterface früher zur FritzBox kein NAT gemacht hat (IP Adress Translation) dann ist die Sache klar.

Dann war früher eine statische Route in der FB für die lokalen VLAN IP Netze. Die ist jetzt nicht mehr vorhanden weil der SP das nicht supportet und Tunneltraffic kommt zwar durch den Tunnel (Established) aber erreicht durch die fehlende Route die lokalen VLANs nicht mehr.

Wie gesagt ohne Detaisl des Setups zu kennen ist das erstmal wild geraten...

Die Speedport Schrottgurke supportet keine statischen Routen. Das würde erklären warum du den VPN Tunnel sauber aufbauen kannst (externer Traffic) aber der interne Netztraffic die Ziel VLANs dann nicht erreichen kann.

Würde zumindestens das jetzige Verhalten erklären.

Da du aber weder Details zum Mikrotik Setup, früheres FritzBox Setup (Routing ?) oder dem Layer 3 Switch hier mitteilst ist das wieder Raten im freien Fall.

Auch die Frage warum alle VLANs am Mikrotik terminiert sind obwohl du einen Layer 3 Switch der eigentlich die VLANs routen soll bleibt weiter ungeklärt. Oder betreibst du den L3 Switch gar nicht im Routing Mode und nutzt ihn nur als dummen Layer 2 Switch.

All das müsste man mal verstehen für eine zielführende Hilfe....

Sollte es so sein wie vermutet das der Mikrotik Router ist und auf seinem Koppelinterface früher zur FritzBox kein NAT gemacht hat (IP Adress Translation) dann ist die Sache klar.

Dann war früher eine statische Route in der FB für die lokalen VLAN IP Netze. Die ist jetzt nicht mehr vorhanden weil der SP das nicht supportet und Tunneltraffic kommt zwar durch den Tunnel (Established) aber erreicht durch die fehlende Route die lokalen VLANs nicht mehr.

Wie gesagt ohne Detaisl des Setups zu kennen ist das erstmal wild geraten...

Jupp, genau wie vermutet !

Der MT arbeitet als reiner Router. Das ist im Konzept mit einer FritzBox auch genau richtig, denn warum sollte man da sinnloserweise nochmal NAT machen ?! Da hast du also alles richtig gemacht...

Jetzt hast du aber ein Problem, denn der SP supportet keine statischen Routen. Das bricht dir dann das Genick, denn der Tunneltraffic kann durch die fehlende Route am Internet Router so nicht mehr in die lokalen VLANs geroutet werden. Genau DAS ist das Problem.

Das kannst du nur lösen indem du dem Mikrotik komplett umkonfigurierst, das er am Koppelport zum SP NAT macht.

Dadurch rafft der dumme SP nicht mehr das du ein segementiertes Netz hast und denkt durch das NAT alles kommt aus dem lokalen LAN.

Ist die Frage ob du dir das antun willst...nur um in 3 Wochen alles wieder umzustellen.

Einfacher ist sicher die FB wieder aufzubauen und der einen LTE/UMTS Stick in die USB Buchse zu stecken....

Das hätte man aber wissen können und auch müssen wenn man sich einen Speedport andrehen lässt.

Du bist doch der Netzwerk Admin der die Konfig kennt und hättest sofort intervenieren müssen. Warum man sehenden Auges sich so reinreitet ist als Netzwerk Admin völlig unverständlich und nicht nachvollziehbar....aber egal.

Der MT arbeitet als reiner Router. Das ist im Konzept mit einer FritzBox auch genau richtig, denn warum sollte man da sinnloserweise nochmal NAT machen ?! Da hast du also alles richtig gemacht...

Jetzt hast du aber ein Problem, denn der SP supportet keine statischen Routen. Das bricht dir dann das Genick, denn der Tunneltraffic kann durch die fehlende Route am Internet Router so nicht mehr in die lokalen VLANs geroutet werden. Genau DAS ist das Problem.

Das kannst du nur lösen indem du dem Mikrotik komplett umkonfigurierst, das er am Koppelport zum SP NAT macht.

Dadurch rafft der dumme SP nicht mehr das du ein segementiertes Netz hast und denkt durch das NAT alles kommt aus dem lokalen LAN.

Ist die Frage ob du dir das antun willst...nur um in 3 Wochen alles wieder umzustellen.

Einfacher ist sicher die FB wieder aufzubauen und der einen LTE/UMTS Stick in die USB Buchse zu stecken....

Das hätte man aber wissen können und auch müssen wenn man sich einen Speedport andrehen lässt.

Du bist doch der Netzwerk Admin der die Konfig kennt und hättest sofort intervenieren müssen. Warum man sehenden Auges sich so reinreitet ist als Netzwerk Admin völlig unverständlich und nicht nachvollziehbar....aber egal.

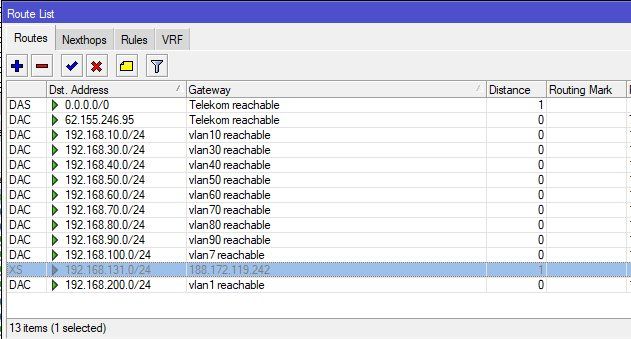

dennoch erreiche ich weiterhin keine Geräte im Firmennetz.

Wenn das Windows Rechner sind dann solltest du immer deren lokale Firewall auf dem Radar haben !! Dort musst du diesen Zugriff zulassen und wenn du Pingen willst auch ICMP. ICMP ist im Default deaktiviert.Vermutlich wird aber eine falsche IPsec Phase 2 Konfig die Ursache sein ! Dazu müsste man hier aber mal deine Phase 2 Konfig des Mikrotiks und des gegenüberligenden Routers sehen die du ja hier leider nicht gepostet hast.

Mit den Phase 2 Settings bestimmst du die IP Netze die von den beiden Routern jeweils in den Tunnel gesendet werden. Vermutlich gibt es hier einen Mismatch.

Wenn du wie bei dir mehrere VLANs hast und das ggf. auch auf Firmenseite der Fall ist solltest du die Phase 2 Maske größer machen damit alle diese Subnetze inkludiert sind.

Auf der Firmenseite sollte zudem sichergestellt sein das die Routen zu deinen VLAN Subnetzen entsprechend konfiguriert sind und auf den VPN Router zeigen sofern der VPN Router nicht die zentrale Routing Instanz ist.

Muss nun im Firmen-Router ebenso ein VLAN 10 angelegt sein?

Nein ! VLANs sind ein reines Layer 2 Feature und haben nichts mit gerouteten Designs zu tun wie bei VPNs !welche Einstellungen ich in beiden Routern prüfen und vergleichen muss?

Wurde dir oben bereits mehrfach gesagt: Die Phase 2 Settings im IPsec Setup !dass die Policy im Router der Zweigstelle nicht kapiert, dass der Traffic aus dem VLAN 10 durch den VPN-Tunnel geschickt werden soll

Genau DAS bestimmen die Phase 2 Policies ! Siehe hier als Beispiel:IPsec IKEv2 Standort VPN Vernetzung mit Cisco, pfSense OPNsense und Mikrotik

oder auch hier:

IPsec VPN Praxis mit Standort Vernetzung Cisco, Mikrotik, pfSense, FritzBox u.a

Bzw. hier mal mit mehreren P2 SAs:

2 PfSensen mit OpenVPN verbinden 1x Server 1x Client

PFSense mit Fritzboxen verbinden

Wenn du die P2s vom Lancom und MT mal posten könntest wäre das hilfreich. Ebenso wie die jeweiligen lokalen IP Netze die durch den VPN Tunnel erreichbar sein sollen. Hilfreich wäre auch eine kurze Topologie Skizze.

Ich habe den Fehler gefunden.

Glückwunsch ! 👏VLAN-Filtering läuft ja auf dem L3-Switch und ich habe jetzt diesen den VPN-Tunnel aufbauen lassen.

Ist aber unsinnig, denn das sollte auch vom Router so klappen.Das Verfahren hat den gravierenden Nachteil das du so immer ungeschützten Internet Verkehr per Port Forwarding ins interne Netz lassen musst auf den L3 Switch. Normalerweise ein NoGo für verantwortungsvolle Netzwerker !

Ein VPN sollte aus guten Gründen immer in der Peripherie auf dem Router bleiben.

Aber wenn du mit sowas leben kannst...ok. Gutes und sicheres Design sieht aber anders aus !

sowie das Bridge-Interface auf dem MT-Router IPs für den MT-Router vom L3-Switch zu akquirien.

Zeugt leider von einer massiven Fehlkonfiguration im Layer 3 Bereich !!Das sieht man auch ganz deutlich schon oben in deinem völlig falschen Router Setup (3011). In einem Layer 3 Konzept kann und darf es dort niemals VLAN Interfaces zum Routen geben !! Wozu auch wenn der L3 Switch zwischen diesen VLANs routen soll und zenrale Routing Instanz zw. den lokalen VLANs ist !!

Willst du die Ports am 3011er aktiv nutzen darf dieser nur rein eine L2 VLAN Konfig zum Core Switch haben ohne VLAN Interfaces, bzw. nur ein einziges was im Management VLAN liegt.

Hier liegt also per se schon eine grobe Fehlkonfig vor, denn du hast mit deiner fehlerhaften Konfig oben nun 2 Router parallell zw. den VLANs. Ein L3 technisches NoGo.

Man kann dir also nur dringenst raten bevor du das VPN angehst solltest du diese Fehlkonfig in ein sauberes L3 Setup korrigieren ! Ansonsten wird dir so eine fehlerhafte Frickelkonfig immer wieder Probleme bereiten !

DHCP solltest du auch besser vom Router auf den L3 Switch migrieren, damit du mit der Adressvergabe unabhängig vom Router bist.

In den Logs finde ich im Sekundentakt den Fehler "offering lease 192.168,100.12 for MAC xxxxx without success".

Zeigt das dem Interface die Layer 2 Connectivity fehlt. Ganz sicher Ursache des o.a. Konfig Fehlers im VLAN Tagging oder PVID Setting !STP hatte ich testweise deaktiviert; Admin-MAC sind gesetzt.

Ist sinnfrei und eher kontraproduktiv ! Du solltest lediglich sicherstellen das der L3 Switch immer Root Switch ist. Sprich also in seinem Bridge Setup die Priority Hex 0x4000 eingestellt hat als den Default 8000 !Dein VPN Ansatz ist komplett falsch, denn du versuchst jetzt in Panik eine Frickelei die zwar die Symptome mehr schlecht als recht kuriert aber nicht wirklich die Ursachen sauber korrigiert und entfernt.

Hier einmal eine grobe grundlegende Übersicht wie das in der L3 Topologie so ungefähr auszusehen hat auf Basis der sehr rudimentären Infos die man von dir bis dato bekommen hat...

Entscheident ist hier die Phase 2 Konfig im IPsec !

Wie du hier im groben Beispiel sehen kannst ist die Phase 2 Subnetzmaske so eingestellt das von der einen Seite alle 172.25er IP Netze in den Tunnel geroutet werden und von der anderen Seite alle 192.168.0.0.

Dies natürlich unter den Bedingungen das man ein intelligends und vorausschauendes Subnetting zw. den einzelnen Lokationen gemacht hat wie im o.a. Beispiel.

Liegen die IP Netze etwas anders muss man natürlich hier mit den Subnetzmasken etwas "spielen".

Hat man eine wirre und unkoordinierte Verteilung der IP Netze an beiden Lokationen muss man im worst case dann mit mehreren Phase 2 SAs arbeiten (pro IP Netz eine) um diese Netze in den Tunnel zu routen.

Bei mehreren SAs auf dem Mikrotik ist dann zu beachten das man in den Phase 2 Settings diese immer auf "unique" setzt !

Es bleibt dabei...

Kurze Skizze wie es aussieht und was du erreichen willst, dann kommen die ToDos !