Linux Authentifizierung mit Tacacs+

Hallo zusammen,

Ich habe ein Problem, dass mich schon seit Tagen beschäftigt.

Ich muss ein Linux System für eine Authentifizierung über Tacacs konfigurieren. Ich habe das Tacacs auf einem anderen System kompiliert, da ich mich hier im PCI-Scope bewege und keinen Compiler auf der endgültigen Maschine haben darf. Die Dateien habe ich dann exportiert, und auf dem entsprechenden System eingepflegt. Die Datei tacacs;

habe ich ebenfalls erstellt, und in die sshd am Anfang noch die Zeile hinzugefügt.

In der Config des Servers habe ich login = PAM ausgewählt, und die Nutzer angelegt, allerdings mit einem anderen Passwort als auf dem entgültigen System. Die Namen sind allerdings identisch.

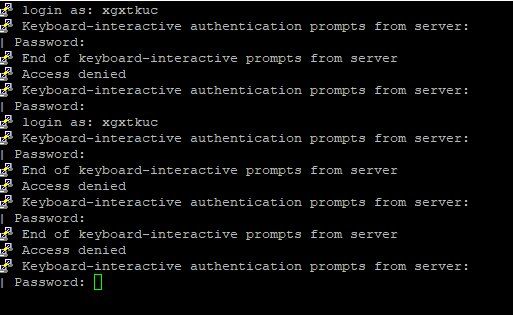

Versuche ich mich nun allerdings vom Client anzumelden, dann dauert das eine weile, aber er nimmt nicht das PW, welches am Server definiert ist, damit kommt access denied.

Nehme ich allerdings jetzt das lokal für das gerät gewählte Passwort, dann klappt die Anmeldung lokal, obwohl ich wie schon gesagt, in der sshd die Anmeldung mit auth include tacacs so gesetzt habe, dass die erste Anmelde Methode auf die Datei tacacs verweist. (und die xxx.xxx.xxx.xxx entsprechen einer IP Adresse).

kennt jemand vielleicht einen Lösungsansatz? Ich bin nach knapp 5 Tagen mit meinem Latein am ende.

Die tac_plus.conf sieht so aus:

Ich habe ein Problem, dass mich schon seit Tagen beschäftigt.

Ich muss ein Linux System für eine Authentifizierung über Tacacs konfigurieren. Ich habe das Tacacs auf einem anderen System kompiliert, da ich mich hier im PCI-Scope bewege und keinen Compiler auf der endgültigen Maschine haben darf. Die Dateien habe ich dann exportiert, und auf dem entsprechenden System eingepflegt. Die Datei tacacs;

#%PAM-1.0

auth sufficient /lib/security/pam_tacplus.so debug server=xxx.xxx.xxx.xxx timeout=5 secret=KEY4IRENE encrypt first_hit

account sufficient /lib/security/pam_tacplus.so debug server=xxx.xxx.xxx.xxx timeout=5 secret=KEY4IRENE encrypt service=shell protocol=ssh

session sufficient /lib/security/pam_tacplus.so debug server=xxx.xxx.xxx.xxx timeout=5 secret=KEY4IRENE encrypt service=shell protocol=sshhabe ich ebenfalls erstellt, und in die sshd am Anfang noch die Zeile

auth include tacacsIn der Config des Servers habe ich login = PAM ausgewählt, und die Nutzer angelegt, allerdings mit einem anderen Passwort als auf dem entgültigen System. Die Namen sind allerdings identisch.

Versuche ich mich nun allerdings vom Client anzumelden, dann dauert das eine weile, aber er nimmt nicht das PW, welches am Server definiert ist, damit kommt access denied.

Nehme ich allerdings jetzt das lokal für das gerät gewählte Passwort, dann klappt die Anmeldung lokal, obwohl ich wie schon gesagt, in der sshd die Anmeldung mit auth include tacacs so gesetzt habe, dass die erste Anmelde Methode auf die Datei tacacs verweist. (und die xxx.xxx.xxx.xxx entsprechen einer IP Adresse).

kennt jemand vielleicht einen Lösungsansatz? Ich bin nach knapp 5 Tagen mit meinem Latein am ende.

Die tac_plus.conf sieht so aus:

key = KEY4IRENE

group = operator {

default service = permit

service = exec {

priv-lvl = 15

}

}

user = testuser {

member = operator

login = PAM

}

user = xgxtpan {

member = operator

login = PAM

}

user = xgxthin {

member = operator

login = PAM

}

user = xgxtrue {

member = operator

login = PAM

}

user = xgxtkuc {

member = operator

login = PAM

}Please also mark the comments that contributed to the solution of the article

Content-Key: 629791

Url: https://administrator.de/contentid/629791

Printed on: April 25, 2024 at 15:04 o'clock

3 Comments

Latest comment

also im zielsystem sehe ich im tcpdump nur eine whois frage,

Bedeutet ja dann ganz klar das dein Client überhaupt gar keine Tacas Anfrage an den Tacas+ Server sendet. Da ist es dann ja auch nicht weiter verwunderlich das das in die Hose geht.Unverständlich das du das nicht gleich zuerst überprüft hast ?

Wie sollte der Tacas Server also etwas authentisieren was ihn erst gar nicht fragt oder fragen kann.

Das solltest du also erstmal primär fixen wenn das Problem schon am Client an sich liegt !

ARP und VRRP haben rein gar nichts mit dem Thema Tacacs zu tun. Völlig andere Baustellen...

Tip:

tcpdump -vv host x.y.z.a zeigt nur den Traffic an der zum und vom Host x.y.z.a geht.

Alternativ:

tcpdump -vv port 49 Das zeigt dann nur sämtlichen Tacacs Traffic an.

Oder die Kombination:

tcpdump -vv host x.y.z.a and port 49 zeigt dir nur den Tacas Traffic von und zum Host x.y.z.a

Sollte man also auf Sewrver und Client nochmal laufen lassen zum Check.