Heimnetzwerk segmentieren

Hallo an alle,

ich möchte mein Heimnetzwerk segmentieren und dabei die vorhandene hardware möglichst weiternutzen.

Zur Idee:

DSL Anschluß von der telekom. Da hängt ein Speedport im Routermodus dran. An dem hängt ein Router TPLINK R480T+. Dieser Router kann VLAN.

An dem TPLINK Router hängt fürs Obergeschoss (OG) ein Switch TPLINK TL-SG1024 (unmanaged). An dem Switch hängen PC und 1 Access Point für ein WLAN. Alles, was am Switch von TPLINK hängt, soll ins Internet. Die Geräte dürfen gegenseitig auf sich zugreifen.

An dem TPLINK Router hängt noch ein Switch fürs Erdgeschoss (EG). Netgear Prosafe JFS524E (managed, VLAN fähig). An diesem Switch hängt eine FB 7590 und an der die DECT Telefone. Ausserdem stellt sie im EG ein WLAN bereit und ein Gast WLAN. Alle PC im Erdgesch0ss dürfen gegenseitig auf sich zugreifen und sollen ins Internet.

Wichtig ist, dass die Geräte vom OG und die Geräte vom UG voneinander getrennt bleiben. Dabei geht es weniger um die Security, als vielmehr um die Zugangsregeln ins Internet. Die Geräte im OG sollen eingeschränkten Zugang zum Internet haben - egal, ob sie dort am LAN oder am dortigen AP hängen. Im TPLINK Router kann man das offenbar machen, wenn man den geräten im OG einen eigenen IP Addressbereich zuweist.

Optional soll am Netgear Switch ein weiteres Netzwerk für "unsichere" Geräte (TV, PS4, Mediaplayer) aufgebaut werden. Die sollen auch alle ins internet, aber nicht auf die anderen Geräte (in erster Linie die im EG) zugreifen können. Ziel hier ist die Sicherheit.

Schliesslich gibt es noch ein NAS und einen Drucker. Idealerweise können alle PC (EG und OG) auf den Drucker drucken. Alle Geräte im EG sollen auf das NAS zugreifen können, also auch TV, Mediaplayer.

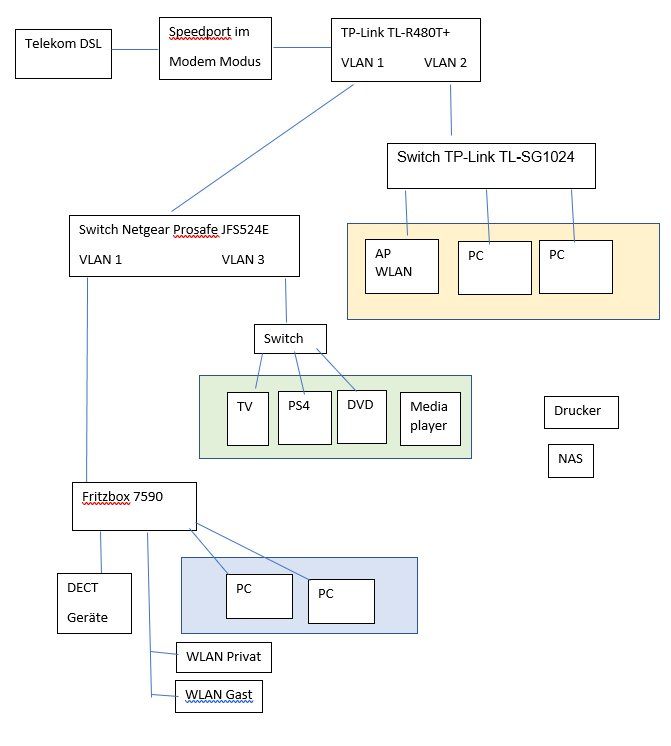

Hier noch ein Bild, wie ich mir das vorgestellt habe.

Die konkretenFragen sind nun

1. Kann das EG und OG so netzwerktechnisch getrennt werden, also die Geräte im OG immer mit einem vom EG getrennten IP Addressbereich versorgt werden. Eine IP Adresszuordnung soll also auf Basis der physischen Verkabelung erfolgen und nicht auf Basis der MAC Adressen.

2.

Wo muss ich NAS und Drucker anschliessen, damit alle drauf zugreifen können ?

3.

können die "unsicheren Geräte" so sicherheitstechnisch getrennt werden, oder sollte man da nochmal einen Router davorschalten (Kaskadierung / DMZ) ? Wenn ja, welchen Router könnte man da empfehlen (eine alte FB liegt noch irgendwo im Keller rum)

4.

Klappt das mit dem telefonieren über DECT Geräte an der FB, wenn diese hinter dem Speedport und dem TPLINK Router aufgebaut wird ?

Danke für jeglichen Input.

Markus

ich möchte mein Heimnetzwerk segmentieren und dabei die vorhandene hardware möglichst weiternutzen.

Zur Idee:

DSL Anschluß von der telekom. Da hängt ein Speedport im Routermodus dran. An dem hängt ein Router TPLINK R480T+. Dieser Router kann VLAN.

An dem TPLINK Router hängt fürs Obergeschoss (OG) ein Switch TPLINK TL-SG1024 (unmanaged). An dem Switch hängen PC und 1 Access Point für ein WLAN. Alles, was am Switch von TPLINK hängt, soll ins Internet. Die Geräte dürfen gegenseitig auf sich zugreifen.

An dem TPLINK Router hängt noch ein Switch fürs Erdgeschoss (EG). Netgear Prosafe JFS524E (managed, VLAN fähig). An diesem Switch hängt eine FB 7590 und an der die DECT Telefone. Ausserdem stellt sie im EG ein WLAN bereit und ein Gast WLAN. Alle PC im Erdgesch0ss dürfen gegenseitig auf sich zugreifen und sollen ins Internet.

Wichtig ist, dass die Geräte vom OG und die Geräte vom UG voneinander getrennt bleiben. Dabei geht es weniger um die Security, als vielmehr um die Zugangsregeln ins Internet. Die Geräte im OG sollen eingeschränkten Zugang zum Internet haben - egal, ob sie dort am LAN oder am dortigen AP hängen. Im TPLINK Router kann man das offenbar machen, wenn man den geräten im OG einen eigenen IP Addressbereich zuweist.

Optional soll am Netgear Switch ein weiteres Netzwerk für "unsichere" Geräte (TV, PS4, Mediaplayer) aufgebaut werden. Die sollen auch alle ins internet, aber nicht auf die anderen Geräte (in erster Linie die im EG) zugreifen können. Ziel hier ist die Sicherheit.

Schliesslich gibt es noch ein NAS und einen Drucker. Idealerweise können alle PC (EG und OG) auf den Drucker drucken. Alle Geräte im EG sollen auf das NAS zugreifen können, also auch TV, Mediaplayer.

Hier noch ein Bild, wie ich mir das vorgestellt habe.

Die konkretenFragen sind nun

1. Kann das EG und OG so netzwerktechnisch getrennt werden, also die Geräte im OG immer mit einem vom EG getrennten IP Addressbereich versorgt werden. Eine IP Adresszuordnung soll also auf Basis der physischen Verkabelung erfolgen und nicht auf Basis der MAC Adressen.

2.

Wo muss ich NAS und Drucker anschliessen, damit alle drauf zugreifen können ?

3.

können die "unsicheren Geräte" so sicherheitstechnisch getrennt werden, oder sollte man da nochmal einen Router davorschalten (Kaskadierung / DMZ) ? Wenn ja, welchen Router könnte man da empfehlen (eine alte FB liegt noch irgendwo im Keller rum)

4.

Klappt das mit dem telefonieren über DECT Geräte an der FB, wenn diese hinter dem Speedport und dem TPLINK Router aufgebaut wird ?

Danke für jeglichen Input.

Markus

Please also mark the comments that contributed to the solution of the article

Content-Key: 661656

Url: https://administrator.de/contentid/661656

Printed on: April 19, 2024 at 03:04 o'clock

7 Comments

Latest comment

Hier noch ein Bild, wie ich mir das vorgestellt habe.

Wenn du einmal die FAQs gelesen hättest und das "+" im richtigen Kontext geklickt hättest für das eingebettete Bild hätten wir es auch an der richtigen Textstelle gesehen als zusammenhangslos am Ende. Aber nungut...kann man ja auch nachträglich noch mit dem "Bearbeiten" Knopf machen. Zu deinen Fragen:

1.)

Ja, natürlich. Genau dafür sind VLANs ja da !

2.)

Das ist egal, denn generell kann ja erstmal jeder auf jeden zugreifen auch in segmentierten bzw. gerouteten Netzen. Wer was in welchem Netzsegment darf bestimmst DU immer mit Firewall regeln insofern ist diese Frage etwas unverständlich !

Stecke Drucker und NAS mit in das Segment wo die meisten Clients sind die darauf zugreifen müssen. Für die anderen erstellst du eine entsprechende Firewall oder Accesslisten Regel.

3.)

Ja. Genau dafür ist so ein Konzept ja da wie du es gemacht hast. Was sollte sonst der Sinn sein ?! Auch eine etwas unverständliche Frage.

4.)

Ja, das klppt problemlos. Die FB arbeitet dann als reiner IP Host im lokalen LAN und agiert nur als Telefon Anlage.

Also, ich halte ja die Struktur für unsinnig, auch wenn es technisch umsetzbar wäre

Aber macht nur. Das fluchen kommt ja erst im nachhinein, wenn die ganzen tollen Geräte irgendwie miteinander kooperieren sollen .... und dann öffnet man eine Türe nach der anderen wieder.

PS: “Unsichere Geräte” sollte man überhaupt nicht erwerben Und wenn, dann gehts doch bei denen darum, dass die gerade NICHT ins Internet sollen. Was macht es denn für einen Sinn, nehmen wir mal an, den vielgescholtenen Samsung-TV erst zu segmentieren, ihn ins Internet zu lassen und gleichzeitig Zugriff auf das (einzige) NAS zu gewähren?! Das NAS ist doch so ziemlich das einzige Gerät in einem Haushalt, bei dem schützenswerte Daten abgegriffen werden können und potenziell Schaden erzeugt werden könnte.

Und wenn, dann gehts doch bei denen darum, dass die gerade NICHT ins Internet sollen. Was macht es denn für einen Sinn, nehmen wir mal an, den vielgescholtenen Samsung-TV erst zu segmentieren, ihn ins Internet zu lassen und gleichzeitig Zugriff auf das (einzige) NAS zu gewähren?! Das NAS ist doch so ziemlich das einzige Gerät in einem Haushalt, bei dem schützenswerte Daten abgegriffen werden können und potenziell Schaden erzeugt werden könnte.

Aber macht nur. Das fluchen kommt ja erst im nachhinein, wenn die ganzen tollen Geräte irgendwie miteinander kooperieren sollen .... und dann öffnet man eine Türe nach der anderen wieder.

PS: “Unsichere Geräte” sollte man überhaupt nicht erwerben

Ich hatte Bedenken, ob das geht, weil der TPLINK Switch eben kein VLAN unterstützt.

Gut, das ist dann klar das man da dann eben nicht segementieren kann. Alle Geräte an einem ungemanagten Switch sind dann alle immer nur in dem VLAN Segment in den man diesen Switch steckt. Das ist klar und auch logisch.Das heißt also, durch die Firewall im TPLINK 480+ kann ich den Zugriff auf die geräte und das Internet steuern, wie ich will,

Richtig !Das hiesige_VLAN_Tutorial hat alle Details dazu für dich.

Es beantwortet (und bestätigt) alle deine Fragen zu dem Thema.

dass der TPLINK Switch einem Gerät, das am Netgear Switch hängt, eine IP Addresse vergibt - korrekt ?

Als guter Netzwerker weisst du ja das DHCP ein reines Layer 2 Verfahren ist und auf Broadcasts basiert. Broadcasts können (und sollen) aber Prinzip bedingt keine Layer 3 (Routing) Grenzen überwinden. Das beantwortet sicher deine Frage ?!Muss man noch ein NAT deaktivieren irgendwo ?

Nein und das darfst du auch nicht.Dein Speedport ist so ziemlich das Schrottigste an Router was es im Consumer Bereich gibt und er supportet keine statischen Routen. Dadurch bist du immer gezwungen am TP-Link NAT zu machen, andernfalls könnte der Speedport deinen lokeln IP Segmente nicht routen. Wie sollte das auch gehen ohne die Option von statischen Routen ??

Bei besseren Routern schaltet man auf den Kaskaden Routern immer NAT ab um eben doppeltes NAT und Firewalling zu vermeiden was immer Performance kostet. Bei dir geht das wegen der Speedport Hardware nicht.

Dieses Routing Tutorial erklärt dir alle Grundlagen dazu warum das so ist beim Speedport:

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

Das heisst, alle anderen Funktionen (Router, Firewall, WLAN) sind deaktiviert.

Richtig !Als Modem wird der Speedport ja hoffentlich was taugen.

Ja, das tut er natürlich.Das wäre technisch auch das Sinnigste das so zu benutzen.

- Speedport in den reinen Modem Betrieb setzen

- WAN Port am TP-Link Router auf PPPoE Mode setzen und dann dort die Provider Zugangsdaten einstellen

Das erspart dir dann das doppelte NAT und doppelte Firewalling. Siehe dazu auch hier:

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Denke dir als "Firewall" dann einfach deinen TP-Link Router.

Im Moment kann ich damit nix anfangen

Musst du auch nicht wenn weder im Router Modus oder wenn du umstellst im Modem Modus ist das dann noch relevant für dich.