Firewallregeln

Hallo Zusammen,

ich habe noch Schwierigkeiten in der Umsetzung von den Accesslists auf einem Cisco Switch SG3501X.

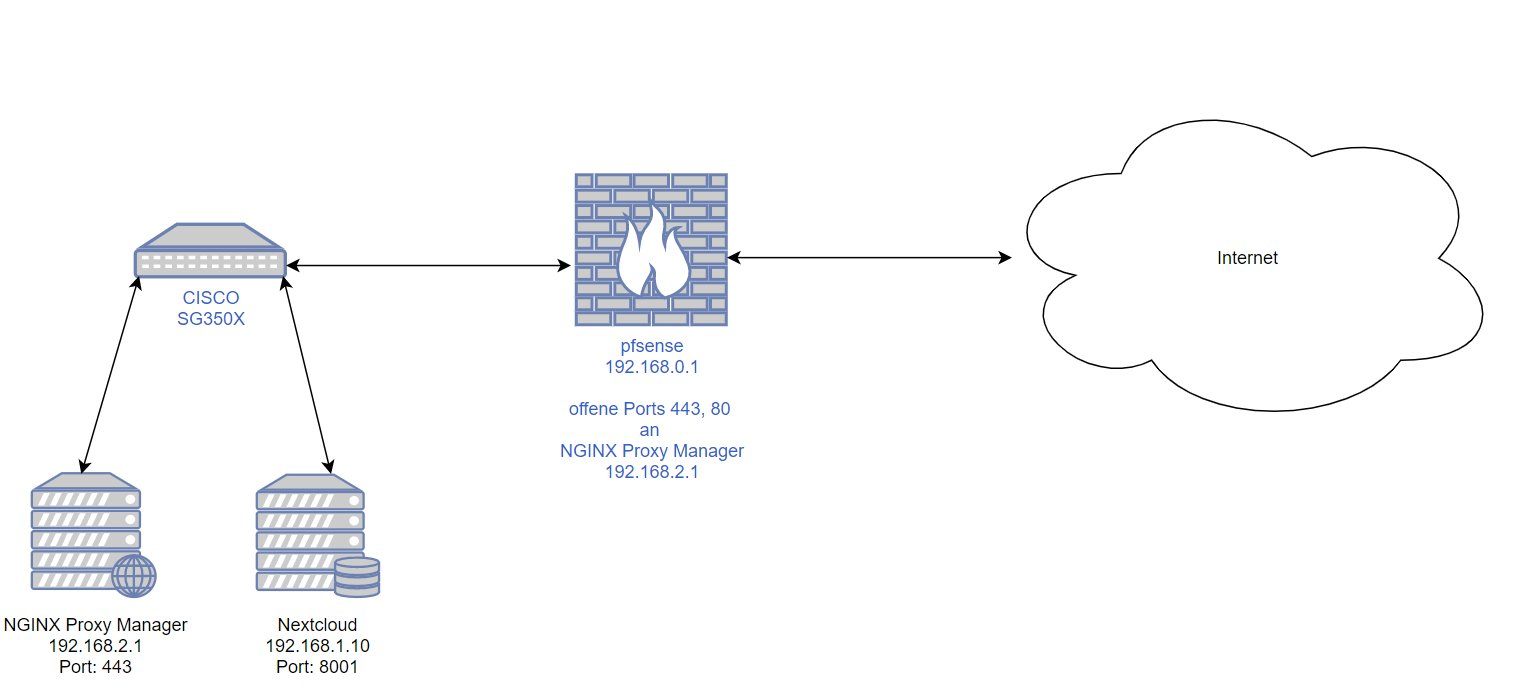

Ich möchte an folgendem Beispiel Setup gerne die Accesslists verstehen:

Beschreibung:

Die Anfragen aus dem Internet sollen an den nginx Proxy Manager mit den Ports 443 u. 80 weitergeleitet werden.

Der Nginx Proxy Manager erkennt an der Domain wo er den Traffic hinrouten soll.

Das ganze funktioniert auch soweit.

Jetzt möchte ich aber auf dem Cisco nur die Ports 8001 (für die Nextcloud) und den Port 443 aus dem Internet in dem VLAN 2 (192.168.2.0) freigeben.

Wie müssen die dazugehörigen IPv4-Based ACE Einstellungen auf dem Cisco aussehen?

ACL VLAN 1 (Permit Any)

ACL VLAN 2 (Permit Any)

ich habe noch Schwierigkeiten in der Umsetzung von den Accesslists auf einem Cisco Switch SG3501X.

Ich möchte an folgendem Beispiel Setup gerne die Accesslists verstehen:

Beschreibung:

Die Anfragen aus dem Internet sollen an den nginx Proxy Manager mit den Ports 443 u. 80 weitergeleitet werden.

Der Nginx Proxy Manager erkennt an der Domain wo er den Traffic hinrouten soll.

Das ganze funktioniert auch soweit.

Jetzt möchte ich aber auf dem Cisco nur die Ports 8001 (für die Nextcloud) und den Port 443 aus dem Internet in dem VLAN 2 (192.168.2.0) freigeben.

Wie müssen die dazugehörigen IPv4-Based ACE Einstellungen auf dem Cisco aussehen?

ACL VLAN 1 (Permit Any)

| Priority | Action | Logging | Protocol | Source IP Address | Source Wildcard Mask | Destination IP Address | Destination Wildcard Mask | Source Port | Destination Port |

|---|---|---|---|---|---|---|---|---|---|

| 10 | Permit | Disabled | TCP | Any | Any | 192.168.1.10 | 0.0.0.0 | 8001 | 8001 |

| 12 | Permit | Disabled | TCP | 192.168.2.1 | 0.0.0.0 | 192.168.1.10 | 0.0.0.0 | 8001 | 8001 |

| 20 | Deny | Disabled | Any (IP) | Any | Any | Any | Any |

ACL VLAN 2 (Permit Any)

| Priority | Action | Logging | Protocol | Source IP Address | Source Wildcard Mask | Destination IP Address | Destination Wildcard Mask | Source Port | Destination Port |

|---|---|---|---|---|---|---|---|---|---|

| 10 | Permit | Disabled | TCP | Any | Any | 192.168.2.1 | 0.0.0.0 | 443 | 443 |

| 12 | Permit | Disabled | TCP | 192.168.2.1 | 0.0.0.0 | 192.168.1.10 | 0.0.0.0 | 8001 | 8001 |

| 20 | Deny | Disabled | Any (IP) | Any | Any | Any | Any |

Please also mark the comments that contributed to the solution of the article

Content-Key: 666607

Url: https://administrator.de/contentid/666607

Printed on: April 20, 2024 at 13:04 o'clock

10 Comments

Latest comment

Hi,

ich denke dein Source Port muss auf "any" stehen. Kontrolliere hierzu mal den Verbindungsaufbau in den Logs der pfSense. Wenn diese mit einem anderen Source Port kommt (was höchstwahrscheinlich ist, da du ansonsten nur 1 Verbindung aufbauen könntest) funzen deine Regeln so nicht.

Gruß

ich denke dein Source Port muss auf "any" stehen. Kontrolliere hierzu mal den Verbindungsaufbau in den Logs der pfSense. Wenn diese mit einem anderen Source Port kommt (was höchstwahrscheinlich ist, da du ansonsten nur 1 Verbindung aufbauen könntest) funzen deine Regeln so nicht.

Gruß

Ein wesentlicher Fehler war, dass ich bei der Source Wildcard Mask die Negotiation-Mask auf 0.0.0.255 hatte

Das hast Du oben nicht abgebildet und die oben abgebildete Regel erscheint mir sinnvoller, weil absolut.

Es gilt immer ein implizites Default "Deny any any" am Schluss jeder ACL ! Es ist also doppelt gemoppelt und bringt nichts das nochmals zu konfigurieren.

https://www.cisco.com/c/de_de/support/docs/smb/switches/cisco-350-series ...

https://www.cisco.com/c/de_de/support/docs/smb/switches/cisco-350-series ...

Hi,

bei den meisten ACL ist das richtig. Ein Fehler ist dies jedoch nicht, da Mikrotik z.B. dies nicht hat. Die lassen den Datenverkehr durch. Daher ist es schon sinnvoll eine solche Regel zu setzen.

Gruß

bei den meisten ACL ist das richtig. Ein Fehler ist dies jedoch nicht, da Mikrotik z.B. dies nicht hat. Die lassen den Datenverkehr durch. Daher ist es schon sinnvoll eine solche Regel zu setzen.

Gruß