Cisco SG 350 Vlan Konfig

Hallo,

kurze Frage zu Vlan konfig.

Switch hängt an Fritz Box (Port 9), bezieht hier per DHCP der FB die IP Adressierung, über Vlan1 erfolgt die Verteilung an die einzelnen Ports, nun gibts von der FritzBox einen Gastzugang (seperater IP Adresssbereich), dieser ist an Port 10 des Switch angeschlossen, Vlan 100 ist eingericht , nun möchte ich dass wenn ich am Port 8 ein Gerät ohne eine Vlan Lan ID angesteckt habe die Verbindung sofort auf den Gastzugang (Port 10) umleitet (funktioniert bereits mit der aktuelle Konfig).

Mein Problem / meine Frage ist nun : wenn an Port 8 ein gerät angesteckt wird mit einen Vlan ID sollte dies auf den Port 9(normaler Zugang der FB ) umgeleitet werden.

Habe hier noch bzgl. der Einstellung wissenslücken . Bin noch Anfänger beim Thema Cisco Switch

Ich arbeite mit der Benutzeroberfläche des Switch

Konfig des Switch:

interface vlan 100

name "Vlan100"

ip address 192.168.1.1 255.255.255.0

vlan database

vlan 100

interface GigabitEthernet8

switchport mode trunk

switchport general allowed vlan add 1 tagged

switchport access vlan none

switchport trunk native vlan 100

kurze Frage zu Vlan konfig.

Switch hängt an Fritz Box (Port 9), bezieht hier per DHCP der FB die IP Adressierung, über Vlan1 erfolgt die Verteilung an die einzelnen Ports, nun gibts von der FritzBox einen Gastzugang (seperater IP Adresssbereich), dieser ist an Port 10 des Switch angeschlossen, Vlan 100 ist eingericht , nun möchte ich dass wenn ich am Port 8 ein Gerät ohne eine Vlan Lan ID angesteckt habe die Verbindung sofort auf den Gastzugang (Port 10) umleitet (funktioniert bereits mit der aktuelle Konfig).

Mein Problem / meine Frage ist nun : wenn an Port 8 ein gerät angesteckt wird mit einen Vlan ID sollte dies auf den Port 9(normaler Zugang der FB ) umgeleitet werden.

Habe hier noch bzgl. der Einstellung wissenslücken . Bin noch Anfänger beim Thema Cisco Switch

Ich arbeite mit der Benutzeroberfläche des Switch

Konfig des Switch:

interface vlan 100

name "Vlan100"

ip address 192.168.1.1 255.255.255.0

vlan database

vlan 100

interface GigabitEthernet8

switchport mode trunk

switchport general allowed vlan add 1 tagged

switchport access vlan none

switchport trunk native vlan 100

Please also mark the comments that contributed to the solution of the article

Content-Key: 653910

Url: https://administrator.de/contentid/653910

Printed on: April 20, 2024 at 09:04 o'clock

20 Comments

Latest comment

Moin,

ganz schlau wird man aus deinem Text nicht wirklich.

Was soll Port 8 jetzt sein ? Gast oder Hauptnetz?

Hauptnetz:

Port8 (ACCESS) VLAN1

Gast:

Port8 (ACCESS) VLAN100

Port 9 (ACCESS) VLAN1: Fritzbox LAN1 (Hauptnetz)

Port 10 (ACCESS) VLAN100: Fritzbox LANX (Gastzugang)

Das kannst du auf jeden Port spiegeln wie du willst..

Solltest du ein Client haben der VLAN kann, kannst du natürlich auch eine Trunk einrichten. Dort ist dann die Frage welches VLAN du Taggen (also markieren) willst. Das unmarkierte (nativ) ist immer das was ein Client ohne VLAN Config sieht und kann dann einfach getauscht werden nach bedarf. Und nur ein Client mit eingerichteter VLAN config kann auf das Tagged zugreifen. (KEIN SICHERHEITSFEATURE)

P.S.: Es gibt hier ein super VLAN Guide im Forum

Gruß

ganz schlau wird man aus deinem Text nicht wirklich.

Was soll Port 8 jetzt sein ? Gast oder Hauptnetz?

Hauptnetz:

Port8 (ACCESS) VLAN1

Gast:

Port8 (ACCESS) VLAN100

Port 9 (ACCESS) VLAN1: Fritzbox LAN1 (Hauptnetz)

Port 10 (ACCESS) VLAN100: Fritzbox LANX (Gastzugang)

Das kannst du auf jeden Port spiegeln wie du willst..

Solltest du ein Client haben der VLAN kann, kannst du natürlich auch eine Trunk einrichten. Dort ist dann die Frage welches VLAN du Taggen (also markieren) willst. Das unmarkierte (nativ) ist immer das was ein Client ohne VLAN Config sieht und kann dann einfach getauscht werden nach bedarf. Und nur ein Client mit eingerichteter VLAN config kann auf das Tagged zugreifen. (KEIN SICHERHEITSFEATURE)

P.S.: Es gibt hier ein super VLAN Guide im Forum

Gruß

Hier steht wie es geht sogar mit Bildern zum Cisco Switch.

Layer 2 VLAN Konfig (ohne Routing):

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Layer 3 (Routing) VLAN Konfig:

Verständnissproblem Routing mit SG300-28

Da steht alles was du zu dem Thema wissen musst.

Layer 2 VLAN Konfig (ohne Routing):

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Layer 3 (Routing) VLAN Konfig:

Verständnissproblem Routing mit SG300-28

Da steht alles was du zu dem Thema wissen musst.

Gehen wir zum Anfang / einrichten eines SG 350

OKbedeute dass an jedem Port über die IP 192.168.178.66 die geräte mit dem Netz der FB verbunden ist.

Richtig, denn im Default liegen alle Ports im Default VLAN 1Übrigens ist es keine gute Idee Infrastruktur Komponenten dynmaische IPs zu geben. Also am besten statisch ala .178.2 oder zumindestens über die Mac Reservierung im FB DHCP Server fest zuweisen.

nun wir ein Vlan 100 zb. angelegt, dieses Vlan 100 wird der IP Adresse, zb. 192.168.1.1 zugeordnet.

Pfiffig wäre wenn man das VLAN quasi in die IP Netzadresse "reinkodiert" z.B. bei ID 100 dann 192.168.100.0 /24 oder 172.16.100.0 /24 usw. das erleichtert das spätere Management. Letzlich ist es aber rein kosmetisch und man kann natürlich frei wählen.an diesen Port 10 wird der Gastzugang der FritzBox angesteckt, die FB Gast vergibt IP Adressen 192.198.189.1 per DHCP an diesem Port.

Das geht logischerweise so NICHT !!!Denn wenn du mit einer VLAN IP Adresse 192.168.1.1 am Switch damit das IP Netz 192.168.1.0 /24 fest vorgibst kannst du dann niemals die FritzBox dort ein 192.198.189.0er IP Netz verteilen lassen. Damit hast du dann einen schweren IP Adress Konflikt. Das kann niemals so gehen und ist ein fataler Konfig Fehler und weiss auch ein IT Laie sofort !!

Für dieses VLAN 100 darf der 350er Switch also niemals eine VLAN IP konfiguriert bekommen !!!

Ohne eine VLAN IP hast du dann rein nur ein reicnes Layer 2 VLAN was dann nicht auf dem Switch geroutet wird. Logisch, denn das soll und darf es ja auch nicht denn nur die FritzBox darf das routen und DHCPs dort vergeben !! Du willst ja nicht das Gäste von hinten über den L3 Switch so Zugang zu deinen privaten VLANs bekommen.

Fazit also: Keine VLAN IP fürs FritzBox Gastnetz am Switch und auch keinen DHCP Server fürs Gastnetz im Switch!!! Die VLAN IP Adresse in deinem VLAN 100 muss also zwingend entfernt werden ! Das Gast VLAN darf rein nur als Layer 2 VLAN ohne IP existieren wenn es isoliert sein soll und muss.

hier lasse ich per Trunk den Port abfragen

Ein Trunk kann niemals etwas "abfragen", das ist technischer Unsinn. Mit Trunk meinst du einen Tagged Uplink, oder ?? Der Begriff "Trunk" ist leider etwas widersprüchlich in der IT.Cisco beschreibt damit einen Tagged Uplink und im Rest der Netzwerk Welt ist das eine Link Aggregation mit LACP LAGs.

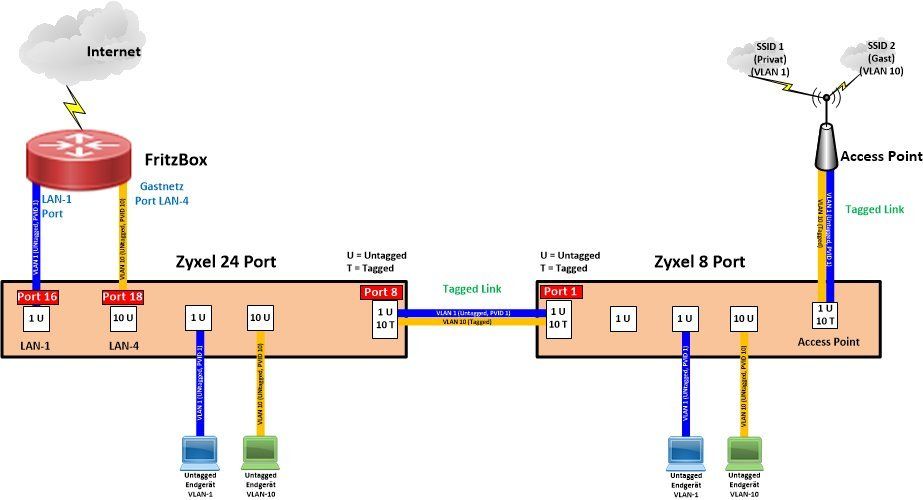

So sieht sowas z.B. mit der FritzBox aus wenn man es richtig macht (Gastnetz hier im VLAN 10):

Nun die Frage:

Die dir ja die Skizze oben beantwortet.- Setzt man den Port als "Access Port" ins VLAN 1 (PVID 1) ist der Port im normalen FB LAN

- Setzt man den Port als "Access Port" ins VLAN 100 (PVID 100) ist der Port im FB Gastnetz

Zitieren geht übrigens mit der spitzen Klammer ! Formatting instructions in the posts 😉

Ein Routing vom oder ins Gast VLAN ist in deinem Konstrukt so wie oben unmöglich. Ohne eine VLAN 100 IP ist eine Gast Kommunikation nur rein ins Internet möglich und nirgend wo anders hin. Klar, denn ohne Switch (VLAN) IP kann das Gastnetz ja einzig nur via FB geroutet werden und die FB lässt aus guten Gründen einen Gast Zugriff auf das private LAN nicht zu.

Will man das dennoch, kann man das lösen...

Dann musst du aber doch wieder eine IP VLAN Adresse auf dem Switch im VLAN 100 aus dem FB Gastnetz anlegen also z.B. 192.168.189.254 /24 anlegen und eine statische Route auf der FritzBox definieren die dir ein Routing der Gäste über die Switch IP ins private LAN ermöglicht. Der Cisco350 ist ja ein Routing fähiger Switch und das würde gehen.

Das wäre dann aber eine sehr gefährliche Sache denn damit ist ein ungeschützter Zugriff Gäste aufs Privatnetz gegeben.

Du müsstest dann auf dem Switch zwingend mit absolut wasserdichten Access Listen arbeiten die diesen Traffic genau regeln. Die Gefahr die da noch besteht ist das Switch ACLs nicht Stateful sind.

Da spielt man also absolut mit dem Feuer wenn man sowas macht und solch einen Sicherheits kritischen Unsinn sollte man sich sehr gut überlegen. Das es technisch machbar ist steht außer Frage. Ob man es Sicherheits technisch machen sollte ist eine ganz andere. Da spricht unter normalen Umständen alles strikt dagegen.

Deine Lösung oben geht auch wenn du Port 8 als Trunk definierst und das Native VLAN auf 100 setzt und die anderen VLANs wie 1 auf Tagged.

Damit ist dann ein normaler Client an Port 8 immer im Gastnetz, klar, denn durch die PVID 100 wird ungetaggter Traffic immer ins VLAN 100 gesendet. Um dann Traffic ins private VLAN 1 zu senden müsste das Endgerät diesen Traffic dann mit der Privat VLAN ID taggen. Das geht natürlich wenn man den Netzwerkadpter entsprechen einstellt.

Wie das zu machen ist kannst du hier nachlesen:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Aber auch das ist eine gruselige Frickelei und man hat das Problem das das Gastnetz auch wieder ungeschützt direkt an solchen Endgeräten ist die es wieder mit dem Privatnetz verbinden. Ein Fehler dort und das Privatnetz ist kompromittiert.

Viel viel sinnvoller ist es dann mit dynamischen VLANs zu arbeiten.

Man klassifiziert die bekannten Geräte auf Basis ihrer Mac Adresse oder ihres Hostnamens als Mitglieder eines VLANs und der Switchport forwardet dann dynamisch je nach Endgerät und Authentisierung dieses Gerätes den Datenverkehr ins Private VLAN. Alle Geräte die er nicht kennt wandern ins Gast Netz. Nennt sich "dynamische VLANs".

Dein Cisco 350er supportet das problemlos und wie man das umsetzt erklären z.B. diese Tutorials:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Cisco SG 350x Grundkonfiguration

Oder für WLAN z.B. hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Du musst also jetzt nur noch überlegen was du wirklich willst mit deinen Endgeräten.

ch möchte dass gäste an Lan Port 8 automatisch an Port 10 / Gast Zugang FB kommen (funktioniert bereits)

OK, das ist ja auch ne Lachnummer und steht oben ja bereits bzw. man sieht es ja im Bildchen oben. Switchports als simple Access Ports ins VLAN 100 (PVID 100) und fertig ist der Lack ! eine zusätzliche VLan ID 100 und werden am Port 8 auf den Port 9 / ins Netzwerk FB gelassen (genau umgekehrt ...)

Sorry, aber den technischen Kauderwelsch versteht leider kein Mensch ?! Wie ist das gemeint..??Ein Routing vom oder ins Gast VLAN ist in deinem Konstrukt so wie oben unmöglich. Ohne eine VLAN 100 IP ist eine Gast Kommunikation nur rein ins Internet möglich und nirgend wo anders hin. Klar, denn ohne Switch (VLAN) IP kann das Gastnetz ja einzig nur via FB geroutet werden und die FB lässt aus guten Gründen einen Gast Zugriff auf das private LAN nicht zu.

Will man das dennoch, kann man das lösen...

Dann musst du aber doch wieder eine IP VLAN Adresse auf dem Switch im VLAN 100 aus dem FB Gastnetz anlegen also z.B. 192.168.189.254 /24 anlegen und eine statische Route auf der FritzBox definieren die dir ein Routing der Gäste über die Switch IP ins private LAN ermöglicht. Der Cisco350 ist ja ein Routing fähiger Switch und das würde gehen.

Das wäre dann aber eine sehr gefährliche Sache denn damit ist ein ungeschützter Zugriff Gäste aufs Privatnetz gegeben.

Du müsstest dann auf dem Switch zwingend mit absolut wasserdichten Access Listen arbeiten die diesen Traffic genau regeln. Die Gefahr die da noch besteht ist das Switch ACLs nicht Stateful sind.

Da spielt man also absolut mit dem Feuer wenn man sowas macht und solch einen Sicherheits kritischen Unsinn sollte man sich sehr gut überlegen. Das es technisch machbar ist steht außer Frage. Ob man es Sicherheits technisch machen sollte ist eine ganz andere. Da spricht unter normalen Umständen alles strikt dagegen.

Deine Lösung oben geht auch wenn du Port 8 als Trunk definierst und das Native VLAN auf 100 setzt und die anderen VLANs wie 1 auf Tagged.

Damit ist dann ein normaler Client an Port 8 immer im Gastnetz, klar, denn durch die PVID 100 wird ungetaggter Traffic immer ins VLAN 100 gesendet. Um dann Traffic ins private VLAN 1 zu senden müsste das Endgerät diesen Traffic dann mit der Privat VLAN ID taggen. Das geht natürlich wenn man den Netzwerkadpter entsprechen einstellt.

Wie das zu machen ist kannst du hier nachlesen:

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

Aber auch das ist eine gruselige Frickelei und man hat das Problem das das Gastnetz auch wieder ungeschützt direkt an solchen Endgeräten ist die es wieder mit dem Privatnetz verbinden. Ein Fehler dort und das Privatnetz ist kompromittiert.

Viel viel sinnvoller ist es dann mit dynamischen VLANs zu arbeiten.

Man klassifiziert die bekannten Geräte auf Basis ihrer Mac Adresse oder ihres Hostnamens als Mitglieder eines VLANs und der Switchport forwardet dann dynamisch je nach Endgerät und Authentisierung dieses Gerätes den Datenverkehr ins Private VLAN. Alle Geräte die er nicht kennt wandern ins Gast Netz. Nennt sich "dynamische VLANs".

Dein Cisco 350er supportet das problemlos und wie man das umsetzt erklären z.B. diese Tutorials:

Netzwerk Zugangskontrolle mit 802.1x und FreeRadius am LAN Switch

Cisco SG 350x Grundkonfiguration

Oder für WLAN z.B. hier:

Dynamische VLAN Zuweisung für WLAN (u. LAN) Clients mit Mikrotik

Du musst also jetzt nur noch überlegen was du wirklich willst mit deinen Endgeräten.

Zweiter Versuch !

Zitieren geht mit der spitzen Klammer !! Siehe auch: Formatting instructions in the posts

FAQs helfen wirklich !

Zitieren geht mit der spitzen Klammer !! Siehe auch: Formatting instructions in the posts

FAQs helfen wirklich !

Kann man überhaupt nicht empfehlen, selbst wenn es irgendwo eines gibt.

Alle Hilfeseiten sind Englisch und werden so nur umso schwieriger zu verstehen.

allerdings gelten hier wieder die Wenn--> aber Regeln

Bahnhof, Ägypten ?? Welche ominösen Regeln sollten das denn sein ? Normal gilt bei Radius und dynamischen VLANs immer nur schwarz weiss, also Mac bekannt = Darf ins Netz mit VLAN x. Mac nicht bekannt = darf nicht ins Netz. Fertisch...Aber gibts in so einem Regelwerk nicht oder du hast da etwas gründlich missverstanden.

wäre mit der übertriebenen komplexität des cisco switch in der Mars Umlaufbahn abgestürzt

Zeigt leider ebenso wie die obigen "Regeln" das du nur sehr wenig bis keinerlei Ahnung von Netzwerk Hardware hast. Die Ciscos von denen du da redest sind auch nur billige SoHo Modelle und mickrig im Vergleich zum Featureset eines Cisco Catalysten.Das zeigt dir dann vermutlich auch einmal mit welchen recht naiven und beschränkten (Netzwerk) Horizont du unterwegs bist. Du erwartest das man mit einem Flugzeug mit Gummiband Motor zum Mars fliegt und beschimpfst alle die das nicht hinbekommen als technikferne Dummies weil du selber nicht einmal bis zum Mond sehen kannst. Aber egal, muss man sicher nicht weiter kommentieren in einem Administrator Forum....

Cisco Syntax ist quasi die Lingua Franca der Konfig Syntax im Netzwerk. Die Konfig Logik spiegelt sich in fast allen Produkten anderer Hersteller wider. Wenn man also eine Teilmenge davon kennt ist das sicher vorteilhaft weil man dann auch den gesamten Rest kennt.

Du setzt aber voraus das man mit laienhaftem Klicki Bunti GUI, FritzBox Wissen zum Mars fliegen kann. Eine recht einseitige und auch naive Sichtweise der ganzen Thematik wie du dir sicher auch selber denken kannst. Wenn du das auf deinen richtigen Job runterbrichst, wo du Profi bist, wirst du das sicher auch ähnlich sehen.

Das ist so wenn der Mathematiker für die Umlaufbahn sein Zimmer tapezieren und streichen muss und aus Unkenntnis daran scheitert und dann auf Pinsel, Kleister und das Wetter schimpft. Genau das ist das was du oben machst... Also besser mal in dich gehen und nachdenken ob das wirklich der richtige Weg ist !

Du setzt aber voraus das man mit laienhaftem Klicki Bunti GUI, FritzBox Wissen zum Mars fliegen kann. Eine recht einseitige und auch naive Sichtweise der ganzen Thematik wie du dir sicher auch selber denken kannst. Wenn du das auf deinen richtigen Job runterbrichst, wo du Profi bist, wirst du das sicher auch ähnlich sehen.

Das ist so wenn der Mathematiker für die Umlaufbahn sein Zimmer tapezieren und streichen muss und aus Unkenntnis daran scheitert und dann auf Pinsel, Kleister und das Wetter schimpft. Genau das ist das was du oben machst... Also besser mal in dich gehen und nachdenken ob das wirklich der richtige Weg ist !

Lass uns wieder zum Thema kommen

Ist sicher das Vernünftigste.... hat bis jetzt die Lösung noch nicht komplett gefunden.

Was genau ist denn nun noch nicht "komplett" ??Die Endgeräte an den Ports liefern doch, wie oben beschrieben, statisch die VLAN Information immer mit, da sie ja laut Aussage des TOs immer getaggt sind.

(Zitat des TO

Damit liefern diese Endgeräte dem Switch ja auch ohne Radius die VLAN ID in die sie sollen quasi frei Haus mit und der Switch kann entsprechend reagieren und den Endgeräte Traffic dann immer richtig forwarden in dieses VLAN.

Problem gelöst...oder was war da jetzt noch offen bzw. nicht komplett ?!

nicht ganz, wenn sich am Port 8 (sorry wenn ich es so nenne ) Geräte befinden die keine Vlan ID getaggt haben

OK, dann bekommt der Switch natürlich keine VLAN Info geliefert weil eben das VLAN Tag fehlt. In diesem Falle greift die PVID (Port VLAN ID) oder, wie es auch heisst, das sog. Native VLAN auf das der betreffende Port eingestellt ist.Dieses Port Native VLAN / PVID gibt somit immer an in welches VLAN der Switch ungetaggte Frames an diesem Port forwarden soll.

Die Port Logik ist also ganz einfach:

- Frame kommt mit einer VLAN ID getagged an = Traffic wird in das entsprendend zur ID passende VLAN geforwardet.

- Frame kommt ungetagged an = Traffic wird statisch in das Native VLAN / PVID geforwardet.

Bezogen auf deinen Fall oben ist das Verhalten dann auch ganz klar. Port 9 ist als Access Port einzig und allein nur untagged in VLAN 1. Er nimmt also rein nur ungetaggte Frames an und forwardet sie ins VLAN 1 und andersrum kann er auch nur Frames aus VLAN 1 ungetagged senden. Von anderen VLANs weiss dieser Port also rein gar nichts.

Wenn nun also ein VLAN 100 Frame an Port 8 reinkommt wird er entsprechend ins VLAN 100 geforwardet und gut ist. Port 10 ist Access Member Port im VLAN 100, folglich kommt der VLAN 100 Traffic also auch an Port 10 raus.

Port 9 ist aber ja einzig nur Member im VLAN 1 !!!

Warum meinst du also das dieser Port 9 dann VLAN 100 Traffic forwarden soll wenn er nur VLAN 1 Member ist ?! Wäre ja logisch Quatsch sowas zu erwarten bei einer VLAN 1 Konfig.

An Port 9 kann also physisch ja schon niemals VLAN 100 Trafic ankommen. Technisch also unmöglich was einem ja auch schon der gesunde IT Verstand sagt.

Wenn also, dann sollte deine Konfig so aussehen:

GE8 Trunk 1T, 2-99I, 100T, 101-4094I 1T, 100T

GE9 Access 100U 100U

GE10 Access 100U 100U

Dann ist Port 9 ebenfalls Member im VLAN 100 und dann wirst du sehen das auch an Port 9 dein VLAN 100 Traffic vom Port 8 ankommt !

War das jetzt ein fataler Denkfehler von dir oder nur ein Tipp- oder Klickfehler in der Konfig ???

Zur Sicherheit besser nochmal die VLAN_Schnellschulung durchlesen und verstehen !!