Cisco AP 1140 Standalone - Webinterface nicht mehr erreichbar nach VLAN Konfiguration

Hi,

ich bin gerade auf der VLAN Reise und habe schon einiges erreicht. Leider trete ich dabei auch immer wieder in Fettnäpfchen, wie auch heute wieder. ;)

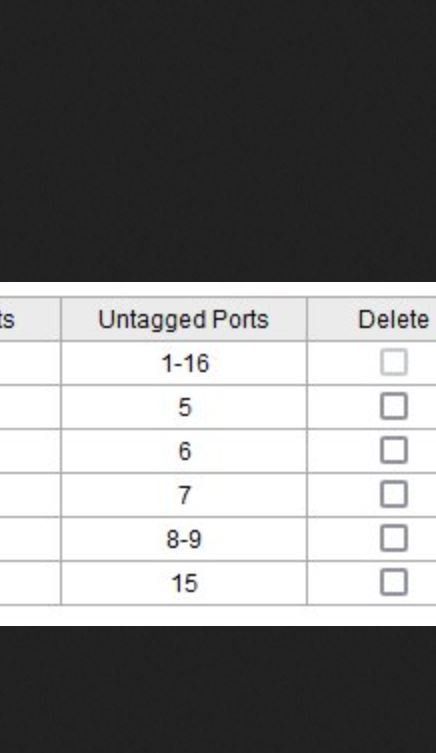

Ich habe einen Cisco AP 1140 im Standalone Betrieb. Ich möchte diesen nun mit VLAN betrieben, VLAN8 für IoT und VLAN9 für LAN. VLAN8 soll auf dem 2,4 GHz und VLAN9 auf dem 5 GHz Interface verfügbar sein. Bei der Konfig. der beiden VLANs bzw. WLANs habe ich nicht den Haken bei "natives" gesetzt. Die Konfiguration steht so weit, dass VLAN8 funktioniert und VLAN9 müsste noch akitviert werden.

Jedoch, ist es nun so, seit dem ich beide VLANs konfiguriert habe, erreiche ich das Webinterface nicht mehr. In meiner Firewall (pfSense) bekommt der AP auch keine IP mehr zugewiesen. Hätte ich VLAN1 dafür noch extra erstellen müssen oder bei einem der WLANs den Hake bei "natives" machen müssen? Könnte ich das im Nachinein lösen indem ich das native VLAN über die Console konfiguriere wie hier beschrieben?

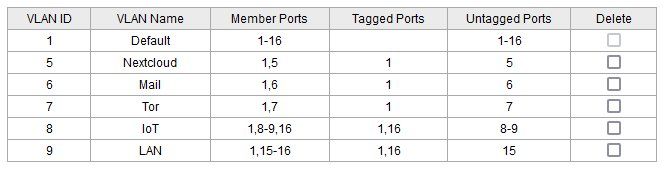

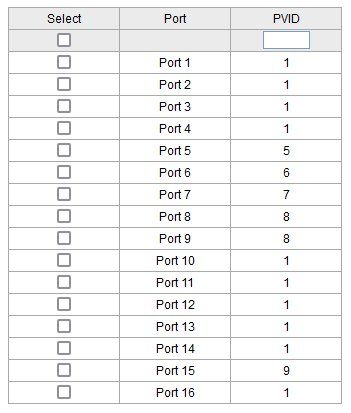

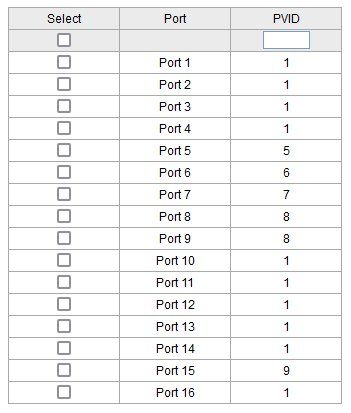

Der AP hängt an Port 16 des TP-Link Switches, welcher als Trunk fungieren soll. Ich bin mir nicht sicher, aber die VLAN-Konfig. von dem Switch sollte dafür doch korrekt sein (folgende Bilder), oder habe ich hier was vergessen?

Grüße,

Patrice

ich bin gerade auf der VLAN Reise und habe schon einiges erreicht. Leider trete ich dabei auch immer wieder in Fettnäpfchen, wie auch heute wieder. ;)

Ich habe einen Cisco AP 1140 im Standalone Betrieb. Ich möchte diesen nun mit VLAN betrieben, VLAN8 für IoT und VLAN9 für LAN. VLAN8 soll auf dem 2,4 GHz und VLAN9 auf dem 5 GHz Interface verfügbar sein. Bei der Konfig. der beiden VLANs bzw. WLANs habe ich nicht den Haken bei "natives" gesetzt. Die Konfiguration steht so weit, dass VLAN8 funktioniert und VLAN9 müsste noch akitviert werden.

Jedoch, ist es nun so, seit dem ich beide VLANs konfiguriert habe, erreiche ich das Webinterface nicht mehr. In meiner Firewall (pfSense) bekommt der AP auch keine IP mehr zugewiesen. Hätte ich VLAN1 dafür noch extra erstellen müssen oder bei einem der WLANs den Hake bei "natives" machen müssen? Könnte ich das im Nachinein lösen indem ich das native VLAN über die Console konfiguriere wie hier beschrieben?

Der AP hängt an Port 16 des TP-Link Switches, welcher als Trunk fungieren soll. Ich bin mir nicht sicher, aber die VLAN-Konfig. von dem Switch sollte dafür doch korrekt sein (folgende Bilder), oder habe ich hier was vergessen?

Grüße,

Patrice

Please also mark the comments that contributed to the solution of the article

Content-Key: 667468

Url: https://administrator.de/contentid/667468

Printed on: April 19, 2024 at 02:04 o'clock

20 Comments

Latest comment

Moin,

sobald man das Thema VLANs verstanden hat, kann man sich an die Konfiguration machen.

https://networkdirection.net/articles/network-theory/taggeduntaggedandna ...

https://www.kaiherzig.eu/vlan-untagged-vs-vlan-tagged/

Gruß

C.C.

sobald man das Thema VLANs verstanden hat, kann man sich an die Konfiguration machen.

https://networkdirection.net/articles/network-theory/taggeduntaggedandna ...

https://www.kaiherzig.eu/vlan-untagged-vs-vlan-tagged/

Gruß

C.C.

Moin,

wie C.C. schon schrieb, ist das eher eine Verständnisfrage. Stell dir den AP innen wie einen VLAN-Switch vor. Die Verbindung vom TPLink-Switch zum AP (Trunk) hat dann z.B. VLAN1 untagged und VLAN8 und 9 tagged. Die WebGUI des AP kommt ins VLAN1, das VLAN8 und VLAN9 werden werden der jeweiligen SSID zugewiesen. So ist sicher gestellt, das niemand im WLAN auf die WebGUI des AP Zugriff hat.

Gruß NV

wie C.C. schon schrieb, ist das eher eine Verständnisfrage. Stell dir den AP innen wie einen VLAN-Switch vor. Die Verbindung vom TPLink-Switch zum AP (Trunk) hat dann z.B. VLAN1 untagged und VLAN8 und 9 tagged. Die WebGUI des AP kommt ins VLAN1, das VLAN8 und VLAN9 werden werden der jeweiligen SSID zugewiesen. So ist sicher gestellt, das niemand im WLAN auf die WebGUI des AP Zugriff hat.

Gruß NV

von dem Switch sollte dafür doch korrekt sein

Das ist richtig. Die Switchkonfig ist korrekt so. UNtagged im native VLAN 1 und Tagged in den VLANs 8 und 9, was korrekt so ist.Der AP sollte so in jedem Fall immer eine DHCP IP (Management) aus dem VLAN 1 bekommen sofern der Port im DHCP Client Mode ist. (Check DHCP Leases)

In dieses Management VLAN solltest du natürlich keinesfalls eine SSID auf dem AP legen, denn dein Management VLAN willst du ja ganz sicher NICHT als WLAN irgendwo rausblasen, oder ?!

Sehr hilfreich wäre hier auch deine Cisco AP Konfig ! (show run)

Wie diese in einem VLAN Umfeld auszusehen hat kannst du hier sehen:

Standalone-Einrichtung Cisco Air LAP 1142N

bzw. auch hier in der Thread Kommunikation zum Cisco AP Tutorial:

Cisco WLAN Access Points 1142N, 2702, 3702 für den Heimgebrauch umrüsten

also nun sind VLAN 1,8 und 9 tagged auf Port 16.

Sorry aber mit Verlaub ist das ziemlicher Blödsinn, wenigstens was VLAN 1 anbetrifft.VLAN 1 liegt da ja schon UNtagged an wenn da PVID 1 am Port gesetzt ist. Dadrauf dann nochmals VLAN 1 zu taggen ist ziemlicher Quatsch. Doppelt gemoppelt und ein Konfig Fehler. Zudem erzeugt es dann auch noch einen gefährlichen Loop... Aber egal...

Case closed...

Nach dem das nicht ging,

Was ja aber klar zeigt das du einen Konfig Fehler auf dem Switch und/oder AP Port gemacht hast, das ist doch klar !Es ist doch sinnfrei das native VLAN zu taggen ! Aber egal...

sonst würde das ja im AP nicht stehen, oder?

Dann lies doch aber bitte mal was da genau steht !! Native VLAN ! Was das ist steht hier:https://learningnetwork.cisco.com/s/question/0D53i00000Kt6faCAB/native-v ...

Zitat: native vlan means that device will never put/insert tag VLAN ID on Ethernet frame when it leaves port

Siehe auch

Native VLAN Verständnisproblem

VLAN 1 ist also Native VLAN und deshalb immer untagged am Cisco AP !

Würdest du mal ein show run machen (Telnet mit PuTTY auf den AP) und dir die AP Konfig einmal genau ansehen siehst du das auch sofort.

Sobald ich im Switch VLAN 1 an Port 16 auf untagged umstellen, habe ich keinen Zugriff mehr auf das Webinterface des AP

Sorry, aber das ist Quatsch !Wenn du mit deinem Setup PC an einen anderen VLAN 1 Port des Switches hängst kannst du doch niemals die Management Verbindung auf den Switch verlieren, das ist doch Unsinn.

Wenn du natürlich am WLAN hängst muss man sich nicht wundern. Logisch da sman sich dann den Ast absägt auf dem man sitzt. Der Cisco STP Prozess geht dann für 40 Sek. in den Blocking Mode bevor er das Interface wieder ins Forwarding bringt.

Auch wenn du den AP an einen simplen UNtagged VLAN 1 Port steckst sollte dieser sofort Management Zugang im VLAN 1 haben. Logisch, denn der Cisco AP steckt im Default IMMER mit seiner Management IP im Default/Native VLAN was ja 1 ist.

Man kann dann nur die Schlussfolgerung zeihen das du deinen Cisco AP komplett falsch konfiguriert hast. Ob das so ist können wir ja nicht checken weil die Konfig bis dato von dir fehlt.

Wenn du dir aber die dir oben geposteten Links mit den Beispielkonfigs ansiehst und auch umsetzt, dann klappt das sofort !

Das Management Interface von APs ist generell IMMER UNtagged im Default !! Egal welcher Hersteller.

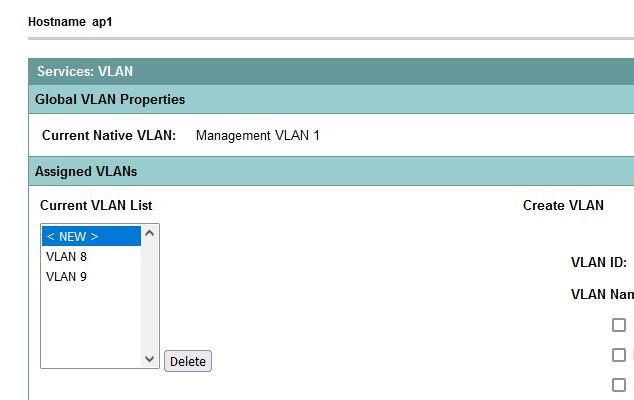

Ich versuche auch mal mein Glück, vielleicht helfen ja Bilder. @Siegfried36: Was @aqui dir zu erklären versucht, ist 100% richtig.

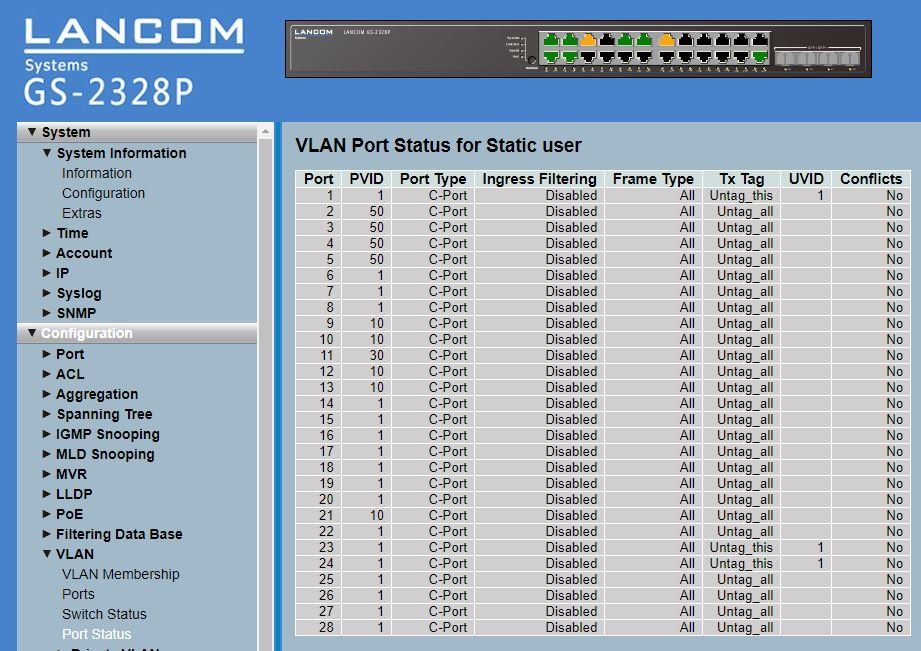

Hier siehst du am Port 1 die Verbindung, die von einem Cisco 250 kommt. VLAN1 ist untagged und alle anderen tagged.

Am Port 23 hängt ein Mitarbeiter-WLAN-AP (Cisco WAP-150). Das WebGUI des AP hängt im VLAN1. Es liegen an der Verbindung zum AP zwar alle anderen VLANs auch an. Aber das interessiert den AP nicht, da er auf der SSID dieses WLANs nur die VLAN-ID 60 konfiguriert hat. Hier ist VLAN1 untagged und alle anderen VLANs tagged.

Am Port 24 hängt ein Lancom LW-500 AP für das Gäste-WLAN. Dessen WebGUI liegt ebenfalls im VLAN1 und die SSID hat das VLAN70. VLAN1 ist auch hier untagged und VLAN70 tagged. Das dröselt der AP auf, weil er sich diesbezüglich wie ein Switch verhält.

Entsprechende Konfiguration vorausgesetzt, steckst du ein Gerät an einem VLAN1-Port ein und das Gerät erhält per DHCP seine Adresse aus dem Scope von VLAN1. So kommst du immer auf die GUI. Die SSID des WLAN setzt du in der Konfig des AP (!!!) in ein anderes VLAN. Dann können die WLAN-Geräte nicht auf die WebGUI des AP zugreifen.

Und hier im Portstatus sieht man das genau. Bei allen "Trunkports" wird der Tag des VLAN1 entfernt bzw. ist gar nicht erst vorhanden. Bei allen anderen Accessports, die Member anderer VLANs sind, heißt es "untag all". Logisch, weil die Endgeräte normalerweise mit dem Tag nichts anfangen.

Gruß NV

Hier siehst du am Port 1 die Verbindung, die von einem Cisco 250 kommt. VLAN1 ist untagged und alle anderen tagged.

Am Port 23 hängt ein Mitarbeiter-WLAN-AP (Cisco WAP-150). Das WebGUI des AP hängt im VLAN1. Es liegen an der Verbindung zum AP zwar alle anderen VLANs auch an. Aber das interessiert den AP nicht, da er auf der SSID dieses WLANs nur die VLAN-ID 60 konfiguriert hat. Hier ist VLAN1 untagged und alle anderen VLANs tagged.

Am Port 24 hängt ein Lancom LW-500 AP für das Gäste-WLAN. Dessen WebGUI liegt ebenfalls im VLAN1 und die SSID hat das VLAN70. VLAN1 ist auch hier untagged und VLAN70 tagged. Das dröselt der AP auf, weil er sich diesbezüglich wie ein Switch verhält.

Entsprechende Konfiguration vorausgesetzt, steckst du ein Gerät an einem VLAN1-Port ein und das Gerät erhält per DHCP seine Adresse aus dem Scope von VLAN1. So kommst du immer auf die GUI. Die SSID des WLAN setzt du in der Konfig des AP (!!!) in ein anderes VLAN. Dann können die WLAN-Geräte nicht auf die WebGUI des AP zugreifen.

Und hier im Portstatus sieht man das genau. Bei allen "Trunkports" wird der Tag des VLAN1 entfernt bzw. ist gar nicht erst vorhanden. Bei allen anderen Accessports, die Member anderer VLANs sind, heißt es "untag all". Logisch, weil die Endgeräte normalerweise mit dem Tag nichts anfangen.

Gruß NV

Zitat von @Siegfried36:

Habe das noch mal von einem anderem Subnetz ausprobiert, es funktioniert auch untagged. Das ist nice. Dann habe ich die ganze Zeit wohl einen Denkfehler gemacht und befand mich im falschen Subnetz. Irgendwie unspektakulär und peinlich diese Einsicht. Danke.

Ich glaube, der häufigste Denkfehler ist, das man versucht, das LAN-Interface des AP's in das VLAN für die WLAN-Clients zu setzen. Das LAN-Interface bleibt in seinem VLAN (z.B. 1) und das WLAN-Interface bekommt das dafür vorgesehene VLAN (z.B. 8). Das macht man auf dem AP, nicht auf dem Switch. Der Draht (Trunk) zwischen dem Switch und dem AP befördert dann VLAN1 (untagged) und VLAN8 (tagged). Eigentlich höchst simpel.Habe das noch mal von einem anderem Subnetz ausprobiert, es funktioniert auch untagged. Das ist nice. Dann habe ich die ganze Zeit wohl einen Denkfehler gemacht und befand mich im falschen Subnetz. Irgendwie unspektakulär und peinlich diese Einsicht. Danke.

der häufigste Denkfehler ist, das man versucht, das LAN-Interface des AP's in das VLAN für die WLAN-Clients zu setzen.

Ja, das ist leider oft der Fall obwohl einem schon der gesunde IT Verstand sagt das es keine wirklich gute Idee ist den Management Zugang in einem Produktiv WLAN raus in die Welt zu blasen.Der Management Zugang sollte logischerweise IMMER nur per Kupfer erreichbar sein. Guter Hinweis ! 👍

Eigentlich höchst simpel.

So ist es ! Zumal auch jeder AP Hersteller das generell so macht.