Buffalo LS-Duo - admin Login geht nicht mehr

Hallo

ohne dass ich etwas geändert hätte, kann ich mich plötzlich nicht mehr mit Benutzer "admin" auf meiner LinkStation Duo anmelden.

Weder in der Web-GUI, wo man über den Browser das meiste einstellen kann, noch per FTP oder SMB.

Neustart änderte nichts.

Das gilt auch nur für den Benutzer "admin", das Passwort für Web-GUI, FTP und SMB ist dort das selbe.

Mit einem anderen Benutzer komme ich aber noch rein, also in die WebGUI, per SMB und auch FTP.

Per SSH komme ich auch noch rein, hier sogar als admin mit dem admin-Passwort.

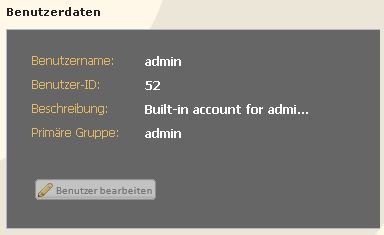

Das Editieren des Benutzers "admin" ist im WebGUI nicht möglich, die Schaltfläche 'Benutzer bearbeiten' von admin ist deaktiviert, obwohl ich mit einem Benutzer aus der Admin-Gruppe angemeldet bin im WebGUI:

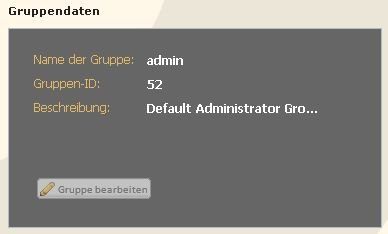

Die Admingruppe kann ich auch nicht bearbeiten:

Die Admingruppe kann ich auch nicht bearbeiten:

Ich weiß aber nicht, ob das vielleicht nur als angemeldeter admin geht, kann ich ja nicht ausprobieren, weil ich mich als admin nicht anmelden kann.

Ich weiß aber nicht, ob das vielleicht nur als angemeldeter admin geht, kann ich ja nicht ausprobieren, weil ich mich als admin nicht anmelden kann.

Ich hatte natürlich sofort den Verdacht, dass der NAS gehackt wurde, aber netstat zeigt immerhin keine laufenden Verbindungen nach außen an.

Ich hatte in der FritzBox den Fernzugriff per WebGUI, FTP und SSH (immerhin auf anderen Ports) weitergeleitet, kann ich also nicht ausschließen, dass der NAS gehackt wurde und der Hacker das admin-Passwort geändert hat.

Wie kann ich das denn in der LS-Duo auf Kommandozeile ändern, das admin-Passwort, weiß das jemand?

Danke

franc

--

Buffalo LinkStation Duo: LS-WXL504 mit GaryT FW 1.69, also: 1.69-junwei (DTCP-IP:1.65-20130731) und 2 x 3 TB RAID1

PS.: habe die Frage jetzt anders zu geordnet, nicht Hardware: NAS u.a., sondern Sicherheit: Viren u. Trojaner

ohne dass ich etwas geändert hätte, kann ich mich plötzlich nicht mehr mit Benutzer "admin" auf meiner LinkStation Duo anmelden.

Weder in der Web-GUI, wo man über den Browser das meiste einstellen kann, noch per FTP oder SMB.

Neustart änderte nichts.

Das gilt auch nur für den Benutzer "admin", das Passwort für Web-GUI, FTP und SMB ist dort das selbe.

Mit einem anderen Benutzer komme ich aber noch rein, also in die WebGUI, per SMB und auch FTP.

Per SSH komme ich auch noch rein, hier sogar als admin mit dem admin-Passwort.

Das Editieren des Benutzers "admin" ist im WebGUI nicht möglich, die Schaltfläche 'Benutzer bearbeiten' von admin ist deaktiviert, obwohl ich mit einem Benutzer aus der Admin-Gruppe angemeldet bin im WebGUI:

Ich hatte natürlich sofort den Verdacht, dass der NAS gehackt wurde, aber netstat zeigt immerhin keine laufenden Verbindungen nach außen an.

Ich hatte in der FritzBox den Fernzugriff per WebGUI, FTP und SSH (immerhin auf anderen Ports) weitergeleitet, kann ich also nicht ausschließen, dass der NAS gehackt wurde und der Hacker das admin-Passwort geändert hat.

Wie kann ich das denn in der LS-Duo auf Kommandozeile ändern, das admin-Passwort, weiß das jemand?

Danke

franc

--

Buffalo LinkStation Duo: LS-WXL504 mit GaryT FW 1.69, also: 1.69-junwei (DTCP-IP:1.65-20130731) und 2 x 3 TB RAID1

PS.: habe die Frage jetzt anders zu geordnet, nicht Hardware: NAS u.a., sondern Sicherheit: Viren u. Trojaner

Please also mark the comments that contributed to the solution of the article

Content-Key: 564588

Url: https://administrator.de/contentid/564588

Printed on: April 19, 2024 at 05:04 o'clock

18 Comments

Latest comment

@franc

Guten Morgen

Ich hab einmal ein wenig recherchiert, deine Firmware

GaryT FW 1.69, also: 1.69-junwei

https://gadgets.tomatosoft.hu/buffalo-plex-firmware-1-69-junwei-released ...

Stammt aus dem Jahre 2014 und ist somit 6 Jahre alt... und deine Einstellungen sind ja nicht schlecht "WebGUI, FTP und SSH (immerhin auf anderen Ports)" Das Passwort wird auch 16 Zeichen oder mehr gehabt haben inkl. Sz. was ein knacken mit BF in die Jahre zieht ( 139 Billionen Jahren)

Somit könnt es nicht sein das da im System eine Sicherheitslücke schlummert, die nicht gepatscht ist?

Gruss Toby

Guten Morgen

Ich hab einmal ein wenig recherchiert, deine Firmware

GaryT FW 1.69, also: 1.69-junwei

https://gadgets.tomatosoft.hu/buffalo-plex-firmware-1-69-junwei-released ...

Stammt aus dem Jahre 2014 und ist somit 6 Jahre alt... und deine Einstellungen sind ja nicht schlecht "WebGUI, FTP und SSH (immerhin auf anderen Ports)" Das Passwort wird auch 16 Zeichen oder mehr gehabt haben inkl. Sz. was ein knacken mit BF in die Jahre zieht ( 139 Billionen Jahren)

Somit könnt es nicht sein das da im System eine Sicherheitslücke schlummert, die nicht gepatscht ist?

Gruss Toby

Hallo ,

ich hatte gerade gesehen das bei dem nmap scan der port 22 als offen steht.

Du sagtest doch das Du den auf einen anderen Port gelegt hast ?

Oder hast Du das ueber den Router geloest ?

Bei Deinem Suchergebnis sehen wir auch das das eine Rootsession war.

Du hast bestimmt das root pw geaendert ?

Gruss

ich hatte gerade gesehen das bei dem nmap scan der port 22 als offen steht.

Du sagtest doch das Du den auf einen anderen Port gelegt hast ?

Oder hast Du das ueber den Router geloest ?

Bei Deinem Suchergebnis sehen wir auch das das eine Rootsession war.

Du hast bestimmt das root pw geaendert ?

Gruss

Nja aus irgend einem Grund wirst du ja dein NAS ins WAN ( Internet) durchgereicht haben. Das würde ich sicherlich unterbinden, so das von aussen niemand mehr drauf zugreifen kann. Evtl ist für die VPN eine Option.

Weiter würde ich mir einmal Gedanken machen um evtl. ein Neus NAS fällig sein könnte?

Zitat von @franc:

Hatte ich neulich tatsächlich erwogen, aber so ein neuer NAS (ich dachte da an einen Synology NAS) kostet gut 300.- ohne Platten!

Der Buffalo geht aber eigentlich zuverlässig, gibt also letztlich keinen rechten Grund für ein neues System.

Hatte ich neulich tatsächlich erwogen, aber so ein neuer NAS (ich dachte da an einen Synology NAS) kostet gut 300.- ohne Platten!

Der Buffalo geht aber eigentlich zuverlässig, gibt also letztlich keinen rechten Grund für ein neues System.

Nja Wie alt ist das Nas ich denke so nach 5 - 6 Jahren ist das Ganze amortisiert.. Klar für eine Synology mit einer Intel CPU die auch ein Bisschen Power hat sind 800 - 1000€ fällig ohne Platten..

Alternative einen Eigenbau obwohl mir da spontan keine Software einfällt die an den Komfort des DSM ran kommt.

Gerade die Vorteil bei einer Synology ist der integrierte DNS (Synology ID) So ist deine DS über die Synology DNS erreichbar ohne das Ports durchkriecht werden müssen, und für dein Fotos:

https://www.synology.com/de-de/dsm/feature/moments

Ps Ich bin kein Mitarbeiter von Synology Ich finde die Produkte einfach gut.. Das selbe gibt es sicherlich auch von Qnap...

Hallo Franc,

bin beim Googeln auf dein Problem mit dem nicht mehr funktionierenden AdminPW bei der Buffalo Linkstation gestoßen und vermute nun das gleiche Problem bei mir.

Deshalb habe ich mich hier angemeldet und kontaktiere dich.

Bin leider kein so ein Profi, wie ihr alle hier und scheitere bereits beim Zugriff auf den Betriebssystembereich der NAS. Habe das schon mal mit dem APC Commander gemacht, aber der findet das NAS nicht, ebenso wie der Buffalo NAS- Navigator. Ich kann aber über die noch bestehenden Netzlaufwerkverbindungen problemlos auf den gesamten Speicherbereich zugreifen - nur an den Admin komme ich nicht mehr ran. Wie bist du denn zu deinem etc/pw-file gekommen, um das veränderte Dateidatum zu checken?

Würde mich über eine Hilfestellung sehr freuen. Danke schon mal vorab.

LG Uwe

bin beim Googeln auf dein Problem mit dem nicht mehr funktionierenden AdminPW bei der Buffalo Linkstation gestoßen und vermute nun das gleiche Problem bei mir.

Deshalb habe ich mich hier angemeldet und kontaktiere dich.

Bin leider kein so ein Profi, wie ihr alle hier und scheitere bereits beim Zugriff auf den Betriebssystembereich der NAS. Habe das schon mal mit dem APC Commander gemacht, aber der findet das NAS nicht, ebenso wie der Buffalo NAS- Navigator. Ich kann aber über die noch bestehenden Netzlaufwerkverbindungen problemlos auf den gesamten Speicherbereich zugreifen - nur an den Admin komme ich nicht mehr ran. Wie bist du denn zu deinem etc/pw-file gekommen, um das veränderte Dateidatum zu checken?

Würde mich über eine Hilfestellung sehr freuen. Danke schon mal vorab.

LG Uwe

Danke Franc für die schnelle Rückmeltung. Ja root Zugriff hab ich. Neustart hab ich mich erstmal zurückgehalten, bin noch beim Sichern der Daten, da komme ich ja noch ran. Sollte in etwa 1 h erledigt sein.

Kommandozeile konnte ich in jungen Jahren mal ein paar Kommandos unter Windows. Linux leider nix.

Vielleicht kannst mir mal die drei Zeilen schicken, die mich zum Datum der Passwortdatei bringen.

Was nach nem Neustart passiert weiss ja keiner. Da wäre ich super beruhigt, wenn das Datum nicht aus den letzten Wochen wäre.

Vielleicht können wir auch mal kurz telefonieren?

Nochmal Tausend Dank

LG Uwe

Kommandozeile konnte ich in jungen Jahren mal ein paar Kommandos unter Windows. Linux leider nix.

Vielleicht kannst mir mal die drei Zeilen schicken, die mich zum Datum der Passwortdatei bringen.

Was nach nem Neustart passiert weiss ja keiner. Da wäre ich super beruhigt, wenn das Datum nicht aus den letzten Wochen wäre.

Vielleicht können wir auch mal kurz telefonieren?

Nochmal Tausend Dank

LG Uwe

Hallo Franc,

alles wieder OK. Hatte mich zwischenzeitlich mit ein paar Kommandos vertraut gemacht und gesehen, dass die passend Datei vom Mai 2000 ist... und war beruhigt. Hab dann das NAS neu gestartet und alles war wieder bestens.

Sorry für den Trubel und nochmal Danke für die schnelle Antwort.

Meine leistungsfähigen Zeiten in der Hit liegen schon ne Weile zurück, bin jetzt 67, und die letzten Jahre waren ich ziemlich weit weg von der Kommandozeile.

Achja eine Frage hab ich dann doch noch.

Bin gestern über mein Problem gestolpert, weil ich was für einen Bekannten nachschauen wollte, der die gleiche Linkstation hat (LS-WXL4.0TL/R1). Bei ihm blinkt es nur noch 6x rot beim Hochfahren. Lt. Manual... an den Support wenden... da kann man sich aber ohne Kaufbeleg nicht mal mehr registrieren.

Fällt dir dazu was ein?

Danke, Uwe

alles wieder OK. Hatte mich zwischenzeitlich mit ein paar Kommandos vertraut gemacht und gesehen, dass die passend Datei vom Mai 2000 ist... und war beruhigt. Hab dann das NAS neu gestartet und alles war wieder bestens.

Sorry für den Trubel und nochmal Danke für die schnelle Antwort.

Meine leistungsfähigen Zeiten in der Hit liegen schon ne Weile zurück, bin jetzt 67, und die letzten Jahre waren ich ziemlich weit weg von der Kommandozeile.

Achja eine Frage hab ich dann doch noch.

Bin gestern über mein Problem gestolpert, weil ich was für einen Bekannten nachschauen wollte, der die gleiche Linkstation hat (LS-WXL4.0TL/R1). Bei ihm blinkt es nur noch 6x rot beim Hochfahren. Lt. Manual... an den Support wenden... da kann man sich aber ohne Kaufbeleg nicht mal mehr registrieren.

Fällt dir dazu was ein?

Danke, Uwe

Danke für den Hinweis mit der Telefonnummer - ist raus - da du ja ohnehin nicht gern telefonierst

Was das Blinken betrifft, ist auch geklärt, hab den Support ohne Kaufbeleg erreicht. Da hilft nur Firmware-Wiederherstellung. Hab ein Anleitung für den Vorgang erhalten. Schau'n wir mal.

Nochmal Danke und Tschüss

Uwe

Was das Blinken betrifft, ist auch geklärt, hab den Support ohne Kaufbeleg erreicht. Da hilft nur Firmware-Wiederherstellung. Hab ein Anleitung für den Vorgang erhalten. Schau'n wir mal.

Nochmal Danke und Tschüss

Uwe