ACL Konfiguration HP1920 mit VLANs

Hallo Community,

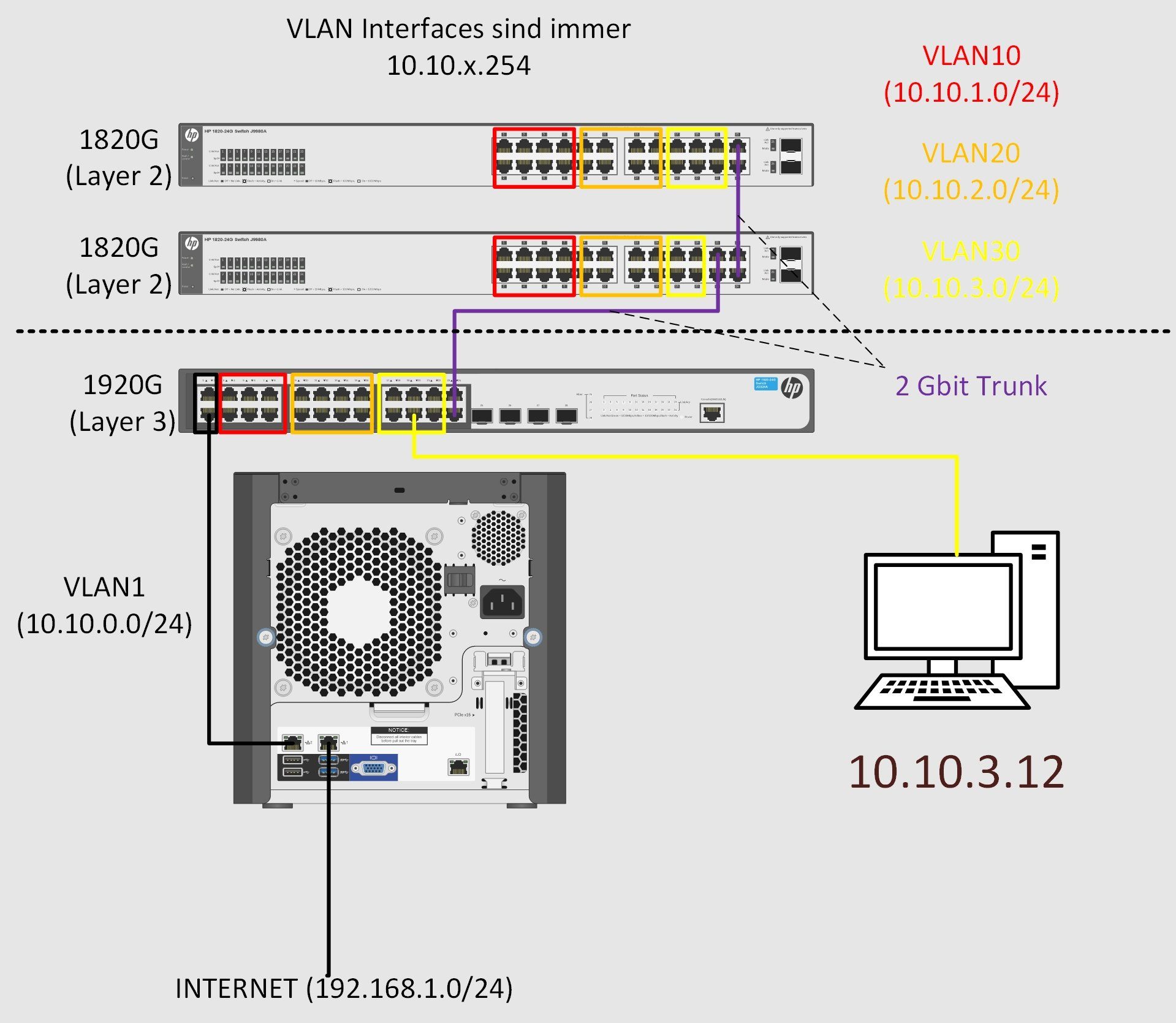

nach langsamen ersten Erfolgen mit ACL's auf einem HP 1920 stellt sich mir dann doch eine Frage. Zunächst eine Darstellung meiner Netzwerksituation.

Wichtig: Die Verbindung zwischen den beiden Layer 2 Switches und dem Layer 3 Switch besteht nicht im Testaufbau, das ist nur theoretisch was dann folgen soll. (deswegen die gestrichelte Linie)

Der Layer 3 Switch übernimmt das Routing zwischen den VLAN's, das Gateway hat einen DHCP Server am laufen und macht dann das weiter Routing bzw. Forwarding ins Internet.

Ziel des ganzen ist es die VLAN's voneinander abzuisolieren, also so, wie man es ja theoretisch erwartet. Es ist aber aktuell nicht so, da der Switch ja selber routet und man somit alle VLAN's erreichen kann. Deswegen die ACL's.

Ich habe bereits erstellt: Eine advanced ACL, und dazu das benötigte QOS Classifier, QOS Behavior, QOS Policy und das alles mit Port Policy einem Port zugewiesen, nämlich dem Port an dem mein Client (10.10.3.12) hängt.

(gekürzte) Config ACL:

Source: 10.10.3.0/24

Destination: 10.10.2.0/24

dazu dann QOS Behavior mit "deny" für die Policy.

Das hat geklappt, ich kann mit dem Rechner aus dem VLAN30 keinen Rechner im VLAN20 erreichen.

Jetzt endlich meine Frage: Ist mein Gedankengang richtig, dass ich die ACL's welche jeweils die Kommunikation zwischen den VLAN's verbieten, auf den Trunk Port zuordnen muss, damit der gesamte Traffic der aus dem "restlichen Netz" über die Layer 2 Switche ankommt, unter die Beschränkung der ACL's fällt?

Gruß und Dank,

Markus

nach langsamen ersten Erfolgen mit ACL's auf einem HP 1920 stellt sich mir dann doch eine Frage. Zunächst eine Darstellung meiner Netzwerksituation.

Wichtig: Die Verbindung zwischen den beiden Layer 2 Switches und dem Layer 3 Switch besteht nicht im Testaufbau, das ist nur theoretisch was dann folgen soll. (deswegen die gestrichelte Linie)

Der Layer 3 Switch übernimmt das Routing zwischen den VLAN's, das Gateway hat einen DHCP Server am laufen und macht dann das weiter Routing bzw. Forwarding ins Internet.

Ziel des ganzen ist es die VLAN's voneinander abzuisolieren, also so, wie man es ja theoretisch erwartet. Es ist aber aktuell nicht so, da der Switch ja selber routet und man somit alle VLAN's erreichen kann. Deswegen die ACL's.

Ich habe bereits erstellt: Eine advanced ACL, und dazu das benötigte QOS Classifier, QOS Behavior, QOS Policy und das alles mit Port Policy einem Port zugewiesen, nämlich dem Port an dem mein Client (10.10.3.12) hängt.

(gekürzte) Config ACL:

Source: 10.10.3.0/24

Destination: 10.10.2.0/24

dazu dann QOS Behavior mit "deny" für die Policy.

Das hat geklappt, ich kann mit dem Rechner aus dem VLAN30 keinen Rechner im VLAN20 erreichen.

Jetzt endlich meine Frage: Ist mein Gedankengang richtig, dass ich die ACL's welche jeweils die Kommunikation zwischen den VLAN's verbieten, auf den Trunk Port zuordnen muss, damit der gesamte Traffic der aus dem "restlichen Netz" über die Layer 2 Switche ankommt, unter die Beschränkung der ACL's fällt?

Gruß und Dank,

Markus

Please also mark the comments that contributed to the solution of the article

Content-Key: 298322

Url: https://administrator.de/contentid/298322

Printed on: April 19, 2024 at 23:04 o'clock

9 Comments

Latest comment

besteht nicht im Testaufbau, das ist nur theoretisch was dann folgen soll.

Das ist auch erstmal gut so, denn das gesamte Design ist recht unglücklich und nicht gut gelöst. Eine Kaskadierung von Switches wie mit den beiden L2 Switches sollte man generell vermeiden wenn irgend möglich.Sinnvoll und besser wäre es diese beiden Switches sternförmig mit redundanten Links an den (L3) Core anzubinden.

Der Layer 3 Switch übernimmt das Routing zwischen den VLAN's, das Gateway hat einen DHCP Server am laufen und macht dann das weiter Routing bzw. Forwarding ins Internet.

Klassischer Standard... Eine advanced ACL, und dazu das benötigte QOS Classifier, QOS Behavior, QOS Policy

Wozu das ganze überflüssige QoS Geraffel ?? Für eine simple Permit oder deny Regel ist das überflüssig ?!welche jeweils die Kommunikation zwischen den VLAN's verbieten, auf den Trunk Port zuordnen muss,

Nein, eigentlich macht man das immer auf dem L3 Interface am Switch wo aus der L3 Traffic auftaucht.Dieser Thread erklärt dir etwas die Logik dazu:

ACL auf Cisco SG300 L3 Switch einrichten

Das sollte auf den üblen HP Billiggurken mehr oder weniger identisch sein.

hinter den beiden Switchen gibts noch mehr, welche aber nach dem selben Prinzip eingerichtet sind.

Eine sehr üble und gruselige Konstellation die dir vermutlich immer Probleme bereiten wird !Der 1920 ist nur über das Webinterface konfigurierbar, Ist der offizielle Weg laut Doku von HP.

HP Schrott und ein Grund sowas nicht zu kaufen... Du meinst damit also den Port wo der Gateway dran hängt?

Ganz genau !Mein (Verständnis-) Problem ist nämlich wie ich eine ACL an das VLAN binde.

Das ist auch nicht ganz trivial, denn bei einem reinen L2 Switch muss ja jeder Port auf die L3 Adressen filtern...logisch. Denn so ein Switch hat ja kein L3 Interface in dem Sinne wie es ein L3 Switch hat das alle diese Pakete zenral passieren müssen.Folglich muss also in einem reinen L2 VLAN jeder Port die ACL lesen und anwenden.

Das kann nicht jede Switch Hardware und sollte man im Handbuch abklären. Klar, denn das erfordert einen netsprechend leistungsfähigen ASIC im Switch der noch etwas mehr lesen kann als die Mac Adresse. Billige L2 Switches aus dem Blödmarkt Regal und auch einige Websmart Switches können in der Regel aus diesem Grund keine Port basierten L3 ACLs abarbeiten. Bessere Switches hingegen schon.

Siehste...ist doch unser reden hier die ganze Zeit die Finger von dem HP Müll zu lassen

Verstehen wir das richtig das du von allen Rechnerne im VLAN 30 Zugriff auf einen einzelnen Webserver im VLAN 20 haben willst aber sonst VLAN 20 für das VLAN 30 tabu ist ??

Wenn die obige Logik richtig ist, ist das kinderleicht mit der folgenden ACL an VLAN 30:

permit tcp any 192.168.3.0 0.0.0.255 host 192.168.2.100 eq http

deny 192.168.3.0, 0.0.0.255, 192.168.2.0, 0.0.0.255

permit any any

Das erlaubt allen mit TCP 80 aus dem VLAN 30 192.168.3.0 /24 auf den Server 192.168.2.100. (Statt "host" kannst du auch 0.0.0.0 als Wildcard Bits angeben.)

Verbietet dann den Rest ins .2.0er Netz

Erllaubt alles andere

Wo ist denn nun dein wirkliches Problem ?

Nun möchte ich das für alle Rechner aus dem VLAN30 der Zugriff auf HTTP von einem bestimmten Server im VLAN20 erlaubt ist,

Das ist etwas wirr...sorry von, auf, an...das ist missverständlich.Verstehen wir das richtig das du von allen Rechnerne im VLAN 30 Zugriff auf einen einzelnen Webserver im VLAN 20 haben willst aber sonst VLAN 20 für das VLAN 30 tabu ist ??

Geht das überhaupt in einer ACL?

Natürlich ! Vermutlich kannst du nicht wirklich mit Wildcard Bits in den ACLs umgehen, kann das sein ?Wenn die obige Logik richtig ist, ist das kinderleicht mit der folgenden ACL an VLAN 30:

permit tcp any 192.168.3.0 0.0.0.255 host 192.168.2.100 eq http

deny 192.168.3.0, 0.0.0.255, 192.168.2.0, 0.0.0.255

permit any any

Das erlaubt allen mit TCP 80 aus dem VLAN 30 192.168.3.0 /24 auf den Server 192.168.2.100. (Statt "host" kannst du auch 0.0.0.0 als Wildcard Bits angeben.)

Verbietet dann den Rest ins .2.0er Netz

Erllaubt alles andere

Wo ist denn nun dein wirkliches Problem ?