2 VLans gemeinsamer Zugriff auf Server

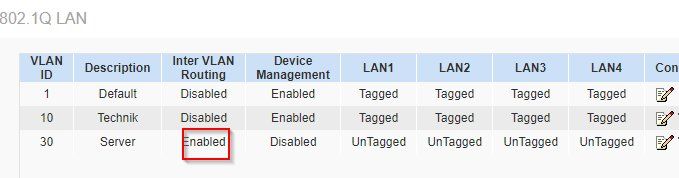

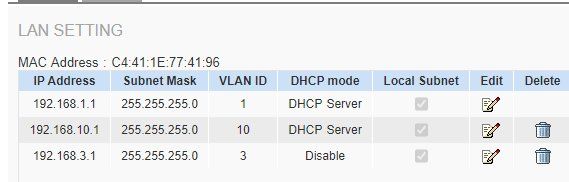

Hallo, ich habe auf einen Linksys LRT 2224 Router 2 Vlans eingerichtet, es hängen dann an Port 2 und 3 (beide Vlans (1,10) sind an beiden Ports getagged) jeweils ein TP Link Accesspoint mit 2 SSIDs die auf dem jeweiligen VLan liegen.

An Port 1 hängt ein TP-Link TL-SG3216 dieser ist an Port 1 Trunk. Hier geht die Veteilung der 2 Vlans weiter.

Die Netze sind untereinander nicht erreichbar und meiner meinung nach so sauber getrennt.

Nun möchte ich einen Linux Server (Netzwerkfreigaben über Samba, Mqtt-Broker, WordPress, WebServer,...), dieser sollte nun aber von beiden Vlans erreichbar sein.

Nur ich habe keine Ahnung wie ich das mache...

Ich habe auf dem LRT 2224 Router noch ein Port frei, muss ich auf dem ein Routing machen? oder kann den Port auch taggen und muass es auf dem Server machen?

Vielen Dank

An Port 1 hängt ein TP-Link TL-SG3216 dieser ist an Port 1 Trunk. Hier geht die Veteilung der 2 Vlans weiter.

Die Netze sind untereinander nicht erreichbar und meiner meinung nach so sauber getrennt.

Nun möchte ich einen Linux Server (Netzwerkfreigaben über Samba, Mqtt-Broker, WordPress, WebServer,...), dieser sollte nun aber von beiden Vlans erreichbar sein.

Nur ich habe keine Ahnung wie ich das mache...

Ich habe auf dem LRT 2224 Router noch ein Port frei, muss ich auf dem ein Routing machen? oder kann den Port auch taggen und muass es auf dem Server machen?

Vielen Dank

Please also mark the comments that contributed to the solution of the article

Content-Key: 634215

Url: https://administrator.de/contentid/634215

Printed on: April 20, 2024 at 00:04 o'clock

11 Comments

Latest comment

Hi

soll der neue Server in eines der beiden oder in ein neues VLAN?

Wenn er in einem der beiden Netze stehen soll, dann musst du zwischen den 2 Netzen routen.

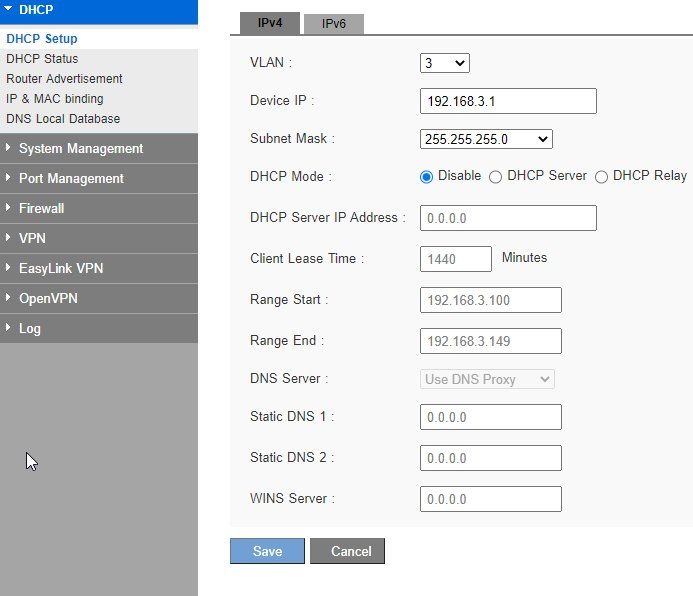

Wenn die 2 Netze aber weiterhin hart getrennt sein sollen, dann brauchst du ein weiteres VLAN und das routest du mit den beiden anderen.

Somit können die VLANs 1 und 10 mit dem neuen reden, aber weiterhin nicht untereinander.

soll der neue Server in eines der beiden oder in ein neues VLAN?

Wenn er in einem der beiden Netze stehen soll, dann musst du zwischen den 2 Netzen routen.

Wenn die 2 Netze aber weiterhin hart getrennt sein sollen, dann brauchst du ein weiteres VLAN und das routest du mit den beiden anderen.

Somit können die VLANs 1 und 10 mit dem neuen reden, aber weiterhin nicht untereinander.

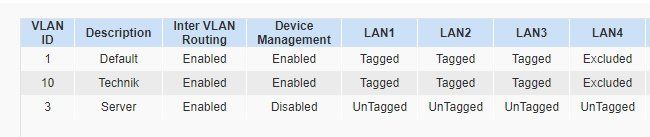

Ich kenne mich nicht mit linksys und seiner UI aus, würde aber mal behaupten das Inter-VLAN Routing auf allen VLANs an sein muss, weil diese sonst gar nicht mit anderen reden dürfen. Und die Trennung erfolgt dann halt über die Firewall.

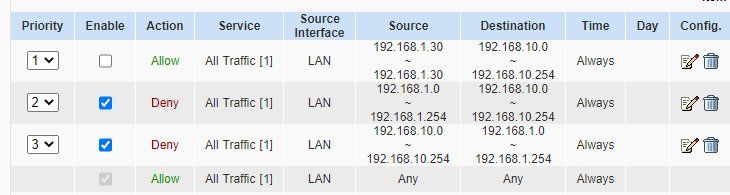

Also eine Regel

VLAN1 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN10 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN1 zu VLAN10 verbieten

VLAN10 zu VLAN11 verbieten

Oder eben das klassiche implizite DENY ALL ganz unten und darüber alles auflisten was explizit erlaubt werden soll

Also eine Regel

VLAN1 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN10 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN1 zu VLAN10 verbieten

VLAN10 zu VLAN11 verbieten

Oder eben das klassiche implizite DENY ALL ganz unten und darüber alles auflisten was explizit erlaubt werden soll

Nur ich habe keine Ahnung wie ich das mache...

Das ist kinderleicht...Die Grundlagen zu den VLANs findest du wie immer hier:

VLAN Installation und Routing mit pfSense, Mikrotik, DD-WRT oder Cisco RV Routern

Den Server schliesst du ganz genauso an mit einem Tagged Uplink wie es dort für den Router bzw. Firewall beschrieben ist.

Wie man das für Linux macht findest du hier:

Netzwerk Management Server mit Raspberry Pi

und auch hier

VLANs über 802.1q Trunk auf Windows und Linux Rechnern realisieren

genau beschrieben. Eine Sache von 10 Minuten...

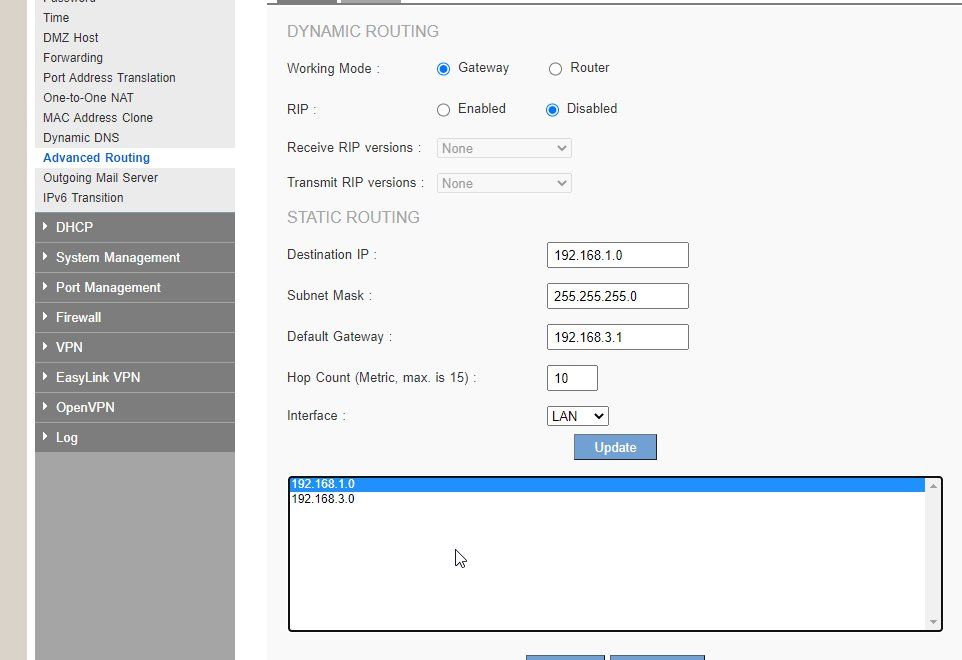

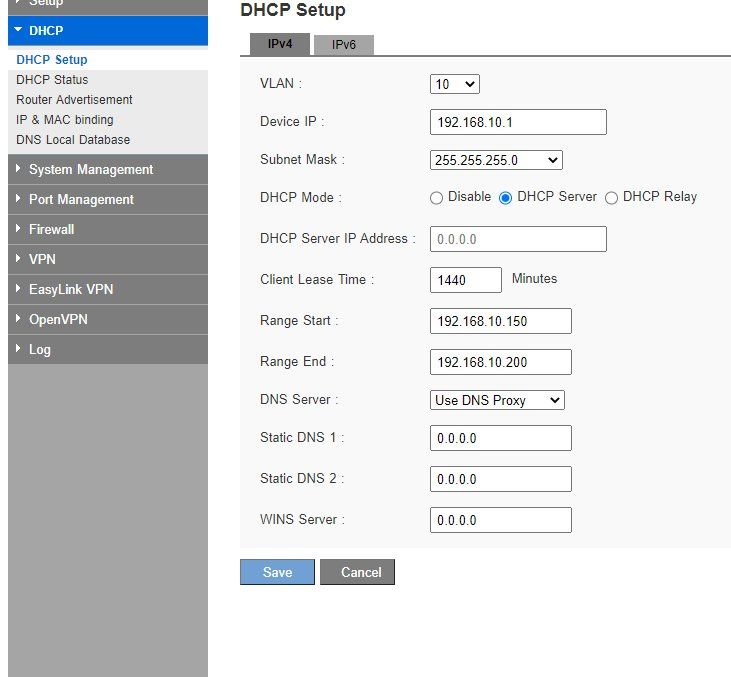

der Server kann in ein neues VLAN, aber wie mache ich das routing?

Das geht über den Linksys Router. Es entspricht dem Setup im VLAN Tutorial.Oder du routest über ein externes Gerät. Das kann dein Linux Server sein gem. des o.a. Tutorials oder ein externer per Tagged Uplink angebundener Router oder Firewall. Siehe ebenfalls obiges VLAN Tutorial.

Ist aber natürlich die technisch weitaus schlechtere Lösung wenn du mit dem LRT schon einen VLAN fähigen Router hast.

es gibt da ein feld InterVlanRouting das sollte laut beschreibung genau das machen...

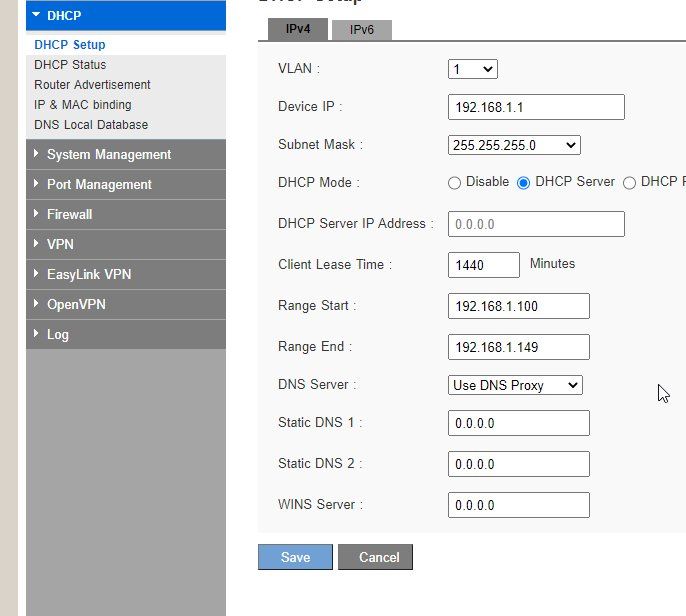

Das Allerwichtigste dazu hast du oben aber versäumt zu posten ! Dort wird ja im Schritt 4 die IP Adressierung zum entsprechenden VLAN gezeigt. Also die VLAN IP Adresse des Routers in den zu routenden VLANs. Ob du das auch so gemacht hast kann man nur raten.

Diese Router VLAN IP Adresse ist die Gateway IP aller Endgeräte im VLAN wenn man diese über den Router rouztet wie es oben im VLAN Tutorial beschrieben ist.

VLAN1 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN10 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN1 zu VLAN10 verbieten

VLAN10 zu VLAN11 verbieten

VLAN10 zu VLAN30 erlaubt, (ggf eingeschränkt auf den Server),

VLAN1 zu VLAN10 verbieten

VLAN10 zu VLAN11 verbieten

Nicht zu vergessen auch der Rückweg:

VLAN30 zu VLAN1

VLAN30 zu VLAN10

Sonst gibt es keine Antwort, selbst, wenn beim Server die Anfragen ankommen sollten.

Die 3 VLANs benötigen auch unterschiedliche Subnetz Bereiche, sonst kann man nicht unterscheiden was wohin geroutet werden soll.

Also schätze ich mal ich muss das "InterVlanRouting" auf allen disabeln und ein manuelles Routing einrichten?

Nein, das wäre Quatsch und auch inlogisch. Dieser Schalter schlatete generell das VLAN Routing an oder aus. Wenn du das deaktivierst klappt vermutlich keinerlei VLAN Routing mehr.Kollege @SeaStorm hat es oben schon gesagt. Einfach ein paar simple Access Regeln in die Firewall und gut iss.

DENY VLANx to Destination VLAN y

Für alle VLAN Verbindungen die du blocken willst.

Dann ein PERMIT any any was dann alle anderen VLANs erlaubt und das Internet.

Fertisch....

Du musst aufpassen, denn in so einem Regelwerk gilt immer: First match wins ! !

Das bedeutet nach einem ersten positiven Hit wird der Rest des Regelwerkes nicht mehr abgearbeitet. DENY Regeln sollten also immer in der Priority oben stehen.

Dadurch das deine erste Regel inaktiv ist hast du das oben intuitiv richtig gemacht !

Ansonsten sollte man immer die Priotity beachten, denn Reihenfolge zählt.

Das bedeutet nach einem ersten positiven Hit wird der Rest des Regelwerkes nicht mehr abgearbeitet. DENY Regeln sollten also immer in der Priority oben stehen.

Dadurch das deine erste Regel inaktiv ist hast du das oben intuitiv richtig gemacht !

Ansonsten sollte man immer die Priotity beachten, denn Reihenfolge zählt.