Ein kleines Netzwerk mit einer lancom 1793vaw schützen

Hallo, würde kurz was zu meiner Person sagen. Ich bin Azubi im 2 Lehrjahr und Arbeite in einer IT Firma die EDV Anlagen in Arztpraxen aufstellen.

Zu meiner Frage,

Mir wurde von meinem Ausbildungsleiter aufgetragen eine kleine Arztpraxis mit einer Firewall auszustatten und das Netzwerk zu schützen.

Das ist kein reales Projekt, da Firewalls noch nicht im Lehrplan dran waren. Ich bin aber ehrgeizig und möchte das trotzdem schaffen ich Lese gerade viel im Netz und versuche mir wissen anzueignen.

Ich würde kurz den aktuellen Zustand beschreiben,

Die Praxis hat stand jetzt nur eine Fritzbox als router und dahinter gleich das Netz. In diesem Netz befinden sich 4 Rechner und ein Server. (2 Anmeldung APs) (2 Arztzimmer APs) und auf dem Server läuft eine VM (HyperV).

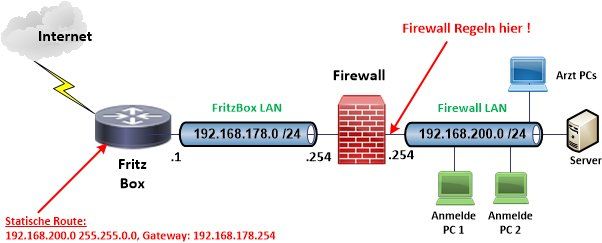

Ich soll das Netz trennen und eine lancom 1793vaw als SPI Firewall integrieren. Die Netzwerk Trennung habe ich schon geschafft, in dem ich auf der Lancom einem ETH-LAN Anschluss die aktuelle IP des Routers vergeben hab und auf dem ETH1 die Verbindung zum Router eingerichtet hab über DHCP. So konnte ich die IP des Routers verändern und habe so immer noch aus der Praxis eine Verbindung nach draußen.

Jetzt ist der Router auf der 192.168.178.1/24 und das Praxis Netz und die Lancom auf der 192.168.200.0/24.

Nun zur Hauptaufgabe. Ich soll die Firewall mit einer Denay ALL Regel aufsetzten und dann für die beiden Anmelde Rechner alles sperren, die Arzt Rechner sollen ins Internet dürfen und auch Mails abrufen können. Und der Server benötigt auch eine Verbindung ins Internet.

Mein Problem ist ich weiß nicht wie?

Zu meiner Frage,

Mir wurde von meinem Ausbildungsleiter aufgetragen eine kleine Arztpraxis mit einer Firewall auszustatten und das Netzwerk zu schützen.

Das ist kein reales Projekt, da Firewalls noch nicht im Lehrplan dran waren. Ich bin aber ehrgeizig und möchte das trotzdem schaffen ich Lese gerade viel im Netz und versuche mir wissen anzueignen.

Ich würde kurz den aktuellen Zustand beschreiben,

Die Praxis hat stand jetzt nur eine Fritzbox als router und dahinter gleich das Netz. In diesem Netz befinden sich 4 Rechner und ein Server. (2 Anmeldung APs) (2 Arztzimmer APs) und auf dem Server läuft eine VM (HyperV).

Ich soll das Netz trennen und eine lancom 1793vaw als SPI Firewall integrieren. Die Netzwerk Trennung habe ich schon geschafft, in dem ich auf der Lancom einem ETH-LAN Anschluss die aktuelle IP des Routers vergeben hab und auf dem ETH1 die Verbindung zum Router eingerichtet hab über DHCP. So konnte ich die IP des Routers verändern und habe so immer noch aus der Praxis eine Verbindung nach draußen.

Jetzt ist der Router auf der 192.168.178.1/24 und das Praxis Netz und die Lancom auf der 192.168.200.0/24.

Nun zur Hauptaufgabe. Ich soll die Firewall mit einer Denay ALL Regel aufsetzten und dann für die beiden Anmelde Rechner alles sperren, die Arzt Rechner sollen ins Internet dürfen und auch Mails abrufen können. Und der Server benötigt auch eine Verbindung ins Internet.

Mein Problem ist ich weiß nicht wie?

Please also mark the comments that contributed to the solution of the article

Content-Key: 613866

Url: https://administrator.de/contentid/613866

Printed on: April 18, 2024 at 17:04 o'clock

11 Comments

Latest comment

Hallo Noob1986

hier Noobetwasälter ;)

ich habe so ein Projekt auch noch nie gemacht. Aber mich würde hier interessieren, ob es eigentlich Lancom oder andere Hersteller gibt, welche

via Hardware und MAC Bindung zb. GP also Richtlinien verteilen könnten ?

also ein VLAN Switch/Router mit "GPO/Richtlinierenverteiler" auf Hardwarebene , eigtl wäre sowas doch seit 1984 mittel TPM angedacht oder ?

Evtl sogar in die Richtung "Endorsement Keys und Kryptotechniken, so dass auch bombenfest nur diese Hardware untereinander kommunizieren darf..."

ich nehme an, dein Problem liesse sich mit VLAN leicht lösen :

die 2 Arzt Rechner ein eigenes Subnetz,

die anderen Ports ein eigenes Subnetz, dann Routing untereinander erlauben/einschränken, aber die 2 Arzt Rechner auf DENY internet sozusagen *grübel. bin gespannt , was die Profis sagen.. denn wenn dann wieder an den Arzt PCs oder den Clients von der Putze rumgespielt wird, und der Lancom übergangen werden könnte... hmmm

aber : Arztpraxen und RAE etc sollten bereits von Haus aus bestmöglich abgesichert sein, allein schon wegen der Daten ..

hier Noobetwasälter ;)

ich habe so ein Projekt auch noch nie gemacht. Aber mich würde hier interessieren, ob es eigentlich Lancom oder andere Hersteller gibt, welche

via Hardware und MAC Bindung zb. GP also Richtlinien verteilen könnten ?

also ein VLAN Switch/Router mit "GPO/Richtlinierenverteiler" auf Hardwarebene , eigtl wäre sowas doch seit 1984 mittel TPM angedacht oder ?

Evtl sogar in die Richtung "Endorsement Keys und Kryptotechniken, so dass auch bombenfest nur diese Hardware untereinander kommunizieren darf..."

ich nehme an, dein Problem liesse sich mit VLAN leicht lösen :

die 2 Arzt Rechner ein eigenes Subnetz,

die anderen Ports ein eigenes Subnetz, dann Routing untereinander erlauben/einschränken, aber die 2 Arzt Rechner auf DENY internet sozusagen *grübel. bin gespannt , was die Profis sagen.. denn wenn dann wieder an den Arzt PCs oder den Clients von der Putze rumgespielt wird, und der Lancom übergangen werden könnte... hmmm

aber : Arztpraxen und RAE etc sollten bereits von Haus aus bestmöglich abgesichert sein, allein schon wegen der Daten ..

ich Lese gerade viel im Netz und versuche mir wissen anzueignen.

Dann auch hoffentlich die richtigen Tutorials wie z.B. dieses hier:Preiswerte, VPN fähige Firewall im Eigenbau oder als Fertiggerät

Das was du umsetzen musst oder willst ist eine simple Router Kaskade mit doppeltem NAT und doppelter Firewall.

Technisch keine besonders gute Lösung wegen des Performanceverlustest und der Einschränkungen von extern zuzugreifen wie der Kollege @keine-ahnung unten schon richtig bemerkt. Aber machbar und hier natürlich ja auch nicht das primäre Thema...

Die folgenden Tutorials erklären so ein Szenario im Detail. Lesen und verstehen...

Kopplung von 2 Routern am DSL Port

Routing von 2 und mehr IP Netzen mit Windows, Linux und Router

IPsec IKEv2 VPN für mobile Benutzer auf der pfSense oder OPNsense Firewall einrichten

Mein Problem ist ich weiß nicht wie?

Denke mal selber etwas nach. Das Regelwerk am LAN Interface ist dann doch kinderleicht...- DENY Quelle: <IP_Addr_AnmeldePC1(192.168.200.x)> Ziel: any

- DENY Quelle: <IP_Addr_AnmeldePC2(192.168.200.y)> Ziel: any

- PERMIT Quelle: <192.168.200.0 /24> Ziel: any

- Fertisch

Auf diese einfache Logik kommt auch der Azubi im ersten Lehrjahr !

Mit einem bunten Bildchen sähe es dann so aus:

(sollte auch Medizin zertifiziert vom Kollegen @keine-ahnung sein !

Hallo @Noob1986,

leider ist deine Beschreibung sehr schlecht zu verstehen.

Zu allererst würde ich die Fritzbox komplett in die Tonne kloppen, der LANCOM-Router hat ein integriertes VDSL-Modem.

Bei LANCOM kannst du auf verschiedenen Wegen deine Angelegenheit klären. Jetzt ist nur die Frage, ob es für dein Projekt weitere Vorgaben gibt.

Dürfen/müssen die Rechner weiterhin untereinander kommunzieren dürfen bzw. soll eine Trennung zwischen den Rechnern erfolgen?

Wenn keine Trennung innerhalb des Netzwerks nötig ist, kannst du relativ einfach an die Sache drangehen. Dafür benötigst du ein Netzwerk, in dem alle Rechner sind. Dann vergibst du den PCs feste IP-Adressen oder legst über die BOOTP-Tabelle Reservierungen im DHCP-Server an.

Dann gehst du in die Firewall, erzeugst eine Regel mit der Aktion REJECT oder DROP (REJECT ist zu bevorzugen). Weitere Änderungen musst du hier nicht machen. Dann legst du eine Regel an, Aktion ACCEPT, bei Verbindungsquelle erzeugst du ein Stationsobjekt für die Arzt-PCs und den Server. Fertig ist die Sache.

Wenn du mit "darf ins Internet" meinst, dass der PC surfen darf, dann müsste man es wieder anders angehen, aber wie oben geschrieben, ist dein Text schwer verständlich und auch sehr allgemein gehalten.

leider ist deine Beschreibung sehr schlecht zu verstehen.

Zu allererst würde ich die Fritzbox komplett in die Tonne kloppen, der LANCOM-Router hat ein integriertes VDSL-Modem.

Bei LANCOM kannst du auf verschiedenen Wegen deine Angelegenheit klären. Jetzt ist nur die Frage, ob es für dein Projekt weitere Vorgaben gibt.

Dürfen/müssen die Rechner weiterhin untereinander kommunzieren dürfen bzw. soll eine Trennung zwischen den Rechnern erfolgen?

Wenn keine Trennung innerhalb des Netzwerks nötig ist, kannst du relativ einfach an die Sache drangehen. Dafür benötigst du ein Netzwerk, in dem alle Rechner sind. Dann vergibst du den PCs feste IP-Adressen oder legst über die BOOTP-Tabelle Reservierungen im DHCP-Server an.

Dann gehst du in die Firewall, erzeugst eine Regel mit der Aktion REJECT oder DROP (REJECT ist zu bevorzugen). Weitere Änderungen musst du hier nicht machen. Dann legst du eine Regel an, Aktion ACCEPT, bei Verbindungsquelle erzeugst du ein Stationsobjekt für die Arzt-PCs und den Server. Fertig ist die Sache.

Wenn du mit "darf ins Internet" meinst, dass der PC surfen darf, dann müsste man es wieder anders angehen, aber wie oben geschrieben, ist dein Text schwer verständlich und auch sehr allgemein gehalten.

@Noob1986

Warum? Nimm doch schlicht den Lancom als Router und schmeiss die Fritte aus dem Konstrukt ...

Was für "APs"? Für mich ist das die Abkürzung von access point ...

Wenn Du von einer deny all - Regel ausgehst, musst Du da nix mehr sperren - da musst Du für erlaubte Dienste und Stationen freigeben.

Ich soll das Netz trennen und eine lancom 1793vaw als SPI Firewall integrieren.

Warum? Nimm doch schlicht den Lancom als Router und schmeiss die Fritte aus dem Konstrukt ...

(2 Anmeldung APs) (2 Arztzimmer APs)

Was für "APs"? Für mich ist das die Abkürzung von access point ...

Ich soll die Firewall mit einer Denay ALL Regel aufsetzten und dann für die beiden Anmelde Rechner alles sperren

Wenn Du von einer deny all - Regel ausgehst, musst Du da nix mehr sperren - da musst Du für erlaubte Dienste und Stationen freigeben.

wenn der Router in einem anderen IP Kreis liegt als das Produktiv Netz

Vorausgesetzt man hat die Firewall wasserdicht konfiguriert vom Regelwerk her dann ist diese Annahme durchaus richtig !Richtig also ich soll das so machen das erstmal generell alles verboten ist.

Das ist bei einer Firewall bekanntlich immer simpler Default OHNE das man etwas konfiguriert ! Sollte man aber auch als bekennender Noob wissen.Bei einer Firewall ist alles grundsätzlich verboten was nicht mit einer Regel explizit erlaubt ist. Einfache Firewall Philosphie...

Aber der Server benötigt eine Verbindung nach draußen , da die Praxissoftware automatisch updates bezieht.

Bitte lies das obige Regelwerk an der Firewall !!! Da steht doch alles wie das auszusehen hat !kann ich das Internet an der Anmeldung so einschränken das nur eine bestimmte Seite trotzdem geht ?

Ja natürlich, dafür sind Firewalls ja da...Dann sieht das Regelwerk so aus:

- PERMIT Quelle: <IP_Addr_AnmeldePC1(192.168.200.x)> Ziel: <webserver_ip>

- PERMIT Quelle: <IP_Addr_AnmeldePC2(192.168.200.y)> Ziel: <webserver_ip>

- DENY Quelle: <IP_Addr_AnmeldePC1(192.168.200.x)> Ziel: any

- DENY Quelle: <IP_Addr_AnmeldePC2(192.168.200.y)> Ziel: any

- PERMIT Quelle: <192.168.200.0 /24> Ziel: any

Fertisch...einfache Logik !

@aqui

Kann man so machen, stellt man den heute notwendigen TIS-Konnektor halt zwischen die Fritte und den LANCOM. Ich habe das anders gelöst (seperate DMZ) und den LANCOM an die Front gestellt.

@Noob1986

Macht die ja hoffentlich nicht über "das Internet", sondern über sftp ... natürlich kann man das über firewall-Regeln konfigurieren.

sollte auch Medizin zertifiziert vom Kollegen @keine-ahnung sein

Kann man so machen, stellt man den heute notwendigen TIS-Konnektor halt zwischen die Fritte und den LANCOM. Ich habe das anders gelöst (seperate DMZ) und den LANCOM an die Front gestellt.

@Noob1986

Da die Praxis auch Laborwerte online abruft. ?

Macht die ja hoffentlich nicht über "das Internet", sondern über sftp ... natürlich kann man das über firewall-Regeln konfigurieren.

Ein ganz wichtiger Hinweis: der LANCOM ist ein Router mit Firewallfunktionalität. Nicht zu verwechseln mit einer Firewall, die auch Routerfunktionalitäten haben kann. Sprich ein Router ist grundsätzlich erstmal für alles offen und muss entsprechend konfiguriert werden. Eine Firewall arbeitet genau andersherum. Hier ist alles erstmal zu, bis man es öffnet.

Wenn man jetzt den LANCOM zwischen Fritzbox und Rechner packt geht es, aber es ist absolut unnötig.

In der heutigen Zeit laufen die Angriffe nicht mehr von außen gegen das Netzwerk sondern in der Regel über einen Jumphost im Netzwerk. Die meisten erfolgreichen Angriffe kommen durch Sicherheitslücken und Anwenderfehler im Netzwerk. Daher ist es egal, wie viele Firewalls man zwischen Internet und Rechner hat, denn in der Regel endet es so, dass sich ein Angreifer im Netzwerk von Rechner zu Rechner hangelt. Soll jetzt nicht heißen, dass man die Perimetersicherheit weglassen kann, aber wenn man sich hier viele Beiträge im Forum anschaut, wird hier mehr Aufwand betrieben als nötig (und häufig laufen dann im Netzwerk irgendwelche unaktualisierten Gurken mit Software, die aus dem letzten Loch pfeift).

Wenn man jetzt den LANCOM zwischen Fritzbox und Rechner packt geht es, aber es ist absolut unnötig.

In der heutigen Zeit laufen die Angriffe nicht mehr von außen gegen das Netzwerk sondern in der Regel über einen Jumphost im Netzwerk. Die meisten erfolgreichen Angriffe kommen durch Sicherheitslücken und Anwenderfehler im Netzwerk. Daher ist es egal, wie viele Firewalls man zwischen Internet und Rechner hat, denn in der Regel endet es so, dass sich ein Angreifer im Netzwerk von Rechner zu Rechner hangelt. Soll jetzt nicht heißen, dass man die Perimetersicherheit weglassen kann, aber wenn man sich hier viele Beiträge im Forum anschaut, wird hier mehr Aufwand betrieben als nötig (und häufig laufen dann im Netzwerk irgendwelche unaktualisierten Gurken mit Software, die aus dem letzten Loch pfeift).

Hallo Noob1986,

lies dir mal das Howto von Lancom zu dem Thema durch:

Lancon Firewall Deny all-Strategie

Im Prinzip ist es eigentlich ganz einfach. Mit einer Deny-all-Strategie verbietest du erstmal jeglichen Verkehr ins Internet.

Alles, was nicht explizit von dir in der Firewall erlaubt wird, ist dann verboten. Das soll sicherstellen, das dir nicht doch

irgendwo etwas "durchschlüpft" und du ungewollt eine Hintertüre offen lässt. Du siehst das im Bild in Schritt 2 der Anleitung.

Anschließend gibst du genau die Dienste für bestimmte oder alle Geräte im LAN frei, die du unbedingt benötigst.

Die Firewall-Regeln sind immer richtungsbezogen. Wenn du z.B. mit allen lokalen Geräten ins Internet möchtest, dann würde die Regel etwa so lauten: von alle lokalen Stationen alle Ports ----> an alle Stationen Port 80 und 443

Du brauchst eingehend (aus dem Internet) nicht nochmal dieselbe Regel für die Gegenrichtung! Die Firewall weiß, das etwas raus ging

und lässt die Antwort eingehend passieren (aber eben nur diese Antwort)

Eine Sortierung nach Prioritäten der FW-Regeln brauchst du bei den üblichen Standardregeln auch nicht. Die Firewall sortiert das in den meisten Fällen selbst. Feinere Regeln stehen weiter oben, allgemeinere Regeln weiter unten in der Liste. Deshalb steht die "Deny all" auch ganz unten. Die Firewall-Regeln werden von oben nach unten durchlaufen, bis eine Regel zutrifft. Trifft nichts (explizit erlaubtes) zu, kommt als letztes die "Deny all" und haut die Türe zu.

Wie tikayevent schon schrieb, würde ich auch die Fritzbox in die Tonne treten. Das kannst du mit dem Lancom alleine auch abkaspern.

Gruß NV

lies dir mal das Howto von Lancom zu dem Thema durch:

Lancon Firewall Deny all-Strategie

Im Prinzip ist es eigentlich ganz einfach. Mit einer Deny-all-Strategie verbietest du erstmal jeglichen Verkehr ins Internet.

Alles, was nicht explizit von dir in der Firewall erlaubt wird, ist dann verboten. Das soll sicherstellen, das dir nicht doch

irgendwo etwas "durchschlüpft" und du ungewollt eine Hintertüre offen lässt. Du siehst das im Bild in Schritt 2 der Anleitung.

Anschließend gibst du genau die Dienste für bestimmte oder alle Geräte im LAN frei, die du unbedingt benötigst.

Die Firewall-Regeln sind immer richtungsbezogen. Wenn du z.B. mit allen lokalen Geräten ins Internet möchtest, dann würde die Regel etwa so lauten: von alle lokalen Stationen alle Ports ----> an alle Stationen Port 80 und 443

Du brauchst eingehend (aus dem Internet) nicht nochmal dieselbe Regel für die Gegenrichtung! Die Firewall weiß, das etwas raus ging

und lässt die Antwort eingehend passieren (aber eben nur diese Antwort)

Eine Sortierung nach Prioritäten der FW-Regeln brauchst du bei den üblichen Standardregeln auch nicht. Die Firewall sortiert das in den meisten Fällen selbst. Feinere Regeln stehen weiter oben, allgemeinere Regeln weiter unten in der Liste. Deshalb steht die "Deny all" auch ganz unten. Die Firewall-Regeln werden von oben nach unten durchlaufen, bis eine Regel zutrifft. Trifft nichts (explizit erlaubtes) zu, kommt als letztes die "Deny all" und haut die Türe zu.

Wie tikayevent schon schrieb, würde ich auch die Fritzbox in die Tonne treten. Das kannst du mit dem Lancom alleine auch abkaspern.

Gruß NV

Eine Firewall arbeitet genau andersherum. Hier ist alles erstmal zu, bis man es öffnet.

ich kenne bei weitem nicht alle FW-Systeme, aber bei denen, die ich bisher gesehen habe (z.B. pfsense, Securepoint, ipfire) , ist Default erstmal Alles nach außen offen!

Man sollt daher einem FW-Neuling erstmal erklären, dass mit die 1. Aufgabe bei der Konfiguration erstmal sein sollte die ANY-Regel auf der FW zu deaktivieren und dann nach und nach die notwendigen Dienste freizuschalten (dns, http, https, imap, smtp, usw.).

Ich habe schon bei einigen Kunden FW stehen sehen, wo die ANY-Regel auf der FW dauerhaft aktiv gewesen ist. Dann kann man auch gleich bei der FritzBox bleiben.

Zitat von @aqui:

Bei einer Firewall ist alles grundsätzlich verboten was nicht mit einer Regel explizit erlaubt ist. Einfache Firewall Philosphie...

Hmm,Richtig also ich soll das so machen das erstmal generell alles verboten ist.

Das ist bei einer Firewall bekanntlich immer simpler Default OHNE das man etwas konfiguriert ! Sollte man aber auch als bekennender Noob wissen.Bei einer Firewall ist alles grundsätzlich verboten was nicht mit einer Regel explizit erlaubt ist. Einfache Firewall Philosphie...

ich kenne bei weitem nicht alle FW-Systeme, aber bei denen, die ich bisher gesehen habe (z.B. pfsense, Securepoint, ipfire) , ist Default erstmal Alles nach außen offen!

Man sollt daher einem FW-Neuling erstmal erklären, dass mit die 1. Aufgabe bei der Konfiguration erstmal sein sollte die ANY-Regel auf der FW zu deaktivieren und dann nach und nach die notwendigen Dienste freizuschalten (dns, http, https, imap, smtp, usw.).

Ich habe schon bei einigen Kunden FW stehen sehen, wo die ANY-Regel auf der FW dauerhaft aktiv gewesen ist. Dann kann man auch gleich bei der FritzBox bleiben.

Damit meine ich nicht, was der Hersteller als Default reinlädt, sondern wie sich das System verhält.

Packst du bei einem Router mit Firewallfunktionalität keine Regel in die Filterliste rein, ist die Firewall offen. Betreibst du eine Firewall ohne Regeln, ist diese zu.

Was du beschreibst sind vorkonfigurierte Regeln in der Werkskonfiguration. Am besten kannst du das beschriebene Verhalten sehen, wenn du ein neues Interface hinzufügst.

Packst du bei einem Router mit Firewallfunktionalität keine Regel in die Filterliste rein, ist die Firewall offen. Betreibst du eine Firewall ohne Regeln, ist diese zu.

Was du beschreibst sind vorkonfigurierte Regeln in der Werkskonfiguration. Am besten kannst du das beschriebene Verhalten sehen, wenn du ein neues Interface hinzufügst.